Neben Windows 10 überträgt auch Windows Server 2016 eine ganze Menge Daten an Microsoft. In vielen Unternehmen dürfte dieses geschwätzige Verhalten von den aktuellen Windows Versionen unerwünscht sein. Microsoft scheint sich dessen durchaus bewusst zu sein und hat eine umfangreiche Dokumentation veröffentlicht, welche Dienste Daten an Microsoft übertragen.

Die Dokumentation gibt es hier:

Manage connections from Windows operating system components to Microsoft services

Allein für Windows Server 2016 ist die Liste recht lang. Ich habe daher eine Vorlage für eine Gruppenrichtlinie zum Datenschutz erzeugt, die die meisten von Microsoft vorgeschlagenen Einstellungen schon beinhaltet.

Die folgenden Punkte aus dem oben angegebenen Dokument habe ich unberührt gelassen:

- NTP Einstellungen

- Windows Defender Einstellungen

- Microsoft Edge Einstellungen

Diese Vorlage kann etwas Arbeit ersparen, jedoch sind ausführliche Tests unvermeidlich.

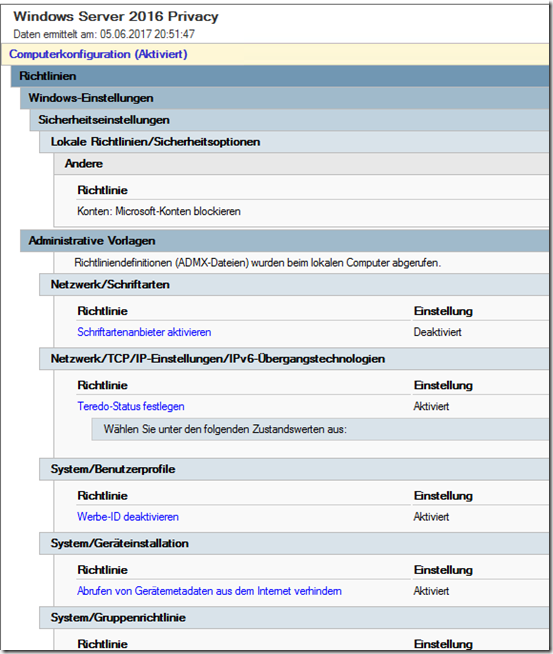

Einstellungen der Vorlage

- Die folgenden Einstellungen sind in der Vorlage enthalten:

- Konten: Microsoft-Konten blockieren

- Schriftartenanbieter aktivieren

- Teredo-Status festlegen

- Werbe-ID deaktivieren

- Abrufen von Gerätemetadaten aus dem Internet verhindern

- Continue experiences on this device

- Aktive Tests der Windows-Netzwerkverbindungs-Statusanzeige deaktivieren

- Windows SmartScreen konfigurieren

- Benutzersteuerung für Insider-Builds ausschalten

- Telemetrie nicht zulassen

- Beitritt zu Microsoft MAPS deaktivieren

- Dateibeispiele senden, wenn eine weitere Analyse erforderlich ist deaktivieren

- „Vorgeschlagene Sites“ deaktivieren

- AutoVervollständigen für Webadressen deaktivieren

- Browser-Geolocation deaktivieren

- Für Microsoft-Dienste das Bereitstellen von erweiterten Vorschlägen nicht zulassen, wenn Benutzer Text in die Adressleiste eingeben

- Verwalten von SmartScreen-Filter verhindern

- SmartScreen-Filtermodus

- Laden von Websites und Inhalten im Hintergrund zur Optimierung der Leistung deaktivieren

- Vorblättern mit Seitenvorhersage deaktivieren

- Kompatibilitätsansicht deaktivieren

- Verwendung von OneDrive für die Dateispeicherung verhindern

- Automatische Ermittlung von Feeds und Web Slices verhindern

- Hintergrundsynchronisierung für Feeds und Web Slices deaktivieren

- AVS-Onlineüberprüfung für KMS-Client ausschalten

- Alle Apps aus dem Windows Store deaktivieren

- Automatisches Herunterladen und Installieren von Updates deaktivieren

- Cortana auf Sperrbildschirm nicht zulassen

- Cortana nicht zulassen

- Der Suche und Cortana die Nutzung von Positionsdaten nicht erlauben

- Festlegen der in der Suche freizugebenden Informationen

- Nicht im Web suchen und keine Webergebnisse in der Suche anzeigen

- Websuche nicht zulassen

- Keine zusätzlichen Daten senden

- Windows-Fehlerberichterstattung deaktivieren

Während des Imports können Einstellungen verifiziert werden. Nach dem Import lassen sich die Einstellungen den eigenen Anforderungen anpassen.

Download

Die Vorlage für die Gruppenrichtlinie für den Datenschutz für Windows Server 2016 kann hier runtergeladen werden:

Die Vorlage kann auf einem Domain Controller entpackt werden. Im Archiv findet sich auch eine HTML-Datei mit den Einstellungen der Vorlage. Der Import der Einstellungen ist im nächsten Abschnitt beschrieben.

Gruppenrichtlinie importieren

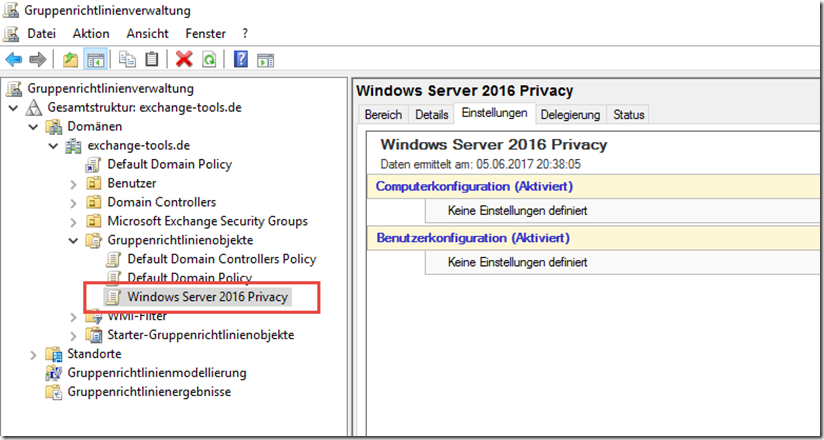

Um die Einstellungen der Gruppenrichtlinie zu importieren, muss zunächst eine leere Gruppenrichtlinie angelegt werden:

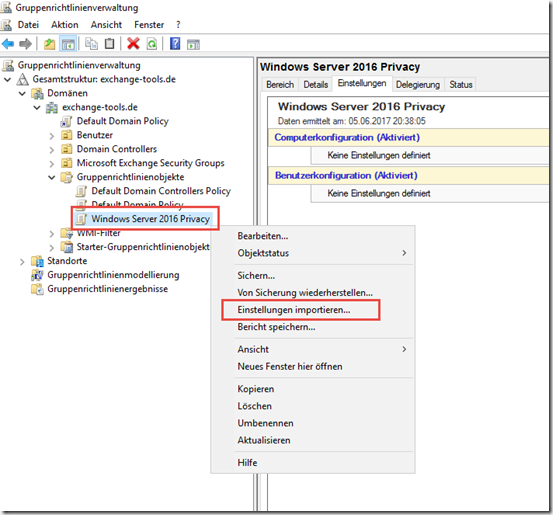

Im Kontextmenü der neuen Gruppenrichtlinie findet sich die Option “Einstellungen importieren”:

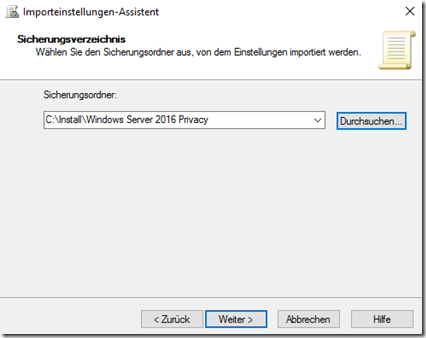

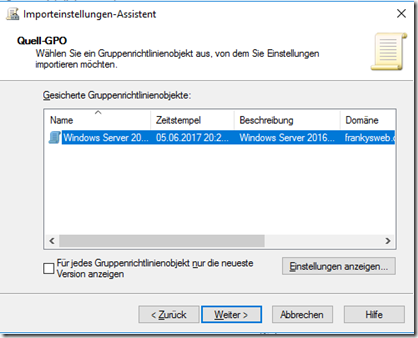

Es öffnet sich der Importeinstellungen-Assistent, in dessen Verlauf der Pfad zum Verzeichnis der Gruppenrichtlinie mit den Voreinstellungen angegeben werden kann:

Im nächsten Fenster des Assistenten lassen sich die Einstellungen anzeigen und die Richtlinie importieren:

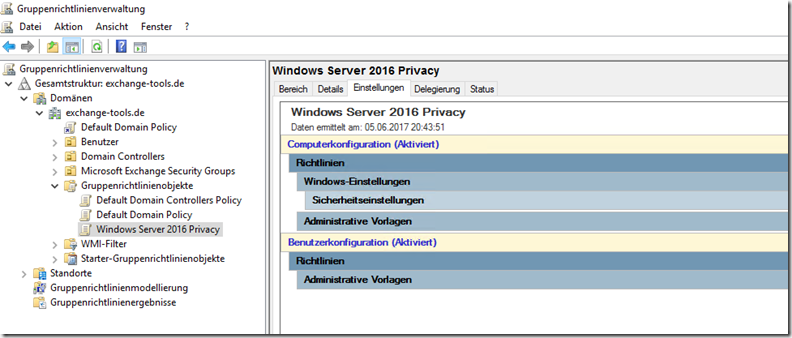

Sobald die Gruppenrichtlinie importiert wurde, sind die Einstellungen in der neu angelegten Gruppenrichtlinie hinterlegt:

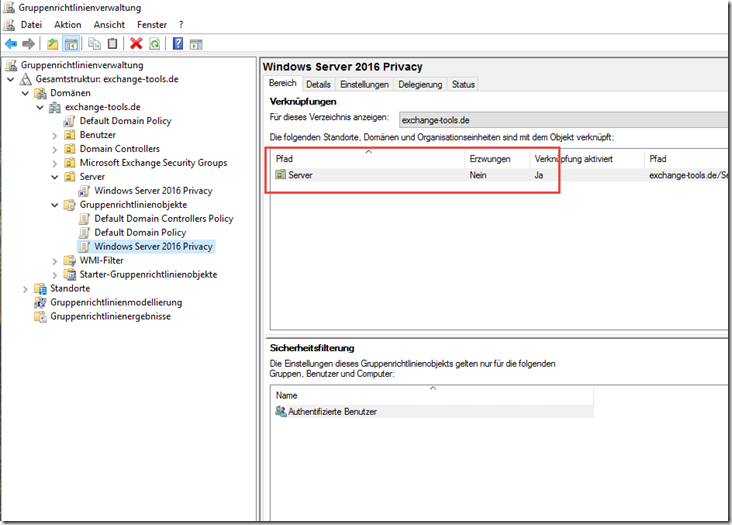

Die neue Gruppenrichtlinie muss jetzt nur noch mit einer Organisationseinheit verknüpft werden:

Optional lässt sich die Auswahl auch noch mittels WMI Filter einschränken, damit die Richtlinie nur auf Server 2016 angewendet wird.

Hallo, schöner Beitrag… ;-) Leider kann ich die Vorlage (ZIP) nicht laden.

Hallo Maik,

probier es noch einmal aus, ich denke das war nur ein temporäres Problem. Bei mir funktioniert der Download.

Gruß,

Frank

Hi Frank,

untere Einstellung ist bei deiner GPO aktiviert, soll das so sein?

Alle Apps aus dem Windows Store deaktivieren:

Wenn Sie die Einstellung deaktivieren, werden alle vorinstallierten oder heruntergeladenen Windows Store-Apps am Start gehindert. Die Apps werden nicht aktualisiert, und darüber hinaus wird der Store deaktiviert. Wenn Sie die Option aktivieren, werden Apps und Store wieder aktiviert. Diese Einstellung gilt nur für die Enterprise- und Education-Edition von Windows.