Im ersten und zweiten Teil dieser Beitragsserie wurde bereits AD und DNS der Exchange Organisation installiert und konfiguriert. In Teil 2 wurde dann Exchange 2016 installiert. In diesem Teil geht es um die Exchange 2016 Konfiguration.

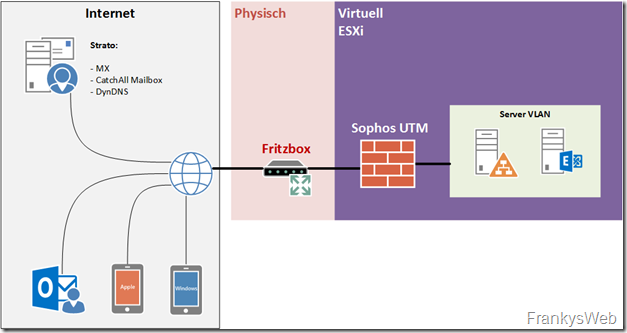

Um es etwas einfacher zu machen, hier noch einmal die Darstellung der Umgebung die installiert wird:

Vorwort

Bevor es mit der Konfiguration losgeht, müssen wir uns Gedanken über den Namespace machen. Das Active Directory in dieser Testumgebung hört auf den Namen frankysweb.org, der Exchange Server hört auf den Hostnamen „Exchange“. das ergibt folglich den FQDN exchange.frankysweb.org. Das hört sich doch schon einmal wie ein ordentlicher Name an. Trotzdem möchte ich gerne den Namen outlook.frankysweb.org für den Zugriff auf Exchange nutzen. Ich finde Outlook.frankysweb.org ist für die Benutzer einfacher zu merken, außerdem kommt irgendwann eine Migration und im Falle eines Releasewechsels möchten wir den Namen ja gerne beibehalten.

Also wird folgendes konfiguriert:

- OWA, Outlook, EWS, ActiveSync verbinden sich alle via outlook.frankysweb.org mit dem Exchange Server

- Autodiscover wird über den namen autodiscover.frankysweb.org veröffentlicht

Starten wir also mit der Konfiguration

Konfiguration der virtuellen Verzeichnisse

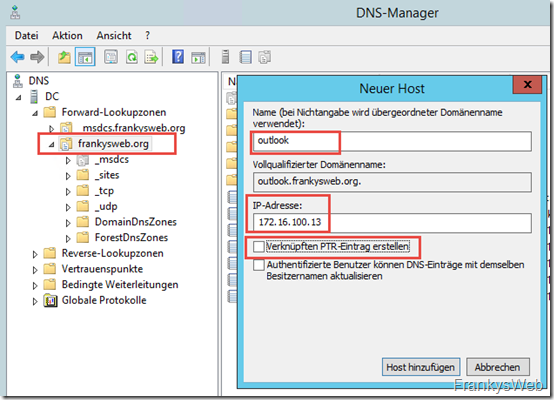

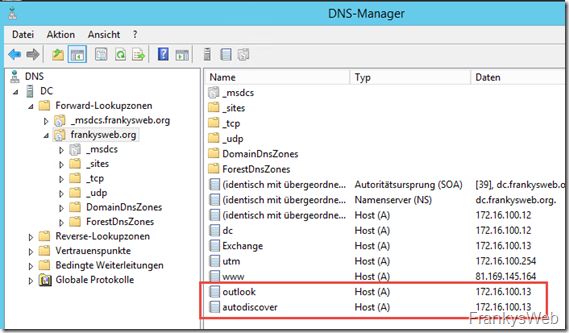

Damit der Zugriff via outlook.frankysweb.org (bzw Autodiscover via autodiscover.frankysweb.org) funktioniert, brauchen wir zuerst 2 DNS Einträge auf dem internen DC / DNS Server:

In der Zone frankysweb.org werden also die Host Einträge „outlook“ und „autodiscover“ jeweils mit der IP des Exchange Servers angelegt. In meinem Fall ist es die 172.16.100.13. Für die beiden Host-A Einträge muss der Haken bei „Verknüpften PTR-Eintrag erstellen“ entfernt werden. Gleiches gilt für „autodiscover“

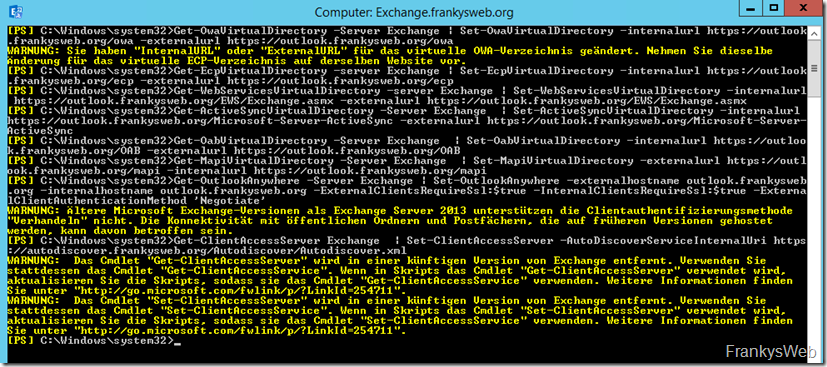

Jetzt können auf dem Exchange Server die entsprechenden URLs konfiguriert werden. am einfachsten und schnellten funktioniert das via Exchange Management Shell mit den folgenden Befehlen:

Get-OwaVirtualDirectory -Server Exchange | Set-OwaVirtualDirectory -internalurl "https://outlook.frankysweb.org/owa" -externalurl "https://outlook.frankysweb.org/owa" Get-EcpVirtualDirectory -server Exchange | Set-EcpVirtualDirectory -internalurl "https://outlook.frankysweb.org/ecp" -externalurl "https://outlook.frankysweb.org/ecp" Get-WebServicesVirtualDirectory -server Exchange | Set-WebServicesVirtualDirectory -internalurl "https://outlook.frankysweb.org/EWS/Exchange.asmx" -externalurl "https://outlook.frankysweb.org/EWS/Exchange.asmx" Get-ActiveSyncVirtualDirectory -Server Exchange | Set-ActiveSyncVirtualDirectory -internalurl "https://outlook.frankysweb.org/Microsoft-Server-ActiveSync" -externalurl "https://outlook.frankysweb.org/Microsoft-Server-ActiveSync" Get-OabVirtualDirectory -Server Exchange | Set-OabVirtualDirectory -internalurl "https://outlook.frankysweb.org/OAB" -externalurl "https://outlook.frankysweb.org/OAB" Get-MapiVirtualDirectory -Server Exchange | Set-MapiVirtualDirectory -externalurl "https://outlook.frankysweb.org/mapi" -internalurl "https://outlook.frankysweb.org/mapi" Get-OutlookAnywhere -Server Exchange | Set-OutlookAnywhere -externalhostname outlook.frankysweb.org -internalhostname outlook.frankysweb.org -ExternalClientsRequireSsl:$true -InternalClientsRequireSsl:$true -ExternalClientAuthenticationMethod 'Negotiate' Get-ClientAccessService Exchange | Set-ClientAccessService -AutoDiscoverServiceInternalUri "https://autodiscover.frankysweb.org/Autodiscover/Autodiscover.xml"

Bei den Befehlen muss jeweils mur der Servername hinter dem Parameter „-Server“ entsprechend angepasst werden und die jeweilen URLs (-internalurl / –externalurl). Das sollte selbsterklärend sein.

Jetzt hört der Exchange Server auf die Namen outlook.frankysweb.org und autodiscover.frankysweb.org

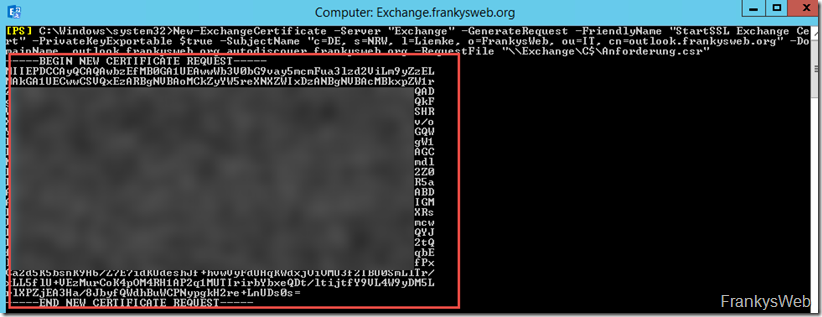

Konfiguration Webmaster Postfach bei Strato

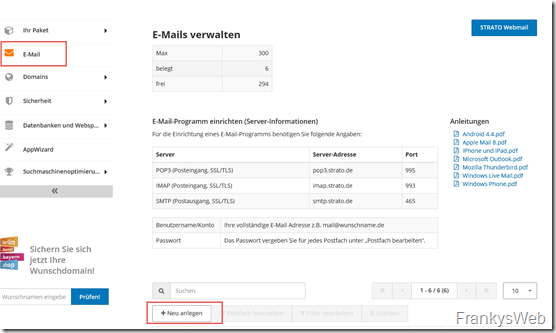

Dies ist ein kleiner Zwischenschritt, bevor es an die Konfiguration der Zertifikate geht. Damit später die Zertifikate ausgestellt werden können, ist eine E-Mail Adresse für Domainvalidierung erforderlich. Hierzu wird beim Webhoster (in meinem Fall Strato) ein Postfach mit der E-Mail Adresse webmaster@frankysweb.org angelegt.

Wichtig: Das Postfach wird beim Webhoster angelegt (noch nicht auf dem Exchange Server!

Bei Stro funktioniert das wie folgt. Im Kundenbereich, kann unter dem Punkt E-Mail ein neues Postfach erzeugt werden:

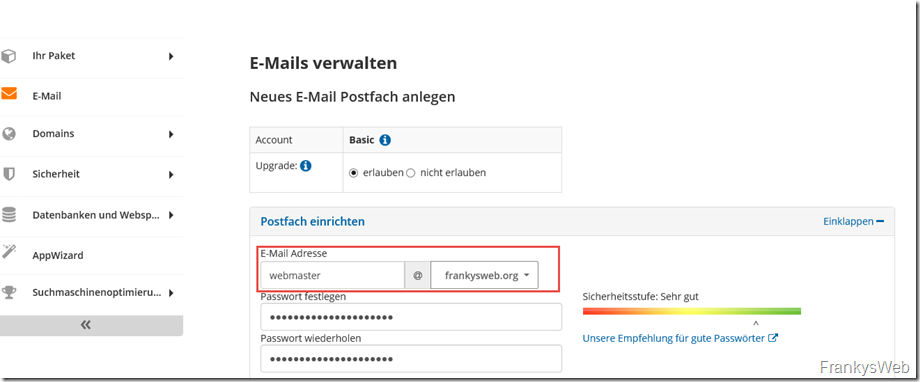

Adresse angeben und Passwort vergeben, fertig:

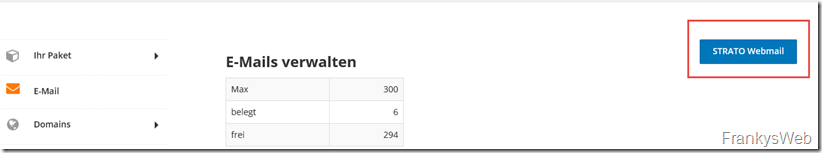

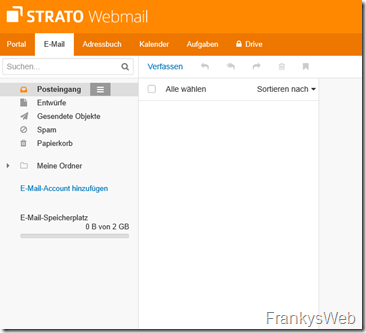

Auf dieses Postfach kann jetzt via Strato Webmail zugegriffen werden:

Hintergrund: Ich gehe davon aus, das es eine grüne Wiese ist. Im nächsten Schritt wird StartSSL als CA für das Zertifikat verwendet. StartSSL stellt Domain validierte Zertifikate aus. Dazu wird eine E-Mail an eine von mehreren vorgegebenen Adressen mit einem Code verschickt. Man muss also in der Lage sein, E-Mails an eine dieser Adressen (zum Beispiel webmaster@) zu empfangen um an den Code zu kommen.

Dieses Postfach dient also nur dazu an der Zertifikat für den nächsten Schritt zu kommen.

Anforderung Zertifikat mittels StartSSL

Hinweis: Die CA „StartSSL“ gibt es nicht mehr. Stattdessen kann Let’s Encrypt verwendet werden, siehe dazu Zertifikatsassistent für Let’s Encrypt

Natürlich brauchen wir für Exchange auch ein entsprechendes Zertifikat. ist aber nicht schwierig und kostet nix. In der Konfiguration der virtuellen Verzeichnisse haben wir die URLs festgelegt, über die auf Exchange zugegriffen werden soll (outlook.frankysweb.org und autodiscover.frankysweb.org) und nur diese beiden Namen werden auf dem Zertifikat benötigt.

Um an ein ordentliches Zertifikat zu kommen, kann StartCom (StartSSL) verwendet werden, hier gibt es Zertifikate mit 12 Monaten Laufzeit kostenlos. Ein Account kann hier kostenlos angelegt werden:

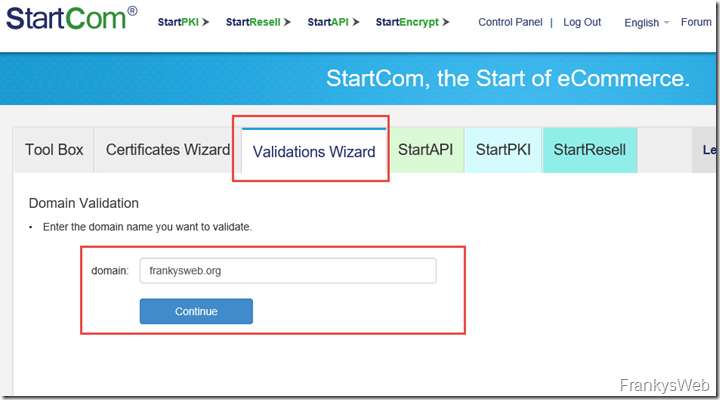

Nachdem ein Account angelegt wurde, muss die Domain validiert werden, dies geschieht über den Reiter „Validations Wizard“:

Im nächsten Schritt wird angegeben, an welche E-Mail Adresse der Verification Code geschickt werden soll (siehe oben „Webmaster Postfach“)

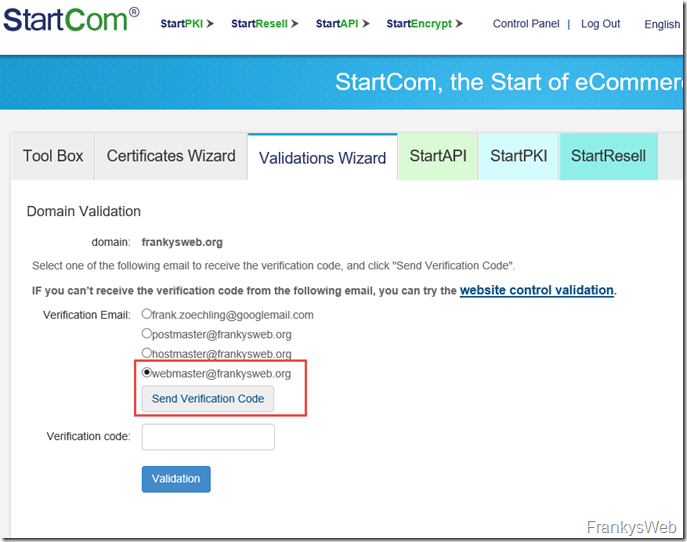

Nach kurzer Zeit kommt der Code beim Webmaster an, da unsere Exchange Umgebung noch nicht fertig ist, wird halt Strato Webmail genutzt:

Hinweis: Man könnte das Webmaster Postfach auch auf dem Exchange einrichten, ich werde aber den Teil Empfang / Versand von E-Mails in einem eigenen Artikel behandeln. Daher der Umweg über Strato Webmail etc. Es passt sonst thematisch schlecht in die Artikel.

Mit dem Code kann nun der Wizard abgeschlossen werden.

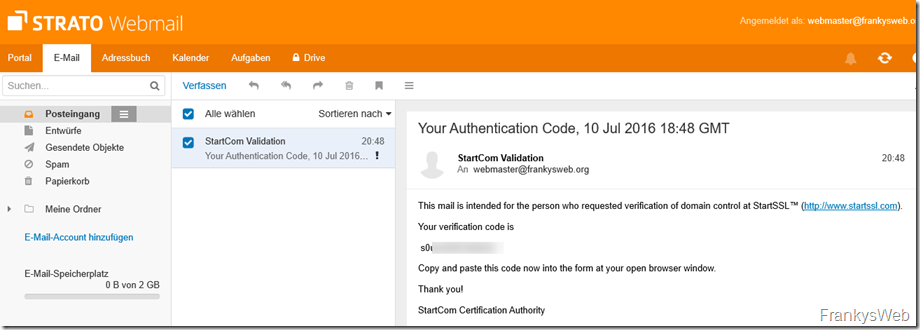

Jetzt kann eine Zertifikatsanforderung auf dem Exchange Server erstellt werden. das funktioniert wieder einfach per Shell:

New-ExchangeCertificate –Server "Exchange" –GenerateRequest –FriendlyName "StartSSL Exchange Cert" –PrivateKeyExportable $true –SubjectName "c=DE, s=NRW, l=Liemke, o=FrankysWeb, ou=IT, cn=outlook.frankysweb.org" –DomainName outlook.frankysweb.org,autodiscover.frankysweb.org –RequestFile "\\Exchange\C$\Anforderung.csr"

Der Befehl ist auch wieder selbsterklärend, falls nicht, hier gibt es eine entsprechende Erklärung:

https://www.frankysweb.de/kostenlose-san-zertifikate-auch-bei-startssl/

Die Zertifikatsanforderung kann nun direkt aus dem Shell Fenster kopiert werden:

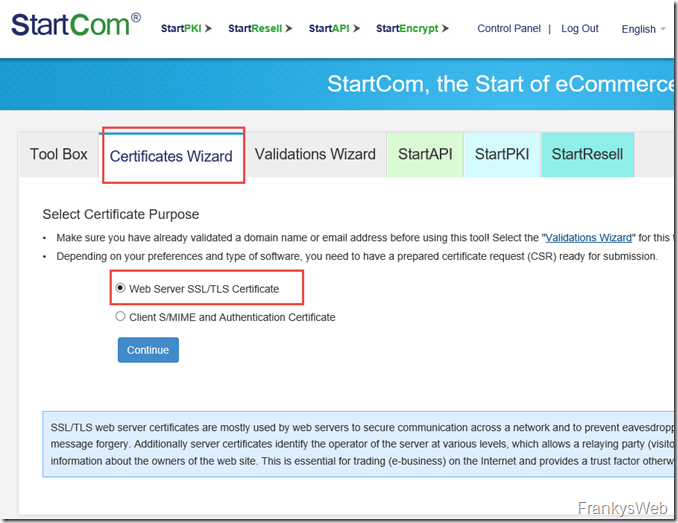

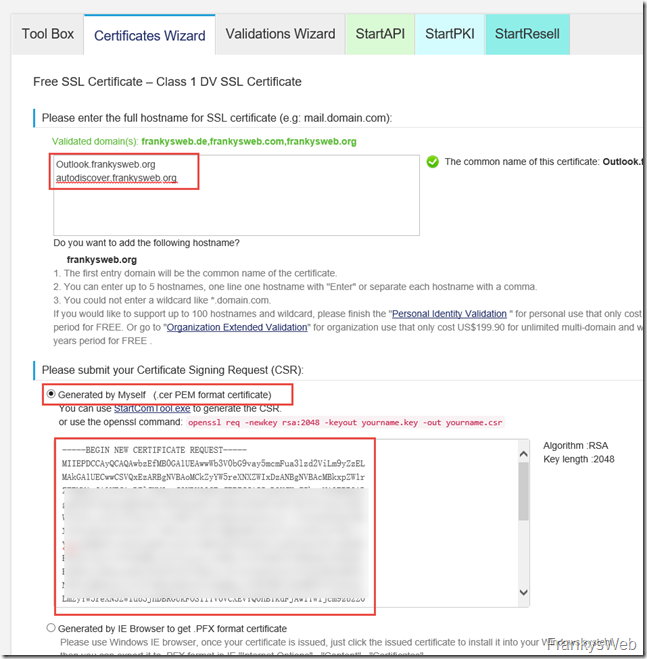

Die Zertifikatsanforderung wird jetzt über den Punkt „Certificates Wizard bei StartSSL“ eingereicht:

Im Wizard selbst, werden jetzt die Domainnamen angegeben, also nur outlook.frankysweb.org und autodiscover.frankysweb.org, angegeben und die Zertifikatsanforderung hochgeladen.

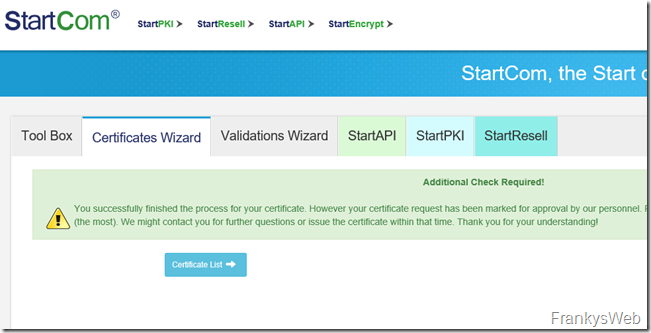

In meinem Fall möchte mich StartSSL noch einmal überprüfen:

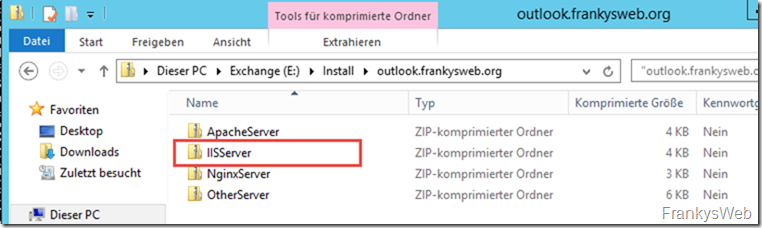

Normalerweise bekommt man das Zertifikat allerdings direkt als Download einer ZIP-Datei angeboten. Sobald das ZIP-Archiv mit den Zertifikaten vorhanden ist, kann es auf dem Exchange Server abgelegt werden.

Installation des Zertifikats

Das ausgestellte Zertifikat von StartSSL liegt in einem ZIP-Archiv in mehreren Formaten vor:

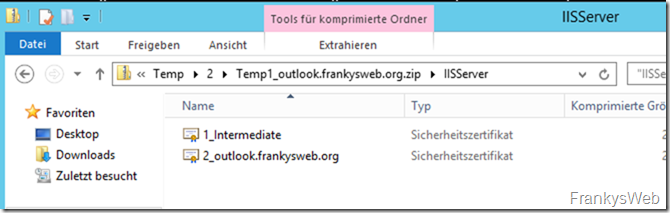

Im Ordner IISServer liegt das eigentliche Zertifikat und das Zertifikat der Zwischenzertifizierungsstelle (Intermediate):

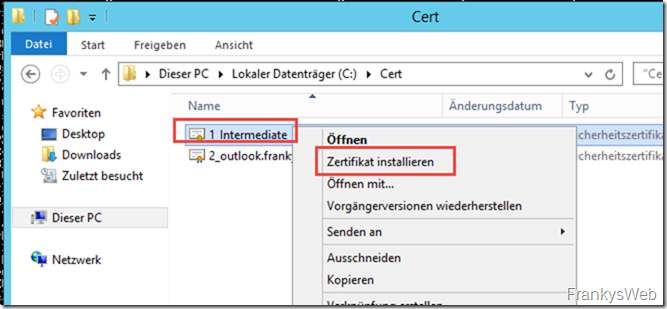

Beide Zertifikate werden in einen Ordner entpackt (Als Beispiel C:\Cert). Das Zwischenzertifikat wird als Erstes installiert

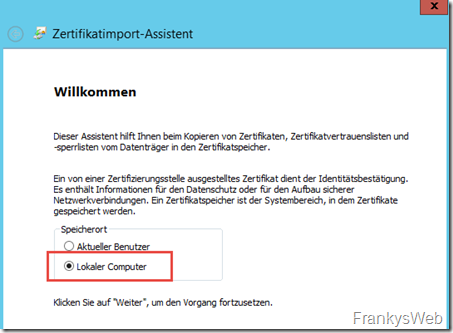

Das Zertifikat muss im Zertifikatsspeicher des Computers gespeichert werden:

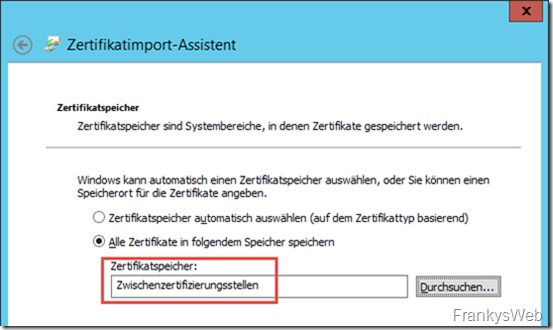

Als Speicherort wird „Zwischenzertifizierungsstellen“ angegeben:

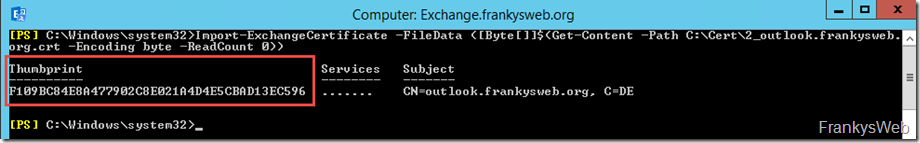

Nachdem das Zertifikat installiert wurde, muss noch das Zertifikat für den Exchange Server installiert und aktiviert werden. Das Installieren funktioniert auch wieder einfach per Shell:

Import-ExchangeCertificate -FileData ([Byte[]]$(Get-Content -Path C:\Cert\2_outlook.frankysweb.org.crt -Encoding byte -ReadCount 0))

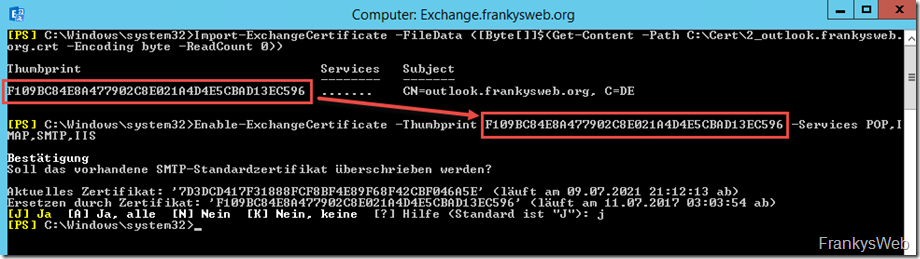

Der Befehl ist ebenfalls wieder selbsterklärend, es muss nur der Pfad angepasst werden. Nach dem Import wird auch der Thumbprint des Zertifikats angezeigt, dieser wird zum aktivieren des Zertifikats benötigt und kann direkt innerhalb der Shell verwendet werden:

Mit folgendem Befehl wird das Zertifikat aktiviert:

Enable-ExchangeCertificate -Thumbprint F109BC84E8A477902C8E021A4D4E5CBAD13EC596 -Services POP,IMAP,SMTP,IIS

So schlimm ist das Thema Zertifikat doch gar nicht…

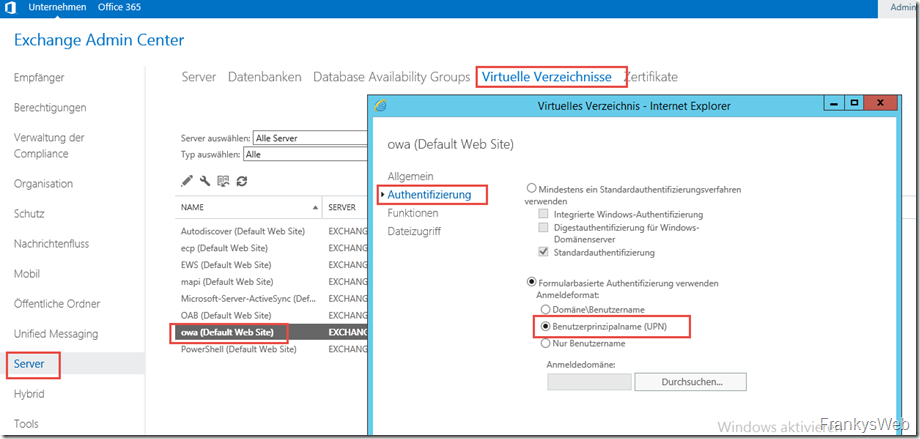

Authentifizierung anpassen

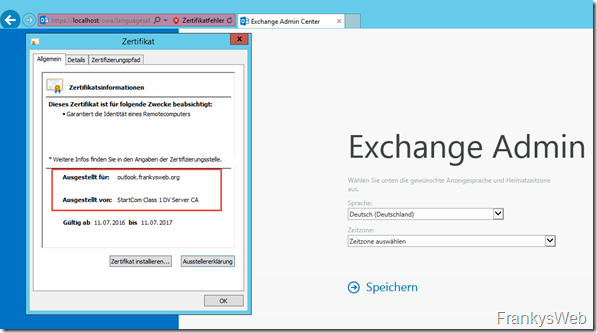

Jetzt können wir zur Abwechslung auch mal die EAC benutzen, so lässt sich auch gleich das Zertifikat verifizieren:

Ausgestellt von StartCom, hat also alles geklappt. Der Internet Explorer wirft hier natürlich eine Zertifikatswarnung, da via https://localhost auf EAC zugegriffen wird.

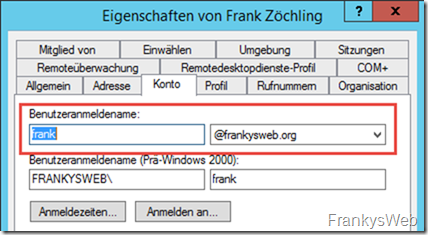

Das eigentliche Ziel ist es allerdings, den Benutzern das Login mit Ihrer E-Mail Adresse zu erlauben. Dazu haben wir bereits alle notwendigen Voraussetzungen geschaffen (AD Name frankysweb.org):

UPN und E-Mail Adresse werden später frank@frankysweb.org sein, dazu muss die Authentifizierungsmethode für OWA umgestellt werden. Dies geschieht über die EAC. Server –> Virtuelle Verzeichnisse –> owa –> Authentifizierung –> Benutzerprinzipalname (UPN):

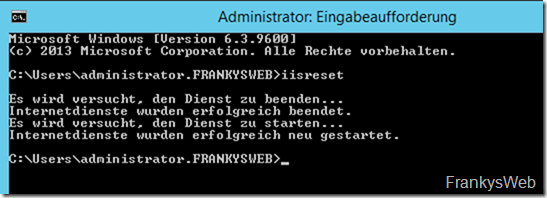

Abschließend ein iisreset:

Sendeconnector erstellen

Der Sendeconnector kann schon einmal erstellt werden, auch wenn die UTM noch garnicht darauf vorbereitet ist, Mails von von Exchange anzunehmen und entsprechend weiterzuleiten. Ich füge diesen Schritt hier ein, damit es thematisch zum Artikel passt. Damit also in Zukunft Mails versendet werden können, wird ein Sendeconnector benötigt, dieser lässt sich wieder schnell per Shell anlegen:

New-SendConnector -Internet -Name "UTM-Route-to-Internet" -AddressSpaces * -SmartHosts 172.16.100.254 -Fqdn outlook.frankysweb.org

Der Befehl muss nur wieder geringfügig angepasst werden, IP der UTM und FQDN entsprechend angeben, in meinen Fall also 172.16.100.254 (IP UTM) und outlook.frankysweb.org (FQDN für den wir ein gültiges Zertifikat haben)

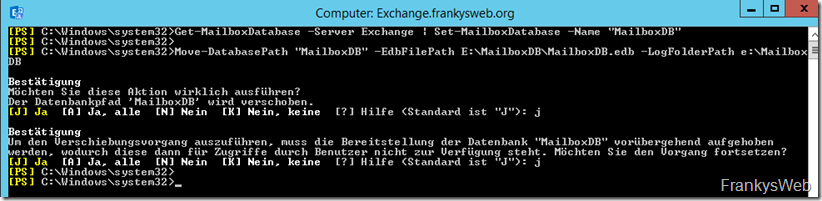

Verschieben und Umbenennen der Datenbank

Zum Schluss wird noch die Mailbox Datenbank mit einem freundlichen Namen versehen und an einen anderen Speicherort verschoben. Ich habe meinen Exchange Server mit einer 200 GB Disk ausgestattet, auf der sowohl die Exchange Installation, als auch die Datenbank gespeichert wird. Für kleine Organisationen reicht es meist aus, auch die Trennung zwischen Datenbank und Logfiles nehme ich nicht vor. Es geht hier immerhin nur um eine kleine Umgebung. Wer es gerne anders mag, hat hier die Gelegenheit:

Get-MailboxDatabase -Server Exchange | Set-MailboxDatabase -Name "MailboxDB" Move-DatabasePath "MailboxDB" -EdbFilePath E:\MailboxDB\MailboxDB.edb -LogFolderPath e:\MailboxDB

Zusammenfassung

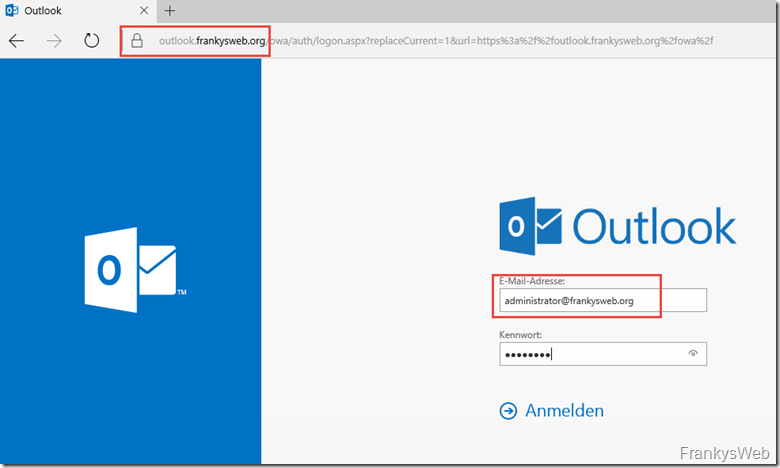

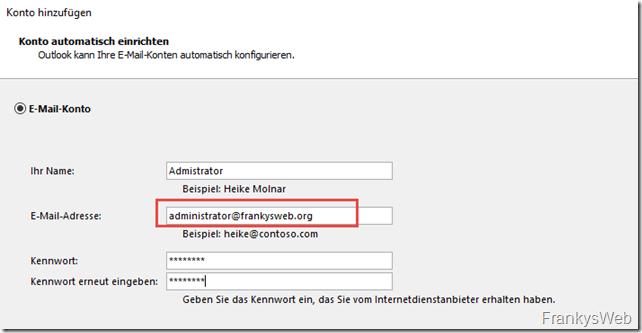

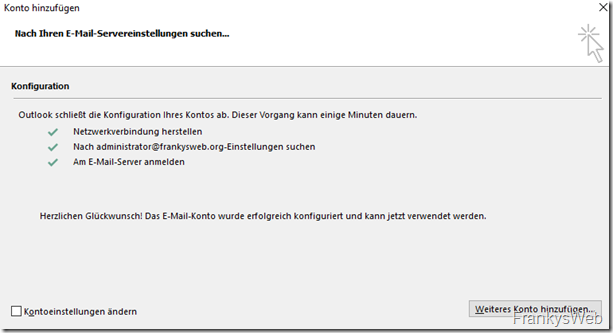

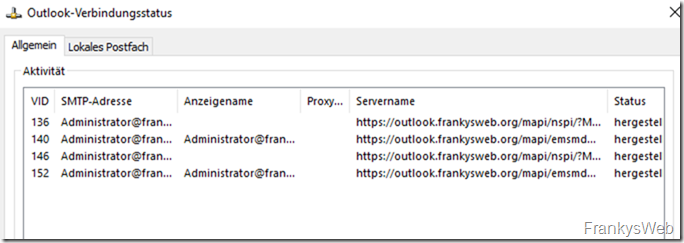

Wir haben jetzt einen entsprechend konfigurierten Exchange 2016 Server mit einem gültigen Zertifikat einer öffentlichen CA. Zwar ist es bisher noch nicht möglich Mails von extern zu empfangen oder zu versenden, dazu fehlt noch die Konfiguration der UTM, aber intern kann schon getestet werden. Hier einmal als Beispiel von einem Windows 10 Client:

OWA ohne Zertifikatswarnung und Login mit der E-Mail Adresse:

Outlook 2016 (Autodiscover und Login via E-Mail Adresse funktioniert auch ohne Domain Mitgliedschaft ohne Zertifikatswarnungen):

Alle Verbindungen laufen über outlook.frankysweb.org:

Im nächsten Teil ist dann die Konfiguration der UTM dran.

Hinweis:

Die CA StartCom bzw StartSSL gibt es nicht mehr. Der CA wurde das Vertrauen entzogen. Kostenlose Zertifikate gibt es stattdessen bei Let’s Encrypt. Diese lassen sich sogar automatisieren:

Hi Franky,

ich weiß, die Anelitung ist nun schon etwas älter aber ich denke, für ein kleines IT Lernprojekt, um ins Thema Exchange reinzukommen sollte das doch reichen.

Mit den Zertifikaten für den Exchange blicke ich jedoch absolut nicht durch. Du schreibtst, dass es die StartCom nicht mehr gibt und verweißt stattdessen auf deinen

Let’s Encrypt Zertifikatsassistenten. Was mir nicht so ganz klar wo nun welches Zertifikat hin muss?! Ich habe doch bereits in der Sophos UTM aus neueren Anleitungen ein Zert hinerlegt.

Ist das nun der gleiche Zertifikatstyp und ich kann das Sophos Zert auch für den Exchange an dieser Stelle verwenden oder brauche ich da was komplett anderes? Wenn ja, was genau?

Viele Grüße

Hallo Phil,

wenn du bereits ein Zertifikat auf der UTM verwendest, kann du dies auch für Exchange verwenden. Auch dies lässt sich automatisieren:

https://www.frankysweb.de/sophos-utm-zertifikat-der-waf-mittels-powershell-exportieren-exchange-version/

Gruß,

Frank

Hallo Frank,

auch von mir ein großes Danke für deinen Blog. Jedes mal, wenn ich ein Problem zu Exchange google, lande ich irgendwann wieder auf deiner Seite.

Mein Problem – Smarthost: Ich benutze kein UTM, sodass die ganze Konfiguration beim Exchange liegt. Als Smarthost ist „smtp.strato.de“, Standardauthentifizierung erst nach dem Start von TLS anbieten ist angehakt.

Da hier (https://www.strato.de/faq/article/118/Wie-kann-ich-meine-E-Mails-ueber-eine-gesicherte-Verbindung-SSL-oder-TLS-versenden-und-empfangen.html) steht, dass man den Port 587 nehmen soll, habe ich über ‚Set-SendConnector -Identity „Smarthost“ -Port 587‘ den Port geändert.

Das Senden funktioniert leider nicht. Selbst POPCon kann die ankommenden Mails nicht weiterleiten. Fehlermeldung:

Exchange akzeptierte den Mailabsender nicht und antwortete mit folgender Fehlermeldung auf das smtp MAIL FROM Kommando: 530 5.7.57 SMTP; Client was not authenticated to send anonymous mail during MAIL FROM

Was übersehe ich?

Liebe Grüße,

Hagen Strahl, NEUCOM GmbH

Hallo Hagen,

hast du eine Antwort auf deine Frage erhalten? Ich habe das gleiche Problem, kann hier aber keine Antwort finden.

Danke für eine kurze Info

LG, Sylke

Hab die Lösung selbst gefunden…über Port 25 läufts

Hallo zusammen,

kann es sein, dass StartSSL keine kostenlosen Zertifikate mehr ausstellt?

Gruß

Dominik

Hallo Dominik,

StartSSL bzw StartCom gibt es nicht mehr. Du kannst stattdessen Let’s Encrypt verwenden.

Gruß,

Frank

Sorry, mein Fehler. Ich muß natürlich die Exchange Management Shell nehmen ;-). Ohh mann…

Hallo Frank,

nun hänge ich an dem Setzen der virtuellen Verzeichnisse. Ich habe Deine Zeilen oben in einen Editor kopiert und als verzeichnis.ps1 in C:\ gespeichert.

Wenn ich dann die PS öffne und mit c:\verzeichnis.ps1 das Skript ausführen will, dann hagelt es Fehlermeldungen wie:

Get-ClientAccessServer : Die Benennung „Get-ClientAccessServer“ wurde nicht als Name eines Cmdlet, einer Funktion, einer Skriptdatei oder eines ausführbaren Programms erkannt. Überprüfen Sie die Schreibweise des Namens, oder ob der Pfad korrekt ist (sofern enthalten), und wiederholen Sie den Vorgang.

Wodran könnte das denn liegen?

Gruß

Christoph

Hallo Frank,

okay, danke. Brauche ich denn in der domain.local auch noch outlook.domain.local und autodiscover.domain.local? Oder kann ich die beiden löschen, so daß nur die beiden outlook.domain.de und autodiscover.domain.de vorhanden sind?

Gruß

Christoph

Hi Christoph,

die .local Einträge brauchst du nicht und kannst sie löschen.

Gruß,

Frank

Hallo Frank,

ich bin noch nicht ganz so firm, daher folgende Frage zu ganz oben:

Wenn ich eine Domain.local habe, dann lautet meine primäre Zone ja auch domain.local und wenn ich darunter outlook.. und autodiscover… anlege, dann ist das ja soweit okay.

Nun heißen die email-Adressen ja aber xyz@domain.de

Muß ich dann für domain.de auch eine Zone anlegen und darunter outlook… und autodiscover nochmals anlegen?

Hallo Christoph,

du kannst die Outlook.domain.tld und autodiscover.domain.tld als Zone anlegen. In der Zone wird dann nur noch ein HOST-A Eintrag ohne Namen sondern nur mit der IP erstellt. Die Zone Domain.tld musst du nicht anlegen.

Gruß,

Frank

Hallo Frank,

ich bin fast am Ziel ;-)

Die CA hat nun doch akzeptiert, dass das SAN Zertifikat „Outlook.frankysweb.com“ heißen darf.

Ich habe auch die beiden Zertifikate erhalten. Mein Problem ist nun, da ich die beiden Zertifikate leider NICHT im „IIS Format“ sondern als Zahlenkolonne erhalten habe, dass ich kein rechtsklick (Zertifikat installieren) machen kann (so wie du es beschrieben hast).

Kann man die Zertifikate in das IIS Format konvertieren?

Wenn ja, wie?

Wenn nein, wie importiere ich die denn aus dem bestehenden gelieferten Format (Zahlenkolonne)?

Danke nochmal für Deine Geduld.

Grüße

Martin

Habe es heute Nacht hinbekommen :-)

läuft alles. Das SAN Zertifikat ist eingebunden. Also nächster Schritt.

Frank, weiter so. :-)

Grüße

Hallo Frank,

habe (dank Deiner Hilfe in Deinem Blog) die Testphase abgeschlossen.

Bitte um Deine Meinung was Du davon hältst.

Hardware:

Watchguard Firebox T30-W

Telekom Digitalisierungsbox Premium

HOSTSRV= WIN2012R2 / Xeon 12 Kerne, 64GB Ram, 6 x 240GB , 2 X 480GB (SAMSUNG SM863 SSD´s)

VMDC = WIN2012R2 / 4 CPU´s 8 GB Ram) (auf dem DC habe ich auch die Rolle Zertifikatsdienste installiert)

VMEX = WIN2012R2 /Exchange2016 / 4 CPU´s 24 GB Ram, 90GB C: (System) 24GB D: (Swap) 260GB E: (Exchange)

Anzahl der E-Mail-Accounts = 12

Domain1.net (Interne Domain, wird nicht für E-Mails genutzt)

Domain2.com

Domain3.com

Domain4.ch

Domain 1,2 und 3 sind bei 1und1 gehostet Domain 3 bei einem Schweizer Provider.

Für Domain1.net habe ich beim Provider die Subdomains Outlook.domain1.net und autodiscover.domain1.net angelegt

und auf dem DC in der Zone Domain1.net die DNS-Einträge outlook und autodiscover mit der IP des Exchange Servers.

Für Domain2.com, Domain3.com und Domain4.ch habe ich beim Provider für alle 3 Domains eine Subdomain Autodiscover

mit einem A-Eintrag angelegt .

Auf dem DC habe ich für die 3 Domains je einen Zone eingerichtet mit einem Host (A) Eintrag „autodiscover“ mit der IP des Exchange Servers.

(mit den SRV-Records hat autodiscover bei den Smartphones nicht einwandfrei funktioniert, (iPhone und Galaxy)

Das Zertifikat enthält:

Outlook.domain1.net

Autodiscover.domain1.net

Autodiscover.domain2.com

Autodiscover.domain3.com

Autodiscover.domain4.ch

Die E-Mails werden mit GFI MailEssentials abgeholt und über Smarthost versendet.

Es läuft alles fehlerfrei, bis auf Event 106, Du hattest ja schon im Mai 2016 geschrieben, dass der Fehler besonders hartnäckig ist,

hast du evtl. mittlerweile herausgefunden woran das liegt?

Danke und Gruß, Manuel

Hallo Frank,

Der o.g. Hoster hat sich mit mir in Verbindung gesetzt und meint, das der cn (den du in deinem Script verwendest) NICHT „outlook.frankysweb.com“ heissen darf, sondern hier muss der Domain Name stehen. Also „frankysweb.com“

Da Dein Lösung anscheinend funktioniert, müssten Deine Angaben richtig sein.

Dennoch hat der Hoster wohl einen Grund, diese Behauptung aufzustellen.

Bevor ich da Geld ausgebe, würd ich gerne noch mal Deine Meinung dazu hören.

Danke und Grüße

Martin

Hi Martin,

wenn das die Policy deines Hosters ist, dann wird es wohl stimmen. Warum holst du dir das Zertifikat nicht von Let’s Encrypt? Dann musst du kein Geld ausgeben :-)

https://www.frankysweb.de/exchange-2016-zertifikatsassistent-fuer-lets-encrypt/

Gruß, Frank

Hallo Frank,

mir geht es darum, zu verstehen, wenn das SAN Zertifikat nach dem „Willen“ des Hosters ausgestellt wird, ob es dann noch funktioniert. Also was passiert, wenn das Zertifikat auf frankysweb.com ausgestellt wird.

Danke und Grüße

Martin

Hi Martin,

das Zertifikat kann als CN frankysweb.com enthalten, damit hat nur alte Software (Windows Phone 6) ein Problem. Zusätzlich müssen aber auf dem Zertifikat die Namen autodiscover.frankys.com und Outlook.frankysweb.com als Alternate Names (bzw. Subject Alternate Names) vorhanden sein. Nur frankysweb.com reicht also nicht.

Gruß, Frank

DANKE für die Rückmeldung.

Das bedeute für mich: Ich kann das Zertifikat “ frankysweb.com “ bestellen. Darin müssen mindestens die Alternate Names „autodiscover.frankysweb.com“ und “ Outlook.frankysweb.com“ enthalten sein (so wie in Deiner Anleitung beschrieben.

Ich wollte mich nur ganz genau an Deiner Anleitung entlang arbeiten. Daher meine „nervigen“ Nachfragen ;-)

Zusatzfrage: Mein Hoster sagt, dass man bei dem SAN Zertifikat noch einen dritten Alternate Name frei hat. Da eine nachträgliche Änderung nicht möglich ist, meine Frage an Dich, welchen Namen könnte man noch mit einbauen? Also evtl. mail.frankysweb.com? Was würdest du nehmen?

Danke und Grüße

Martin

Hi Martin,

richtig. Zu der Frage mit dem zusätzlichen Namen: Das kannst du dir aussuchen, wenn du das Zertifikat nur für Exchange verwenden möchtest, dann mail oder webmnail. Oder eben einen zusätzlichen Dienst, bei dem das gleiche Zertifikat verwendet wird (zwar nicht schön, aber machbar), dann Extranet, WWW, oder sowas.

Gruß, Frank

Spricht eigentlich was gegen die Stammzertifizierungsstelle von Microsoft?

Hi Manuel,

das kommt auf den Einsatzzweck an. Technisch gesehen funktioniert es problemlos, allerdings musst du dir dann Gedanken machen, wie du das Stammzertifikat auf Rechner, Smartphones, etc bekommst. Bei Client innerhalb des ADs ist das problemlos, auf meiner Seite gibt es dazu auch HowTos. Bei Rechnern ausserhalb der AD und Smartphones wird es ohne Management Lösung schon etwas komplizierter. Das hängt aber von der Anzahl der Geräte ab.

Gruß, Frank

Hallo Frank,

Dein Blog lässt mich nicht los. Dennoch mal wieder eine Frage:

Du beschreibst, wie das Zertifikat für outlook.frankysweb.org durchgeführt wird.

Was ist den mit dem Zertifikat für „autodiscover.frankysweb.org“ ?

Muss das analog auch so durchgeführt werden, oder habe ich etwas übersehen?

Danke für Deine Mühen :-)

Hi Martin,

es gibt nur ein Zertifikat. Das Zertifikat enthält die zwei DNS-Namen Outlook.frankysweb.org und autodiscover.frankysweb.org (siehe Zertifikatsanforderung)

Gruß, Frank

Hallo Frank,

verstehe. Bei meinem Hoster muss jedes Zertifikat einer Sub Domain separat bestellt und bezahlt werden (Host Europe). (Wildcard Zertifikate währen in diesem Fall zu teuer.)

Daher müssten dann auch beide eingebunden werden.

Ich schaue mal die von Dir genannte Alternative an.

Weiter so mit Deinem Blog :-)

Hi Martin,

du kannst immer nur ein Zertifikat an die Webservices binden. Dieses Zertifikat muss also beide Namen enthalten. Du kannst es auch mit einem Namen konfigurieren, dann kannst du nur die SRV-Records setzen.

Gruß, Frank

Hallo Frank,

lesen bildet ;-)

Ich habe nun einen kleinen Hoster gefunden, der SAN Zertifikate ausstellt (speziell, klar für den IIS bzw. Exchange)

Hier kann man dann mehrere subdomains angeben ohne gleich Wildcard Zertifikate kaufen zu müssen.

Mir war der Unterschied zwischen Zertifikaten und SAN Zertifikaten bis dato nicht bekannt.

evtl. kannst du das ja in der Anleitung hinzufügen.

Ich komme dem Ziel näher (und lerne ne Menge ;-)

Danke für die Geduld

Nachtrag: StartSSL ist keine vertrauenswürdige CA mehr. Let’s Encrypt kann als Alternative verwendet werden.

Hi Frank,

ja genau ! DIESE Zeile meinte ich. Wie gesagt, in dem Buch „Thomas Joos : Exchange Server 2016“ wird dort die Methode für interne Clients auf „basic“ gestellt, was auch immer „basic“ in diesem Fall bedeutet.

Schönen Tag noch und besten Dank für die prompte Antwort !!! (konnte leider erst jetzt darauf reagieren)

p.s.: Bei weiteren Fragen werde ich mich weiterhin vertrauensvoll an dich wenden ! Sollten die Fragen ein „wissendes Schmunzeln“ auf dein Gesicht zaubern, dann sei dir das gegönnt, denn ich bin im Gegensatz zu dir ein relativer Newbie auf dem Gebiet Exchange !!! ;-)

Gruß, Chris

Hi Christian,

„Basic“ bedeutet in diesem Fall „Standardauthentifizierung“, im Prinzip wird dabei Benutzername und Passwort übermittelt. Kritisch ist Basic-Auth, wenn die Kommunikation nicht via https verschlüsselt wird. NTLM ist hier der bessere Weg. Es kommt darauf an, in was für einer Umgebung du dich befindest. Falls du Exchange gerade migrierst, und die alte Umgebung ebenfalls die Standardauthentifizierung genutzt hat, dann solltest du es angleichen. In neuen Umgebungen würde ich es bei NTLM (die Standardeinstellung) belassen.

Gruß, Frank

Hallo FRANK !

Wie JEDER hier möchte auch ich dir grössten Respekt zollen und mich recht herzlich für deine leicht verständlichen Ausführungen bedanken !!!!!

Ich hätte eine Frage zum Punkt „Konfiguration der virtuellen Verzeichnisse“, speziell zum Listing der Exchange-Management-Shell Zeile 7 :

In einem Fachbuch wird hier auch „-InternalClientAuthenticationMethod:Basic“ angeführt.

Wurde dieser Eintrag von dir bewußt übergangen bzw. braucht man das nicht unbedingt zu konfigurieren ??

Schon jetzt Danke im Voraus und schönes Wochenende !!

Hi Christian,

danke für das Lob. Du meinst diesen Teil?

Get-OutlookAnywhere -Server Exchange | Set-…

Dort wird Outlook Anywhere konfiguriert, Die Standardmethode für interne Clients ist „NTLM“, das belasse ich auch immer so.

Gruß, Frank

Hatte die Seite nicht aktualisiert und nicht gesehen das Du was geschrieben hattest ;-)

Danke

Hallo Frank, hat sich erledigt.

Hallo Frank, sorry, eine blöde Frage.

Du schreibst unter URLs konfigurieren:

Bei den Befehlen muss jeweils mur der Servername hinter dem Parameter „-Server“ entsprechend angepasst werden und die jeweilen URLs (-internalurl / –externalurl).

Ist in dieser Zeile Exchange der Servername? Fehlt zwar der Parameter, bin mir aber nicht sicher.

Get-ClientAccessServer Exchange | Set-ClientAccessServer -AutoDiscoverServiceInternalUri

Gruß und danke

Hi Manuel,

richtig, „Exchange“ ist in diesem Fall der Name deines Exchange Servers: Get-ClientAccessServer MeinExchangeServerName | Set-ClientAccessServer…

Gruß, Frank

Und wo ich es gerade lese…

Bei Exchange 2016 heißt es: Get-ClientAccessSERVICE MeinExchangeServerName | Set-ClientAccessSERVICE…

Das muss ich korrigieren. Sorry.

Gruß, Frank

MMMh, habe leider noch etwas gefunden. Wenn ich auf dem Exchange im cmd ein nslookup starte, dann erhalte ich die Fehlermeldung : hostname von von xyz.de nicht gefunden. Non existent Domain. Was könnte hier schief gelaufen sein?

Danke und Grüße

Hallo Frank,

Mein Hoster bietet beide Methoden an. einmal alles aus einer Hand und zweitens den Export

über key + CSR Export. Meine Frage bezog sich aber eher auf die Hauptdomäne, ob die notwendig für das Vorgehen ist.

Danke und Grüße

Hallo Frank,

toller BLOG, den Du da betreibst :-)

Ich habe eine Frage zu Deiner Beschreibung. Wird für die Zertifizierung der beiden Subdomains

„outlook.frankysweb.org“ und „autodiscover.frankysweb.org“

vorausgesetzt, dass die Domain „frankysweb.org“ vorher schon zertifiziert wurde?

Wenn ja, hat du das beschrieben?

Oder ist das für den Aufbau der kleinen Exchangelösung nicht notwendig?

Mein Provider erlaubt nur die Zertifikaterstellung für Subdomains, wenn die übergeordnete Domain schon erstellt wurde.

Danke .

Hi Martin,

du musst die Zertifikate nicht von deinem Hoster beziehen. In vielen Fällen lassen sich die Zertifikate der Hoster auch nicht exportieren, sodass du diese Zertifikate oft nicht für Exchange verwenden kannst.

Gruß Frank

Hallo Frank,

vielen Dank, du hast meine Anforderung richtig verstanden. Werde mich mal damit auseinander setzen. Schade mit dem Senden über mehrere Smarthosts, ich dachte, dass ich für die .com und für die .ch Domain jeweils einen Sendeconnector mit einem dazugehörigen Smarthost einrichten/erstellen kann dann wäre ich ja auch Providertechnisch sauber. Aber es würde ja so oder so im header der E-Mail folgendes drin stehen: „MailReceived: from outlook.domain.eu“ oder ich hole die domain.ch auch zu 1und1 rüber

Gruß

Manuel

Hallo Frank,

Ich habe folgende Konstellation vielleicht kannst Du mir einen Tipp geben.

– 1 x VM Windows Server 2012 DC

– 1 x VM Windows Server 2012 Exchange 2016

– Active Directory Domain.local,

(aber nachdem ich deinen Beitrag gelesen hab wird es wohl jetzt Domain.eu bin noch am Testen und eine neu Installation geht ja schnell)

– Internet mit fester IP

4 gehostete Domains

1. Domain.eu

2. Domain.com

3. Domain2.com

4. Domain.ch

Domain 1 bis 3 sind bei 1und1 gehostet

Domain 4 bei Hostpoint.ch

Für Domain.eu werden keine Postfächer benötigt.

Es gibt für die Domains 2-4 jeweils 6 Postfächer (6 Mitarbeiter) , für jede Domain sollen mindestens 2 Postfächer nicht über den Exchange laufen sondern weiterhin als POP Postfächer genutzt werden, (dass ich dann Catchall nicht nutzen kann ist nicht weiter schlimm, bei der Anzahl ist es ja überschaubar und kann jedes Postfach einmal im GFI-Mailessentials eingeben) kann es evtl. Probleme mit autodiscover geben?.

Die E-Mails werden auf dem Exchange mit GFI-Mailessentials abgerufen und über einen Smarthost versendet. Wollte dann für die Domain.ch einen weiteren Smarthost einrichten, der die Mails für Domain.ch über den Schweizer Server verschickt, odrrr?

Wenn ich das richtig verstanden habe, dann brauchen im Zertifikat nur outlook.domain.eu und autodiscover.domain.eu drin stehen.

Bin ich auf dem richtigen Weg oder muss ich noch was bedenken?

Vielen Dank – Manuel

PS, du solltest noch einen“ donate button“ auf deine Seite platzieren, ich wäre sofort dabei, habe mir bei Video2brain etliche Exchange2016 Videos rein gezogen, aber auf deinen Seiten habe ich mehr gelernt ;-)

Hi Manuel,

vielen Dank für das Lob. Du bist auf dem richtigen Weg. Auf dem Zertifikat muss nur outlook.domain.eu und autodiscover.domain.eu stehen. Das Active Directory muss dazu nicht zwingend umbenannt werden. Ich halte allerdings den „Mischbetrieb“ von POP und Exchange Konten für etwas unglücklich. Am besten wäre daher eine statische IP und diese entsprechend auch als MX zu konfigurieren. Somit könnten alle Postfächer auf dem Exchange Server gespeichert werden. Wird unbedingt POP benötigt, dann können die Mails aus den Postfächern via POP vom Exchange Server abgerufen werden.

Was nicht funktioniert ist „Sender Based Routing“, du kannst nicht definieren, dass alle Mails _VON_ Domain.ch über den Smarthost Schweiz verschickt werden. Du kannst nur konfigurieren, dass alle Mails _AN_ Domain.ch via Smarthost Schweiz verschickt werden (Recipient Based Routing). (Ich hoffe ich habe deine Anforderung richtig verstanden)

Gruß,

Frank

Hilfe :) ,

anscheinend bin ich zu blöd oder im Moment jedenfalls ein Brett vor dem Kopf

OWA funktioniert von extern ohne Probleme, active sync läuft gar nicht, blos wo ist der Fehler ??

Die ports 433 sind aktuell auf der Firewall richtig geroutet sonst würde ja OWA nicht funktionieren.

Die DNS Einträge sind Ok , wö könnte der Fehler sein das ich weder mit Outlook auf dem Laptop noch mit IPhone einen Connect zustande bekomme es scheitert beim Anmelden bzw. Server nicht gefunden

Hallo Frank,

kann es sein, dass StarSSL seine Strukturen geändert hat? Ich bekomme nur ein .pem Zertifikat und kein Intermediate Zertifikat.

Gruß, Klaus

Hallo frank.

soll ich meine .local domäne belassen? ich habe eigentlich keinerlei Porbleme damit,Zertifikat ist auf meine .de Domain augestellt, und via split DNS erhalten die INTERNEN Clients auch keine Fehlermedungen mehr.

stellt es in zukunft ein problam dar, wenn man eine .local domäne hat?

Das problem daran ist ja eigentlich nur die sache mit den zertifikaten oder?

Könntest du mir das vielleicht genauer erklären? Danke!

Gruß Philipp

Hallo,

auch Zertifikate machen keine Probleme, .local ist ein wenig überholt was nicht heißt das es nicht immer noch funktionieren würde. Die meisten werden wohl auch weiterhin .local oder .intern verwenden. Wenn ich allerdings bei Null anfange, würde ich diese Namen nicht mehr verwenden, denn auch DNS-Splitbrain ist überholt. Ich schaue mal ob ich einen Artikel dazu einplanen kann.

Gruß, Frank

Hallo Frank

Ich habe folgendes Problem

Meine Domäne hat noch das Ende.local

Diese wurde von 2008 immer wieder migriert und anschließend Exchange 2010 (2013)und nun Exchange 2013 (2015) installiert.

Alle Server haben Server 2012r2 installiert.

Ist es denn möglich die Domäne umzubenennen? Wenn ja wie Haut das mit dem Exchange hin?

Hallo,

das Umbenennen eines Active Directorys mit installiertem Exchange Server ist nicht möglich. Alternativ:

https://www.frankysweb.de/exchange-20132016-anmeldung-per-e-mail-adresse-upn/

Gruß, Frank

Hi Frank,

tolle Beschreibung und vielen dank für deine Mühen.

Eine Frage zum Zertifikat. Warum aktivierst Du IMAP und POP3 beim Zertifikat? Ich aktiviere immer nur SMTP und IIS. Oder greifst Du per POP3 und IMAP auf deine Postfächer zu?

Gruß Dirk

Hi Dirk,

nein, im Normalfall greife ich nicht via POP oder IMAP auf Postfächer zu, falls es aber genutzt wird, dann eben mit gültigen Zertifikat, daher schon einmal die Bindung der Dienste an das Zertifikat.

Gruß. Frank