Mittels Mailspoofing wird gerne versucht, Benutzer dazu zu überreden gefährliche Anhänge in E-Mails zu öffnen. Dabei soll es so aussehen, als käme die Mail von einem Kollegen oder einem Gerät, wie beispielsweise Scanner oder Fax2Mail. Mittels Mailspoofing wird die Absender Adresse gefälscht, sodass es für den Benutzer aussieht, als käme die Mail von einem internen Absender.

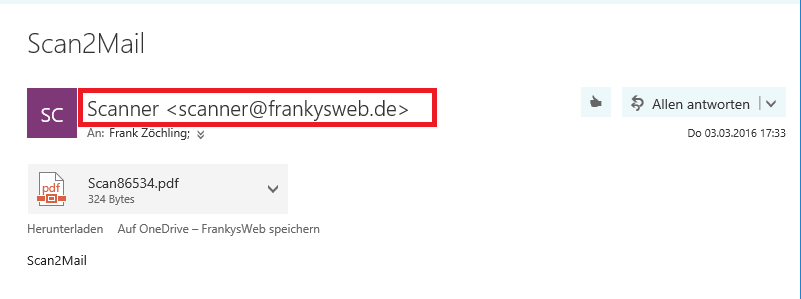

Hier mal ein Beispiel:

Es sieht so aus als hätte scanner@frankysweb.de eine Mail an frank@frankysweb.de geschickt, im Anhang befindet sich augenscheinlich ein PDF Dokument.

Für den Benutzer ist an dieser Stelle nicht erkenntlich das die Mail nicht von einem internen Drucker/Scanner kommt und ihm ein Kollege vielleicht nur ein Dokument zugeschickt hat. Der Anhang, also in diesem Fall das PDF ist dann meist ein infiziertes Dokument, welches den Virus/Trojaner enthält oder nachlädt.

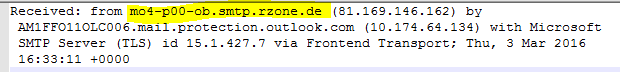

Bekommt der Benutzer so eine Mail haben, also schon die vorgeschalteten Sicherheitsmechanismen versagt. Erst im E-Mail Header wird sichtbar, das die Mail über einen Mailserver aus dem Internet an den Benutzer gesendet wurde:

Wie oben gezeigt handelt es sich hier nur um eine Simulation. Wer allerdings den Exchange Server direkt für den Empfang von Mails aus dem Internet konfiguriert, sprich MX-Record zeigt auf die öffentliche IP und ein Router leitet Port 25 ungefiltert an den Exchange Server weiter, sollte prüfen ob die Konfiguration Mail Spoofing ermöglicht:

Kommt die Mail an? Wenn ja, dann beheben!

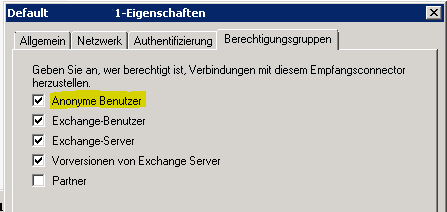

Die Einstellung findet sich dazu auf den Exchange Empfangsconnectoren. in der Standardeinstellung ermöglicht es Exchange Anonymen Benutzern Mails an die authorativen E-Mails Domains zu senden, wenn auf dem Empfangsconnector die Berechtigungsgruppe „Anonyme Benutzer“ aktiviert werden:

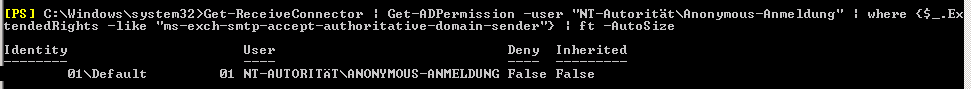

Gesteuert wird es über eine entsprechende Berechtigung im Active Directory:

Get-ReceiveConnector | Get-ADPermission -user "NT-Autorität\Anonymous-Anmeldung" | where {$_.ExtendedRights -like "ms-exch-smtp-accept-authoritative-domain-sender"}

Ist hier der Empfangsconnector aufgeführt, der auch die Mails aus dem Internet annimmt, wie hier der Fall, kann das Recht mittels Exchange Management Shell entfernt werden. Auf einem Server in deutscher Sprache lautet der Befehl wie folgt:

Get-ReceiveConnector "Name des Empfangsconnectors aus Richtung Internet" | Get-ADPermission -user "NT-Autorität\Anonymous-Anmeldung" | where {$_.ExtendedRights -like "ms-exch-smtp-accept-authoritative-domain-sender"} | Remove-ADPermission

Und auf einem Server mit englischem Betriebssystem:

Get-ReceiveConnector "Name des Empfangsconnectors aus Richtung Internet" | Get-ADPermission -user "NT AUTHORITY\ANONYMOUS LOGON" | where {$_.ExtendedRights -like "ms-exch-smtp-accept-authoritative-domain-sender"} | Remove-ADPermission

Jetzt kann noch einmal getestet werden, ob das Problem behoben ist und Mail Spoofing nicht mehr möglich ist.

Hey Franky,

ich wollte nur kurz ergänzen, dass in manchen Fällen auf jeden Fall bei jedem „Abwählen“ des „NT-Autorität\Anonymous-Anmeldung“ geguckt werden sollte.

!Explizit bitte vorsichtig bei Nachrichtenfluss -> Empfangsconnectors → Default Frontend

Wenn hier abgewählt, können keine E-Mails mehr empfangen werden. (Zumindest in allen von meinen Fällen)

Immer den Mailfluss ein- & ausgehend testen!

Auch wichtig: Prüft bitte eure DNS SPF Einträge:

Sollte gar nichts konfiguriert sein, nutzt ein Tool wie z.B. https://www.spf-record.de/generator

Im Defaultfall, sollte ein solcher Eintrag für eine Domain mit Exchange-Server etwa so aussehen:

Hauptdomain -> TXT Eintrag

„v=spf1 a mx -all“

bzw.

„frankysweb.de. IN TXT „v=spf1 a mx -all““

Gruß

Max

jeder fremde Benutzer aus dem Internet ist doch ein anonymer Benutzer. Von daher würde diese Einstellung Absender, die nicht zur Exchange-Organisation gehören blocken und niemand könnte mir eine Mail zustellen.

Wenn man nun das Spoofing verhindern möchte, kann man ein wenig über die Transportregeln erreichen. Dort kann man eine Regel schreiben welche verhindert, dass die Absenderadresse aus dem Internet auf dem Envelope keine autorisierte Domain ist. Leider kann man so nur den Envelope auf Spoofing testen. Wenn nun der Absender das From-Feld im Body fälscht funktioniert das nicht. Wir machen daher beide Prüfungen (Envelope und Body) auf einem Mailrelay vor dem Exchange System und können damit Spoofing ausschließen.

Gruß

Wolfgang

Hallo!

Das funktioniert bei einem Exchange 2016 leider nicht mehr. Emails werden trotzdem noch angenommen!

Hallo Frank,

wir haben vor dem Exchange eine Securepoint UTM. Gibt es eine Lösung für dieses Szenario. Wir nehmen von unserer Homepage über ein Web-Formular Mails von event@unseredomain.de an. Die Mails kommen natürlich nicht an.

Viele Grüße

Veli Wegner

Hi,

ich kenne Securepoint UTM nicht, wenn das Produkt einen SPAM Filter beinhaltet, sollte die Filterung an der UTM durchgeführt werden.

Gruß, Frank

ich habe das Problem mit der Absenderfilterung gelöst.

https://technet.microsoft.com/de-DE/library/bb124087%28v=exchg.150%29.aspx

Gruß

esbiko

Hallo,

nachedm ich so vorgegangen bin erhalten wir leider nun garkeien Externen Mails mehr.

Die meisten erhalten nun smtp 530 5.7.1 client was not authenticated.

Ich hab das selbe Problem, gibts dafür auch noch eine Lösung?

Hallo Frank,

unser Exchange-System empfängt Mails aus dem Internet über ein vorgelagertes Mailrelay. Wenn ich aber nun anonyme Benutzer sperre, könnte mich auch kein „externer“ Benutzer mehr erreichen, was doch aber gewollt ist, wenn der MX-Record auf eine öffentliche IP zeigt.

Oder habe ich in deinem Beitrag etwas falsch verstanden?

Gruß

Wolfgang

Hallo Frank,

wir haben vor dem Exchange eine Sophos UTM. Wie löst du hier das Problem? Wir nehmen von unserer Agentur über ein Web-Formular auch noch Mails von formular@unseredomain.de an.

Viele Grüße

Jürgen