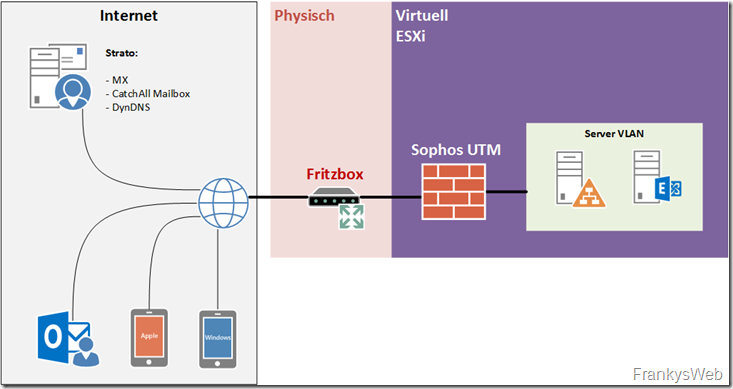

How yes already announced here, you can also find the detailed configuration for my Exchange 2016 organization here. The aim is to set up this environment:

I'm using one of my test domains (frankysweb.org), which is hosted by Strato. I am starting from scratch, only the following things are already prepared:

- 2 x Windows Server 2012 R2 as VM with all Windows updates

- 1 x Fritzbox with configured Internet access and dynamic IP from provider

- 1 x Sophos UTM as VM (WAN port of the UTM to LAN port of the Fritzbox, LAN port of the UTM in the same network as the two Windows servers)

- hosted domain at Strato (frankysweb.com)

The two Windows servers are already configured with static IPs and have been provided with Windows updates, here are the names and IPs:

- DC 172.16.100.12/24

- Exchange: 172.16.100.13/24

The UTM Sophos UTM (basic configuration) listens to the following IPs:

- WAN: 192.168.10.105/24

- LAN: 172.16.100.254/24

The Fritzbox is configured with the following IPs:

- WAN: dynamic from the provider

- LAN: 192.168.10.1

The first part of this article series is about setting up the Active Directory and the configuration.

Installation Active Directory

The server with the descriptive name DC becomes the domain controller for the Active Directory frankysweb.org. The AD is therefore called the same as the domain at Strato. Of course, any other name will also work, but this configuration is nice and simple in small environments.

Here once again the IP settings of the DC server:

Static IP as already mentioned at the beginning, DNS points to the UTM.

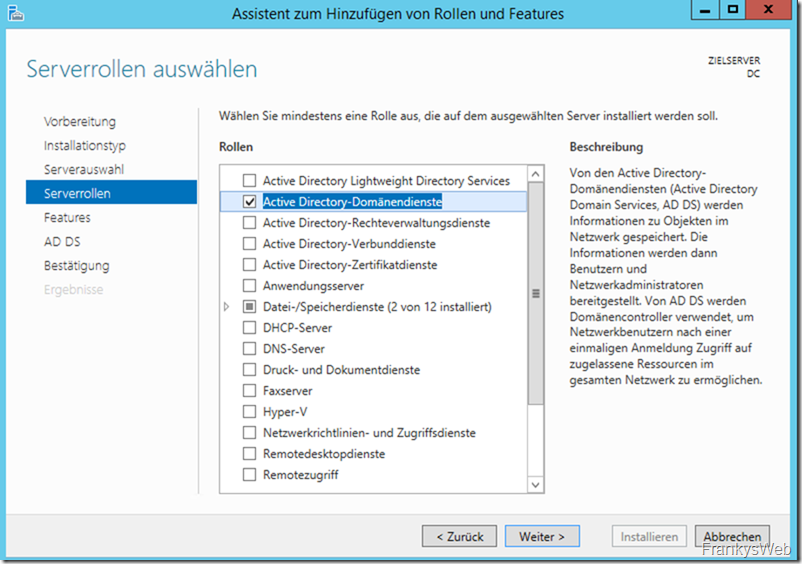

To create a new Active Directory, the server role must first be installed, i.e. start the server manager and install the role with the suggested components

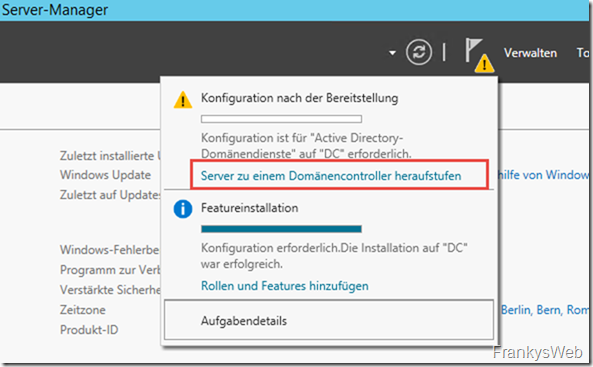

Once the role has been installed, the server can be upgraded to a domain controller

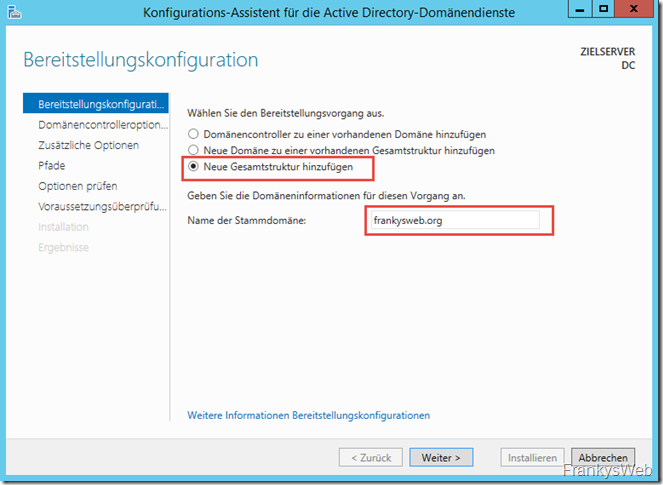

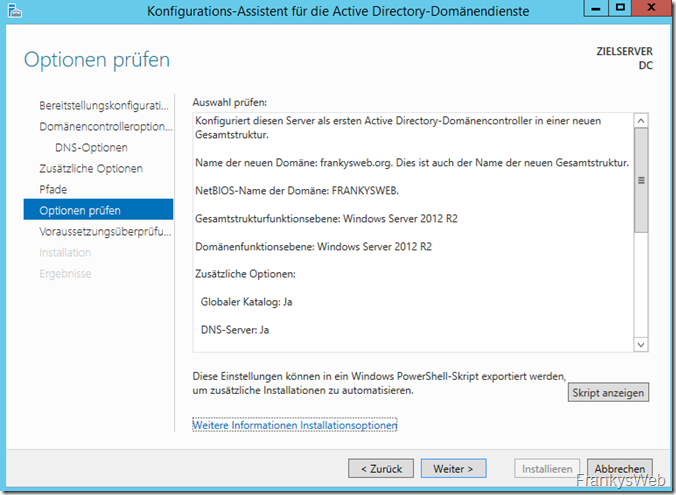

A new overall structure with the name frankysweb.org is created in the first dialog.

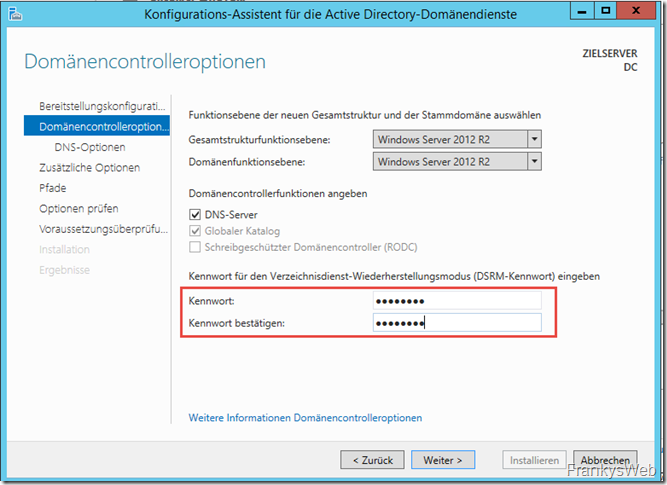

In the following dialog, only the password for the recovery mode must be assigned, the other settings are left as they are

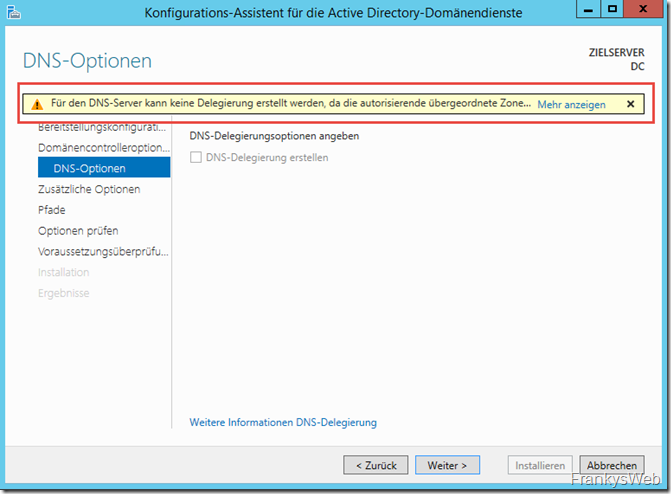

The warning in the next dialog is normal and means that the authoritative DNS server (in this case Strato) cannot set up a delegation for the server DC, we don't want to do that because we use DNS Split Brain, more on that later.

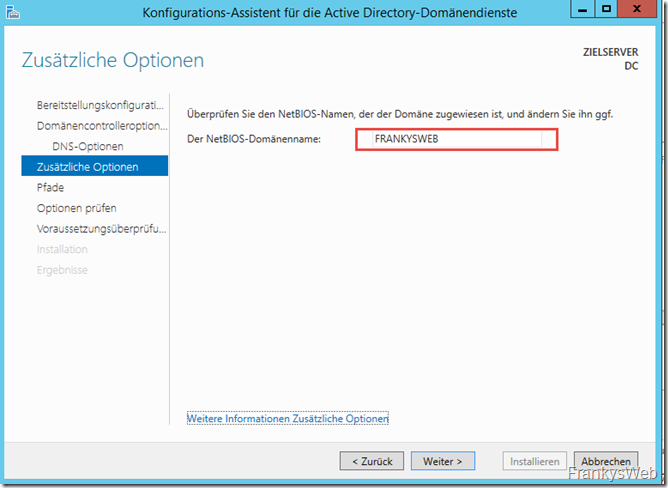

The Netbios name with the next dialog can also be left as it is. In my case it is "FRANKYSWEB"

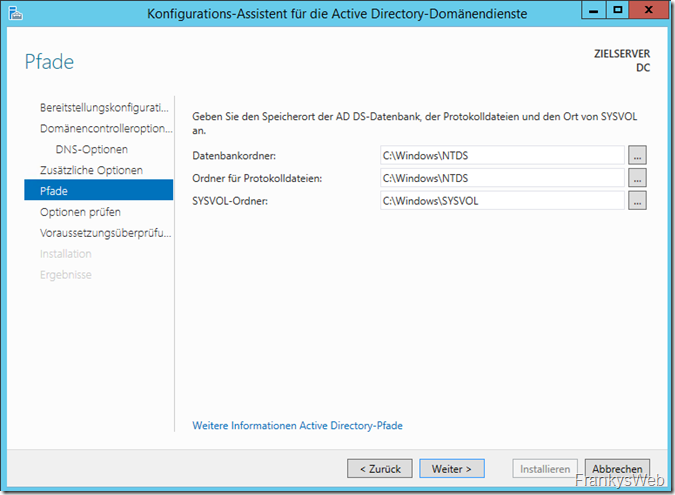

The paths can also be adopted, I would not adapt the paths either, because I can immediately think of a few programs that have a problem with other paths,

A summary of the settings is now displayed

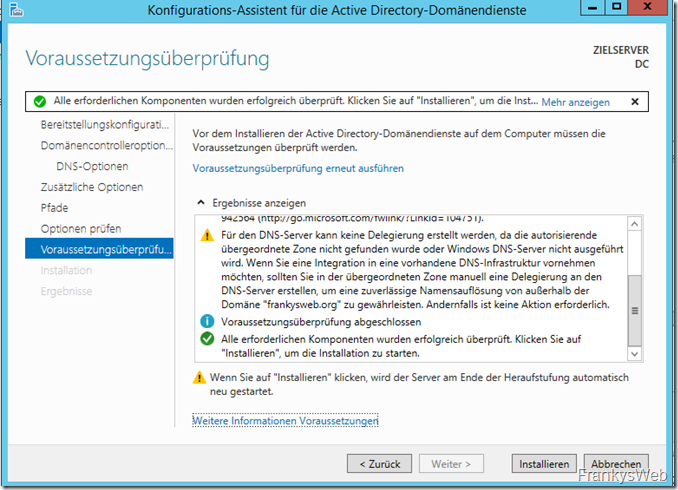

Once the prerequisite check has been completed, you can install. The warnings are also normal in this case, as already mentioned above.

The server is restarted automatically after the installation, after the restart the configuration can be carried out.

DNS configuration

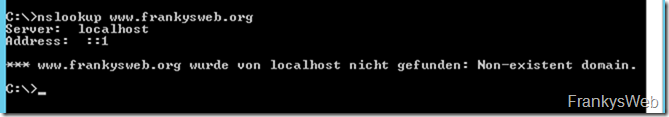

Configuring the DNS server is not difficult and can be done quickly. There are just a few things to consider. There are now 2 DNS servers for the frankysweb.org domain, a public DNS server at Strato and an internal DNS server that we have just installed with the AD role. If an internal client, for example a PC, now tries to call www.frankysweb.org, the DC will respond with Non-Existent.

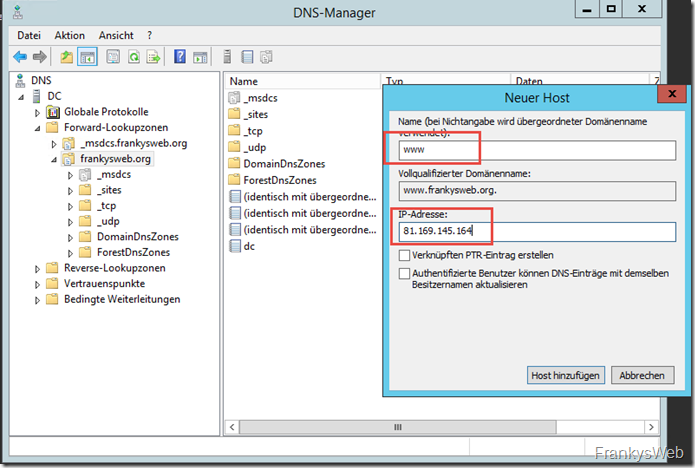

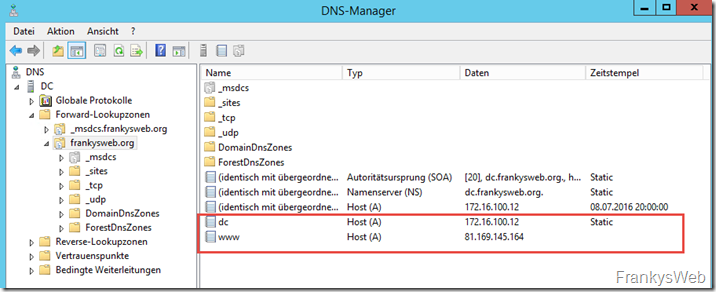

The internal DNS (DC) does not recognize a host with the name www, so it must be created accordingly. So that internally on www.frankysweb.org can be accessed, a HOST-A entry with the name www. must be created. The public IP of the web server at Strato is entered as the IP address:

Now the DNS console looks something like this:

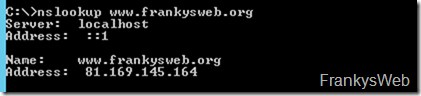

Name resolution from external hosts also works:

As there are to be other public hosts that are to be accessible internally (blog.frankysweb.org or store.frankysweb.org), these hosts must also be entered on the internal DNS server. Of course, we don't have to make our DC known on the public Strato DNS, as it's nobody's business who the domain controller is :-)

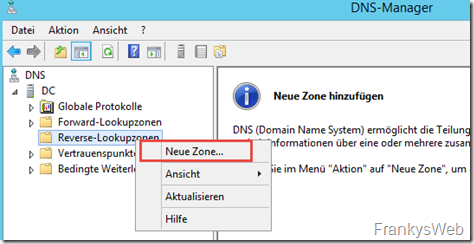

Next, the reverse lookup zone must be created so that the reverse resolution also works later:

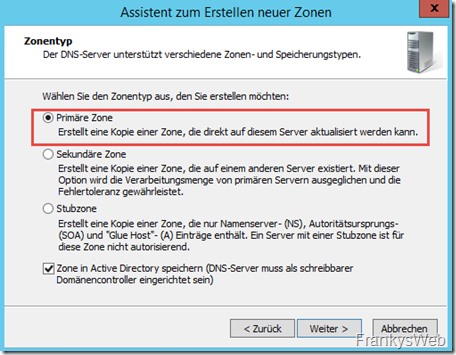

Zone type: Primary zone

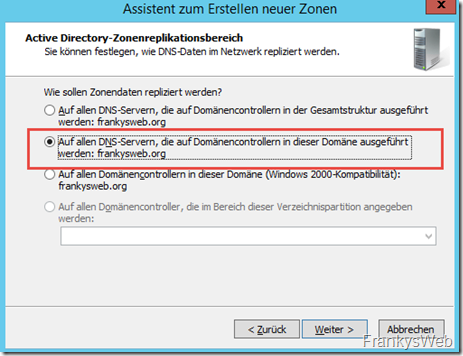

Zone replication area can be left as it is

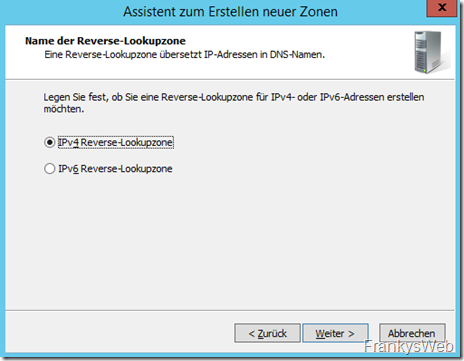

IPv4 is also nice

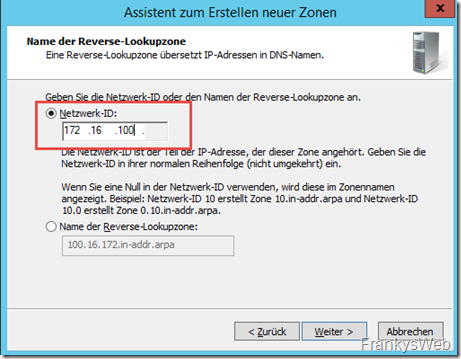

Network ID is the corresponding subnet, in my case 172.16.100

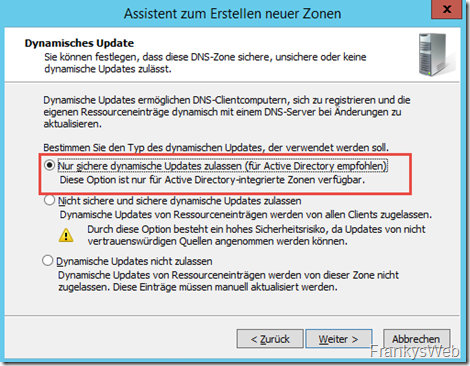

And we only allow secure updates

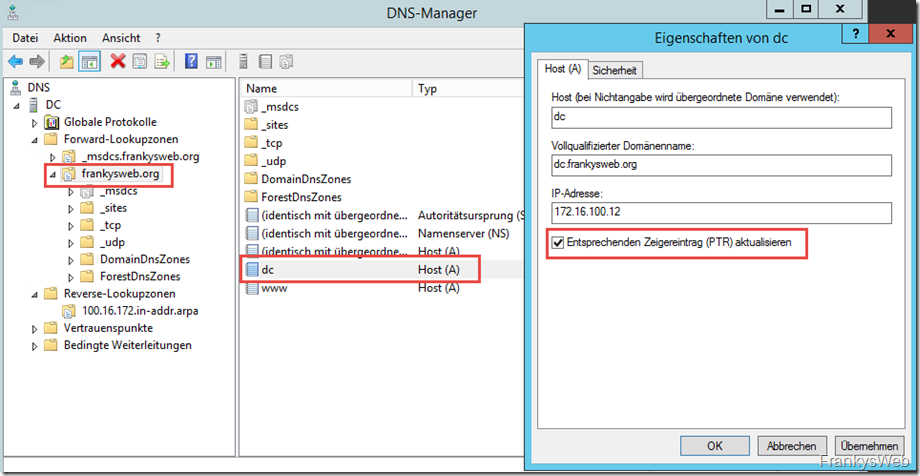

Already done. Now the PTR records can be created, i.e. double-click on the DC in the Forward Lookup Zone and check the box "Update corresponding pointer entry (PTR)"

This is not necessary for the host www, because we do not have or need a reverse lookup zone for it.

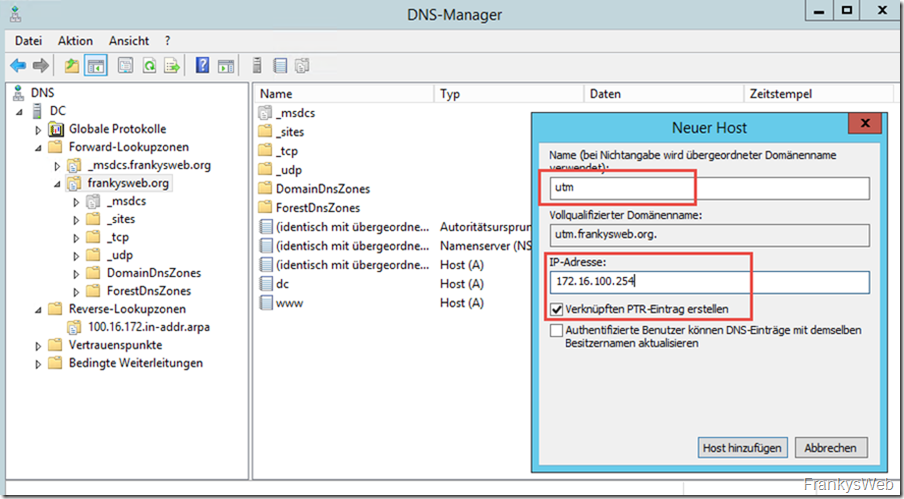

A host entry for the UTM can now also be created directly:

Done. Continue with the Actove Directory

Active Directory configuration

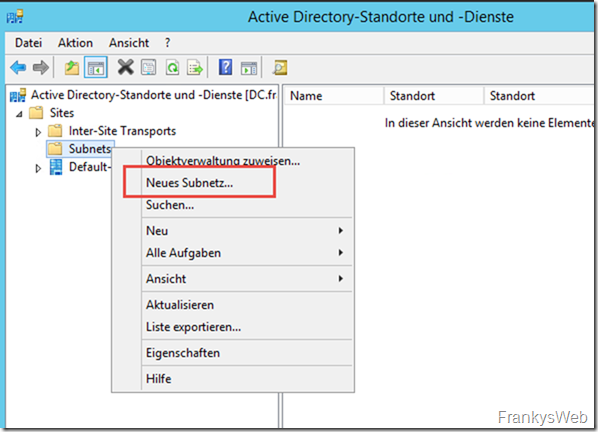

We now create a new subnet in the "Active Directory Locations and Services" console

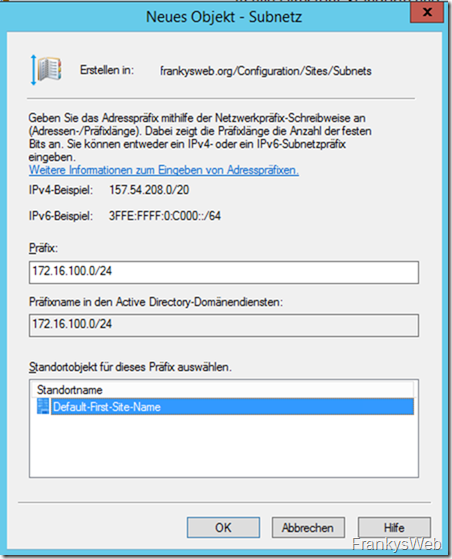

The subnet is specified as the prefix and assigned to the location (default first site name):

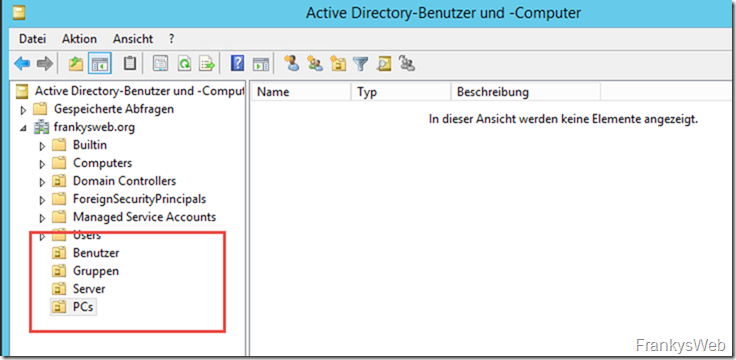

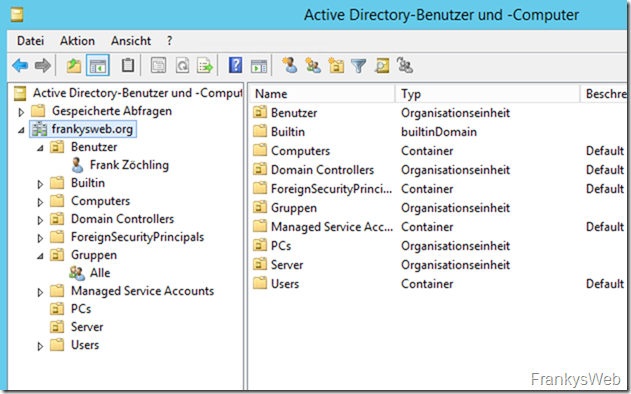

That was all. Now you can think about a nice OU structure, here everyone has to consider for themselves how they can best manage users, groups and computers. I have created 4 organizational units for my test environment:

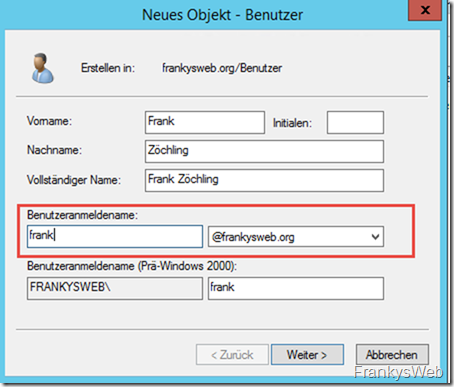

Users, groups, servers and PCs. I have created a few users in the Users OU, here is an example:

Looks suspiciously like a nice e-mail address, doesn't it? :-) I have also created a group and added my user:

That was all.

Summary

At this point we have an Active Directory that is suitable for the installation of an Exchange Server organization. A test user and a group have also already been created. What is important the topic of DNS split Brain, external servers must also be created on the internal DNS so that they can be reached or resolved from the internal network (see example www). In small environments, I think it is perfectly fine to proceed in this way, as there are usually only a few changes and there are only a handful of corresponding entries. For larger environments, there are other concepts (yet another topic for corresponding posts) :-) If anything is unclear, please post in the comments.

Hallo Frank,

erst einmal Dank für Deine tolle Arbeit. Ich habe ein kleines Problem der anderen Art (Domäne example.org als Beispiel, die echte Domäne tut hier nichts zur Sache): ad.example.org als Domäne im lokalen Netz. Aufbau: Internet->FB7590->UTM->ad.example.org. so weit, so gut. „Draußen“ gehört mir example.org und es gibt einen Bind, der DynDNS spricht, weshalb die utm von außen einen Eintrag mit utm.example.org hat. Das Userinterface ist so erreichbar, VPN funktioniert ganz wunderbar. Das administrative Webinterface soll natürlich von außen nicht erreichbar sein. Aber von innen. Und das unter utm.example.org (schließlich hat das SL-Zertifikat Geld gekostet, da will man nicht von intern mit einer IP-Adresse arbeiten). Wie kriege ich utm.example.org trotz öffentlicher IP-Adresse aus dem internen Netz heraus über die interne IP-Adresse erreicht? Die Lösungen aus dem Dialog mit Microsoft bescheinigen: sie verstehen nicht, was ich will. :-)

Für alle, die es interessiert (vielleicht war es wirklich ZU banal): neue forward lookup zone für utm.example.org einrichten. Innerhalb der neuen Zone dann ein Hosteintrag mit IP Adresse, aber ohne Hostnamen anlegen. Fertig.

Hallo Frank,

was ich mich frage, ob ich auch einen anderen Domainnamen für die Domänencontroller verwenden kann. Da es ja sicherlich auch den Fall gibt, dass eine Firma zwei getrennte Domainnamen haben will. Also eine für die Internetpräsenz und eben eine für AD Umgebung.

Grüße,

Tom

Hallo Tom,

natürlich kann euch ein anderer Name für das AD verwendet werden.

Gruß, Frank

Hallo Frank,

ich habeein Phänomen, was vielleicht mehrere Leser interessiert. Meine Organsiation ist nach Deinem Schema mit einem DC und einem Exchange konfiguriert. Internet über aktuelle Fritzbox 7590. Es hängen 4 Clients mit Outlook 2016 am Exchange. Nur bei einem Client erscheint sporadisch eine Meldung mit Zertifikatsfehler. Der Fehler bezieht sich auf die externen URL outlook.domäne.com und autodiscover.domäne.com. Das angezeigte Zertifiakt stammt anscheinend von der Fritzbox. Dieses Zertifiakt wurde nicht installiert und ist im Exchange auch nicht zu sehen. Zugang von extern über owa funktioniert problemlos. Die anderen Clients sind nicht betroffen

Ich bekomme den Fehler nicht weg. Es hilft dann nur Backup des Clients vom Vortag.

Hallo Frank,

ich kann mich nicht oft genug wiederholen was Du für eine Klasse Arbeit macht, Deine Blogs sind wirklich Klasse. Sehr kompetent und sehr gut dargestellt. Vielen Dank für Dein Arbeit!

Ich habe eine etwas OffTopic Frage, in Deiner Skizze hast Du Internet–> FritzBox –> UTM –>LAN und die UTM dient Dir als Gateway. Ich habe mein Homelab ähnlich aufgebaut allerdings ist bei mir die FB das Gateway, weil ich zu einem deren WLAN nutzen möchte und aus dem WLAN auch auf meine Server zugreifen will, zum anderen nutze ich FB zur Anwesenheitserkennung in meiner Smarthomelösung. Die UTM hängt bei mir auch an der Box über die läuft der Reverse Proxy und SMTP. Der Einzige negative Punkt ist dass die WAN Schnitstelle der UTM auch im LAN hängt.

Wenn ich richtig verstehe verzichtest Du auf das WLAN der Fritte oder? Ist bei Dir in Deiner „produktiven“ Umgebung zu Hause auch so?

Danke Gruß Eddie

Hi Eddie,

ja, ich nutze die Fritzbox im Prinzip nur für die Einwahl, WLAN und Telefonie befinden sich im LAN hinter der UTM.

Gruß, Frank

Hallo Frank super Arbeit Danke für die Anleitung.

Hast du für mich ein rat bezüglich der Webseite.

Problem: Webseite ist bei Strato gehostet hat aber keine eigene IP Adresse, deswegen kann ich keinen DNS Eintrag mit der externen IP erstellen und komme so nicht auf die Webseite.

Gruß Binder

Hallo,

in diesem Fall würde ich das Paket bei Strato ändern, das ist am Einfachsten und die Kosten sind überschaubar.

Gruß, Frank

Moin,

erstmal recht vielen Dank für deine Anleitung hier.

Da ich aber ein wenig am Anfang stehe, komme ich mit Sophos UTM nicht ganz klar.

Gibt es bei dir eine kleine Erklärung für die Einrichtung der Sophos? Oder weißt du wo ich eine finde?

Meine Netzwerke können sich nicht mit einander verbinden. Innen und Außen.

VG Jörg :-)

Hallo Frank, eine Frage, du hast hier einen Eintrag im DNS für die UTM gemacht, würdest Du an meiner Stelle für die Watchguard / Firebox auch einen Eintrag im DNS machen?

Gruß, Manuel

Hi Manuel,

der Eintrag im DNS für die Firewall ist in dieser Konfiguration nicht zwingend erforderlich, es schadet aber nicht.

Gruß, Frank

Hallo Franky,

super Anleitung.

Du hast bei der Installation des AD den DNS-Server gleich mit installiert. In einem Video2Brain habe ich gehört, daß man erst den DNS-Server installieren soll und danach erst das AD.

Es wurde gesagt, daß das Performancegründe haben soll. Was hältst Du davon?

Gruß

Christoph

Hi,

einen Performance Vorteil würde ich mir davon nicht versprechen. Zumindest wüsste ich nicht, woher der kommen sollte.

Gruß, Frank

Hallo Frank,

Frage 2 wurde schon Mal gestellt, hab die Antwort eben gelesen.

Gruß, Manuel

Hallo Frank,

auch von mir großes LOB, sehr informativer Blog.,

Ich habe zwei Fragen:

1. Du schreibst am Anfang des Artikels:

lediglich folgende Dinge sind bereits vorbereitet:

u.a „gehostete Domain bei Strato (frankysweb.com)“

Im gesamten Artikel ist aber nur von „frankysweb.org“ die Rede, war das nur ein Tippfehler oder habe ich was übersehen?

2. wie sieht es mit dem DHCP-Server aus? Über die Fritzbox?

Danke – Manuel

Hi Manuel,

ist ein Tippfehler. Danke für den Hinweis.

Gruß, Frank

Hallo Frank,

ich finde deine Anleitung echt Super. Nun zu meiner Frage:

Meine Domain wird von godaddy gehostet das heißt der server soll email senden,empfangen und auch die website hosten.

Was muss ich da genau im DNS, UTM usw einstellen?

Vielen Dank für die Hilfe

Hallo Frank,

super Blog, der viel zum Experimentieren einläd und auch immer den noch fehlenden Tip parat hat.

Kurz eine Frage zu deiner Umgebung:

Welche UTM Version benutzt du ? Bei der Home Version gibt es die ganzen Features nicht, die du da beschreibst.

Hi Michael,

ich benutze privat die Home Edition der UTM, in der Home Edition sind alle Features vorhanden. Es gibt lediglich Einschränkungen der max. internen IPs (50) und an den Anpassungen am Layout. Alle hier beschriebenen Features lassen sich mit der Home Version nutzen (Ich setze es so ein). Derzeitige Version: 9.4

Gruß, Frank

Hallo warum machst Du die Interne Domäne frankysweb.org und nicht .local was bringt das für Vorteile?

Hi,

kleine Gegenfrage, was bringt .local für Vorteile? Ich denke in den nächsten Artikeln wird es etwas deutlicher, ein bissel Geduld :-)

Gruß, Frank

Hallo Frank,

Kannst du evtl. kurz die Spezifikation der jeweiligen VM benennen, sprich wie hast du HDD, CPU, RAM und so aufgeteilt für die beiden 2012er Server und die UTM.

Danke

Hi Michael,

klar, reiche ich nach, ganz grob:

UTM: 2 CPUs, 4 GB RAM, 60 GB HDD

DC: 2 CPUs, 4 GB RAM, 30 GB HDD

Exchange: 2 CPUs, 16 GB RAM, 1 x 30 GB HDD, 1 x 17 GB HDD, 1 x 200 GB HDD

genauere Hardware Infos folgen.

Gruß, Frank