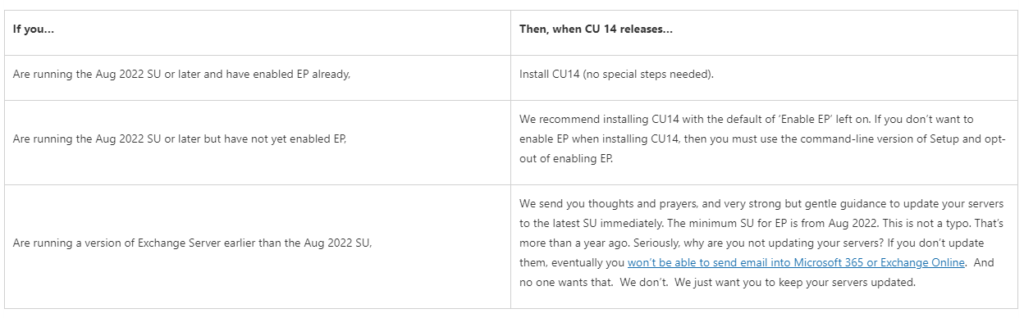

Microsoft has announcedthat the next Exchange CU will enable Extended Protection (EP) for Exchange Server 2019 as the default setting. Extended Protection was introduced for Exchange 2016 and Exchange 2019 in August 2022 and previously had to be activated manually. However, anyone who has not yet activated Extended Protection may need to take care when installing CU14 for Exchange 2019.

For Exchange 2019, the CU14 will activate Extended Protection. If there are multiple Exchange servers and load balancers or web application firewalls, all of these components must be accessed. the same certificate must be used. It is not enough for the certificate to contain the same names; the identical certificate must be used on all Exchange servers, load balancers and WAFs, otherwise Outlook will not be able to establish a connection with Exchange.

If Extended Protection is not to be used, it must be deactivated manually after installation for Exchange 2019. The script for activating and deactivating Extended Protection can be found here:

There are other cases in which Extended Protection cannot be used:

- There are still Exchange 2013 servers with public folders in the Exchange organization

- Extended Protection does not work on servers used for Modern Hybrid configuration

- SSL Offloading is not supported (SSL Briding only with identical certificate)

It is best to test and activate Extended Protection before installing CU14 for Exchange 2019, otherwise troubleshooting may be time-consuming. Microsoft also provides a few tips on implementation in the article linked above:

Exchange 2016 is not affected by this change, as there will no longer be a new CU for Exchange 2016. However, HSTS is now officially supported for Exchange 2016 (and Exchange 2019), but I will write about this in a separate article.

ich habe seit dem CU14 Update, folgendes Phänomen.

Wir haben für einige Postfächer, den Kalender im Intranet veröffentlicht. Seit dem Update bekomme ich folgende Fehlermeldung

„Dieser Kalender ist nicht verfügbar

Versuchen Sie es erneut“

Hat jemand eine Idee, was es sein kann?

Danke

Volkmar

Hallo,

wir haben CU14 am Sonntag installiert und haben seit dem das Phänomen, dass wir einen Login Promt Loop von Outlook bekommen.

Wenn ich von außerhalb – ohne VPN – starte, dann läuft alles normal.

Starte ich das VPN dann auch von außen.

Jemand eine Idee?

Als Autharten sind NTML und Nego aktiv.

Hallo Sandro,

habt ihr eine Loesung dafuer gefunden ? Habe das bei Ex2019 CU 14 und 2016 mit Extended Protection – viel schlimmer, selbst wenn ich diese abschalte, habe ich im System noch Mailboxen die weiterhin die Outlook Prompt Meldung bringen – auch mit abgeschalter Protection , gehen nur 99% der Clients wieder.

Hatten wir auch, haben auf die Schnelle neue Outlook Profile erstellt, danach war alles gut

Lieben Gruß

Volkmar

If you do want to opt-out, you’ll need to use the command-line version of Setup (to be documented at the later time). The GUI version opts-in automatically. If you use unattended Setup or scripts to deploy CUs today, you will need to modify them to add the new Setup parameter, only in case you want to opt out.

–> https://techcommunity.microsoft.com/t5/exchange-team-blog/coming-soon-enabling-extended-protection-on-exchange-server-by/ba-p/3911849

Moin,

auf die Schnelle habe ich keinen Termin für das release der CU14 gefunden.

Könnt Ihr damit aushelfen?

Grüße

Gregor

Gibt es noch keinen Release-Date

Naja Vermutung wäre, dass es spätestens im November rauskommen müsste, weil MS ja lt. Customer Feedback keine CUs mehr im Dezember veröffentlicht und eigentlich 2 CUs pro Jahr rauskommen. CU13 = H1 23 also müßte CU14 = H2 23 irgendwann zwischen jetzt und Dezember rauskommen.

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-2022-h1-cumulative-updates-for-exchange-server/ba-p/3285026

Today, we are announcing changes to our update delivery model for Exchange Server. We are moving to a release cadence of two CUs per year – releasing in H1 and H2 of each calendar year, with general target release dates of March and September. But our release dates are driven by quality, so we might release updates in April or October, or some other month, depending on what we’re delivering.

Funktioniert bei Euch OWA und ECP noch im Firefox mit integrierter Windows-Authentifizierung (via network.automatic-ntlm-auth.trusted-uris) wenn extended protection aktiviert ist? Bei uns nur noch in Chrome und Edge…

Ich habe hier (einzelner EX2016, kein Hybrid) Extended Protection schon seit mehreren Monaten aktiviert, bisher keinerlei Probleme damit.

Ob es aktiviert ist, zeigt einem der Health Checker.

Ja, schön das die es immer noch nicht hinbekommen haben Modern Hybrid gescheit zu integrieren.

Was sollen diese Leute nun machen? Gar nicht installieren? Wieder deaktivieren nach der Installation? Geht dann überhaupt noch was?

Microsoft weiß nicht mehr was sie tun, weder On-Prem oder in der Cloud.

Hallo!

Betrifft mich nicht direkt, da noch auf EX2016, aber gleichwohl:

Ich muss gestehen, das ich EP bislang noch nicht aktiviert habe, weil ich mir unsicher bin, ob das bei mir funktionieren wird.

IST-Zustand: Ein eiziger EX2016-Server, kein Loadbalancer, Outlook-Anywhere wird bislang nicht genutzt, OWA und Autodiscover werden über die WAF einer Sophos-UTM veröffentlicht, auf dem EX-SRV und der UTM ist das selbe Zertifikat (Wildcard, falls das wichtig ist) installiert. EX ist in einer Hybrid-Stellung (Classic-Full), es gibt allerdings keine Postfächer in der Cloud, wir benötigen die Hybrid-Stellung „nur“ für die Kalender in MS-Teams.

EP aktivieren?

DANKE!

Klar, du erfüllst alle Bedingungen dafür.

Wir haben einen Exchange 2019 (Kein Hybrid) mit einer Sophos UTM als WAF, keine Probleme mit EP. Einziger Stolperstein war, dass sich das LE-Zertifikat an der UTM einmal erneuert hatte nachdem das Scheduled Task auf dem Exchange für den Zertifikats-Import lief und somit ein Mismatch bestand. Das Scheduled Task läuft jetzt um 4 Uhr morgens, 1-2 Stunden nach der LE-Erneuerung an der UTM.

Ich würde es mal an einem Samstag testen, im Worst Case kannst du die EP wieder deaktivieren per:

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType „RestoreIISAppConfig“

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType „RestrictTypeEWSBackend“

Ja, aktivieren. Dauert 30sekunden und Fehler bemerkt man im Zweifel ja recht schnell. Deaktivieren geht ja mit dem Skript genauso.

DANKE!!

Danke für den Hinweis- Kann das nach der Installation auch direkt wieder deaktiviert werden?

Quote: „Wenn Extended Protection nicht genutzt werden soll, muss es nach der Installation für Exchange 2019 manuell deaktiviert werden. Das Script zum Aktivieren und Deaktivieren von Extended Protection findet sich hier: …“

Ich hoffe das beantwortet deine Frage. :)