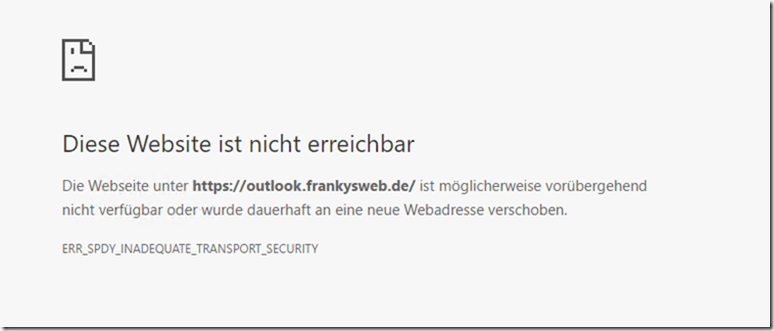

The Chrome browser reports the following error for websites running on an IIS server on Windows Server 2016:

ERR_SPDY_INADEQUATE_TRANSPORT_SECURITY

In this case, Chrome does not allow the error to be ignored. The problem also occurs with Exchange 2016 servers installed on Windows Server 2016.

The problem lies in old cipher suites and protocols that are still active even with Windows Server 2016. Some of this is really ancient stuff.

There are several ways to solve the problem, but it always boils down to deactivating the old ciphers and protocols in the Windows registry.

The following REG file can be used to fix the problem. This deactivates the old ciphers and after a restart of the server there will be no more problems with Chrome.

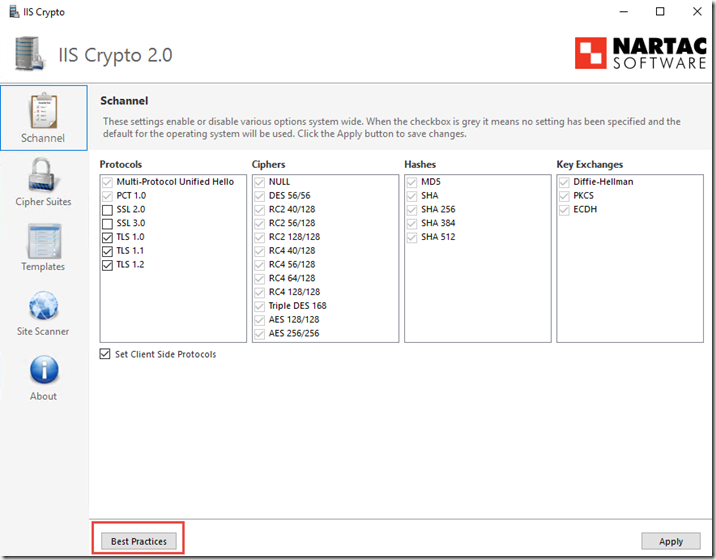

Alternatively, the IIS Crypto tool can be used. IIS Crypto makes the same settings in the registry as the REG file above.

The IIS Crypto tool can be downloaded here:

After starting, you can also click on "Best Practice", which also deactivates the old ciphers and protocols:

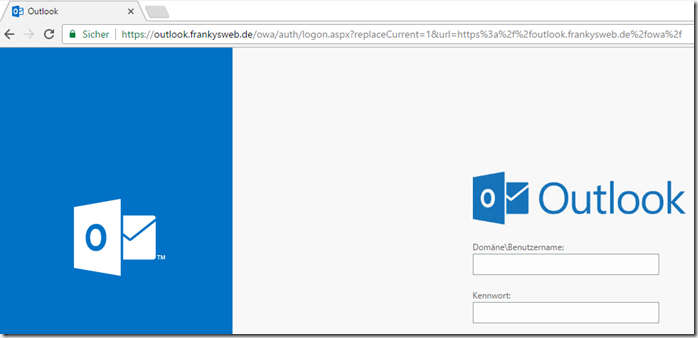

After deactivating the old ciphers, Chrome also opens the page without any problems:

If you prefer to switch off the old stuff via GPO, you will find it here:

Group policy for deactivating SSL 3.0 and TLS 1.0 (ADM and ADMX)

The following protocols can be switched off via group policy:

- MultiProtocol Unified Hello

- PCT 1.0

- SSL 2.0

- SSL 3.0

In addition, the following ciphers can be deactivated:

- NULL Cipher

- DES 56/56

- RC2 (all)

- RC4 (all)

It is important that the server is also restarted here.

Das ist schon fast peinlich, aber jedesmal nachdem ich hier schreibe kommt mir die Antwort von alleine.

Zusätzlich zur Best Practice des IIS Crypto folgende Cypher deaktivieren:

TLS_RSA_WITH_3DES_EDE_CBC_SHA

Neustarten und es klappt =)

Hey Frank,

ich wollte dir erst eine Mail schreiben, aber vielleicht könnte das für jemand anderen auch noch interessant sein.

Ich nutze Windows Server 2016 und Exchange 2016 (inkl. aller Updates) mit der WAF von Sophos (SG, UTM 9.4). Deine Anleitungen (mittlerweile einige :)) haben mir weitergeholfen, allerdings nur bei der Erreichbarkeit aus dem WAN. Im LAN funktionieren Chrome und Firefox trotzdem nicht. Lediglich der Edge ruft OWA u. ECP zuverlässig auf. Wir nutzen ebenfalls Split Brain DNS (ein deaktivieren habe ich noch nicht getestet). Das intermediate ca ist überall eingebunden (Sophos SG, Exchange, AD+DNS Server). Leider verschwindet die Fehlermeldung nicht und mir gehen langsam die Ideen aus.

Das Zertifikat ist von einer offiziellen CA (RapidSSL/GeoTrust). Vielleicht hast du ein Idee, oder ich mal wieder was übersehen. Danke Vorab für deine Unterstützung!

Viele Grüße

Steve

Ein Grund mehr beim Windows Server 2012 R2 zu bleiben und Exchange 2016 zu installieren.

Genau dieses Problem hatte ich vor ein paar Tagen auch. Ich hatte aber zu viel deaktiviert und schon ging die dag sync nicht mehr. Weiß jemand wie das dort rein spielt?

Bei meinen 2 Exchange 2016 auf Server 2016 Installationen trat dieser Effekt jedes mal sowohl bei Chrome als auch beim FireFox auf. Der IE lief super. Beim lesen in diversen

Foren hab ich nur Bahnhof verstanden. Das IIS Crypto hat bis jetzt immer geholfen. Ich Frage mich nur warum beim Einsatz der neusten MS Produkte ein derartiger Fehler auftritt.