The critical vulnerability CVE-2024-21410 in Exchange Server, which was made public on 13.02.2024, is now being actively exploited. The vulnerability CVE-2024-21410 allows attackers to perform a NTLM relay attack (pass the hash). In this case, attackers can trick a client such as Outlook into logging on to a malicious relay in order to obtain NTLM credentials. The NTLM credentials can then be forwarded to the Exchange server using Pass the Hash. Attackers can then take over the identity and rights of the user on the Exchange server.

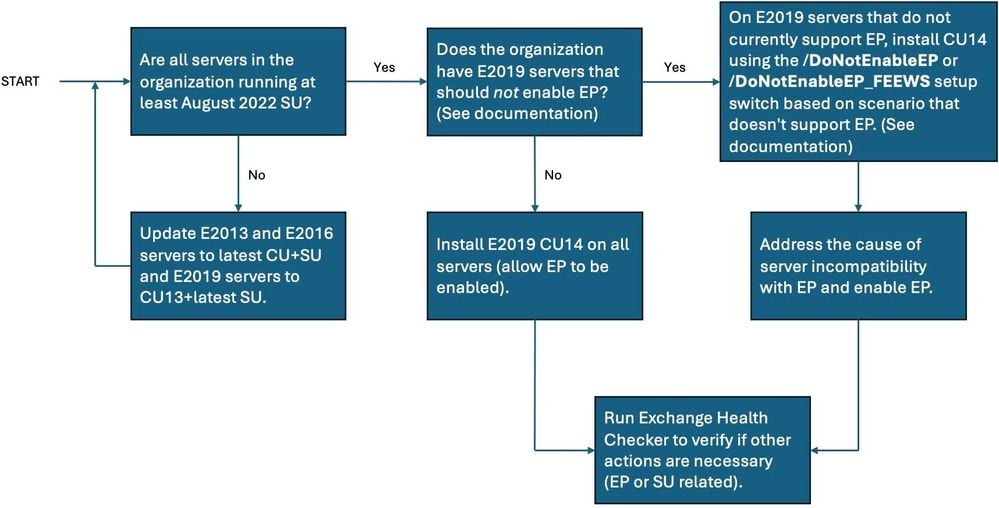

Activating Extended Protection protects against the vulnerability CVE-2024-21410. The recently published Cumulative Update 14 for Exchange Server 2019 activates Extended Protection by default during installation. However, it is important to know that the CU14 for Exchange 2019 does not close the vulnerability itself. Only the activation of Extended Protection prevents the exploitation of the vulnerability. If the setup with the switches "/DoNotEnableEP" or "/DoNotEnableEP_FEEWS" was executed during the installation of CU14, CVE-2024-21410 can still be exploited. Even if Extended Protection was subsequently deactivated again, Extended Protection should definitely be reactivated.

The biggest obstacle to activating the Extended Protectionshould be the requirement for the SSL certificate. The same certificate must be used on all devices such as load balancers and web application firewalls that perform SSL inspection or SSL bridging. You therefore need to think about how you can install and renew the same certificate on all relevant devices. SSL Offloading is not supported with Extended Protection.

With the Exchange Health Checker can be used to check whether Extended Protection is activated.

Exchange Server 2016 is also vulnerable to CVE-2024-21410, activating Extended Protection also helps here. For Exchange 2016, activate Extended Protection via a PowerShell Script must be activated. A security update that closes the vulnerability without activating Extended Protection has not yet been published.

Hallo liebe Exchange-Admins… Ich bin verzweifelt….

Am Wochenende habe ich bei einem meiner Letzen Kunden das CU 14 auf dem Exchange 2019 installiert – alles ohne Probleme..

Dann aber der Test im Outlook – keine Verbindung – unendliche Passwortabfrage…

Das Zertifikat ist von LetsEncrypt, ich habe keine Loadbalancer oder UTMs davor – die Zertifikate sollten also schön sein.

LmCompatibilityLevel Settings: 3 sieht auch gut aus… SchUseStrongCrypto ist schön…

Das Problem ist: ich kann mich nicht am https://autodiscover.firma.de/autodiscover/autodiscover.xml anmelden – er fragt unendlich oft nach dem Passwort…

Im IIS-Log sehe ich:

Zeile 3368: 2024-03-19 07:46:33 192.168.115.5 GET /Autodiscover/Autodiscover.xml &CorrelationID=;&cafeReqId=2dd02461-73e9-4ebc-8cff-9a33ddb0b5ef; 443 – 80.meine.IP.243 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/122.0.0.0+Safari/537.36 – 401 0 0 68

Auch die Anfragen von internen Outlooks bekommen eine 401…

Nun dachte ich, bin ich clever: spiele das Backup der System- und Install-Partition zurück.. diese hatte das CU13 ohne Extended Protection.. aber auch da – das gleiche Problem…

Eine neue Installation eines neuen zusätzlichen Servers im CU14 zeigt das gleiche Verhalten…

Hat jemand eine Idee was man da noch machen kann ? Viele Grüße aus Berlin

Jens

Bei mir funktioniert seit cu14 und aktiver EP Mapi nicht mehr sprich Outlook 2016 verbindet sich nicht bzw. Erfordert ein Passwort. Wenn ich im IIS für mapi EP abschalte tut alles wie gewohnt. Jemand eine Idee? Liegt dies evtl. an der Hybridstellung?

Mal den AV ausschalten und testen, bei uns lag es am SSL/TLS-Protokollfilterung

Vielleicht einfach mal ein paar Stichpunkte

– Exchange hat keine Lücke, die CVE-Meldung ist IMHO irreführend

– Exchange 2019 CU14 aktiviert Extended Protection (EP) by Default.

– Exchange 2019 CU13. kann man manuell aktivieren, d.h. man MUSS nicht CU14 installieren, aber sollte man aufgrund anderer Fixe

– EX2016CU23 und sogar EX2013 mit dem Aug2022 SU können auch EP und sind dann geschützt

Worum geht es?

– Klassische MITM Attacke

– Angreifer sendet eine Mail an ZielUser, damit er einen Server des Angreifers anspricht, der NTLM-Anmeldung erzwingt.

– Outlook (oder anderer Client) muss den Server erreichen (Firewall?) und die IE-Zoneneinstellungen werden ignoriert

– Zieluser macht also NTLM-Auth über Angreifer mit Exchange und Angreifer hat dann das AuthToken.

– Ergebnis: Angreifer hat die Rechte des Users (Mail lesen, schreiben, Regeln etc.) aber er ist kein Admin.

– Zumindest wenn der Admin nicht seine Mails als Admin liest (Nur User haben Mailboxen, Admin haben keine Mailbox!

– EP verhindert den NTLM-Handshake, weil der Client das bei ihm angekommen Zertifikat mit einrechnet.

– Exchange mit EP prüft den Request mit seinem eigenen Zertifikat.

-> Wenn Client ein andere Zertifikat bekommt, als der Server nutzt, dann kommt NTLM nicht zum Erfolg

– Outlook Client fragt dann immer wieder nach Username/Kennwort

– EP schützt nur „Windows IntegratedAuth“, also kein BasicAuth, Formbased, Bearer etc. Da ist ein MITM immer ein Problem-> MFA hilft

– Daher auch kein Problem mit „OWA und Formbased“ oder ActiveSync mit BasicAuth

– EP gibt es auch für andere Protokolle LDAPSigning, SMB-Sealing, RPC Signing

– EP ist ein Feature seit IIS 7.5 (Windows 2008!!) und denkt man an ADFS, SharePoint, WSUS, und andere IIS-basierte Dienste

– alle sind hinsichtlich NTLM-MITM-Attacken verletzlich, wenn EP nicht aktiv.

– Seit viele Jahren wird auch immer wieder auf EP hingewiesen, aber viele Admins ignorieren es

– Nur das Exchange Team hat jetzt mal angefangen und es per default aktiviert. Weil Outlook/Exchange natürlich ein beliebtes Ziel sind.

– Vielleicht sehen wir bald noch andere Hersteller und Produkte, die EP anraten und irgendwann einschalten.

– Einzige Forderung: SSL-Inspection/Bridging nur mit identischen Zertifikaten..

Soweit mal eine Kurzform. Ansonsten:

https://www.msxfaq.de/exchange/update/cve-2024-21410.htm (mit Video/Audio)

https://www.msxfaq.de/windows/iis/iis_extended_protection.htm (wer es nur für den IIS braucht)

https://www.msxfaq.de/windows/sicherheit/ntlm-anmeldung.htm

Frank

Gute Summary Frank, leider ist auch der obige Artikel mit dem Namen „CVE-2024-21410: Exchange Schwachstelle wird aktiv ausgenutzt“ von Frank Zöchling irreführend: die Möglichkeit einer NTLM MitM attacke ist seit 20+ Jahren bekannt und nichts neues und auch keine „Exchange Schwachstelle“.

Und nein, Windows Extended Protection ist nicht die einzige Lösungsmöglichkeit: man kann auch Kerberos, HMA oder on-premises Modern Auth verwenden. i.e.

https://learn.microsoft.com/en-us/exchange/plan-and-deploy/post-installation-tasks/enable-modern-auth-in-exchange-server-on-premises?view=exchserver-2019

Einzige Ausnahme für die es nicht ohne NTLM geht ist der MRS Proxy Traffic zwischen O365 und on-premises.

OWA, ECP, ActiveSync und Exchange Shell benutzen per Default ohnehin kein NTLM zwischen Client und Server.

ich habe die EP mittels des Scripts aktiviert, die Verbindung von Handys über ActiveSync funktioniert aber dennoch, trotzdem ich das Zertifikat (opnsense mit haproxy und LE) noch nicht im Exchange (2016) eingerichtet habe. Das Script meldete Erfolg und der Healthcheck besagte auch, das EP aktiviert sei. Bezieht sich das nur auf Outlook, dass man das Zertifikat auf RProxy und Exchange gleich haben muß?

VG

thoenny

Ja, hatte meine Analyse damals auch so ergeben. Nur Outlook bringt extern per OA einen permanenten Passwort Prompt, wenn das Zertifikat nicht gleich ist.

Info, heute so aktiviert, intern Zertifikat von Unternehmens-CA und auf Reverse Proxy öffentliches Zertifikat. EAS fkt. weiterhin, da /RPC nach extern nicht veröffentlicht, gehen hier 2 Zertifikate.

Für mich ist das größte Fragezeichen, wie verhält es sich dem Autodiscover Verzeichnis, muss dort bei Veröffentlichung das Zertifikat gleich sein?

Meine bisherigen Erkenntnisse (bitte um Korrektur wenn ihr anderer Meinung seid). Alles unter der Annahme EP aktiv und Reverse Proxy im Einsatz:

OWA extern – unterschiedliche Zertifikate mgl. laut Test

EAS extern – unterschiedliche Zertifikate mgl. laut Test

RPC/MAPI – selbes Zertifikat erforderlich

OAB – unklar, aber sehe ich wie RPC/MAPI

EWS – unklar, aber sehe ich wie RPC/MAPI

Autodiscover – unklar

Du hast /mapi vergessen. Und das benötigt wie /rpc identische Zertifikate. /oab vermutlich auch, aber das wär auch egal, weil oab für rpc und/oder mapi gebraucht wird. ;)

Guten Tag,

ich müsste bei einem alten Exchange 2013 CU23 Extendet Protection aktivieren. Leider werden in dieser Umgebung auch öffentliche Ordner genutzt. Hat jemand zufällig Erfahrung, wie man EP aktiviert und die PF´s außen vor lässt?

Vielen Dank im Voraus für jeden Hinweis.

Mit aktive öffentliche Ordner wir das nicht unterstütz

Frage in die Runde. Ist die Lücke auch ausnutzbar wenn eine Web Application Firewall wie eine SOPHOS UTM dazwischengeschaltet ist?

Ja, Du hast das Szenario noch nicht verstanden.

Habe ich tatsächlich auch noch nicht. Ohne tief in der Materie zu stecken, ist es für mich schwer nachvollziehbar, warum das so ist. Vielleicht kann das jemand relativ einfach erklären?

Schönen guten Morgen,

unsere Exchange Server 2016 können lediglich eine Verbindung zu Microsoft 365 aufbauen, der Rest ist von der Firewall geblockt. Sprich die Rechner kommen sonst nirgends ins internet. Intern sind dort noch einige Mailboxen und die können von den Clients erreicht werden.

Sind wir auch stark gefährdert? Wir werden die Exchange Protection aktivieren es wird nur einige Tage dauern, da es bei uns eine externe Firma macht.

Grüße

Das müsst Ihr einschätzen. Es könnte ja auch ein gehackter PC/etc. im internen Netz als „Man-in-the-middle“ genutzt werden. Wie wahrscheinlich das ist, müßt Ihr beurteilen.

Wir haben mittlerweile einige Konten die sich nicht mehr verbinden können. Es kommt immer wieder die Windows Passwortabfrage. Selbst ein neues Outlook Profil hilft nicht. Was mir aufgefallen ist, das beim neuen Profil selbst bei Eingabe eines falschen Passwortes der Assistent ohne Fehler durchläuft.

Kann das jemand bestätigen? In einem Heise Kommentar würde ebenfalls ähnliches Verhalten kommentiert.

Kann das bestätigen. Wir haben das gleiche Problem bei einigen Rechnern.

Ich habe leider auch noch keine Lösung finden können. Derzeit arbeiten die betroffenen Benutzer mit OWA. Wie gesagt, neues Outlook Profil hilft nicht. Richtet man das betroffene Konto auf einem anderen Platz ein funktioniert es tadellos.

Auch wir haben das genau gleiche Problem nur bei einigen Clients. Bis jetzt keine Lösung gefunden..

Hallo BP,

probiere bitte das mal aus.

https://learn.microsoft.com/en-us/windows/security/threat-protection/security-policy-settings/network-security-lan-manager-authentication-level

Kurz zusammengefasst:

Registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Registry value:

LmCompatibilityLevel

It’s recommended to set it to a value of 5, which is Send NTLMv2 response only. Refuse LM & NTLM. It must be set at least to a value of 3 which is Send NTLMv2 response only.

If you delete the value, the operating system enforces the system default. On Windows Server 2008 R2 and later, we treat it as if it’s set to 3.

If you want to manage the setting centrally, you can do so by using Group Policy:

Policy location:

Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Inkl. SMBv1 auf Exchange deaktivieren und blockieren

Inkl. aktueller TLS Einstellungen auf dem Exchange

Hat das funktioniert ? : https://learn.microsoft.com/en-us/windows/security/threat-protection/security-policy-settings/network-security-lan-manager-authentication-level

0Patch’s Antwort hat bei meinem Problem Client’s geholfen. Stand auf „1“, NTLM wurde erzwungen…

Kurz zusammengefasst:

Registry key:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Registry value:

LmCompatibilityLevel

Muss mindestens auf 3 stehen

Leider hat der NTLM Reg Key bei uns nicht geholfen. Einen betroffenen Client haben wir testweise einfach komplett neu installiert (Windows 11) danach funktionierte es. Ich verstehe hier echt nicht wo das Problem liegt.

Note:

After the initial release, we’ve updated Default Website/OAB to be Accept/Allow instead of Required and Default Website/PowerShell to be Off instead of Required. The change to Default Website/OAB is because of Outlook for Mac clients not being able to download the OAB any longer with the Required setting. The change to Default Website/PowerShell is because the Exchange Server default configuration doesn’t allow connections using NTLM authentication to PowerShell Front-End virtual directory and therefore, Extended Protection is not applicable.

Making modifications to the Default Website/PowerShell virtual directory is not supported unless explicitly adviced by Microsoft Customer Service and Support (CSS).

https://learn.microsoft.com/en-us/exchange/plan-and-deploy/post-installation-tasks/security-best-practices/exchange-extended-protection?view=exchserver-2019#enabling-extended-protection

Habe die gleiche rote Meldung. Aber soll ich nun „Default Web Site/PowerShell “ anpassen oder nicht? Wenn ja, wie?

Meine diese Meldung im Health Checker: Default Web Site/PowerShell has authentication set, which is unsupported.

Habs bislang nicht gefixed bekommen, bei reddit gibts auch was zu.

Link bekomm ich leider nicht reinkopiert.

Müsstest mal in Netz suchen:

Health checker displays the following message in red „Default Web Site/Poweshell has authentication set, which is unsupported“

Lade dir die aktuelle Version des EP-Scrips herunter und lass es noch einmal laufen.

Die Einstellung, die angemeckert wird, wurde von einer alten Version des Scripts so gesetzt.

Das Script hat Microsoft überarbeitet, weil diese alte Einstellung Probleme machen kann.

Guten Morgen!

Bin auf EX2016 und habe mich aufgrund des Artikels noch mal vergewissern wollen, dass ich EP aktiviert habe.

„.\ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtection“ wirft mir in der Zeile „Powershell“ bei „Value“ den Wert „Require“ und bei „SupportedValue“ den Wert „“None“ aus. Die Beiden Werte sollen aber ja eigentlich identisch sein, ist bei allen anderen ach der Fall…

Der Healthchecker melden EP als aktiviert. EP hatte ich schon vor einiger Zeit mit einem älteren als dem aktuellen Script aktiviert (weil weiter oben von versch. Script-Versionen die Rede ist).

Ist das mit den unterscheidlichen Werten bei noch jemandem so?

TJ

Ja, das hatte ich bei uns auch. Es gab irgendwann mal eine Änderung an dem Skript von Microsoft. Da haben die an Verzeichnissen, die angeblich nicht angreifbar sind, die Werte wieder reduziert. Das kannst du entweder manuell anpassen, oder du lässt die aktuellste Version von dem Skript noch mal drüber laufen, das ändert die Werte dann passend.

Ich hab die Variante mit dem Skript gemacht, war im laufenden Betrieb kein Problem, es musste auch nichts neu gestartet werden und es wurden auch keine Verbindungen unterbrochen.

Könnte man sich nicht gegen solche NTLM-Attacken schützen, indem man einfach z.B. den Exchange auf Kerberos only umstellt?

Hier läuft die Kommunikation zwischen Outlook und Exchange schon sehr lange mit Kerberos.

EP ist natürlich trotzdem aktiviert.

NTLM ist in der Domäne weitgehend deaktiviert.

Klar, kann man. Alternativ auch Modern Auth aka. HMA.

Ich würde EP gern nutzen, aber bei uns ist die Modern Hybrid Connection aktiv. Toll Microsoft, dass man uns hier etwas empfohlen hat, was nun zu einem Problem wird. Gibt es etwas zu beachten, wenn man die Classic Hybrid Connection nutzt? Vorteile, Nachteile, Fallstricke? Wir nutzen Hybrid aktuell nur für MS Teams Integration, sprich Kalendersynchronisation etc. Die bisher gefundenen Infos verwirren mich mehr, als dass sie mir nützen.

Wenn Ihr Teams Integration habt, habt Ihr schon Classic Hybrid und könnt entweder WEP oder HMA. aktivieren.

Kann ich im Exchange selbst weiterhin ein internes Zertifikat verwenden? Im Beitrag von franky heisst es „ Der größte Hinderungsgrund für das Aktivieren der Extended Protection, dürfte die Anforderung an das SSL Zertifikat sein. Auf allen Geräten wie Loadbalancern und Web Application Firewalls, welche SSL Inspection oder SSL Bridging durchführen, muss das gleiche Zertifikat verwendet werden“

Heisst Reverse Proxy und LB je das selbe und auf dem EX selbst reicht ein internes only oder brauche ich dort exakt das selbe?

Du brauchst auf dem Exchange exakt dasselbe wie auf dem Reverse Proxy. Nur das backend Zertifikat darf weiterhin das selfsigned cert sein.

Wir mussten nach Installation auf CU14 gestern die EP deaktivieren, da wir sonst überhaupt keinen Zugriff mehr hatten. Sowohl OWA als auch ECP. Da ging nichts. Als wenn keine Authentifizierung mehr stattgefunden hätte im Hintergrund.

Ist natürlich jetzt super, dass es benötigt wird…

Es wird seit August 2023 „benötigt“. Jetzt wirds halt nur kritischer. Wer also immer bis zuletzt wartet, muss jetzt das in kurzer Zeit tun, was er 6 Monate aufgeschoben hat.

Hast du die ganzen Infos zu EP gelesen? Gerade was das Thema SSL Offloading/Bridging angeht aber auch Endpoint mit SSL Inspection und NTLMv1 usw.?

Kleine Korrektur: Es kam sogar schon im August 2022.

Servus,

das selbe Problem hatten wir auch.

Konnte es jedoch lösen.

Hier war für das Backend die Bindung im IIS für den Port 444 auf die IP des Exchange Servers gesetzt. Nach der Änderung auf * und einen IISReset ging die Anmeldung ohne Probleme.

Wäre nur ne Idee.

Grüße aus Bayern

Sesra? Ich bin seit ü20 Stunden, habe mir alle Fingernägel abgeknabbert, 3x das Höschen wechseln müssen und habe 2x den kompletten Server restored…… weil ich genau das gleiche Problem HABE ähhhh HATTE. Ich danke dir sooooooooo sehr! Bei mir genau das gleiche Problem nachdem ich die Bindung im IIS Port 444 auf (nicht gewählt) gesetzt habe -> IIS Neustart -> ES GEHT WIEDER. Mir fällt ein Stein vom Herzen. Vielen Vielen Dank!!!!!

Ich würde dir ja Rosen schicken :-D aber das is too much ;-) Danke!

Ist CU13 23NovSU eigentlich geschützt, sobald EP aktiviert ist? Es gab dort seit November keine Updates mehr, laut Unterstützungsmatrix von MS ist CU13 aber weiterhin supported.

Ja ist es. CU14 hat nicht direkt was mit dem CVE zu tun, es aktiviert nur bei der Installation automatisch die Extended Protection, wenn man das nicht per Kommandozeile deaktiviert. Bis CU13 und bei Exchange 2016 muss man es halt manuell aktivieren, dann ist man geschützt. Wenn du das also schon aktiviert hast, ist alles gut. Zumindest nach bisherigem Kenntnisstand.

So ganz habe ich den Angriffsweg noch nicht verstanden..

Beispiel:

Outlook mit meinem Account verbindet sich mit einem falschen relay Server und dabei wird das Passwort geklaut..mit diesen Anmeldedaten wird sich dann am korrekten Mailserver angemeldet und erhält die Benutzer rechte von mir..kann dann wahrscheinlich Mails lesen, schreiben bzw Diebstahl..im schlimmsten Fall irgendwie malware oder backdoor ablegen?!

Die Outlook Anmeldung kann dann wahrscheinlich in Kombi mit einem cves erfolgen? Der weg vom Outlook zum bösen relay ist mir noch nicht so klar

Wenn man sich die aktuelle Outlook Sicherheitslücke ansieht oder damals, als meines Wissens Erinnerungen an Outlook gesendet wurden und man an externe Server geleitet wurde, so habe ich es verstanden.

https://www.borncity.com/blog/2024/02/15/warnung-vor-kritischer-outlook-rce-schwachstelle-cve-2024-21413/

Die Kalender Erinnerung mit dem Ton habe ich auch noch im Kopf und da musste glaube ich nicht mal was gemacht werden..

Sprich man muss aber wahrscheinlich mehrere Lücken kombinieren…vorher waren es „nur“ Passwörter die weg waren und jetzt gibt es aber zusätzlich Zugriff auf den Exchange direkt wenn die hash geklaut wurden

Sagen wir es so, einfach per Skript aktivieren und die Kunden müssen entweder ein öffentliches Zertifikat für intern kaufen oder auf Outlook Anywhere extern verzichten bzw. dann nur noch per VPN. Und ganz ehrlich, im 2100 Jahrhundert geht es leider um Sicherheit und nicht um Bequemlichkeit.

Ich meinte 21. Jahrhundert …

Der Angriffsweg ist noch nicht öffentlich erklärt worden, soweit ich das sehe.

@sebastian

Meinst du mit sperren von Outlook anywhere nimmt man etwas angriffsfläche raus? Schließlich kann sich dann Outlook nicht mehr dem Exchange von extern verbinden und erfolgt nur noch intern

Meine Aussage hat sich darauf bezogen, wenn man Extern kein OA nutzt, können die Zertifikate weiterhin unterschiedlich sein.meine Tests vor 2 Jahren haben auch gezeigt, dass scheinbar OWA und EAS mit aktiven EAS auch mit 2 unterschiedlichen Zertifikaten fkt., in 2 Tagen weiß ich mehr.

Mal eine kleine Frage, sollte man Probleme bei Aktivierung von EP haben und will zurück, welches ist der richtige Befehl?

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType „RestoreConfiguration“

ODER

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection

Quellen:

https://microsoft.github.io/CSS-Exchange/Security/ExchangeExtendedProtectionManagement/

https://learn.microsoft.com/en-us/exchange/plan-and-deploy/post-installation-tasks/security-best-practices/exchange-extended-protection?view=exchserver-2019#extended-protection-and-public-folder-scenarios

Wären es hier nicht diese beiden:

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType „RestoreIISAppConfig“

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType „RestrictTypeEWSBackend“

Siehe:

https://www.frankysweb.de/windows-extended-protection-und-exchange-server/

Empfohlen wird inzwischen dieser hier:

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection

https://learn.microsoft.com/exchange/plan-and-deploy/post-installation-tasks/security-best-practices/exchange-extended-protection?view=exchserver-2019#disabling-extended-protection

Vorsicht, hier sind zwei verschiedene Versionen im Umlauf.

So ganz überflogen hab ichs noch nicht, was allerdings auffällt ist schonmal der Eintrag in der Tabelle bei Default Web Site/Powershell -> vorher Required, Jetzt Off.

Einmal vom 15/11/2023

https://learn.microsoft.com/exchange/plan-and-deploy/post-installation-tasks/security-best-practices/exchange-extended-protection?view=exchserver-2019#disabling-extended-protection

Und einmal aktuell vom 13/02/2024

https://learn.microsoft.com/en-us/exchange/plan-and-deploy/post-installation-tasks/security-best-practices/exchange-extended-protection?view=exchserver-2019#extended-protection-and-public-folder-scenarios

Und die Microsoft-Server-ActiveSync/Proxy Einträge

Hat jemand von euch im HealthChecker Script die rote Meldung:

„Default Web Site/PowerShell has authentication set, which is unsupported“?

Falls nicht, wie sieht die Zeile bei euch aus wenn ihr das Script durchlaufen lässt?