In this HowTo I describe how to install an internal certification authority and how to have a SAN certificate issued for Exchange. This HowTo is not intended for a productive environment. The implementation of a certification authority must be planned carefully.

In my test environment, I have installed 2 Windows Server 2008 R2 Enterprise, 1 DC + CA and an Exchange Server 2010.

Please note that not all functions of the certification authority are available if the CA is installed on Server 2008 R2 Standard. This HowTo therefore only applies to certification authorities running on Windows Server 2008 R2 Enterprise.

A corresponding HowTo for Server 2008 R2 Standard CAs is in progress.

Installation of the certification authority

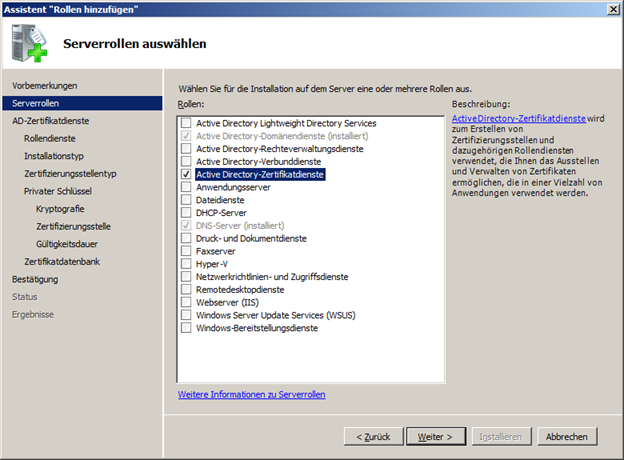

First, we install the certification authority on a suitable server. For an Active Directory integrated certification authority (CA), the server must be a member of the Active Directory. The "Active Directory Certificate Services" role can be added via the "Server Manager"

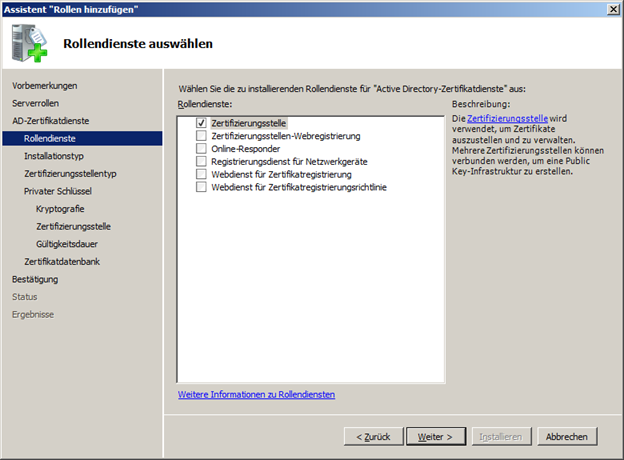

The addition of the role is confirmed with "Next", then the role services are selected, "Certification authority" is sufficient for us here

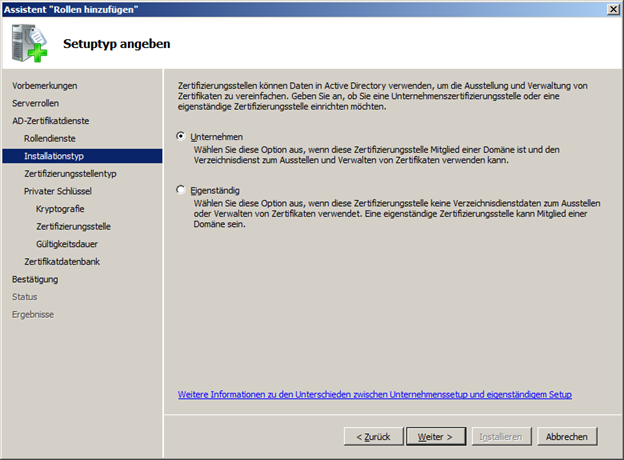

For the installation type, we select "Company", so the CA is integrated into the Active Directory, which makes it easier to issue certificates later on

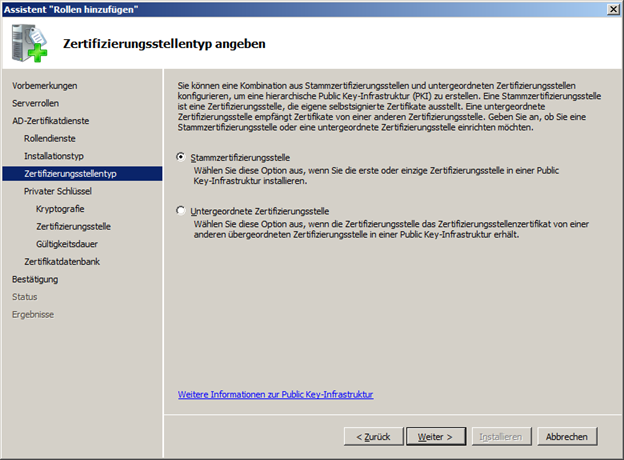

The next step is to specify the type of certification authority. As this is to be our own root CA (this CA is the highest instance in the certificate path), we select "Root certification authority" here

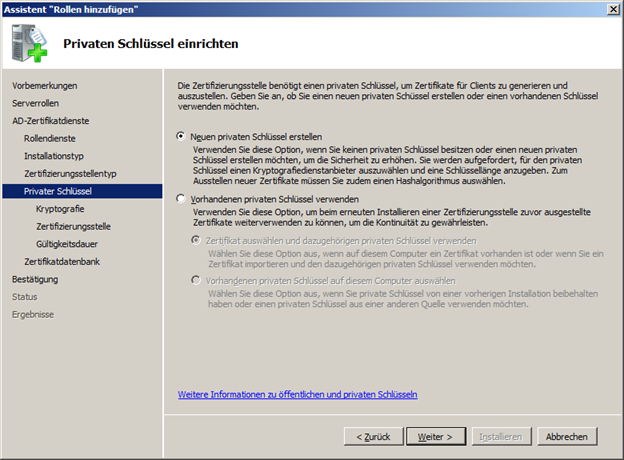

In the following dialog we create a "new private key"

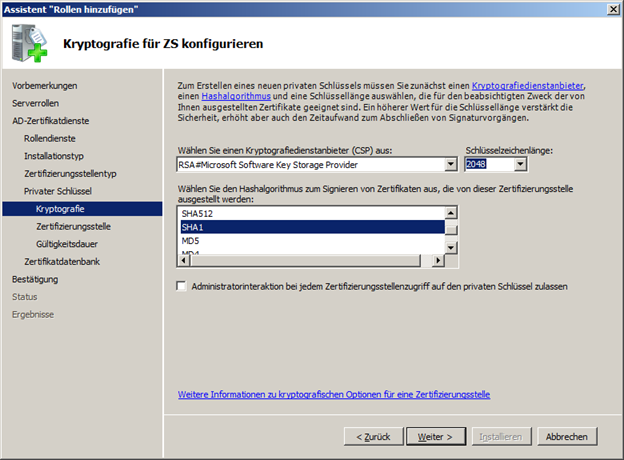

This is where it gets a little interesting, I have described herethat older smartphones have problems processing a newer hash algorithm than SHA1, so I recommend choosing SHA1 at this point. However, the hash algorithm cannot be changed later. You should therefore be clear about what you choose at this point.

Update: SHA1 will no longer be supported as a signature hash algorithm from 01.01.16. It is better to choose SHA256 straight away.

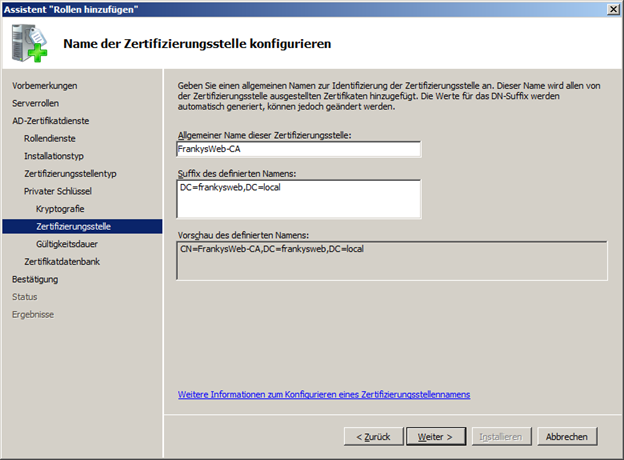

In the next dialog, we give the CA a meaningful name. I advise against including the server name in the name of the CA, the name of the CA cannot be changed, but you may want to migrate the CA at some point.

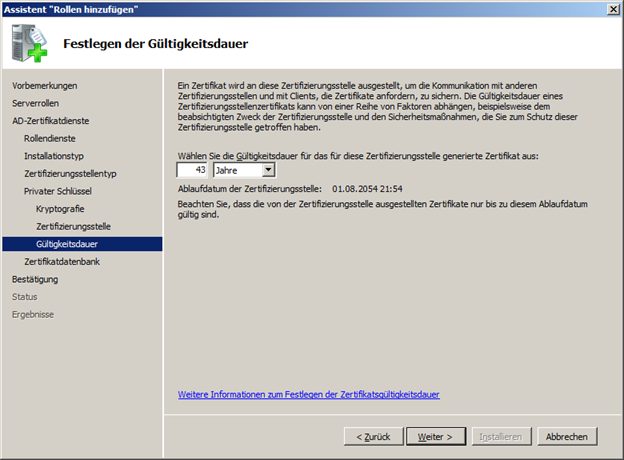

Let's move on to the validity period: I personally think that a 5-year validity period for the root CA certificate is a little too short. Although it is easy to extend the certificate later, all clients that are not members of the domain do not automatically receive the updated certificate. Since I do not want to equip all smartphones with a new certificate in 5 years, I choose a higher validity here (I always take the remaining years until retirement + 5, since you never know how long you have to work J) So I choose 43 years L

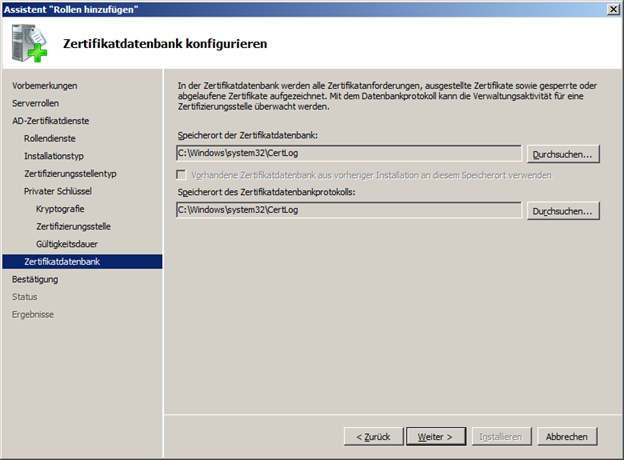

I leave the database path as the default path. If you want, you can of course customize them

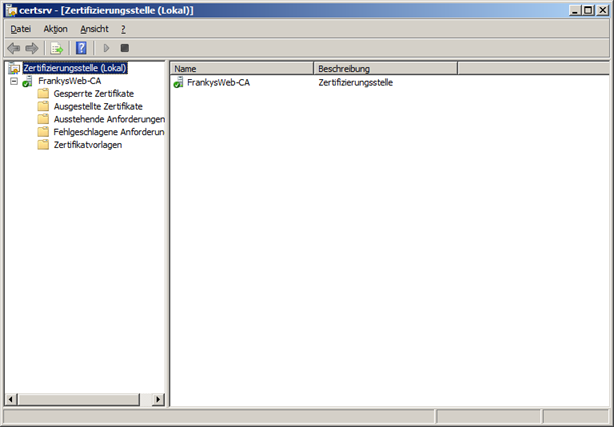

Once we have entered all the information, the CA is installed. After the installation has been completed, we open the "Certification authority" console and customize the certificate template.

Customize the certificate template for Exchange SAN certificates

Under "Administration" you will now find the item "Certification authority", we will now start this console.

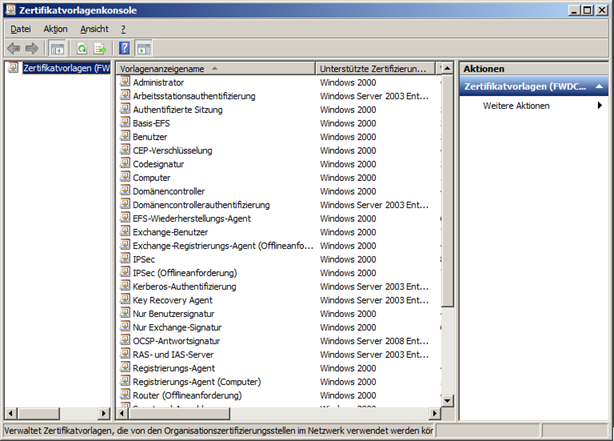

Right-click on "Certificate templates" to open the context menu and click on "Manage". This opens the "Certificate templates" console.

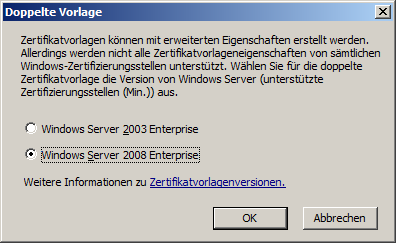

We now search for the "Web server" template and right-click on it again to create a "Duplicate template". In our case, we can select "Windows Server 2008 Enterprise" as the property.

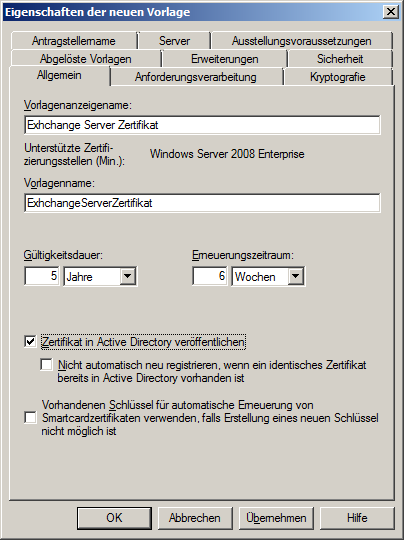

The properties of the certificate template now open and we need to make a few adjustments here. On the "General" tab, we first define the template display name and the validity. I enter "Exchange Server Certificate" as the name and 5 years as the validity. I also check the box "Publish certificate in Active Directory" to ensure that Exchange can renew its certificate automatically when it expires.

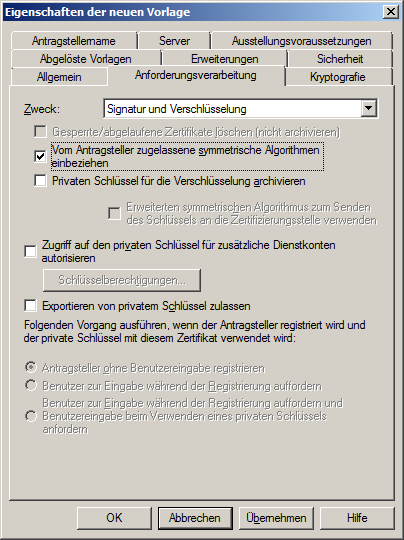

On the "Request processing" tab, we check the box "Include symmetric algorithms approved by the applicant" as we want to create a SAN certificate.

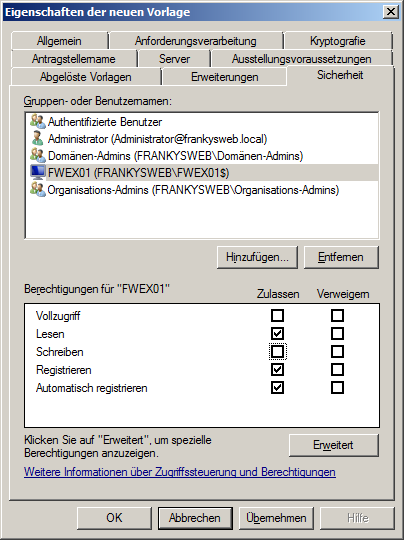

On the "Security" tab, we first give ourselves full permissions on the template and then enter the computer account or a group containing the computer accounts of the Exchange servers

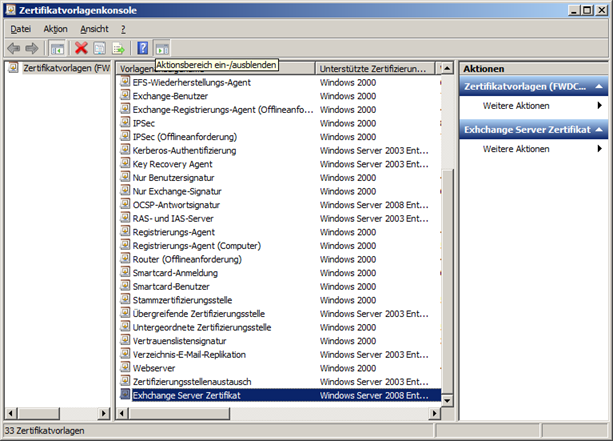

We can now close the properties of the template with OK, in the "Certificate Template Console" we should now see our new template with the name "Exchange Server Certificate".

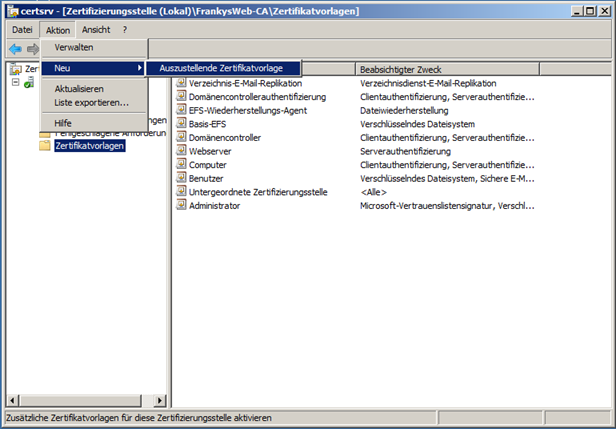

We can now also close the "Certificate template console". We should now see the "Certification authority" console again. Under the "Action" menu item, we now select "New" and then "Certificate template to be issued"

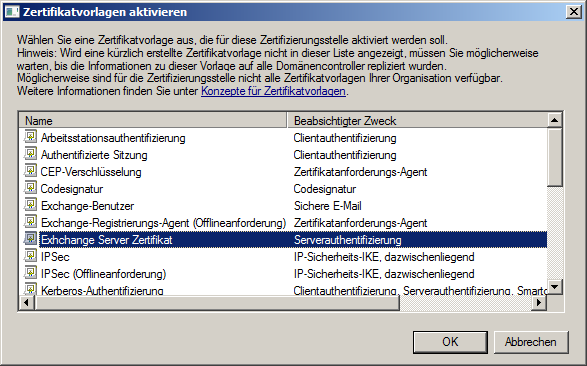

In the "Activate certificate templates" list, we now select the "Exchange Server certificate" template we have just created and confirm with "OK"

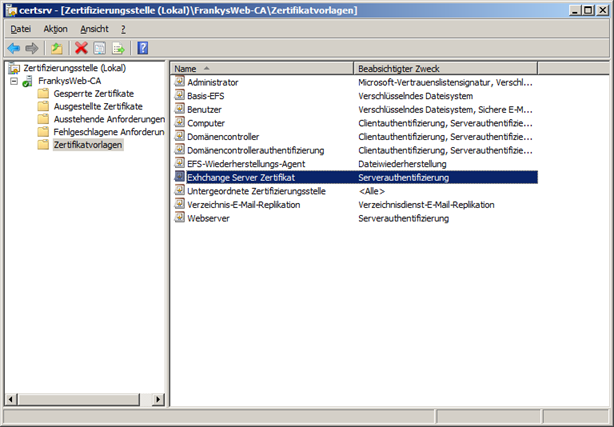

The new template is now displayed in the "Certification authority" console

The console can now be closed. We continue on the Exchange server. There we now apply for a new certificate.

Applying for a SAN certificate for Exchange

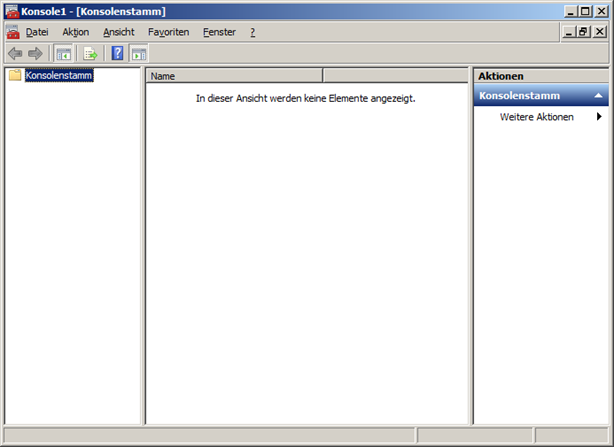

On the Exchange server, we must first open an MMC with the "Certificates" snap-in to request a new certificate. So click on "Start" and then on "Run". In the new window, type in "mmc.exe" and confirm

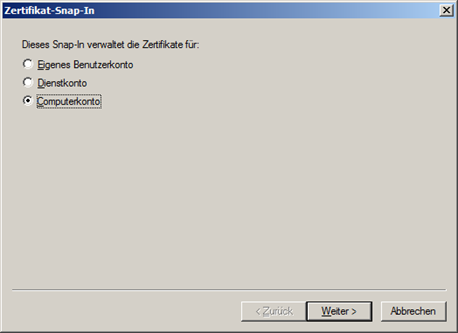

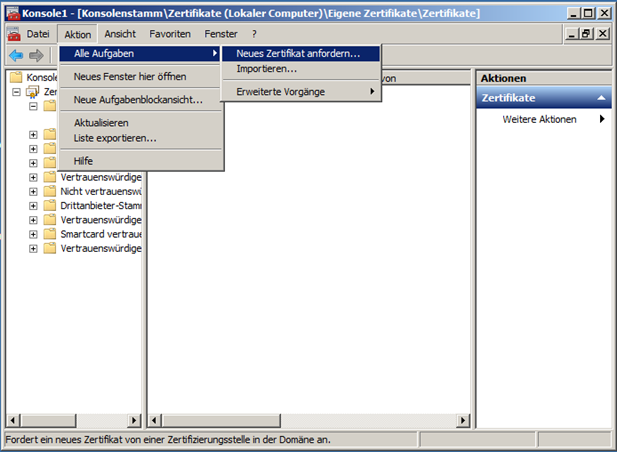

An empty console opens. Under "File" -> "Add/remove snap-in", we select "Certificates" from the list of available snap-ins and add it to "Selected snap-ins". A dialog opens asking which certificates we want to manage, we select "Computer account" and then "Local computer".

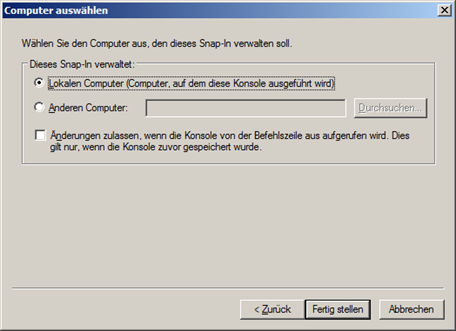

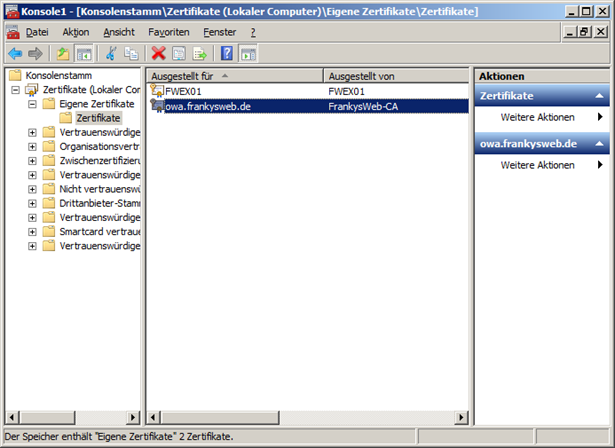

After clicking on "Finish" and then on "OK", the snap-in should be visible in the console. Now navigate to the "Certificates" entry, where you should already see the self-signed certificate that Exchange automatically creates during installation.

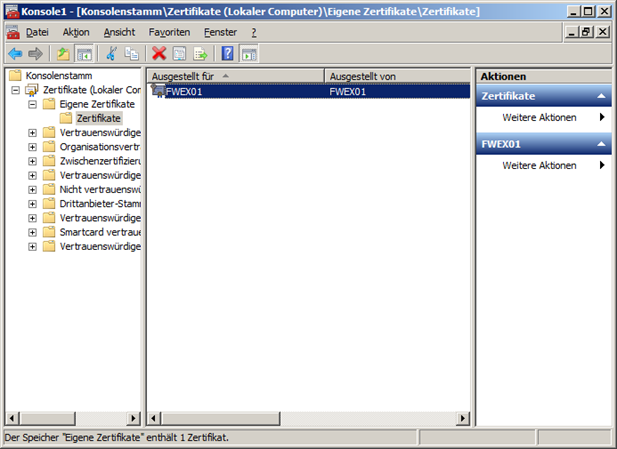

Now we start the wizard for requesting a new certificate under "Action" -> "All tasks" -> "Request new certificate..."

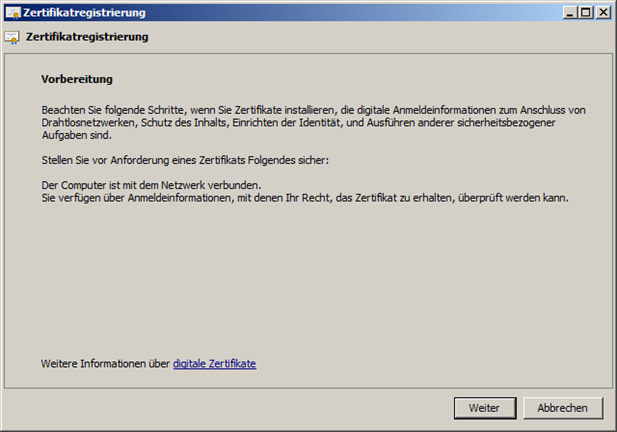

We confirm the dialog with "Next"

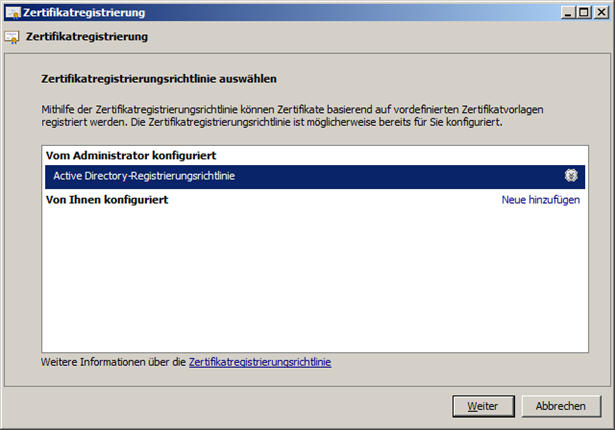

The next dialog is also confirmed with "Next"

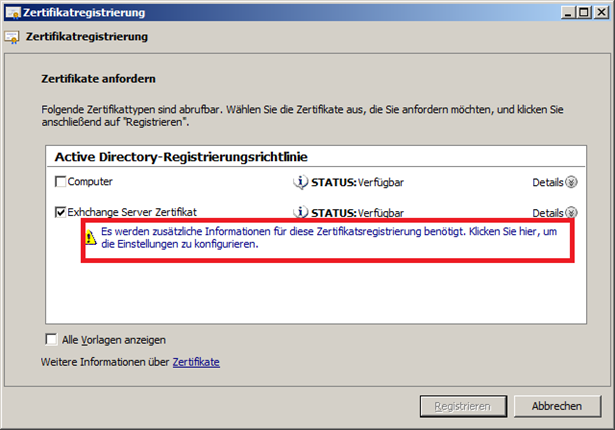

In the following dialog, we select our certificate template "Exchange Server Certificate" and click on the blue link below it

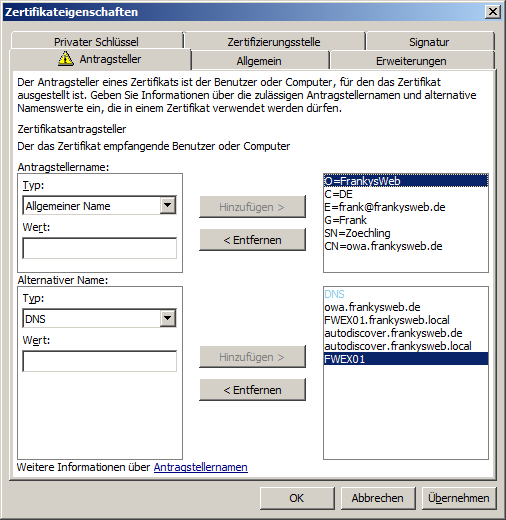

Now we can configure all the properties of the future certificate. I will briefly summarize the most important values and names for the certificate:

Applicant name:

- Organization (O) = name of the company

- Common name (CN) = The name of the certificate

- Country (C) = The country as an abbreviation

Alternative names:

- DNS = All names that users can use to access Exchange

access

All names under which Exchange or Exchange services can be reached are entered for the "DNS" type. If users access Exchange via the Internet using OWA or Outlook Anywhere, the external name must also be included on the certificate. I therefore enter "owa.frankysweb.de". Internally, the server is called "FWEX01.frankysweb.local" and Outlook establishes a connection to this name. Furthermore, my autodiscover configuration is set to the alias "autodiscover.frankysweb.local" in the internal network and "autodiscover.frankysweb.de" from the Internet. If a user calls OWA in the internal network, he can also do this via the short name "FWEX01", so it also belongs on the certificate. In short, every host name that is used to access Exchange belongs on the certificate.

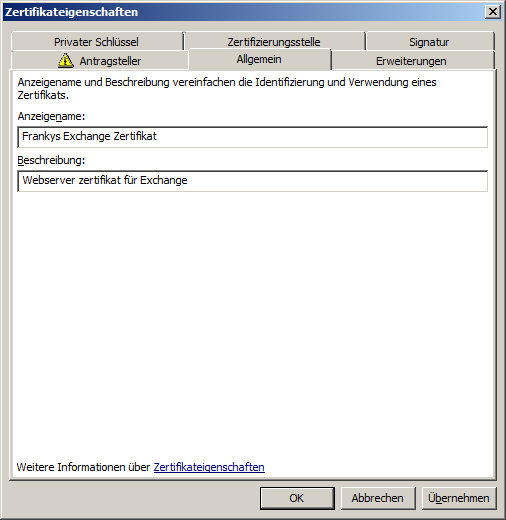

On the General tab, we can enter a "Display name" and a "Description", but this is not mandatory.

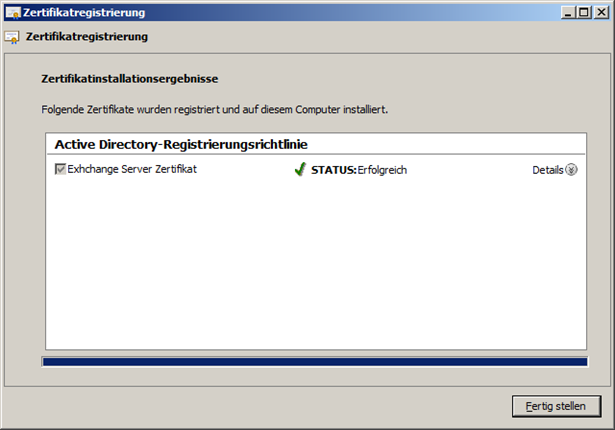

When all the details have been entered, we confirm the "Certificate properties" window with OK, the note under the certificate should now have disappeared. Now we just have to click on "Register" to receive our certificate

After clicking on "Finish", we will see our new certificate in the MMC

Last but not least, we now have to teach Exchange to use the new certificate.

Bind Exchange services to the new certificate

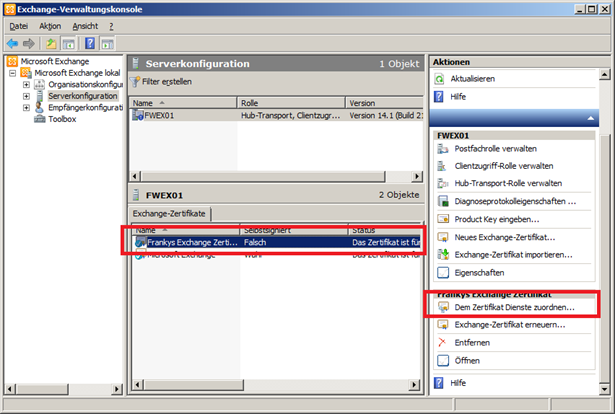

The services for the new certificate can be assigned via the Exchange Management Shell and the Exchange Console. First, the way via the console. We navigate to the "Server configuration" item, select the new certificate there and click on "Assign services to the certificate..." in the action field.

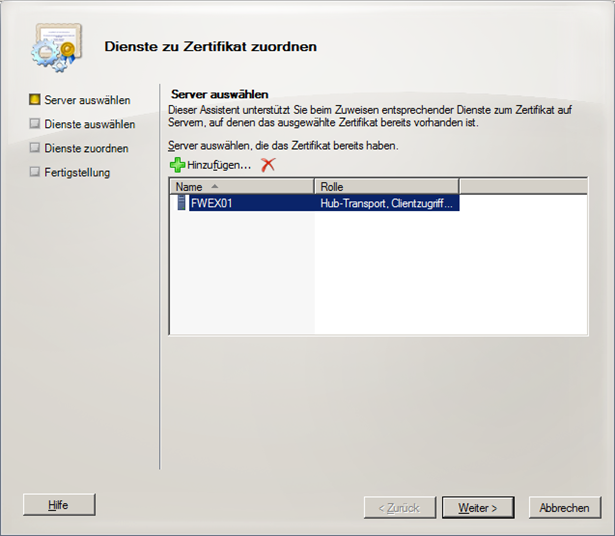

In the following dialog, we specify the Exchange servers that should use the certificate. In my case, this is only the server "FWEX01". Then click on "Next"

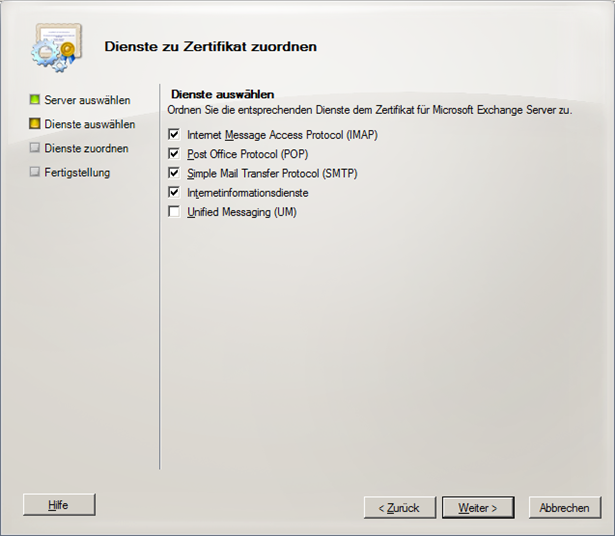

The services for which the certificate is to be used are then selected. I select all services except "Unified Messaging" (UM is not installed) and click on "Next"

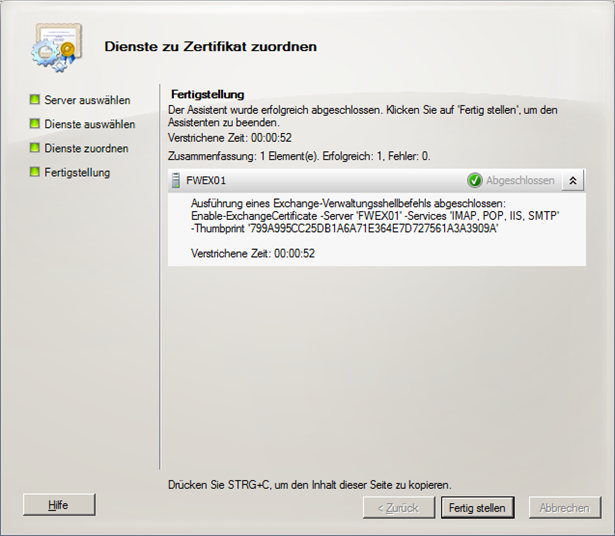

Finally, click on "Assign" and confirm the warning with "Yes" so that the certificate is assigned.

That was all.

Last but not least, the way via the Exchange Management Shell:

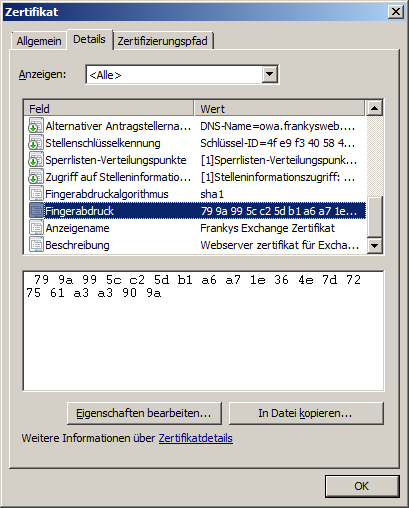

To be able to assign services to the certificate, we must first find out the fingerprint (thumbprint). The fingerprint can be found via the certificate

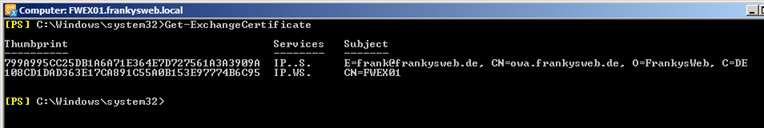

or via the Exchange Management Shell

get-ExchangeCertificate

We can see here that the "Subject" column contains the values that we specified on the certificate request, whereas the self-signed standard certificate only contains the common name (CN), so in this case the certificate with the fingerprint 799A995CC25DB1A6A71E364E7D727561A3A3909A is the correct one.

The following command is sufficient to assign the Exchange services to the certificate

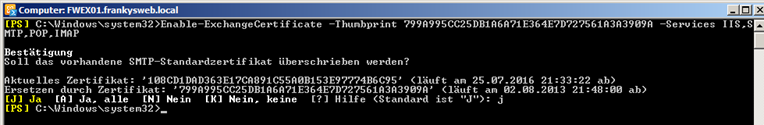

Enable-ExchangeCertificate -Thumbprint 799A995CC25DB1A6A71E364E7D727561A3A3909A -Services IIS,SMTP,POP,IMAP

Hallo Frank

Nachdem mein Exchange 2013 lange ohne Probleme mit jährlich neuem Zertifikat gelaufen ist, hatte ich vor kurzem Probleme nach dem Ablauf des „Microsoft Exchange Server Auth Certificate“ und konnte dieses endlich verlängern. (wusste nich, dass das wichtig ist)

Jetzt ist dann bald noch das Zertifikat „Microsoft Exchange“ am ablaufen. Muss das erneuert werden, für was ist das und wie verlängere ich das?

Vielen Dank für die guten und hilfreichen Ratschläge.

Gruss René

Problem gelöst – neues Zertifiakt für die Zertifizierungsstelle erstellt, danach waren die Zertifiaktvorlagen wieder verfügbar und ich konnte ein neues Server-Zertifikat erstellen.

Hallo Frank,

ich komme nicht weiter. Das Server Cert (Server 2008 R2 und exchange 2010))habe ich wohl erneuert. Die Zertifikatwarnung bei den Clients ist weg. Wenn ich jetzt ein neues Server Zertifikat erstellen will, dann kann ich die Zertifizierungsstelle aufrufen https:\\xxxxx/Certsrv. Wenn ich dann ein Zertifiakt anfordere, dann kommt die Fehlermeldung, dass keine Zertifikatvorlagen gefunden werden, oder ich keine Rechte habe oder ein Fehler im AD vorliegt. Ich weiß nicht mehr weiter.

Wenn ich ein SAN Zertifikat über Formatvorlage erstellen will, dann habe ich das gleiche Problem. Er findet keine Zertifiaktvorlagen

Hallo Frank,

mein Zertifikat für OWA ist jetzt abgelaufen. Kann ich das Zertifiakt einfach verlängern/erneuern oder muss ich ein neues Zertifiakt nach Deiner hervorragenden Anleitung erstellen?

Gruß

Thomas

Hallo Frank,

Toller Beitrag allerdings ist mir aufgefallen das man das so erstellte Zertifikat nicht in der Sophos UTM benutzen kann da man den Privaten Schlüssel nicht exportieren kann habe ich was übersehen?

Hi Stefan,

auf der Zertifikatsvorlage, Reiter Anforderungsverwaltung, Exportieren von privaten Schlüssel zulassen aktivieren. Dann das Zertifikat neu anfordern. Jetzt lässt sich Zertifikat mit dem priv. Schlüssel exportieren und auf andere Geräte / Server übertragen.

Gruß, Frank

Hallo Frank,

irgendwie stehe ich auf dem Schlauch… :-(

SBS2011, Outlook 2010. Sollte also miteinander reden können.

Zertifikat hatte ich auch keine Probleme, einfach Wildcard und gut. Remote-Zugriff klappt auch ohne Warnmeldungen.

Der Connectivity-Test von MS flutscht durch, bis auf die Tatsache, daß Autodiscover halt im ersten Versuch das Unterverzeichnis auf der Domain sucht (aber logischerweise nicht findet).

In Runde 2 wird dann auf der Subdomain autodiscover.domain.tld gesucht, und ab da ist ALLES grün, jedoch kann mein Outlook 2010 kein Outlook Anywhere :-(

Ich tippe daher auf ein PEBKAC-Problem :-)

Habe alles so wie bei Dir gemacht, jedoch sagt mein Outlook immer, es findet den Server nicht, aber die Kennwort-Abfrage taucht auf…?

Hallo Frank,

ich habe folgendes Problem:

Seit ca. 6 Wochen haben wir das Problem das man eine ständig wiederkehrende Passwortabfrage bei Nutzung von Outlook Anywhere erhält. Im Lan-Betrieb ist Alles ok, nur außerhalb der Umgebung kommen alle 10-15 min. diese Passwortabfragen.

Wenn man diese Abfrage weg klickt, ist oder bleibt man trotzdem verbunden, man kann Mails verschicken und empfangen. Also Alles geht soweit. Zertifikate sind nicht abgelaufen! Hast du da eine Idee woran das liegen könnte??

Hallo Frank,

das wars.

Herzlichen Dank nochmal.

Klaus

Hi Klaus,

keine Ursache, schön wenn es läuft :-)

Gruß, Frank

Hallo Frank,

super Tutorial, danke!

Nur habe ich einen Windows 2012 Server Standard (DC) auf dem auch Exchange 2010 läuft und auf dem ich auch Outlook Anywhere zum Laufen bekommen will/muss.

Habe die Steps soweit nachvollzogen, wobei auf dem 2012 manches etwas anders aussieht.

Es klappt alles soweit, bis zur Anforderung des neuen Zertifikats. Bei den verfügbaren Zertifikaten taucht das Exchange Server Cert. erst mal nicht auf, erst wenn man die Checkbox „Alle Vorlagen anzeigen“ aktiviert.

Dann steht da bei Status aber „Nicht verfügbar“ mit rotem X und darunter:

„Die Berechtigungen auf dieser Zertifikatvorlage lassen nicht zu, dass der aktuelle Benutzer (bin als Dom. Admin eingeloggt) sich für diesen Zertifikattyp einschreibt. Sie besitzen keine Berechtigungen zum Anfordern dieses Typs von Zertifikat.“

What’s wrong?

Danke schon vorab.

Klaus

Hi Klaus,

hast du daran gedacht das Computer Konto des Exchange Servers auf der Vorlage zu berechtigen und in der MMC daran gedacht, dass Zertifikate SnapIn unter dem Computer Konto aufzurufen?

Gruss, Frank

Moin Frank,

ich brauche ein Zertifikat, um damit von außerhalb über Outlook Anywhere auf meinen internen Exchange (erreichbar über No-IP: Free Dynamic DNS) zuzugreifen.

Es wird nur für interne Zwecke genutzt, wenn du das meinst, ist also nicht für die Allgemeinheit vorgesehen.

Grüße

Chris

Hallo,

vorab: tolle Anleitung – DANKE!

Aber nun zu meinem PROBLEM:

Ich habe das Zertifikat nach Anleitung erstellt, doch wenn ich es in der Konsole anlegen will (Zertifikatregistrierung), wird es mir unter „Active Directory-Registrierungsrichtlinie“ nicht angezeigt…

Was habe ich falsch gemacht?

Danke für eine Antwort!

Grüße

Hi Chris,

hast du daran gedacht die Vorlage zu veröffentlichen?

Gruß, Frank

Danke für den hilfreichen Artikel – werden diesen bei Anfragen gerne weiterempfehlen !

Moin,

ich mache aktuell einen Exchange Umzug 2003-2010, auch nach Deiner super Anleitung, und Umstellung Outlook 2013.

Ich hab diese Anleitung so verstanden das, das Zertifikat 5 Jahre halten müsste, es werden aber nur 2 angezeigt !

Liegt das daran das wir inzwischen 2014 haben und durch diversen Service Packs wieder alles anders geworden ist ? Oder mache ich etwas falsch?

Geht das noch nach dieser Anleitung oder weicht da was von ab inzwischen ?

Hallo,

Siehe hier: https://www.frankysweb.de/interne-zertifizierungsstelle-zertifikate-mit-einer-gltigkeit-von-mehr-als-2-jahren-ausstellen/

Gruss, Frank

Hallo

Kan ich nachtäglich den Zerifizierungsstellentype von eigenständige Zertifizierungsstellen auf Unternehmenszertifizierungsstellen ändern

Danke

Willi

Hallo,

sie können die CA sichern und dann die CA deinstallieren. Dann eine Unternehmens CA installieren und den privaten Schlüssel wieder einspielen.

Gruß, Frank

Hallo,

könntest du vlt noch kurz erläutern wie man ein Zertifikat richtig exportiert und am Client importiert?

Danke.

Grüsse,

Joe

Hallo Frank,

erst kommt die Typische Zertifikatsmeldung:

Sicherheitshinweis

mail.domain.at

Rotes x: Das SIcherheitszertifikat wurde von einer Firma ausgestellt, die Sie nicht als vertrauenswürdig eingestuft haben…….

Fortsetzten Ja/Nein/Zertifikat anzeigen…

Dann nochmals dasselbe für autodiscover.domain.at.

Und zum schluss nochmal:

Es liegt ein Problem mit dem Sicherheitszertifikat des Proxyservers vor. Das Sicherheitszertifikat stammt nicht von einer vertrauenswürdigen Zertifizierungsstelle. Von Outlook kann keine Verbindung mit dem Proxyserver „mail.domain.at“ hergestellt werden (Fehlercode: 8)

Wenn ich dies alles bestätige funktioniert es zwar, aber schön ist es nicht. ;)

Grüsse,

Joe

Du musst das Stammzertifikat auf händisch auf dem Client installieren, wenn er nicht Mitglied der AD ist. Sofern dann alle Namen korrekt konfiguriert wurden, sind auch die Fehler weg.

Gruss, Frank

Hallo Frank,

eine Frage, wie bekomme ich die Zertikatsmeldung beim starten von Outlook weg wenn sich der Rechner nicht in der Domäne befindet? OWA geht ohne Fehler auf….

Vielleicht hast du eine Idee.

Grüsse, Joe

Hi, dazu müsste ich erst einmal die Meldung wissen und ein paar mehr Informationen haben ;-)

OWA hat ja erst einmal nichts mit Outlook zu tun.

Gruss, Frank

Hallo Frank,

da meine Zerts ablaufen dachte ich mir ich wende mal dein Template an damit die sich selbst erneuern. Leider bekomme ich beim Versuch SMTP als Dienst zu aktivieren die Fehlermeldung das dass erstellte Zertifikat kein CAPI (Cryptographic API) Zertifikat ist und für SMTP nicht benutzt werden kann. Ich nutze einen Edge Transport Server, vielleicht liegt es daran.

Ich selbst habe das Web Server Template für die ersten Zertifikate dupliziert um den Private Key exportierbar zu machen. Demnach verstehe ich nicht warum der meckert.

Hättest du evtl. eine Idee wieso das so ist?

—

New-EdgeSubscription : Edge subscription only supports Cryptographic API certificates. The default certificate with thumbprint 0542F231435CB544AE0D1A6AB67E5363XX687F6D for this subscription isn’t a CAPI certificate.

Use Enable- ExchangeCertificate -Services SMTP to set a CAPI certificate as the default certificate.

Hallo Frank,

danke für die Anleitung! Ich habe es nach einigen Tagen Bastelei hin bekommen.

Meine Lösung war es, das erstellte Exchange- UND das Stammzertifikat (ausgestellt für SERVERNAME-CA) zu exportieren (*.pfx) und unter Windows 7 zu importieren (-> vertrauenswürdige Stammzertifizierungsstellen).

Grüßle

Sebastian

Hallo Frank,

super Anleitung.

Doch habe ich schon Tage damit verbracht und bekomme es nicht hin Outlook über RPCoverHTTPS anzubinden.

Wenn ich auf den OWA Zugang von aussen auf unseren Exchange (2010) gehe bekomme ich eine Zertifikatsfehlermeldung. Unter unserem SBS2003 habe ich das Zertifikat einfach installiert und von dann ging es.

Das Zertifikat lässt sich zwar unter Vertrauenswürdigen Stammzert.Stellen installieren, aber die Fehlermeldung bleibt und somit bekomme ich keine Verbindung mit Outlook von extern.

Unter WIN 7 kommt noch nicht mal die Möglichkeit das Zertifikat zu installieren.

Hättest du eine Idee?

Danke schon mal.

Gruß

Marc

Hallo,

Das SBS Zertifikat ist auf allen anderen Benutzern mit Outlook auch in Ordnung. Nur bei den einen kommt wie gesagt die Fehlermeldung.

Ausgestellt. als erstes kommt der Sicherheitshinweis, dass der Name nicht übereinstimmt > zeigt aber auf remote.domäne.de. dann kann man den Vorgang fortsetzen oder sich das Zertifikat anzeigen lassen. Auf anzeigen kommt dann „Es liegen keine ausreichenden Informationen vor, um das Zertifikat zu verifizieren“ und ist ausgestellt für „www.certus-comfortkissen.de“ ?? , dann kann ich nur das Zertifikat installieren oder auf „OK“ klicken.

Egal wo man das Zertifikat einspielt kommt die Meldung immer wieder.

Wenn ich aber das Outlook nach irgend welchen Kissen durchsuche bekomme ich keine Trefferliste.

Ich hoffe ich habe es einigermaßen verständlich geschrieben.

Gruß Sebastian

Hallo Frank,

hoffe ich bin hier mit meinem neuen Fehler richtig.

was kann ich machen wenn das Zertifikat umgeschrieben wird?

Mein Zertifikat vom SBS2011 ist noch bis Ende 2013 gültig aber der Kunde hat eine Mail bekommen, wo das Zertifikat nun anscheindend umgeschrieben worden ist.

„Der Name auf dem Sicherheitszertifikat ist ungültig oder stimmt nicht mit dem Namen der Website überein“.

Zeigt aber auf die richtige Seite. Wenn ich aber auf Zertifikat anzeigen gehe zeigt es auf irgendeine Comfort Kissenseite…

Beim letzten Mal habe ich das Komplette Outlookkonto gelöscht und ein neues angelegt und dann hat es wieder funktioniert, hier kann ich das aber leider nicht machen.

Hallo Sebastian,

ein Zertifikat kann nicht „umgeschrieben“, sondern nur neu ausgestellt oder verlängert werden. Dies ist erforderlich wenn sich zum Beispiel die Gültigkeit des Zertifikats dem Ende nähert. Ich werde aus deiner Beschreibung nicht ganz schlau, aber das hört sich vermutlich nach einem DNS-Problem an.

Gruss, Frank

Hi Frank,

erstmal auch von mir ein großes Lob für die ausführliche Beschreibung.

Habe nun nur noch das Problem dass die Clients der CA nicht vertrauen.

Leider lässt sich das Zertifikat auch nicht in die Vertrauenswürdigen Zertifizierungstellen importieren.

Was mache ich falsch?

Hallo,

Sind die Clients Mitglieder des Active Directorys? Was erhälst di für eine Fehlermeldung wenn du das Zertifikat manuell importierst?

Gruss, Frank

Ja stimmt ich meinte am Client,

Habe das inzwischen per Gruppenrichtlinie gelöst.

Deine Seite ist übrigens Klasse!

Hi Frank,

gibt es eine möglichkeit das das Stammzertifizierungstellen Zertifikat mitinstalliert wird?

Oder ein Zertifikat Selber zu signieren?

Die CA installiert doch ein Stammzertifikat und stellt dann wiederum Zertifikat für Server etc aus.

Gruss, Frank

Hallo Frank,

vielen dank für deine Anleitung.

Habe alle Schritte durchgeführt, aber leider will sich das Outlook nicht verbinden.

Der Test bei https://www.testexchangeconnectivity.com/

verläuft soweit positiv. Kommt nur am Schluss :

A certificate chain couldn’t be constructed for the certificate.

Weitere Details

The certificate chain couldn’t be built. You may be missing required intermediate certificates.

Habe leider keine Idee mehr. Port 443 ist offen, Zertifikat ist installiert, aber trotzdem kann das Outlook nicht verbinden.

Kannst du mir helfen?

Danke, Grüße

Hallo Janis,

das Feature RPC-over-HTTPS ist installiert? Gibt es eine Zertifikatswarnung wenn die die OWA Webseite aufrufst? Was zeigt die Ausgabe von „Test-OutlookWebServices“?

Gruss, Frank

Okay habs soweit hinbekommen, habe mir die Lösung selbst gegeben: Zertifikat musste in der Firewall hinterlegt werden.

Jetzt kommt nur noch ein letzter Fehler:

Es wird versucht, ein Ping-Signal an RPC-Endpunkt 6001 (Exchange Information Store) auf Server AWEXC02.allweier.lcl zu senden.

Fehler beim Versuch, ein PING-Signal an den Endpunkt zu senden.

Weitere Details

Vom RPC-Laufzeitprozess wurde ein RPC-Fehler ausgelöst. Fehler 1818 CallCancelled.

Hallo Leute,

habe jetzt ein Zertifikat von VeriSign gekauft, auf dem Exchange server eingespielt…. Wenn ich jetzt den RCA durchlaufen lasse, bringt er mir aber immernoch nen Fehler und zwar:

Testing the SSL certificate to make sure it’s valid.

The SSL certificate failed one or more certificate validation checks.

Testschritte

ExRCA is attempting to obtain the SSL certificate from remote server mail.allweier.com on port 443.

ExRCA successfully obtained the remote SSL certificate.

Weitere Details

Remote Certificate Subject: CN=mail.allweier.com, Issuer: CN=Allweier-CA, DC=allweier, DC=lcl.

Validating the certificate name.

The certificate name was validated successfully.

Weitere Details

Host name mail.allweier.com was found in the Certificate Subject Common name.

Certificate trust is being validated.

Certificate trust validation failed.

Testschritte

ExRCA is attempting to build certificate chains for certificate CN=mail.allweier.com.

A certificate chain couldn’t be constructed for the certificate.

Weitere Details

The certificate chain couldn’t be built. You may be missing required intermediate certificates.

Was kann denn das noch sein ???? Muss ich das Zertifikat noch in der Firewall oder so einspielen ?!

Habe das Zertifikat auf dem Client eingespielt….

Ich verstehs langsam nicht mehr :(

Der Kunde dreht langsam genau so durch-.-

Bitte um eine Schnelle Lösung wenns geht :)

Hallo!

Ich hab diese Anleitung versucht und steh an bei : In der Liste “Zertifikatsvorlagen aktivieren” wählen wir nun unsere eben erstellte Vorlage “Exchange Server Zertifikat” aus und bestätigen mit “OK” ; meine Liste zeigt mein erstelltes Exchange Server Zertifikat nicht an – in der Verwaltung sehr wohl…. .

Hi,

Handelt es sich um einen Enterprise Server? Hast du mal den Befehl „certutil /pulse“ versucht?

Gruss, Frank

Hallo Frank,

ich habe folgendes Problem:

Wenn ich das Zertifikat anfordern möchte bekomme ich die Meldung „Zertifikatstypen sind nicht verfügbar“

Versuch mal den Befehl „certutil /pulse“

Gruss, Frank

Hallo Frank,

wie ging das Problem von Benny (Post #13…) zu Ende?

ich erhalte bei https://www.testexchangeconnectivity.com

folgendes: Validating the certificate name.

Host name vereinsname.ath.cx doesn’t match any name found on the server certificate CN=remote.vereinsdomain.de.

kann es sein, dass da noch was im argen liegt? OWA Funktioniert tadellos. über meinen Mac und Outlook 2011 funktioniert outlook anywhere mit der einschänkung, dass Outlook wegen dem Cert jammert. sonst läufts. die ath.cx domain ist eine von dyndns. Meldung von Outlook: Fehler beim Anmelden. Überprüfen sie die Netzwerkverbindung sowie den Server- Postfachnamen. Es steht keine Verbgindung mit Exchange Server zur Verfügung. ….

schon vorab danke für die Hilfe

vg

emmi

Frank,

ExRCA zeigt grün bis auf die Zertifikatskette, die das System nicht erzeugen kann. Ich denke das ist auch ok so, da es sich ja um ein Zertifikat meiner Zertifizierungstelle am Server handelt und nicht um ein externes Zertifikat.

Neues Problemchen von zuhause: VPN-Zugang funktioniert, aber Outlook verbindet sich nicht mehr. Ping auf Server IP ist ok. Ping auf Server FQDN ergibt Fehler.ist allerdings nicht so tragisch wenn dies nicht funktioniert

Grüße

Thomas

Hi, die Einstellungen zu Outlook Anywhere sind korrekt? Per VPN hast du scheinbar ein Problem mit der Namensauflösung, da kann dann aber Exchange nichts für :-)

Gruss, Frank

Hallo Thomas,

wenn der IE nichts mehr anmeckert sieht das erst einmal gut aus, was sagt denn der ExRCA?

https://www.testexchangeconnectivity.com/

Schick mir mal das Ergebnis per Mail.

Gruss Frank

PS: Ja funktioniert natürlich auch per VPN, dann ist es aber normal MAPI

Frank,

Problem gelöst. RPC over HTTP feature war auf dem Server noch nicht installiert.

Nochmal danke für die Hilfe – habe viel über Zertifikate gelernt.

Grüße, Thomas

:-)

Frank,

ich habe jetzt ein SAN Zertifikat mit unserer dyndns-Adresse und dieses auf dem Client importiert. Das Root Zertifikat der CA habe ich auf dem Client als vertrauenswürdige Zertifikatsstelle importiert. OWA im IE funktioniert jetzt ohne Zertifikatsfehler. Dem Zertifikat wird vertraut. Outlook über Outlook Anywhere findet baer trotzdem keine Verbindung zum Server, Was kann da noch falsch sein?

Grüße

Thomas

Frank,

es geht hier nur um die externe Anbindung von 2 Notebooks. Kann ich den Aufwand mit Zertifikaten nicht umgehen indem ich die 2 Notebooks in die Domäne einbinde und dann bei Bedarf von unterwegs eine VPN-Verbindung zum Server über den Router aufbaue? Soweit ich weiß verhält sich das Notebook bei einer VPN-Verbindung als wäre es in der Domäne. Stimmt das?

Viele Grüße

Thomas

Hallo Frank,

Danke! Kann ich wahrscheinlich erst Freitag probieren. Ich melde mich dannn wieder. Ist bestimmt auch für andere interessant.

Gruß

Thomas

Hallo Frank,

Ich habe an der Standardkonfiguration nichts geändert (nur single server). Nehme an dass dann Port 443 direkt an den server geht. Derexterne Dns Name wäre dann sowas wie xxx.dyndns.org und wäre der interne Dns Name der FQDN des exchange servers oder nur die domäne wie xxxxx.local? Wie sage ich dem externen Client, dass er der CA vetraut?

Danke für die Hilfe

Thomas

Hallo Thomas,

In deinen Fall brauchst du ein SAN-Zertifikat das den internen in den exteren Namen enthält, wie du schon richtig gesagt hast, ist das einmal der interne FQDN und der dyndns Name. Wenn du eine eigene CA installierst, musst du das Stammzertifizierungsstellenzertifikat auf den Clients in dem Container „vertrauenswürdige Stammzertifizoerungsstellen“ importieren. Dann vertrauen die Clients der CA und allen von der CA ausgestellten Zertifikaten.

Hallo Frank,

Ich weiß, wie ich von der CA auf meinem Server ein Zertifikat austellen kann, aber ich habe wohl den falschen Hostnamen verwendet. Muss ich als CN Name für das cert den dyndns Namen verwenden unter dem ich den Server von außen erreiche? Muss ich noch eine andere Domain angeben? Ich bin jetzt nicht am Server, aber während der Erstellung des cert muss man in einem Schritt einen der Hostnamen anwählen, der dann fett dargestellt wird (sorry für die Laienerklärung) welcher hostname wäre das? Muss ich das Zertifikat der CA selbst am Client installieren, damit die CA akzeptiert wird? Nicht ganz sicher wie ich dies vom Server exportiere und installiere. Nur wenn dem cert vetraut wird kann ja Outlook Anywhere funktionieren.

Gruß, Thomas

Hallo Thomas,

Wie sieht denn deins Topologie aus? Leitest du Port 443 direkt auf den Exchange weiter? Wenn ja musst du auf dem Zertifikat mehrere Namen eintragen, der CN ist dabei nicht so wichtig, Hauptsache es stehen der externe und der interne DNS Name auf dem Zertifikat.

Frank,

Danke für die schnelle Antwort. Was mach ich dann. Feste IP gibts erst im November. Im Netz gibt es viel How to-Anleitungen, aber mit unterschiedlichen Beschreibungen. Ich traue der. Sache nicht mehr. Hatte am Wochenende schon ein Zertifkat zerschossen und Server neu aufgesetzt.

Gruß

Thomas

Hallo Thomas,

Das Zertifikat hat ja nichts mit der IP-Adresse zu tun, sondern nur mit dem Hostnamen. Du kannst ja auch das selbstsignierte Zertifikat des Exchange Servers verwenden, allerdings erhälst du dann Zertifikatswarnungen, es wäre auch machbar eine CA auf dem Exchange Server zu installieren, die kann dann wiederrum Zertifikate ausstellen, mit den Hostnamen die du benötigst. Oder du kaufst bei einer CA ein Zertifikat und installierst das auf dem Exchange, je nach Topologie benötigst du dann aber ein SAN-Zertifikat. Bei Einsatz von Forefront UAC oder TMG reicht auch ein normales Webserver Zertifikat mit entsprechenden Hostnamen.

Hallo Frank,

danke für diesen Blog. Große Hilfe!!

Kann ich das Tutorial mit Win Server 2008 R2 foundation nutzen. Zertifizierungsstelle ist als Rolle eingerichtet. Ich will nur über eine dyndns-Adresse auf den Server von außerhalb zugreifen. Es handelt sich um eine Neuinstallation. Ich will mir also nicht beim „Rumfummeln“ den Server zerschießen.

Danke

Thomas

Hallo Thomas,

Nein, dass wird so nicht funktionieren.

Gruss, Frank

Hallo Frank :-)

ICh habe folgendes Problem: Vor einiger Zeit habe ich von exchange 2003 auf exchange 2010 migriert, das hat auch alles wunderbar geklappt. In diesem Zuge habe ich für OWA und Pushdienst von „global sign“ ein ssl-Zertifikat gekauf welches auf die öffentliche Domain „xxx.de“ verweißt. Klappt ebenfalls wunderbar. Nun sind wir vor kurzem auch bei Office/Outlook umgestiegen auf 2010 (50 clients). Seitdem habe ich Ärger mit meinem Zertifikat, ständig bekommen die User Meldungen (Immer wenn Outlook gestartet wird) das das Zertifikat nicht vertrauenswürdig sei bzw, der Name nicht mit dem Zertifikat übereinstimmt. Externe URL ist sowohl in Exchange als auch in DNS hinterlegt. NSlookup gibt auch korrekte Ausgabe auf die externe URL wieder.

Hast du vielleicht einen Rat für mich, habe mich schon dumm und dämlich gesucht, bis jetzt nichts gefunden.

Danke im Vorraus, Gruß Parick.

Hallo Patrick,

ich vermute das bei dir die Namen mit denen auf Exchange zugegriffen wird, unterschiedlich sind. Kann es sein das du auf dem Zertifikat nur den DNS-Namen „mail.domain.com“ stehen hast? Das Zertifikat ist dann zwar gültig, wenn auf Exchannge unter mail.domain.com zugegriffen wird. Nicht aber wenn beispielweise Outlook den internen FQDN benutzt, das könnte evtl. EXSRV.domain.local sein. Das ist aber nur eine Vermutung, ohne gernauere Angaben, kann man leider nur mutmaßen.

Gruss, Frank

Habe auch ein riesen Problem.

Vermutlich hat das was lautdem Exchange Test mit den Zertifikaten zu tun.

Der Connectivity Analyzer sagt mir:

Certificate trust is being validated.

Certificate trust validation failed.

Testschritte

ExRCA is attempting to build certificate chains for certificate CN=mail.allweier.com.

A certificate chain couldn’t be constructed for the certificate.

Weitere Details

The certificate chain couldn’t be built. You may be missing required intermediate certificates.

Was kann das sein?

Verstehe den Fehler nicht so ganz.

Das ist normal, ExRCA vertraut dem Zertifikat nicht, da es nicht von einer öffentlichen CA ausgestellt wurde.

ok jetzt hänge ich hier „Beantragen eines SAN-Zertifikats für Exchange“ das cert taucht nicht in der liste auf…..

also doch noch mal die frage wann ich mit dem How-To für die „Standard“ rechnen kann =)

Hat sich erledigt, hab mit ADSIEdit „gepfuscht“.

http://www.ichkanngarnix.de/downloads/Nutzen%20von%20V2-Vorlagen.pdf

ok hab natürlich die „Standard“ vs. „Enterprise“ Sache übersehen -.- dumm gefragt, wie weit bist du den mit deinem how-to für die „Standard“?

hmmmm….

selbst nach 10 stunden warten taucht bei mir in der Liste “Zertifikatsvorlagen aktivieren” meine erstellte „Exchange Server Zertifikat“-Vorlage nicht auf

Es war meine eigene Doofheit.. :( ich hatte mich beim Exchange Servernamen vertippt :(

Nun läuft prächtig. desshalb auch die DNS Fehlermeldung.

Nochmals! Super Tutorial. Weiter so

Fehler von https://www.testexchangeconnectivity.com/

Es wird versucht, ein Ping-Signal an RPC-Endpunkt 6001 (Exchange Information Store) auf Server exchange.domain.de zu senden.

Fehler beim Versuch, ein PING-Signal an den Endpunkt zu senden.

Weitere Informationen zu diesem Problem und zu möglichen Lösungen

Weitere Details

Der RPC_S_SERVER_UNAVAILABLE-Fehler (0x6ba) wurde vom RPC-Laufzeitprozess ausgelöst.

habs auf https://www.testexchangeconnectivity.com/ getestet, weil ich mit Outlook nicht auf den Exchange Server verbinden konnte.

Ich schaffs nicht mal das Konto hinzuzufügen.

Exchangedienste laufen alle, Outlook anywhere ist gestartet. Outlook Webaccess funktioniert.

Weiss leider nicht mehr weiter.. :(

Ich kann dir ohne Fehlermeldung nicht helfen, was sagt den https://www.testexchangeconnectivity.com/ aus? Welcher Fehler?

Hallo Frank

Super Tutorial. Ich habe leider nur noch ein Problem beim Verbinden mit Outlook Anywhere. Mit den Zertifikaten hat alles funktioniert. Sogar das einspielen vom Thwate Cert.

Es wird versucht, ein Ping-Signal an RPC-Endpunkt 6001 (Exchange Information Store) auf Server exchange.domain.de zu senden.

Fehler beim Versuch, ein PING-Signal an den Endpunkt zu senden.

Weitere Informationen zu diesem Problem und zu möglichen Lösungen

Weitere Details

Der RPC_S_SERVER_UNAVAILABLE-Fehler (0x6ba) wurde vom RPC-Laufzeitprozess ausgelöst.

Was kann ich noch machen, dass dies auch noch läuft?

gruss und Dank Beny

Wo taucht die Fehlermeldung auf? Am Outlook Client? Ist Piort 443 offen? Alle Exchange Dienste gestartet?

Besten Dank – Mail ist unterwegs.

Hallo Frank. Die ports hatte ich sowohl im Router als auch in der FW freigegeben. Nun hab ich sie bei beidem wieder geschlossen. Nach deiner letzten Mitteilung werde ich sie in der FW nun wieder öffnen. Ich werde dir gerne eine PN schicken. Verrätst du noch, wie das Exchange-Zertifikat exportieren und im Client importieren kann?

Gruß Roland

Danke für deine Antwort. Die 600er-Ports hatte ich geöffnet, weil sie im Eventlog aufgeführt waren. OK – die schließe ich nun wieder. OWA hinter DynDNS funktioniert. Auth-Methode: Standard.

Ist Standard Auth auch am Client eingestellt? Wo hattest du die Ports geöffnet? AM router? Da müssen Sie geschlossen sein. am Exchange Server selbst (Windows Firewall) müssen sie offen sein. Wenn du magst, dann schick mir eine Mail mit der DynDNS Url und einem Testuser samt PW. Dann schaue ich später mal schnell nach.

Gruß Frank

Also letztendlich kommt beim OL-Client noch immer die gleiche Fehlermeldung. Aber über deine Test-URL sind die ersten Schritte schonmal OK. Der Test endet mit „Certificate name validation failed.“ Kann ich denn nun mein zuvor erstelltest Zerti nachträglich bearbeiten?

Danke für die schnelle Antwort. Nachdem ich in den Firewallregeln den Port 443 und die Ports 6001-6002 sowie 6004 freigegeben habe, kann ich mich wenigstens schonmal connecten.

Beim onlinetest kommt nun noch folgende Fehlermeldung: Validating the certificate name.

Certificate name validation failed.

So wie es aussieht muss ich den CN-Eintrag im Certi anpassen. Denn dort habe ich fälschlicherweise den lokalen hostnamen eingetragen. scheinbar muss ich dort nun die normale Dyndns-Url ohne OA davor eintragen.

Du benötigst nur Port 443, bitte schließe die anderen Ports sofort wieder! Sie werden für RPCoverHTTPS nicht benötigt. Die DynDNS URL auf dem Cert muss in etwa so aussehen: host.dyndns.org Nichts weiter davor oder dahinter. Desweiteren muss der interne Servername am besten als Shortname und FQDN auf dem Cert stehen. Also etwa: server1.domain.local und server1, wenn du ein CAS Array konfiguriert hast, dann natürlich noch der Name des CAS-Arrays auch als FQDN und Shortname.

Am Router brauchst du nur Port 443 auf den Exchange CAS weiterleiten. Das ist alles. Welche Auth-Methode wird verwendet? Standard, Kerberos oder NTLM?

In jedem Falle schließe die Ports über 6000 wieder!

Vielen Dank für diese komplexe Anleitung. Mit ihrer Hilfe konnte ich ein eigenes Zerti erstellen und mit meinem Exchange verbinden.

Ich habe auf dem Server eine Dyndns-Adresse. Im Router ist der Port 443 zum Server forgewarded. Die Einstellungen am Client habe ich nach dieser Ankeitung http://www.frankysweb.de/?p=116 vorgenommen. Leider bekomme ich von meinem externen Laptop dann immer die Meldung „Die Aktion kann nicht abgeschlossen werden. Es steht keine Verbindung mit Microsoft Exchange zur Verfügung. Outlook muss im Onlinemodus oder verbunden sein, um diesen Vorgang abzuschließen.“ Was kann/muss ich tun?

Kannst du vom Laptop aus die OWA Seite hinter dem DynDNS Eintrag aufrufen und dich anmelden? Kannst du bitte Outlook Anywhere via RCA testen (https://www.testexchangeconnectivity.com/) und das Ergebnis posten?

Gruss Frank

vielen dank für diesen wertvollen beitrag.

dies hat mir quasi den a… gerettet.