In this HowTo I describe how to install an internal certification authority and how to have a SAN certificate issued for Exchange 2013. This HowTo is not intended for a productive environment. The implementation of a certification authority must be planned carefully.

In my test environment, I have installed 2 Windows Server 2012 Datacenter, 1 DC + CA and an Exchange Server 2013.

Please note that not all functions of the certification authority are available if the CA is installed on Server 2012 Standard. This HowTo therefore only applies to certification authorities running on Windows Server 2012 Datacenter.

The howto for Exchange 2010 and Server 2008 R2 can be found here: https://www.frankysweb.de/?p=456

Installation of the certification authority

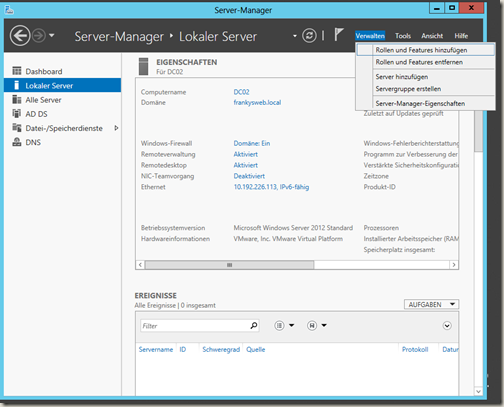

First, we install the certification authority on a suitable server. For an Active Directory integrated certification authority (CA), the server must be a member of the Active Directory. Roles and features can be added via the "Server Manager" under "Manage"

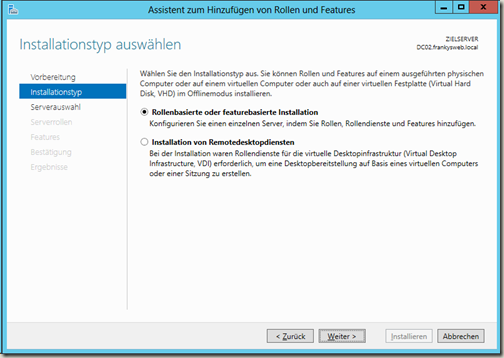

The "Role-based or feature-based installation" is selected in the following dialog

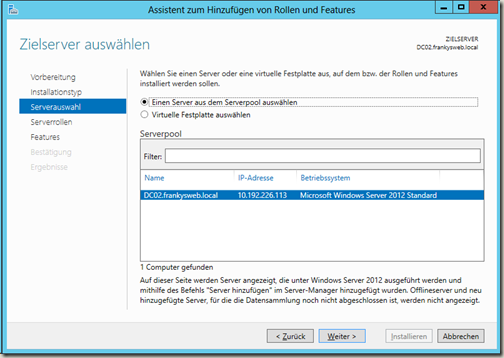

If several servers have been added to the server manager, the server on which the role is to be installed can be selected. In this case, it is the local server "DC02"

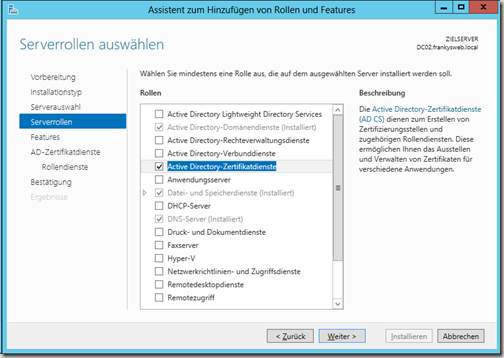

The "Active Directory Certificate Services" role is now selected

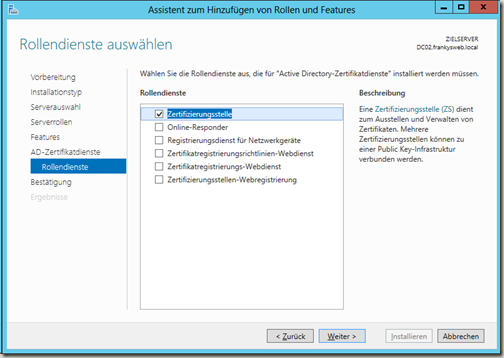

In this case, only the certification authority is required as a role service

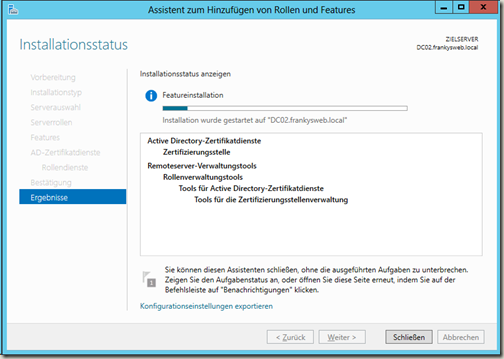

After confirming the installation, the role is installed

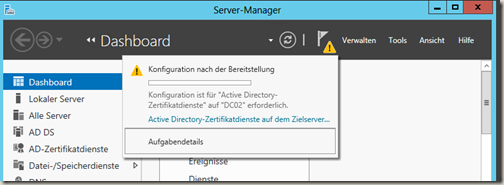

As soon as the role has been installed, a note on the configuration of the "Active Directory Certificate Services" role appears in the Server Manager

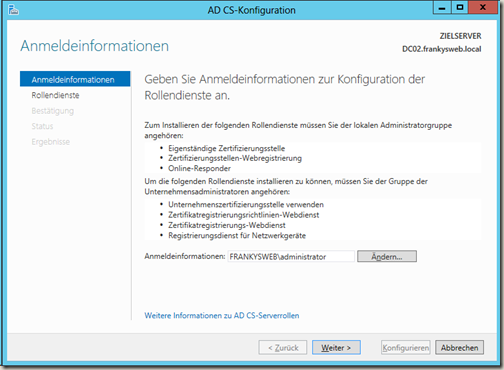

The role is now configured; if you are logged in as a domain administrator, the login information does not need to be changed

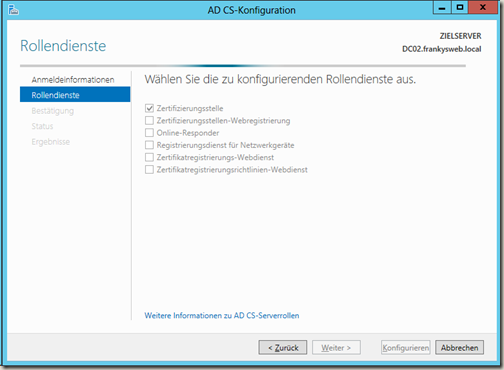

The next dialog asks which role is to be configured, as only the certification authority has been installed, no other roles are offered here

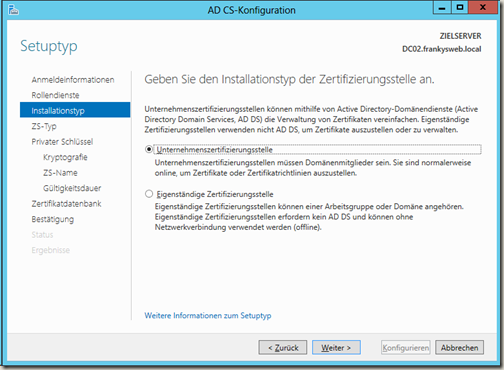

You can now select the type of CA to be installed. I select Enterprise Certification Authority so that the CA is integrated into the Active Directory

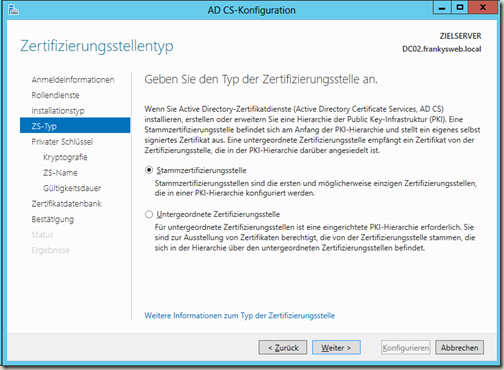

Since in this example it is the first CA in the hierarchy, i.e. the root certification authority, "root certification authority" is selected as the type

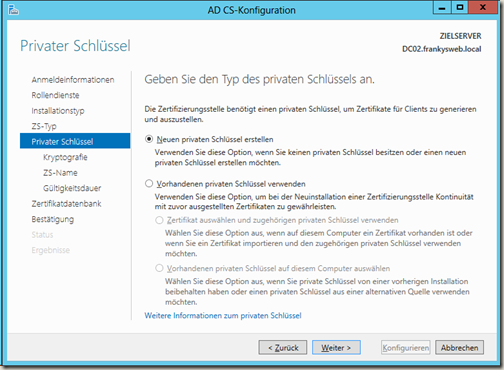

If the CA has not been migrated, a new private key can be created

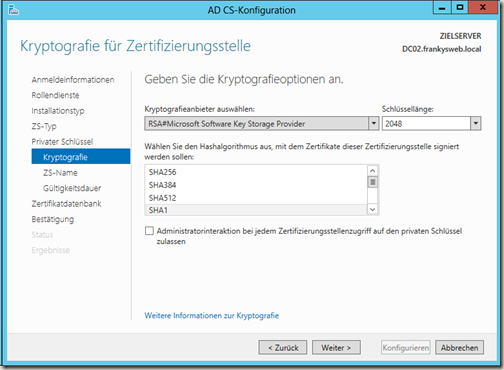

I leave the cryptography settings at the default values. SHA-1 is not necessarily the best hash algorithm, but it is the most compatible, see here: https://www.frankysweb.de/?p=363

Update: SHA1 will no longer be supported as a signature hash algorithm from 01.01.16. It is better to choose SHA256 straight away.

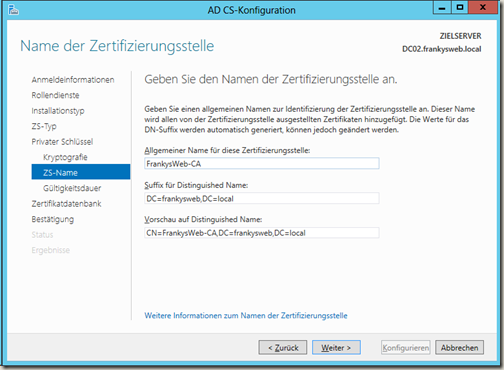

Now the name of the CA can be assigned. I choose "FrankysWeb-CA". In the default setting, the server name is also entered here, but this could cause confusion if the CA is migrated to another server. A general name is therefore recommended here.

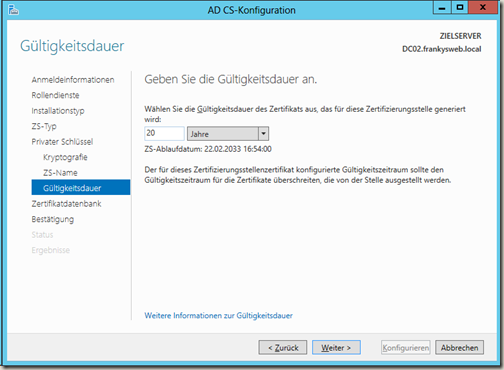

The validity period of the CA can now be defined. The validity period of the CA should exceed the validity period of the certificates to be issued. I choose 20 years here, alternatively you could also use the value "Years until retirement".

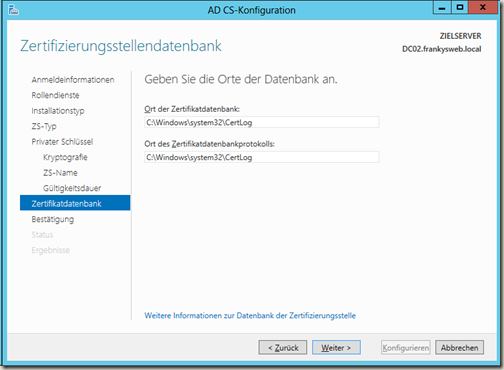

The storage location of the database and the logs can be specified in the next dialog. The paths can be customized as desired. I leave them in the default setting

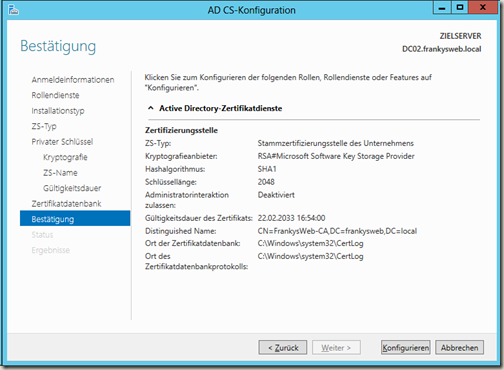

Next, a summary of the settings is displayed, which can be confirmed with "Configure"

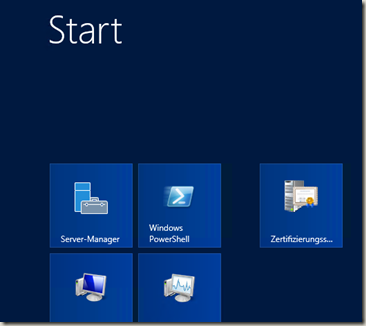

As soon as the configuration of the CA is complete, the entry "Certification authority" can be found in the start menu

Customize the certificate template for Exchange SAN certificates

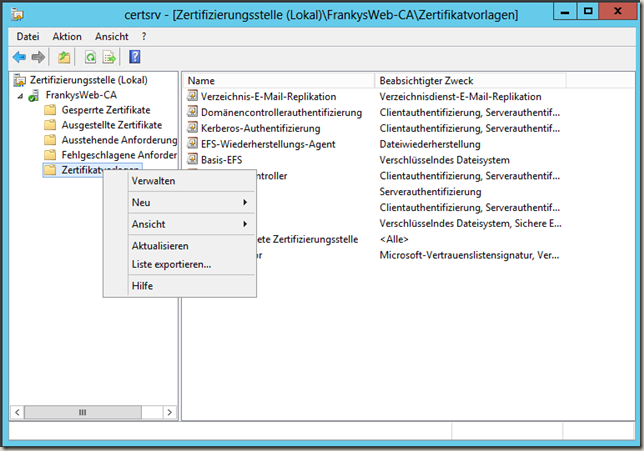

First, we create a new template by right-clicking on Certificate Templates in the MMC via the certification authority, then on "Manage"

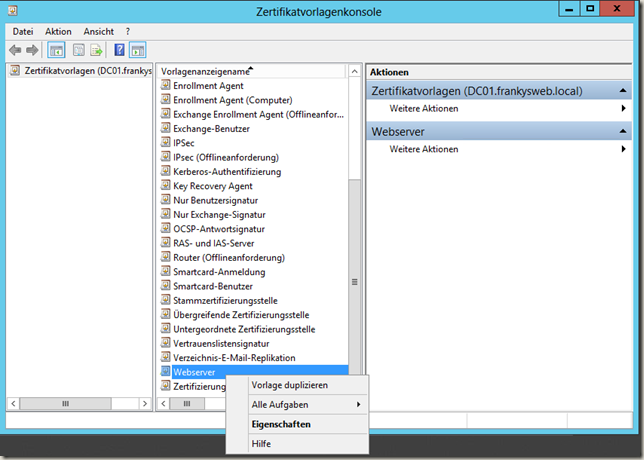

Now search for the web server template and click on "Duplicate template"

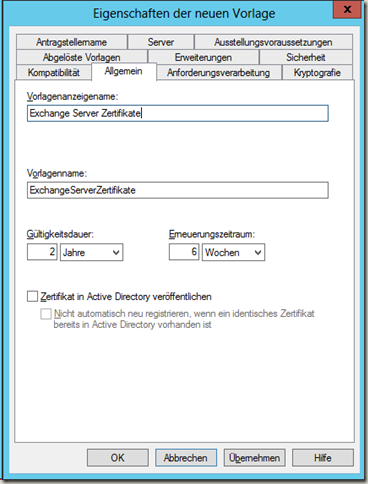

I choose "Exchange Server Certificates" with a validity of 2 years as the name of the new template

In order to enter all DNS aliases of the Exchange servers later, the checkbox "Include symmetric algorithms permitted by the requestor" must be activated on the "Request processing" tab. If you want to export the certificate later, you should also check the box "Allow export of private keys".

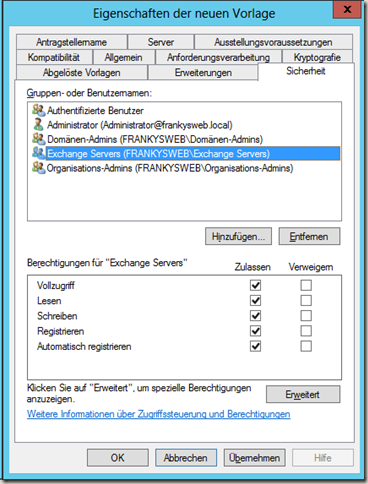

On the Security tab, the "Exchange Servers" group is given full access to the template, and I also give the Domain Admins group full access. The template can then be saved by clicking on "Apply"

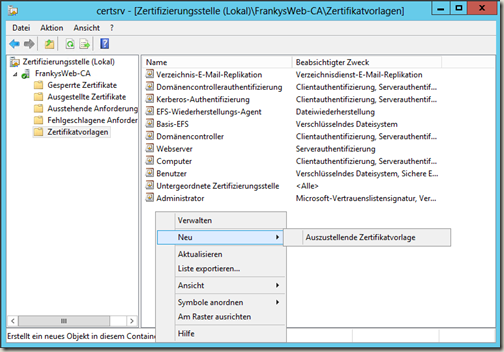

Back in the MMC certification authority, the new template can now be added by right-clicking on "Certificate templates" -> "New" -> "Certificate template to be issued". In the next dialog, the "Exchange Server Certificates" template is selected and added.

Applying for a SAN certificate for Exchange

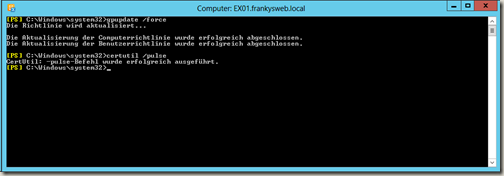

If you want to apply for a new certificate immediately afterwards, you should first update the group policies so that the root certification authority certificate is installed. Certutil /pulse can also do no harm so that the registration policy is displayed.

gpupdate /force

certutil /pulse

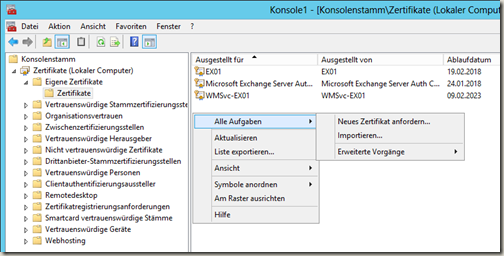

An empty MMC can now be opened, to which the "Certificates" snap-in for the local computer is added. Under "My certificates" -> "Certificates", the new certificate for Exchange can be requested via the menu item "All tasks" -> "Request new certificate".

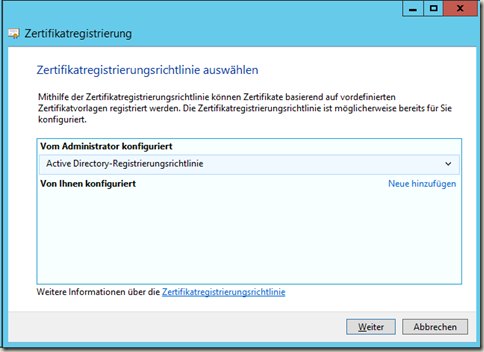

The Active Directory registration policy should now be displayed in the following dialog.

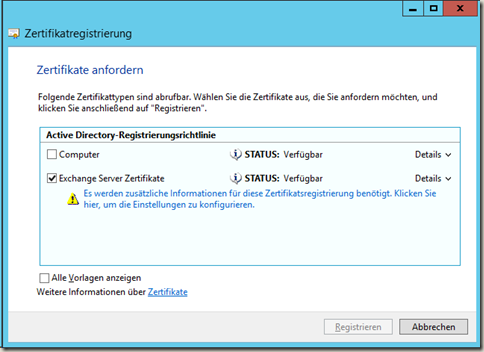

After clicking on "Next", the template just created is displayed, check the box and click on "Additional information..."

The basic information must be provided in the Applicant section:

- Organization (company name)

- Country

- Organizational unit (IT, EDP...)

- General name (for reasons of compatibility, the external access name, i.e. owa.frankysweb.de)

Attention:

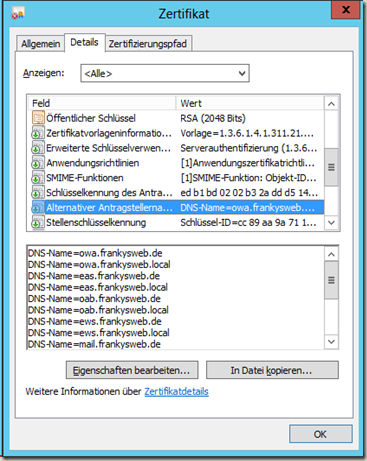

In the "Alternative name" section, DNS names can/must now be added under which Exchange is accessed; these settings depend on the Exchange configuration. Depending on the environment, the DNS names must contain the internal access names "(owa.frankysweb.local) and the external names, i.e. the names under which Exchange can be accessed via the Internet (owa.frankysweb.de). In the screenshot below you can see that I publish the respective Exchange services all under separate DNS names (EAS, OWA, EWS...) You can also combine the services under one name, such as mail.frankysweb.de/local. If you want to make it really easy, you can also enter *.frankysweb.local and *.frankysweb.de at this point. This is a wildcard certificate which accepts all hosts that listen to frankysweb.local or frankysweb.de. You should therefore consider BEFOREhand under which name the Exchange services will be published. The entry autodiscover.frankysweb.de/local should also not be missing.

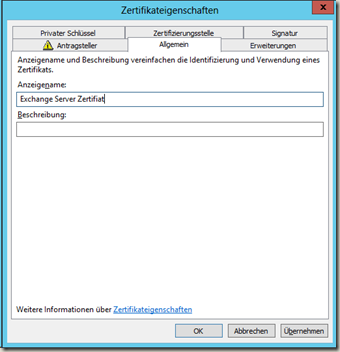

A display name for the certificate can be assigned on the "General" tab; this is only used for easier identification.

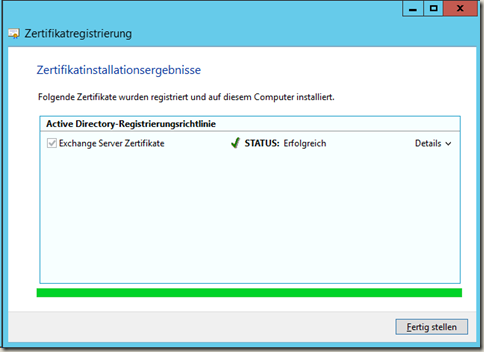

Once all the information has been entered, the certificate can be requested.

As mentioned above, I have a separate DNS entry for each service. In my test environment, I forward port 443 directly from the firewall to the Exchange server. So I don't have a reverse proxy that is only accessible under the external name. I can only recommend this procedure in test environments, in productive environments a reverse proxy/application firewall should be connected upstream of the Exchange server.

Bind Exchange services to the new certificate

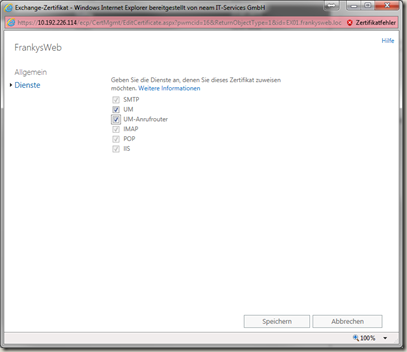

To ensure that the UM services of Exchange 2013 also accept the certificate, the start mode must be changed before the services are assigned. The start mode can be changed via the Exchange Management Shell

Get-UMservice | Set-UMService -UMStartupMode dual

Set-UMCallRouterSettings -UMStartupMode dual

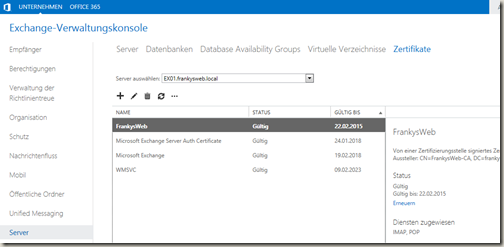

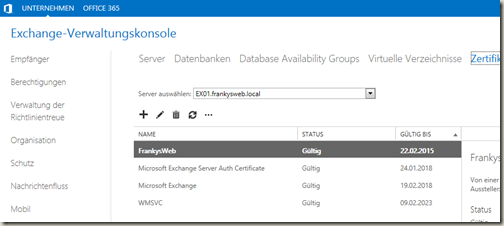

A valid new certificate should now be displayed in the Exchange management console, the Exchange services still need to be assigned to this certificate. Assigning the services can also be done via the console

The created certificate is valid for all Exchange services

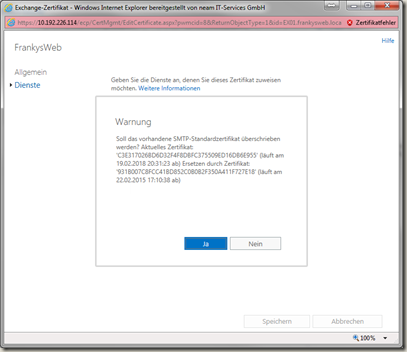

The warning indicates that the certificate is being exchanged and can be confirmed with "Yes"

If everything went well, the console should now look like this:

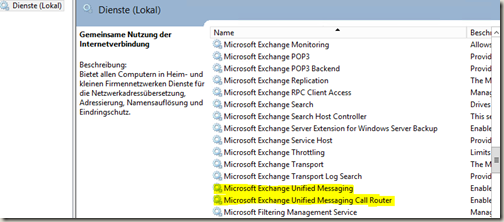

Finally, restart the "Microsoft Exchange Unified Messaging" and "Microsoft Exchange Unified Messaging Call Router" services so that the changes also take effect there.

The certificate of the root certification authority is automatically distributed to all AD members. As soon as the

GPOs have been updated, all clients should trust the certificate and, provided the DNS names have been configured correctly, no more warnings should be displayed. To ensure that smartphones and clients outside the Active Directory also trust the certificate, the root certification authority certificate must be installed. The certificate can be found on the server that has the CA role in the directory c:\Windows\System32\CertSrv\CertEnroll.

Hallo Frank,

auf einen Sever 2019 komme ich bis zu dem Punkt, an dem Active Directory-Registrierungsrichtlinie angezeigt wird und ich nach weiter, die erstellte Zertifikatsvorlage sehen müsste.

Diese wird nicht angezeigt. Setze ich das Häkchen bei „Alle Vorlagen anzeigen“, wird die Vorlage „Exchange Server Zertifikate“ sichtbar mit rotem X. Status nicht verfügbar: Die Berechtigunen auf dieser Zertifikationsvorlage lassen nicht zu, dass der aktuelle Benutzer sich für diesen Zertifikatstyp einschreibt. Sie besitzen keine Berechtigung zum Anfordern dieses Typs von Zertifikat.

Ich habe die Vorlage auf dem DC als Administrator erstellt und bin wie hier beschrieben vorgegangen.

@Karlheinz Scholl: Das hatte ich auch, stellst Du die Anforderung denn uah auf dem Exchange? Nicht auf der CA machen ;) daran stockte ich auch kurzfristig……. :)

@ Franky: für Exchange 2019 funzt die:

Get-UMservice | Set-UMService -UMStartupMode dual

Set-UMCallRouterSettings -UMStartupMode dual

nicht. Gibt es da eine alternative?

Lieben Gruß

René

Hallo Frank,

ich habe das Problem, dass ich bei jedem Start von Outlook die Meldung erhalte, dass der Name ungültig ist (webmail.XYC.de).

Der Server heißt im AD SRV-VM-EX01.XYZ.de

Extern und auch intern ist er als webmail/autodiscover.XYZ.de erreichbar.

Das Zertifikat ist wie oben beschrieben ausgestellt, als CN=webmail.XYZ.de und als Alternativen autodiscover.XYZ.de und SRV-VM-EX01.XYZ.de

Ich steh im Moment total auf dem Schlauch.

Hallo,

vielen Dank für den sehr ausführlichen Bericht.

Eine Frage ist bei mir etwas offen geblieben.

Wie verhält es sich denn wenn ich keinen Split DNS nutze sondern lokal ad.domain.tld und öffentlich dann eben domain.tld verwende?

Zusätzlich interessiert mich natürlich wie ich die (Sub-)Domain beim Hoster konfiguriere.

Kann ich hier einen CNAME Eintrag erstellen der auf den DynDNS Dienst verweist?

Wie sollte das optimalerweise aussehen.

Besten Dank & Gruß

Saskia

Hallo Saskia,

du musst in deinem Fall kein Split DNS verwenden, sondern lediglich die URLs entsprechend konfigurieren. Denkbar wäre hier ausschließlich die domain.tld für die Exchange URLs zu verwenden. Beim Hoster mit CNAMES zu arbeiten wird eher schwierig, in diesem Fall müsste das Zertifikat den DynDNS Namen und den Namen des CNAMES enthalten (mit der internen PKI zwar möglich, mit öffentlichen PKIs allerdings sehr teuer).

Ich würde hier (je nach Konzept) Exchange auf bspw outlook.domain.tld (und autodiscover.domain.tld) konfigurieren und auch nur das Zertifikat für diese Namen ausstellen, sofern dein Hoster SubDomains mit dynamischer Aktualisierung zulässt (Strato macht dies als Beispiel), bist du fein raus.

Gruß, Frank

Hallo Franky,

ich habe ein Problem mit der Erstellung. Nachdem ich das Duplikat erzeugt habe, wird es nicht in der Active Directory-Registrierungsrichtlinie angezeigt. Obwohl die im Vorfeld erzeugten alle sichtbar waren und abgeschlossen werden konnten.

Was ist da „schief gelaufen“?

Danke für Deine Antwort

Hallo Gysbert,

hast du die Vorlage auch veröffentlicht?

Gruß, Frank

Hallo,

Wir haben hier ein selbsterstelltes ROOT CA Zertifikat für Exchange. Auf IPhone und Windowsphone kein Problem sich mit dem Exchangedienst zu verbinden. Bei Google Android möchte er aber ein PKSC#12 mit .PFX oder .P12 Schlüssel was wir nicht haben. Wir haben halt nur das .CRT Zerti. Kann mir jemand weiterhelfen, wie ich das mit Android Handys hinbekomme? Habe bisher keine Lösung im Inet gefunden.

Gruss

Peter

Hallo in die Runde und an Frank,

ich habe ein Prblem und eine Idee, weiß aber nicht, ob man es so lösen kann, wie ich mir das vorstelle. Wir haben Exchange 2013 auf 2012 R2 Standard und das Prblem, dass wir mit unseren Kunden verschlüsselt mailen wollen und ab Mai 2018 auch müssen (Steuerberater). Die meisten Mandanten haben aber keine Lust auf offizielle Zertifikate und das Ganze drum herum und lassen den datenschutz an dieser Stelle eher etws schleifen.

Meine Idee ist die, ob es machbar ist, dass wir ein zentrales Zertifikat auf unserem Server für alle Mitarbeiter haben und den Mandanten ein eigenes Zertifkat ausstellen können, um sicher zu verschlüsseln ohne über offizielle Zertifizierungsstellen zu gehen.

Der Mandant bekommt von uns ein Zertifkat, was er an eine vorher festgelegte Mailadresse bindet und kann dann eben nur die Mails mit uns verschlüsseln. Unser Zertifikat sollte auf *.domäne.de laufen, damit nicht jeder Mitarbeiter mit jedem Mandanten die Key tauschen muss.

Denk ich da zu einfach oder gibt es eine Möglichkeit?

Danke im Voraus

Frank

@Frank Pfeiffer

wäre zu einfach wenn das Ginge. Um sowas zu machen brauchst Du schon was offizielles und das muss dann auch noch Wildcard sein. du kannst nicht einfach von eurer CA für fremde E-Maildressen Zertifikate. 1. Ist das fraglich ob der Exchange das mit macht und 2ten kannst du rein rechtlich in Teufels Küche kommen wenn mal was ist. Wenn der Schaden der entsteht durch ein nicht sicheres Zertifikat hoch genug ist, bist dein Job los und wenn das dann auch noch ans Licht kommt das du verantwortlich dafür warst ist´s vorbei mit it. Also wäre ich da ganz vorsichtig. Und Außerdem wenn dein Chef das Eng sieht kann er dich wegen Fahrlässigkeit auch noch persönlich dran kriegen. Also da würde ich in der Produktivumgebung kein Risiko eingehen. Solange die Mails Firmenintern bleiben, kann man sowas mal machen aber sowie externe dran hängen Finger weg von Solchen Experimenten

Hallo Leute,

zuerst einmal => Frank, das ist ein tolles Tutorial!!

Ich habe aber gerade gut 2 Stunden Lebenszeit verloren, weil ich zwei Dinge nicht beachtet habe:

– Ich habe zwar der Gruppe DomänenAdministratoren volle Rechte gegeben aber nicht beachtet, dass der domain\Administrator auch einzeln aufgeführt war und nur Leserechte hatte. Ich musste ihm also explizit die vollen Rechte zuweisen.

– Der zweite Fehler war total blöd (!!). Das neue Zertifikat für den Exchange-Server auf der Basis der Vorlage muss natürlich AUF DEM EXCHANGE-SERVER SELBST beantragt werden und nicht auf dem Server, der die CA hält. Das ist eigentlich klar aber wenn man so ein schönes Tutorial hat, vergisst man manchmal zu denken…

Das nur für die, die vielleicht auch in diese Fallen tappen.

Ist ja eigentlich gar nicht so schwer:

Get-UMservice | Set-UMService -UMStartupMode tcp

Set-UMCallRouterSettings -UMStartupMode tcp

ausgeführt und der Fehler ist wieder behoben .)

Evtl haben wir hier einfach seit dem letzen Upgrade eine andere Voraussetzung?

Moin,

ich habe artig nach der Erstellung der Zertifizierung folgende Befehle in der EX MS ausgeführt

„Get-UMservice | Set-UMService -UMStartupMode dual

Set-UMCallRouterSettings -UMStartupMode dual“

Nun erhalte ich leider den Fehler das diese Dienste komplett nicht mehr starten.

– MSExchangeUMCR

– MSExchangeNotificationBroker

– MSExchangeUM

Ein Neustart hat hierbei auch nichts weiter bewirkt.

folglich erscheint nun leider auch im EX Administration Center – Unterpunkt Server – Unterpunkt Zertifikate

das davor erstellte Zertifikat nicht.

Wie mache ich diese Befehle rückgängig?

Wie sorge ich dafür, dass die Dienste wieder arbeiten?

Diese beiden Befehle haben bei mir dazu geführt, dass ein frisch installierter Server, mit autarkem CA nun nicht mehr reagieren :(

Bitte um Hilfe !!!

Hallo zusammen,

ich sehe unter certsrv leider nicht den Ordner Zertifikatsvorlagen. Hat jemand eine Idee warum?

Hallo Frank,

Ich kann auch nicht die Vorlage instalieren. Daher anbei zwei Frage:

Frage A:

Zitat: . ..“

Frank sagt:

21. August 2015 um 20:38

Hi,

kann es sein das du vergessen hast auf dem Reiter Sicherheit in der Vorlage das Computer Konto hinzuzufügen, bzw die entsprechende Gruppe anzugeben?

Gruß, Frank

„… Zitatende

Was meinst Du damit genau mit „Computer Konto“ ?

Frage B:

Zitat: …“

Frank sagt:

27. Oktober 2016 um 21:26

Hi,

du hast vergessen die entsprechenden Berechtigungen für die Vorlage zu vergeben. Die Gruppe Exchange Trusted Subsystem benötigt „Registrieren“ und „Lesen“ Rechte auf der Vorlage.

Gruß, Frank “ … Zitat Ende

Bei mir habe ich genau die Gruppen angegeben, die oben bei dir im screenshot zu sehen sind.

Fehlt also noch eine Gruppe (Exchange Trusted Subsystems) ?

Ziel ist es eigentlich, das Problem mit der „verstekten“ EAC zu beheben (also die von Dir an anderer Stelle vorgestellten Möglichkeit, die EAC und Adminconsole zu“teilen“).

Danke und Grüße

Hallo Frank, mal ne frage wir haben eine neue interne url zu bekommen und ich bruch ein neues zertifikat, funktioniert die geschichte auch im laufenden betrieb wenn ich die nur die url zu nehme und die alten urls übernehme ? Oder muss ich das ding komplett neu aufziehen ?

Hi Oliver,

das Zertifikat lässt sich um laufenden Betrieb tauschen. Die URLs würde ich vielleicht nicht mitten im Tagesgeschäft ändern.

Gruß, Frank

Hallo,

die Frage wurde schon gestellt, aber leider nicht beantwortet. Auch sonst finde ich keine Lösung. Was man im Netz findet, bezieht sich leider auf 2008R2.

Die angepasste Zertifikatsvorlage wird nicht angeboten in der MMC Zertifizierungsstelle unter „Neu auszustellende Zertifikatsvorlage“. Auch nicht nach langem Warten.

Meine Zertifizierungsstelle ist auf einem Server 2012 R2 Standard, der auch DC ist.

Gibt es einen Ansatz, die Vorlage nutzbar zu machen?

Guten Morgen Frank,

ich hoffe Du kannst mir helfen.

Was mach ich falsch, wenn in der Active Directory-Registrierungsrichtlinie die Zertifikatsanforderung nicht erscheint? Wenn ich „Alle Anzeigen“ wähle und nach unten scrolle…ist es vorhanden. Doch ich kann augenscheinlich aufgrund fehlender Rechte nichts auswählen.

Ich bin auf der erstellten CA, die auch Domänenmitglied ist als Domain-Admin angemeldet (habe ich vorher auch im Reiter Sicherheit aufgenommen).

Hättest Du eine Idee?

Danke

Gysbert

Hi,

du hast vergessen die entsprechenden Berechtigungen für die Vorlage zu vergeben. Die Gruppe Exchange Trusted Subsystem benötigt „Registrieren“ und „Lesen“ Rechte auf der Vorlage.

Gruß, Frank

Klasse Anleitung.

Kann mir vielleicht einer verraten warum ich bei meinem Exchange2013 mich bei manchen Konten per Handy anmelden kann und mir manchen nicht?? Kann es sein das das Zertifikat nur manchen Postfächern zugeordnet ist??

Falls mal jemand über das Problem fallen sollte

„Der angeforderte Antragstellername ist ungültig oder zu lang.”

Hier die Lösung:

http://rayrenga.blogspot.de/2014/01/error-parsing-request-subject-name-is.html

Ich habe in meinem Zertifikat kein Autodiscover.xxx.local eingetragen.

Jetzt habe ich ein Postfach Migriert, kann mich über OWA anmelden aber mein Outlook 2013 findet den neuen Exchange 2013 nicht.

Kann es sein, dass autodiscover.xx.local fehlt?

Meine Domäne lautet xxx.locall

Hallo Frank,

ich habe versucht den Zertifikat hinzuzufügen aber da scheitert es schon bei der Management Shell bei diesen Befehl: Get-UMservice | Set-UMService -UMStartupMode dual.

folgender Fehler:

Get-UMService : The term ‚Get-UMService‘ is not recognized as the name of a cmdlet, function, script file, or operable

program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:1 char:1

+ Get-UMService | Set-UMService -UMStartupMode dual

+ ~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Get-UMService:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

mfg Aria

Hi,

lass die UM Dienste weg, dann klappt es. Alternativ, wenn UM benutzt wird, kannst du den Startup Mode ändern.

Gruss, Frank

Hallo Frank,

beim Vorgang für die Erstellung eines Exchange2012-Zertifkates scheitert es immer an einer bestimmten Stelle. Und zwar die, dass ich in der Konsole (nach Zertifikate/Computer hinzufügen) in der Zertifikatsregistrierung…beim Weiterklicken ich die Info bekomme: „Zertifikatstypen sind nicht verfügbar“.

Klicke ich auf „Alle Vorlagen anzeigen“, kann ich keine Möglichkeit anwählen. Unter „Webserver“ steht, dass ich nicht die Berechtigung hätte. Ich bin an der Sub-CA als Domäne-Admin angemeldet.

Kannst Du mir einen Tip geben?

DANKE und Dir einen schönen Jahresübergang

Gysbert

meine Frage hat sich erledigt:-) Habe den Fehler entdeckt!

DANKE

Hallo Frank,

nach Erstellung der CA erscheint bei mir in der certsrv „einfach kein Ordner – Zertifikatsvorlage“, sondern nur die „Fehlgeschlagenen, Ausstehenden, Ausgestellte und Gesperrte Zertifikate“.

Ich habe dann in der Konsole den Webserver dupliziert und angepasst. Sehe ihn jetzt aber nirgends.

Warum ist „Zertifikatsvorlage“ nicht vorhanden? Was habe ich falsch gemacht?

DANKE wie immer

Ich hatte den gleichen Fehler: „Der angeforderte Antragstellername ist ungültig oder zu lang.“

Ursache war ganz einfach, das Land wird nur als zweistellige Zeichenkette angenommen – also nur DE anstatt Deutschland.

Vielleicht hilft es…

Hallo Frank,

vielen Dank für das tolle Tutorial! Ich habe nach Deiner Anleitung in diesem Blog eine zweistufige PKI erstellt (Root offline – SuCa ist Domänenmitglied). Alles läuft soweit fehlerfrei!

Jetzt möchte ich meinem Exchange ein neues Cert zur Verfügung stellen und gehe nach diesem Tutorial. Ich habe jetzt augenscheinlich gewissenhaft alles Step für Step erstellt – laufe dann aber immer wieder in den Fehler, dass das erstellte Zertifikat in der Zertifikatsregistrierung NICHT angezeigt wird, sondern nur „Computer“ und „Arbeitsstationsauthentifizierung“.

Weißt Du wo bei mir der Fehler liegen könnte? Bin ratlos:-(

DANKE und Gruß

Gysbert

Hi,

kann es sein das du vergessen hast auf dem Reiter Sicherheit in der Vorlage das Computer Konto hinzuzufügen, bzw die entsprechende Gruppe anzugeben?

Gruß, Frank

Das Zertifikat wurde jetzt erstellt, aber es wird in der Exchange Konsole nicht angezeigt.

Beim manuellen Import kommt die Meldung, dass es da ist.

dann habe ich in der Verwaltungsshell den Befehl Enable-ExchangeCertificate versucht da kam der Fehler:

„Ein spezieller RPC-Fehler ist auf Server MAILSRV aufgetreten: Das Zertifikat mit dem Fingerabdruck

‚D1F3FA30B724D84BC027E5585348BB2F5F1209B4‘ wurde gefunden, ist jedoch für die Verwendung mit Exchange Server nicht

gültig (Begründung: SigningNotSupported).“

Wo ist der Fehler?

Vielen Dank im Voraus.

Hallo Frank,

ich habe mit Hilfe Deiner Anleitung versucht ein Zertifikat zu erstellen.

Leider bekomme ich beim Registrieren eine Fehlermeldung:

„Der angeforderte Antragstellername ist ungültig oder zu lang.“

Was mache ich falsch?

Eben mal schnell geklaut…. hier die Antwort auf deine Frage….hatte das auch, kurz gegoogelt und denke ist hier gut aufgehoben.

Beim Versuch ein neues Zertifikat liefert die Windows Zertifizierungsstelle (Server 2008, SBS 2011) den Fehler:

Der angeforderte Antragstellername ist ungültig oder zu lang (0x80094001)

Vermutlich hat die CA das 64_Zeichenlimmit für Domains geerbt. Diese Limitierung kann mit:

c:\> certutil -setreg ca\EnforceX500NameLengths 0

abgeschaltet werden.

Wenn Wildcard Zertifikate mit einer Windows CA unterschrieben werden sollen ist diese Einstellung ebenfalls notwendig.

Hallo MediaKrümel

Gut Ding braucht Weile!

Seit heute ist iOS 8.2 verfügbar und damit wurde das Zertifikatsproblem gelöst. Mein iPhone synchronisiert nun wunderbar! :)

Dein Lösung habe ich leider nie umgesetzt – war mir etwas zu kompliziert! :)

Hallo Franky,

danke für Deinen Hinweis, werde ich bei Gelegenheit mal mit meinem Testserver ausprobieren.

Da unser Chef ausschließlich mit iPAD und iPhone arbeitet, war ich im Juli letzten Jahres einfach gezwungen, diese zugegeben etwas kompliziertere Lösung zu suchen, die aber immer noch hervorragend in unserer Produktivumgebung funktioniert.

Getreu dem Motto „never touch a running system“ ;-)

Grüße und bis zum nächsten Mal.

Hallo Ralph, ich konnte zwischenzeitlich das Problem auf folgende Weise lösen:

– im Exchange 2013 habe ich bei allen virtuellen Verzeichnissen zusätzlich die externe NO-IP-Adresse eingetragen (zB. name.no-ip.biz)

– bei unserem Mailprovider (hier ALLINKL.COM) habe ich in den DNS-Einstellungen für unsere Maildomain einen SVR-Record „_autodiscover._tcp“ und „0 443 no-ip-Adresse“ sowie einen SNAME-Eintrag „autodiscover“ + no-ip-Adesse hinzugefügt

– nach etwa einem halben Tag war unser Exchange 2013 von allen mobilen Geräten erreichbar.

Noch ein wichtiger Tipp:

Der mobile Nutzer darf NIEMALS irgendein Adminrecht innerhalb der Domäne besitzen! Exchange verbietet jegliche Administratoranmeldung von außerhalb der Domäne. Daran hatte ich mir 6 Wochen lang die Zähne ausgebissen, erst als ich mein Domänen-Konto als normalen Benutzer neu angelegt hatte, war die Anmeldung mit iPhone und Android problemlos möglich.

Ich hoffe, die Tipps können helfen:-)

PS: Durch die Microsoft vs. NO-IP Situation anfang Juli hat sich bei mir ein neues Problem aufgetan. Wir haben die no-ip-Domäne gewechselt, seither komme ich mit Outlook nicht mehr auf den Exchange (alle Einträge angepasst, neues Zertifikat erstellt). Bei dem Autoermittlungs-Check steht im Ergebnisfenster als Zertifikats-Pricipal immer noch die alte no-ip-Domäne drin, obwohl in den URLs korrekt die neue Domäne angezeigt werde. Ich glaube, dass hier die Ursache zu suchen ist, dass Outlook nach der Erstsynchronisation keine Verbindung mehr bekommt

Alle Registry-Einträge auf Server und Clients gecheckt. Komme nicht weiter. Irgendeine Idee??

Habe das selbe Problem. Das iPhone lässt sich mit Exchange 2013 dyndns Adresse und eigener CA einfach nicht einbinden.

Hallo Frank, danke für das tolle Tut :-). Hat wirklich geholfen.

Stehe jetzt vor einem Problem.

2 x Server2012R2, Exch2013SP1, interne CA (mail.server.lcal, autodiscover.server.local…). Im Intranet läuft alles perfekt, selbst Outlook2007 habe ich per https an Exchange anbinden können.

Aber…unser Außendienst kommt weder per Fritz!VPN noch per Dyndns (bei uns no-ip) auf den Exchange. OWA läuft – aber mit Zert-Warnung. Outlook, iPhone, iPAD haben keine Chance.

Genügt es, ein neues Zert mit zusätzlich dem externen no-ip-Namen zu erstellen, oder kann ich ein zweites Zertifikat nur für den externen Zugriff erstellen?

Ich möchte ungern den inzwischen produktiven Exchange Server mit falschem Zert „zerschießen“.

Danke für Deine Mühe

Hallo,

eine Frage, und zwar der Punkt: „Zurück in der MMC Zertifizierungsstelle kann jetzt die neue Vorlage hinzugefügt werden, dazu Rechtsklick auf “Zertifikatsvorlagen” –> “Neu” –> “Auszustellende Zertifikatsvorlage”. Im nächsten Dialog wird die Vorlage “Exchange Server Zertifikate” ausgewählt und hinzugefügt.“

Funktioniert bei mir so nicht ich sehe das erstellte Template nicht? Was mache ich falsch?!

Vielen Dank im voraus

Gruß Serzh

Du hast den 2. Teil sicher auch auf Deinem Zert-Srv durchgeführt. Das muss aber auf dem Exchange Server angestupst werden:

Öfnne dort die MMC, mit STRG-M wählst Du „Zertifikat“ hinzufügen und dann folgst Du wieder der *genialen* Anleitung.

P.S. Ich bin auch zuerst nicht drauf gekommen… ;0)