I didn't really warm to the Sophos UTM 9.2 WAF in conjunction with Exchange 2013. In my opinion, there were too many things that didn't work as I expected. But Sophos UTM 9.3 is now available, so it's time for a new test. The environment is almost unchanged:

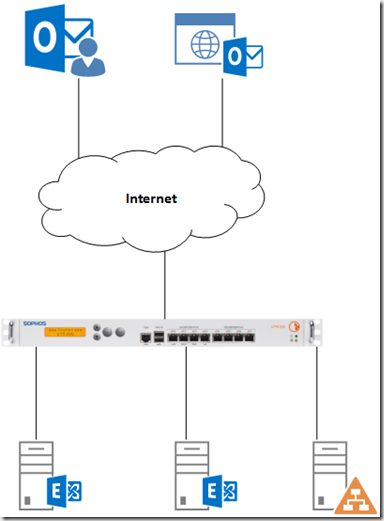

This is my standard test environment, 2 Exchange 2013 CU7 (CAS + MBX) servers, 1 domain controller and Sophos UTM 9.3 (9.303-2)

Exchange and Domain Controller are installed on Server 2012 R2. All systems are installed as VMs. The Sophos UTM serves as the standard gateway for the VMs and is a member of the Active Directory. For this test, there is also a Windows 8.1 client with Outlook 2013, which is not a member of the Active Directory and wants to use Outlook Anywhere.

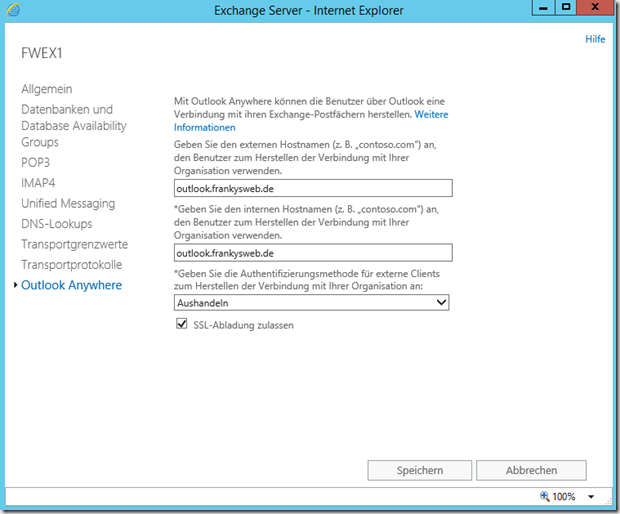

I want to use the DNS name "outlook.frankysweb.de" as the access point for Outlook Anywhere, so this name is configured as the internal and external host name:

Note: I have decided to use only 2 hostnames. Autodiscover.frankysweb.de for Autodiscover and outlook.frankysweb.de for Outlook Anywhere, OWA and ActiveSync. There are a few HowTo's that separate all services using their own hostnames and corresponding rules. However, if purchased certificates are used, many hostnames can quickly become expensive, or the external IPs become scarce. So I would like to be able to use all Exchange services with 2 hostnames and 1 external IP.

With Exchange 2013, it is best practice to use the same host name for internal and external access points. With Exchange 2010, the recommendation was still to separate this. I therefore use the DNS name "outlook.frankysweb.de" both internally and externally.

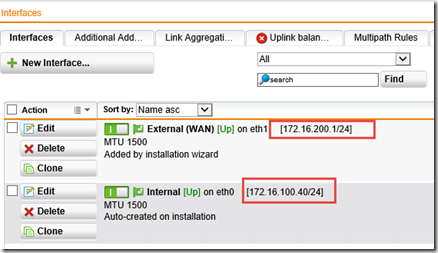

My Exchange servers have IPs from the network 172.16.100.X. Since this is a test environment, I have attached a computer with Windows 8.1 to the external interface of the UTM, which is not a member of the domain. the computer has an external IP from the network 172.16.200.X. The next screenshot makes it a little clearer:

The DNS entries for autodiscover.frankysweb.de and outlook.frankysweb.de each point to the external IP of the UTM. In my case, this is 172.16.200.1.

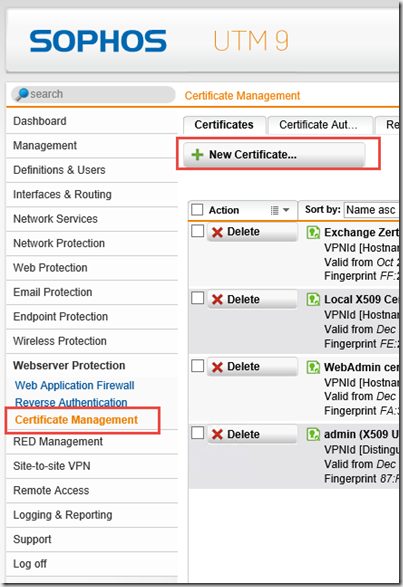

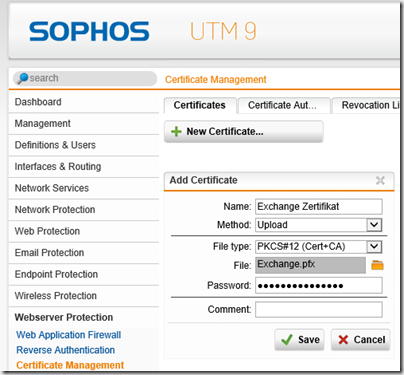

But now to the configuration of the UTM WAF. First import the corresponding certificate:

The certificate can be uploaded here

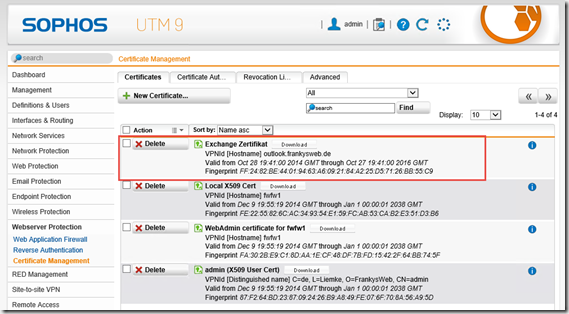

After the upload it should look like this:

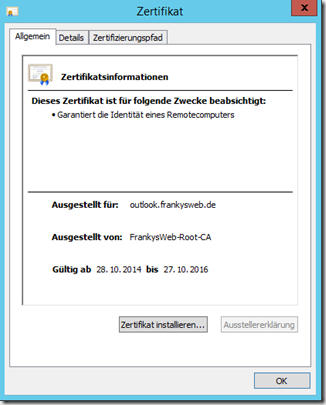

The certificate I use comes from an internal CA, of course any purchased certificate can be used if it contains the correct host names. In my case "outlook.frankysweb.de and "autodiscover.frankysweb.de". Here is my certificate for illustration:

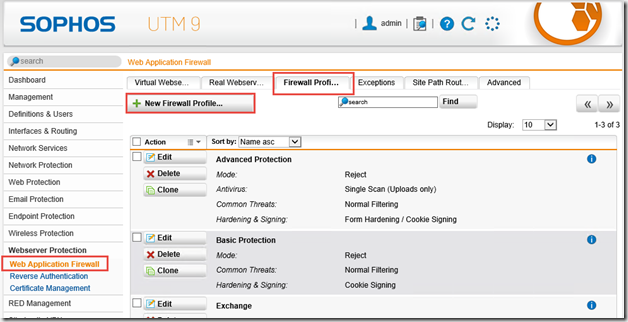

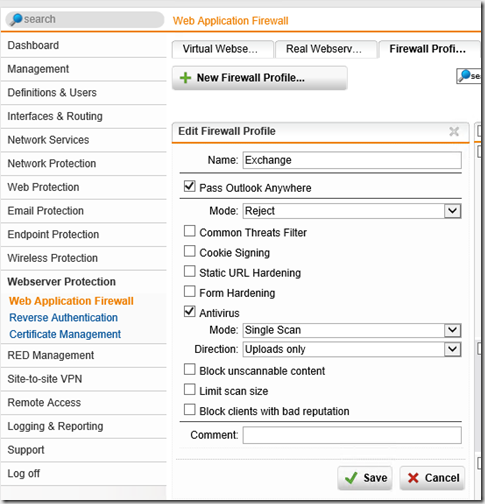

As soon as the certificate is uploaded, we can create a firewall profile:

I have named my profile "Exchange" and activated the following settings:

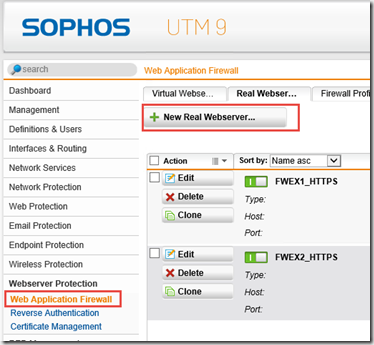

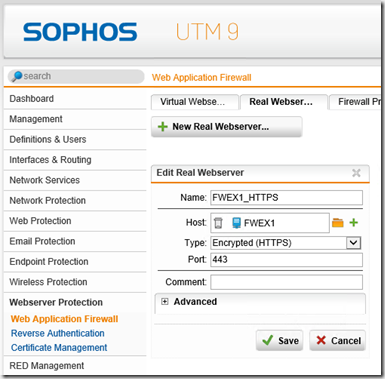

The settings shown above worked perfectly in my test environment. I have therefore left it as it is for the time being and will refine it further if necessary. The "Real Servers" can now be created:

The "Host" only contains the IP of the Exchange server.

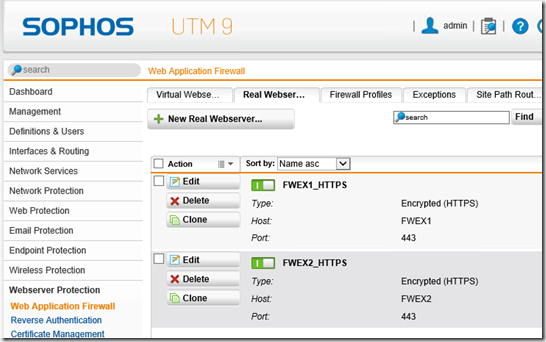

I have created both Exchange servers as real servers:

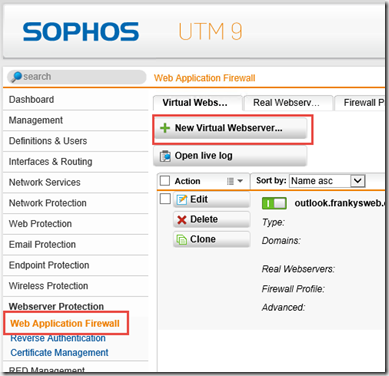

And finally, the virtual server is created:

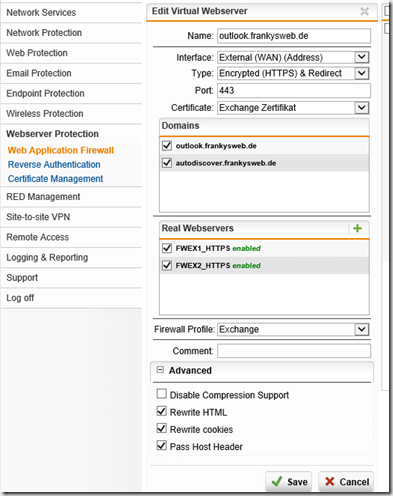

The settings for the virtual server are as follows:

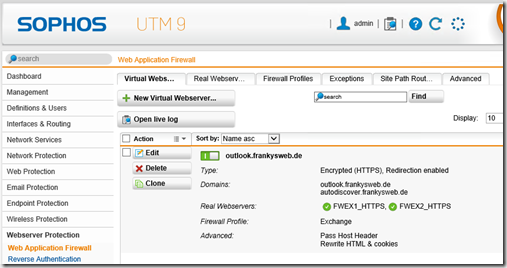

That was all...

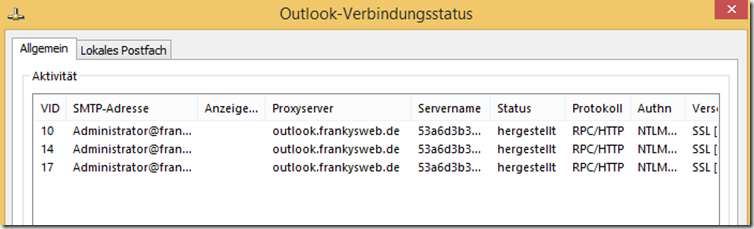

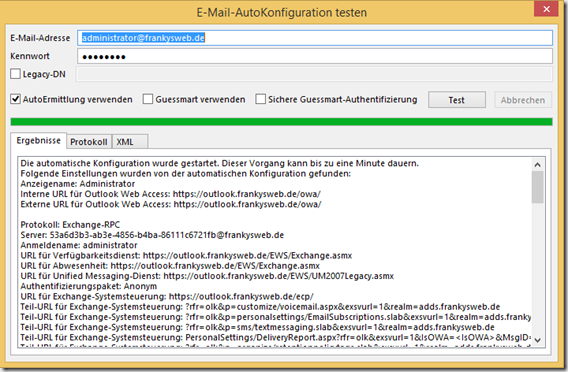

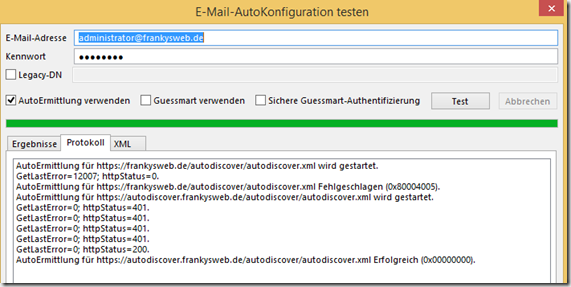

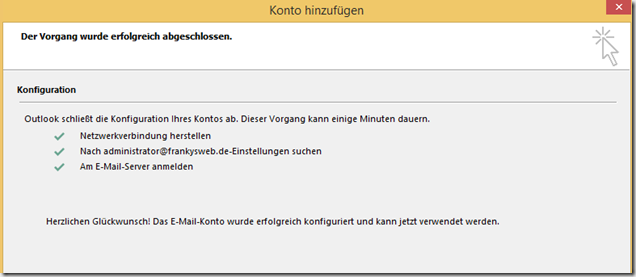

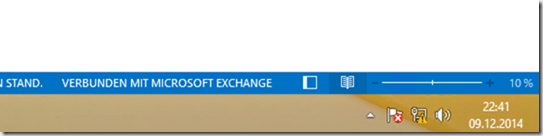

...and the best thing is that it even works. The problems I had with UTM 9.2 no longer occur. Autodiscover works perfectly, setting up a new Outlook account without the client having been in the domain beforehand. Even NTLM works:

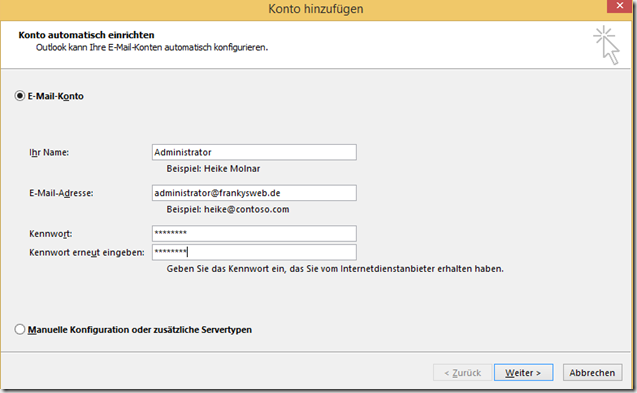

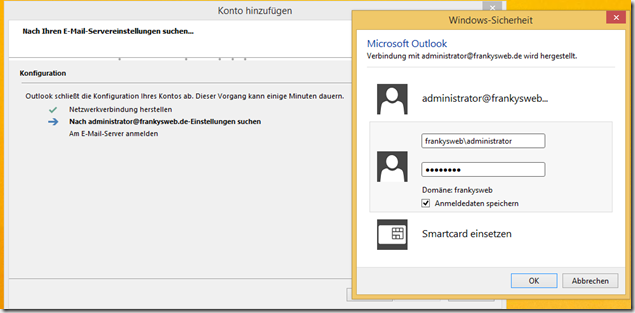

Great, that's how I imagined it. No more workarounds on Exchange and Active Directory, it just works. Finally, the initial Outlook setup if the client is not in AD:

The request for login data is normal. Outlook tries to log in with the user administrator@frankysweb.de. However, my AD user is called frankysweb\administrator. This will be the case in most environments.

I will refine this article a little more. But I'm pleased that UTM 9.3 finally works the way I want it to. You can use the small TLS Bug almost forgotten...

Auch wir haben das Problem, das frei gegebene Postfächer nicht angezeigt werden. Mann man diese manuell in Outlook hinzufügt, zeigt Outlook die zwar an, aber lassen sich nicht öffnen. Wenn man in Outlook 2016 versucht ein zweites Exchangekonto anzubinden, ist das auch nicht möglich. Vermute, das immer nur die Daten von einen Konto durchgelassen werden. In einem Outlook 2010 führte das zu dem kuriosen Effekt, dass ein frei gegebenes Postfach als Duplikat des Hauptpostfachs angezeigt wurde. Einzel verbunden funktionierte alles.

Also Freigaben funktionieren leider nicht. Hilfe wäre schön.

Wie sieht es mit einem LetsEncrypt Zertifikat aus. Muss dieses dann in die Sophos geladen werden? Problem: Alle 3 Monate dann neu hochladen?

https://github.com/rklomp/sophos-utm-letsencrypt

Vielen Dank für diese Anleitung. Funktioniert prima!

Ich habe allerdings ein Problem: Unter EX2013 werden die freigegebenen Ordner (Empfänger\Freigeben) in Outlook Anywhere nicht mehr angezeigt. Wenn diese freigegebenen Ordner mal weg sind, kommen dieser Ordner auch nicht mehr zurück, egal ob im LAN oder WAN.

Vorher hatte ich das mal „billig“ über DNAT:443 auf den EX2013 gelöst, das funktionierte. Nach Umstellung auf WAF ist nur noch das private Postfach vorhanden.

Hat jemand eine Idee?

Super Anleitung, danke.

Trotzdem will OA bei nicht nicht ganz funktionieren…

Folgender Fehler im Connectivity Analyzer:

Attempting to ping the MAPI Mail Store endpoint with identity: id@domain.de:6001.

The attempt to ping the endpoint failed.

Additional Details

An RPC error was thrown by the RPC Runtime process. Error 1818 CallCancelled

Elapsed Time: 34258 ms.

Kann damit jemand etwas anfange?

Ich habe leider auch noch ein weiteres Problem.

Und zwar bleibt bei iPhones wenn man eine E-Mail anwählt der Inhalt komplett weis, ebenso kann man teilweise keine E-Mail versenden über ein iPhone.

Alle Regel sollten jedoch wie oben beschrieben eingetragen sein. Auch HTTP Policy ist nicht aktiviert wie oben für das iPhone in den Kommentaren beschrieben.

Grüße

Hi Timo,

ich hatte vor einiger Zeit eine Master-Anleitung für genau das Thema hier erstellt: http://networkguy.de/?p=998

kannst du das mal mit deinen Einstellungen vergleichen?

Hallo,

vielen Dank für die Anleitung. Hat vielleicht jemand eine Ahnung warum mir OWA in Safari auf dem Mac nach dem Login nur eine weiße Seite anzeigt?

Würde mich über eurer Hilfe freuen.

Danke und Gruß

Super Artikel. Passt immer noch! Und es hat auf anhieb geklappt. Perfekt. Danke!

Hallo zusammen.

Ich habe alles nach dieser Anleitung eingerichtet.

Nun habe ich bei der Mail App von Windows 10 Mobile und Windows 10 den Fehler, dass Autodiscover nicht funktioniert.

Durch Testen habe ich herausgefunden, dass sobald ich das URL Hardening deaktiviere, es funktioniert.

Outlook selbst und der Autodiscover Test von Microsoft haben keine Schwierigkeiten mit der Einstellung.

Folgendes hatte ich die ganze Zeit aktiv: Statisches URL-Hardening mit /autodiscover und /Autodiscover.

Getestet habe ich auch noch mit je klein+Großschreibung /ecp /ews /owa /rpc /rpcwithcert /Microsoft-Server-ActiveSync /autodiscover

Leider funktioniert es bei der Mail App erst, wenn ich komplett das Hardening deaktiviere.

Kann hier jemand helfen? Ich finde leider nichts dazu.

GrüßeTimo

Hallo Frank,

vielen dank für den Gut gelungen Beitrag. Allerdings ist mein Ziel, OWA + ECP von Außen nicht erreichbar zu machen und ActiveSync für Mobile Engeräte erreichbar zu halten. Die Anleitung aus de 9.2er Version hatte ich umgesetzt (inkl. den Außnahmen und dem Statisches URL-Hardening und seinen eintragungen), genau so wie der Teil zu 9.3er Version. Ich bekomme es nicht hin,schalte ich das Statisches URL-Hardening (ohne OWA und ECP) ein, ist der Exchange per OWA nicht erreichbar, war ja so gewollt. Allerdings funktioniert ActiveSync dann auch nicht. Hat hier jemand eine Idee?

Gruß Christian

Hallo Frank,

sehr gute Anleitung und sie funktioniert auch mit dem Exchange 2013 und 2016 nebeneinander, ruckelt zwar etwas aber es ist ok. Wir setzen einen Sophos SG Firewall Cluster ein, von Sophos kommt jetzt ein Grundsätzliches Upgrade auf ein neues OS.

Da kann man nur hoffen diese Geschichte etwas flüssiger läuft, wir sind auf jedenfall gespannt.

Servus,

noch ein Nachtrag:

Ich kann nur dringend empfehlen in allen Profilen und bei allen Diensten (nicht nur AutoDiscover) keine Load Balancing zu verwenden sondern per Aktivierung der Funktion „Hot Standby“ zu erzwingen das immer nur ein Server verwendet wird. Ansonsten gibt es jede Menge Probleme, Outlook 2011 für Mac zum Beispiel lässt sich gar nicht erst konfigurieren wenn für die EWS Schnittstelle mehrer Server aktiv sind.

Als echtes TMG Replacment kann die Sophos UTM so eigentlich nur in kleinen Umgebungen mit maximale einem aktivem Exchange Server sinnvoll eingesetzt werden.

viele Grüsse

Janosch

Hallo,

sorry, hatte hier ein paar Tage nicht reingeschaut. Leider kann ich hier keine Screenshots posten, jede Einstellung abtippen ist relativ viel Aufwand.

Wer noch immer Interesse an meiner Confíg hat möge mir doch eine Mail schicken: js [at] cionix.de und ich schicke dann die Screens.

viele Grüsse

Jan

Ja +1 bei mir. Ich muss das auch bald genau so konfigurieren. Da wäre ein detailliertes Firewallprofil vielleicht nicht so verkehrt ;)

Danke im voraus.

Grüße Patrick

Hallo Frank,

erst einmal für die neue Anleitung. Auch bei mir klappt es jetzt sauber. Der Hinweis von Janosch war allerdings wichtig, da es mit 2 Servern sonst extern ab und an mal hakt.

@ Janosch

Wäre toll, wenn du deine Firewall-Profile hier posten würdest. Also ich hätte Interesse und es spart ggf. Zeit. ;-)

Hallo zusammen,

danke an Janosch. Ich hatte auch ein Problem mit Autodiscover und konnte dies lösen, indem ich nur einen Server ausgewählt habe.

@Janosch: wie hast Du das hinbekommen das der 2. Server bei Autodiscover erst angesprochen wird, wenn der erste weg ist?

Danke auch an Frank für diese tolle Website.

Gruß

Marcus

interssante einführung in das thema. vielleicht sollte man auf die brisanz der konfiguration hinweisen?

bitte diese konfiguration nur zum testen verwenden und nicht in „echt“, da der exchangeserver aus dem internet angreifabr wird..

bildlich gesprochen: warum sollte ich bei einem condom die spitzte abschneiden? damit man sich sicher fühlt.

Hi,

an welcher Stelle siehst du die Brisanz? Wie würdest du es mit einer öffentlichen IP machen?

Gruss, Frank

Ich bekomme die Sache leider nicht komplett zum Laufen und finde den Fehler nicht. Basis ist Exchange 2013 CU7 und UTM 9.305.

@Janosch, bitt die Konfiguration im Detail posten, ich würde gern vergleichen. Danke

Bei mir haut es nun auch endlich hin (mit v9.305 und Exchange 2013 CU6), auch mit NTLM. Damit AutoDiscover funktioniert (also der Test unter https://testconnectivity.microsoft.com ein wirklich „grünes“ Resultat) liefert musste ich aber noch für AutoDiscover einen eigenen virtual WebServer anlegen und den so konfigurieren das der 2. Exchange Server NUR benutzt wird wenn der 1. ausgefallen ist. Sonst klappt es nicht da sonst scheinbar die Request wahlweise an einen der beiden Server gehen und das funktioniert nicht (sonderbarer Weise funktionieren aber *beide* Server jeweils einzeln im Profil problemlos).

Damit der Rest auch geht (OWA, Outlook Anywhere etc.) hab ich die Regeln diese PDF ? https://sophserv.sophos.com/repo_kb/120454/file/Exchange%20WAF%20How%20to%209%202.pdf als Basis genommen und die Firwall Profile solange angepasst bis alles funktionierte (für die Exchange Services darf zum Beispiel „HTTP Policy“ nicht aktiviert sein sonst sieht man auf dem Iphone keine Unterordner und keine Mails im Posteigang, für ECP darf „Rewrite HTML“ am virtual Webserver nicht aktiviert sein sonst gibts den bekannten 412er Script Fehler usw.). Bei Bedarf kann ich die Profile die bei mir jetzt funktionieren gern mal posten.

viele Grüsse

Jaosch

Bei

moin noch immer habe ich das problem

Proxy Error

The proxy server received an invalid response from an upstream server.

The proxy server could not handle the request GET /owa.

Reason: Error reading from remote server

hast du da ne lösung

Hört sich gut an!!

ja, auch eine Pre-Auth findet nicht statt….

Hmm, ist es bei „Pass Outlook Anywhere“ nicht so, dass die Filterregeln gar nicht greifen und daher NTLM direkt an den Exchange Server weitergereicht wird?

Endlich kann man sagen.

Danke für deinen Artikel!