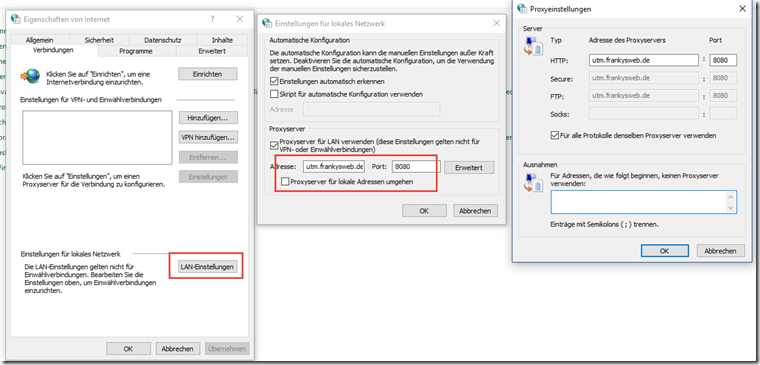

From time to time I receive emails or inquiries about environments in which Outlook frequently or even permanently asks for login information. Some users and administrators even seem to have come to believe that Outlook's constant requests for user names and passwords are normal.

The good news: The permanent user and password request is not normal. The bad news: It is sometimes not easy to find the cause.

If Outlook constantly asks for logon information, the cause is usually the configuration of the environment. However, there have also been faulty Outlook versions and a Bug in Exchange 2016 which led to Outlook permanently requesting the user name and password. Both linked problems are no longer present in the current versions, but there are many other possible causes that are not necessarily due to Exchange or Outlook.

This article is intended to provide a few approaches to get a handle on the constant request for login information.

Why does Outlook ask for user and password at all?

In some cases, it is normal and even necessary to request the user name and password from Outlook, for example if Outlook does not know the user's login information. This is the case, for example, if the user's computer is not a member of the Active Directory in which the Exchange Server is located. In this case, Outlook cannot use the local data of the logged on user to authenticate to the Exchange Server and must ask for the AD login data.

Outlook can use different protocols (MAPIoverHTTP, RPCoverHTTP, MAPI (RPC), EWS), each protocol can have different settings for the authentication method. Switching between the different authentication methods (Basic, NTLM) can also lead to the user name and password being requested.

In the internal network and within the Active Directory, Outlook does not normally query the login information. In this case, Outlook simply forwards the user's Windows login information to the Exchange server (Kerberos, NTLM).

The following points contain my top 6 causes for frequent/permanent login data queries in Outlook.

Office 365 Autodiscover

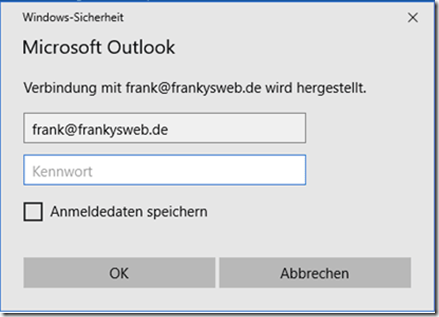

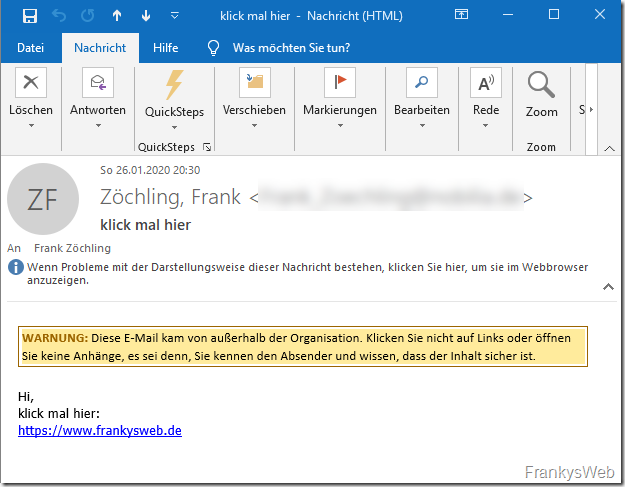

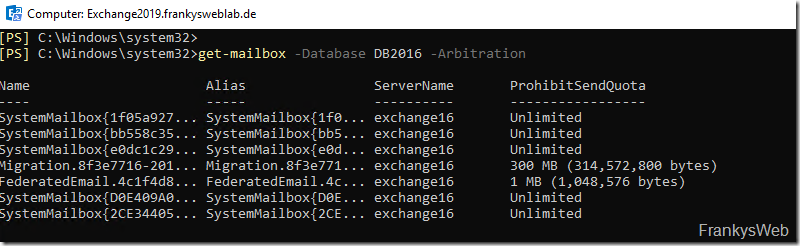

Since November 2017, Outlook 2016 has prioritized Office 365 Autodiscover. This occasionally leads to problems when Outlook incorrectly assumes that it is an Office 365 mailbox. The following screenshot shows that Outlook first performs a query against Office 365:

The request against Office 365 ends in the query of the login information, but the query against the own Exchange organization is successful. The prioritization of Office 365 can be switched off with the following registry key:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Office\16.0\Outlook\AutoDiscover]

"ExcludeExplicitO365Endpoint"=dword:00000001

The key can be set manually in the registry, via group policy or with PowerShell:

Set-ItemProperty -Path "HKCU:\Software\Microsoft\Office\16.0\Outlook\AutoDiscover" -Name "ExcludeExplicitO365Endpoint" -Value 1 -Type DWORD

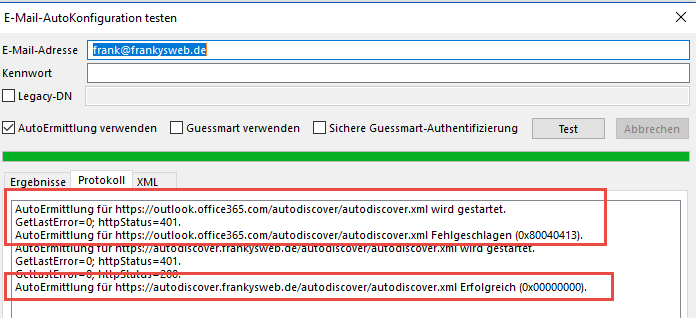

After the key is entered in the registry, Office 365 is no longer prioritized and the autodiscover query works again with the local organization without any problems:

Proxies / Firewalls

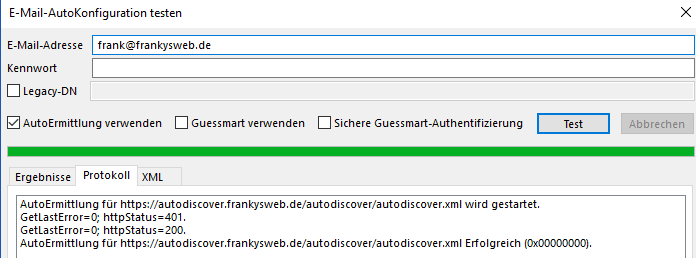

When Outlook constantly asks for the login information, the first thing I now ask is whether a proxy is being used. The proxy configuration and/or the configuration of the proxy on the client and/or server causes problems with Outlook authentication from time to time. The most common configuration I have seen so far is the following:

A proxy has been configured and all connections run through this proxy, depending on the proxy configuration, this may work... or not. In this case, I recommend deactivating the proxy on the client and also on the server as a test and then testing once without the proxy. If this works, you can test with the corresponding exceptions. In most cases, it is then sufficient to configure the corresponding exceptions.

Incidentally, this also applies to reverse proxies, here too there are always configurations that are problematic for Outlook Anywhere and MAPIoverHTTP connections. The most common cause is different authentication methods on the proxy and Exchange Server. If the Exchange server only allows NTLM as an authentication method, but the reverse proxy uses the Basic method and also forwards logon data using the Basic method, the user name and password are requested in Outlook.

In both cases, Outlook can use several protocols, which can also use different authentication methods. In most cases, proxies have problems with this.

Different Exchange configurations

Another cause of authentication problems is different Exchange configurations if more than one Exchange server is used. Then often in conjunction with a proxy. As already mentioned, Outlook uses different protocols that can use different authentication procedures, and these authentication procedures can also be configured differently for each Exchange server. I remember a case where one Exchange server was configured for NTLM and another for BASIC-Auth. A load balancer was connected upstream and both Exchange servers were members of a load balancing pool. Round robin was used as the load balancing mechanism, which meant that Outlook was constantly switching between Basic and NTLM. The result: permanent querying of login information. After both Exchange servers were configured to NTLM, there were no more problems.

Saved login information

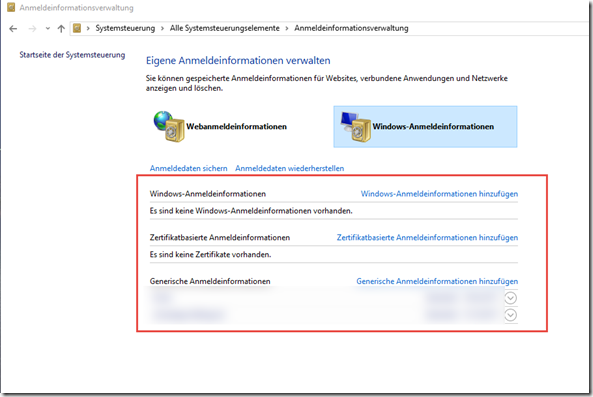

Almost a classic, but still frequently encountered: Stored incorrect/old login information in the login information management:

This problem usually only affects individual users, at some point login data for Exchange was saved, then the user changes their password. The logon information is requested. Delete the logon information from the logon information management and it will work again.

Certificates

Expired or incorrectly configured certificates can also cause problems with authentication; in addition to possible certificate warnings, users and passwords may also be requested. Here, too, I have a practical example: a load balancer was used that was configured for SSL bridging. The load balancer interrupted the SSL connection and re-encrypted it to the Exchange server. The certificate of an Exchange server had expired, but the certificate on the load balancer was still valid. Due to the invalid certificate of the Exchange server, the load balancer no longer forwarded the login data, which could have been a MITM attack. Certificate warnings in Outlook did not occur due to the valid certificate on the load balancer.

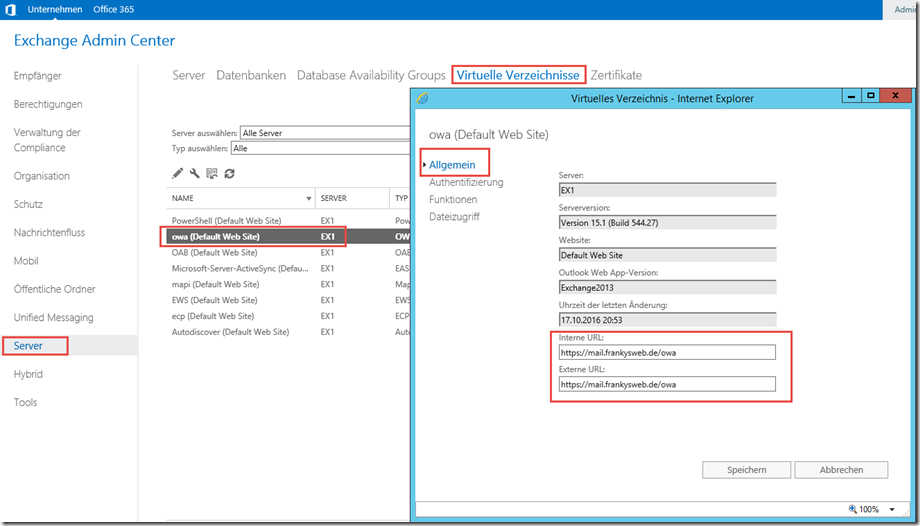

Internet Explorer

As with the proxy settings, Outlook uses the zone model of Internet Explorer. Problems can also occur here, especially in connection with MAPIoverHTTP, the new Exchange standard protocol. If the Exchange URLs are not entered in the intranet zone (or the automatic detection does not work), Outlook will try to use Basic-Auth. In this case, password queries may occur again. Entering the Exchange URLs in the intranet zone of Internet Explorer usually solves this problem.

Did none of this help?

If there are still problems with the login, then you really need to dig deeper and analyze each environment individually. The various logs, above all the IIS logs, provide indications of problems.

The exclusion method can also help. For example, explicitly configuring a client to bypass the load balancer. Test NAT instead of reverse proxy. Create a new Outlook profile on a computer and deactivate all Outlook AddIns; AddIns can also cause problems. Deactivate MAPIoverHTTP for individual mailboxes as a test; firewalls may have problems with MAPIoverHTTP. The domain controllers should also be included in the analysis. Information from the user is also important: when did the problem occur? Was the user connected to a VPN? Were there problems in the network? Did the user switch between LAN and WLAN?

All of this information can be helpful in narrowing down the problem, because as mentioned at the beginning: Permanent requests for login information are not normal.

Hallo Zusammen,

wir haben hier noch ein anderes Thema zum ständigen Anmeldefenster gefunden.

Eine komplett neue Exchange 2019 CU7 …. alles wunderbar. DNS usw. alles wunderbar. Autodiscover … Anmeldung und Anmeldung und Anmeldung.

Die Ursache:

Die gesamten Unterverzeichnisse unter C:\Program Files\Microsoft\Exchange Server\V15 sind mit kruden, sprich falschen NTFS-Rechten belegt ! Eine Änderung der Rechte war nicht möglich.

Vielleicht hätte ich den Tipp von Franky … andere HDD als C: berücksichtigen sollen.

VG Der Tom

Hallo @All!

Bei mir ist folgendes Problem: Habe den SBS 2011. Alles scheinbar richtig auf meinem Exchange Server eingerichtet nur, wenn ich mit dem Handy mich per Mail App (Samsung s10) im eigenem WLA einbuche muss ich mich bei jedem öffnen erneut Anmelden. wenn ich aber die Server IP Adresse eingebe, funktioniert es. Wenn ich außerhalb meines Netzwerkes bin, und nicht meine IP eingetragen habe, sondern meinen vom DynDNS, dann funktioniert alles perfekt. Wer hat auch schon solche Schwierigkeiten gehabt und wer kann mir hier helfen. Vielen Dank Plamatik

Den Ordner Autodiscover in der Registry gab es bei mir auch nicht, die Autodiscoverabfrage war sauber und zeigte keinen Eintrag nach O365, Besonderheit ist das der User Vollzugriff auf ein weiteres Postfach hat, vermutlich wird hier versucht das über O365 anzusprechen (selbe locale Active Directory Domain wie sein eigenes Konto), nach Anlage des Schlüssels war schlagartig Ruhe. Vielen Dank!

Ja aber bei mir gibt es komischerweise den Ordner autodiscover in der Registry nicht

Ein Problem ist die neue „Intelligenz“ bei Office 365: wenn Outlook der Meinung ist, dass der Benutzer ein O365 Konto haben könnte, wird zuerst eine Exchange Online Anmeldung versucht, auch wenn der User eine Domänenanmeldung macht.

Kann man per Registry abschalten: https://www.gothamweb.com/portal/index.php/knowledgebase/8/Outlook-bypasses-AutoDiscover-and-connects-directly-to-Office-365-mailbox.html

Ich hatte das jetzt schon ein paar mal, ist super nervig:-(

Danke für den Hinweis!

Ich hatte jetzt zwei Tage gesucht. Diese Passwort Abfragen kamen bei uns ab und an mal für ein paar Tage, waren dann aber auch wieder weg , dann wieder 2 Tage, dann wieder weg. Jetzt diese Woche wieder seit Dienstag und eben habe ich deinen Lösungsansatz ausprobiert und genau das war es!

Jetzt muss ich nur sehen, das jeder User seinen Reg key selber updated. Meine User sind weltweit verstreut und nicht jeder kann ohne weiteres eine Verbindung zur Domäne aufbauen.

Grüße

Uwe

Schon versucht. Der Registryeintrag lässt sich nicht mehr setzen. Das mit dem Eintrag im DC geht ebenso nicht. Muss aber auch noch Erwähnen, das meine Domain eine Subdomain auf dem Exchange 2016 Server ist.

Gruß Ansgar

Hallo Frank,

aktuell gibt es die Endlos-abfrage wieder in Verbindung mit Exchange 2016, Office 2016 und Office 365.

Die Konten habe ich schon mehrfach gelöscht und sogar Windows neuinstalliert. Bin etwas ratlos

gruß Ansgar

Hallo Ansgar,

schau mal hier:

https://www.frankysweb.de/outlook-2016-passwortabfrage-beim-oeffnen-von-anaehngen/

Gruß,

Frank

Hallo Rolf,

wenn die E-Mail Adresse gleich dem UPN ist, sollte die Anmeldung auch mit der E-Mail Adresse funktionieren ;-)

Viele Grüße

Hallo Franky,

ich kämpfe auch noch damit, dass sich das Outlook 2016 mit dem alten EX2010 als Benutzernamen immer die e-mail merkt. Der Exchange will aber für die „Web-Dienste“ nur den Benutzernamen.

Also jedes mal beim Anmelden wieder den Teil ab dem @ löschen, dann geht es, nervt nur…

Ich glaube es lässt sich aber Outlook-seitig nicht ändern, man müsste wohl echt den Exchange umstellen, auf Anmeldung mit E-Mail? Richtig?

Grüße, Rolf

Hallo,

hatten wie schon mal in einem anderen Artikel beschrieben trotz mehrer Spezialisten vor Ort immer noch das Problem mit der Passwortabfrage.

Bei uns habe ich das Problem eingrenzen und eliminieren können: Exchange läuft unter Vmware. Wir hatten Latenzzeiten bis 60.000. Ich habe die VM mit dem Exchange auf einen anderen Host verschoben, der eine andere Konfig hat und schon ist die Latent auf 5-40 gesunken und alle Anmeldeprobleme sind verschwunden und niemals wieder gekommen.

Frank Schoof

Sorry, da war ich zu schnell, auch immer wichtig ist: Alle aufgerufenen FQDNs (Virtual Directory, OA) und die Servernamen FQDNs in die Proxyausnahmenliste hinzufügen ;-)

Wir hatten letztens ein ähnliches Problem, egal ob ein Proxy eingesetzt wurde oder nicht, am Exchange Server einmal „netsh winhttp reset proxy“ und schwupp…alle Anmeldefenster weg ;-)

Wenn am Server ein Proxy im Einsatz ist, einfach danach Einstellungen anpassen.

Das und die NTLM Einstellung im OA sorgen aktuell konsequent für Ruhe an der Anmeldefensterfront :-)

Hallo Frank,

danke für diesen zusammenfassenden Überblick. Das ist toll, aber wohl nicht alles.

Ich hatte intern auch schon so eine Liste und habe sie mit Deiner abgeglichen

und auch noch mal alles überprüft. Deshalb hat es ein paar Tage gedauert.

Aber leider „Fehlanzeige“ – wir schlagen uns schon seit vielen Monaten mit

diesem nervigen Problem herum.Verbindung steht, Daten werden angezeigt,

Autoerkennung fehlerfrei, Passworteingabe bringt nichts. Problem von innen

wie von außen und da sowohl über die WAF (UTM) oder direkt durch die Firewall,

von Innen bei Outlook 2016 aber auch 2013.

Verbindungserkennung sagt richtigen Servernamen, HTTP – Nego* – SSL.

Alles schick… Ich kann die DAG abschalten, DNS_roundrobin auch mal aus machen,

ich glaube weiter daran, dass es „nicht normal“ ist. irgendwie stört mich das Nego*, würde

schon gerne mal sehen, was denn Sache ist…

Vielen Dank für deine Zusammenfassung. Ich hatte jetzt ca 2 Monate das Verhalten mit der Anmeldemaske. Bei mir hat sich rausgestellt das ein falscher Kerberos principal name auf HTTP/webmail.contoso.com und HTTP/autodiscover.contoso.com das Problem waren. Diese wurden im Zuge eines neuen Load Balancers gesetzt.

Nach der Korrektur funktionierte wieder alles wie gewollt.

Viele Grüße

Bernhard

Wenn Basic Auth mit Outlook Anywhere verwendet wird (intern/extern oder beides), nimmt das Risiko unerwünschter Anmeldeabfragen erheblich zu. Erfolgt eine kurze Netzwerkunterbrechung, schwenken DBs in der DAG oder erfolgt z.B. ein IIS Reset, präsentiert Outlook relativ schnell die Anmeldemaske (via Autodiscover weiß es ja, dass noch eine Zugangsoption mit Basic vorhanden ist). Bei NTLM oder Kerberos ist dies nicht der Fall. Theoretisch sollte das auch der Fall sein, wenn Basic mit Mapi/Http verwendet wird. Ich habe es noch nicht getestet, verwende aus den geschilderten Gründen immer NTLM bzw. Aushandlung.

Auch wichtig: das Problem tritt auch auf, wenn z.B. nur die externe URL mit Basic konfiguriert ist, verliert Outlook intern die Verbindung, versucht es eben über die externe zu verbinden. Da SSO mit Basic nicht geht (außer die PWs sind am Client gespeichert), kommt eben wieder die Anmeldemaske. Das Speichern der Kennwörter am Client bringt viele Nachteile mit sich sich, vor allem, wenn ein PW-Wechsel ansteht, dann schickt Windows oft noch das abgelaufene PW mit und provoziert wiederum Anmeldepopups. Die Aktualisierung hier klappt oft nicht vollständig.

Vielen herzlichen Dank für diese tolle Übersicht über diese Probleme!

Viele von diesen Themen hatten wir auch schon, aber eine Übersicht und eine Zusammenstellung, die so ja auch größtenteils auf ex2013 zutrifft, ist Gold wert!

Zweimal verwendet in

Outlook verwendet kann verschiedene Protokolle verwenden (MAPIoverHTTP, RPCoverHTTP, MAPI (RPC), EWS),

Der Kommentar kann dann gern gelöscht werden ;)

Hallo Christoph,

danke, habe den Fehler korrigiert.

Gruß, Frank