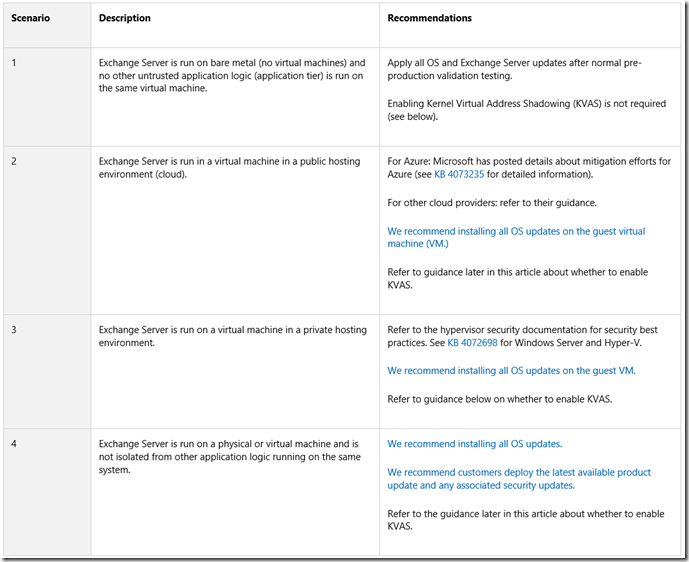

Microsoft has published an article on Exchange Server and Spectre (speculative execution side-channel). As this is a vulnerability in the processors, Exchange Server is also affected. There are a few things to note. Microsoft writes the following:

As these are hardware level attacks targeting x64-based and x86-based processor systems, all supported versions of Microsoft Exchange Server are impacted by this issue.

Source: Exchange Server guidance to protect against speculative execution side-channel vulnerabilities

In principle, it boils down to installing the already published updates for the operating system; there is no direct update for Exchange Server:

However, it should be noted that there may be a loss of performance after installing the update (see Q4 in the linked article). There may also be problems with some virus scanners, so you should check beforehand whether the virus scanner you are using is compatible. Extensive tests are therefore necessary.

The update should also not be installed in conjunction with AMD processors, as this can lead to problems when starting:

I was not offered to download the update via Windows Update, so I downloaded it from the Windows Update catalog and installed it:

Windows Update Catalog KB4056890

Also important: As the vulnerability affects the processor, the hypervisor (Hyper-V, ESXi, etc.) must also be provided with appropriate updates if the servers are operated as a VM. It is not enough to update only the VM or only the hypervisor. This can also lead to a loss of performance.

Hast Du den Windows Update Dienst mal neu gestartet ? Danach sollte es kommen.

Es sind ja bei einem Server ohne AV 3 Keys zu setzen. Einer damit man das Update bekommt (und alle weiteren danach) und zwei als sog. mitigation von MS.

Habt ihr schon gepatcht ? Wie wars mit der Performance ? Ich soll am Samstag loslegen…

Die Registry Keys hatte ich gesetzt, trotzdem wurde es bei mir nicht per Windows Update angeboten. Ich hatte das Update dann aus dem Katalog runtergeladen, bin allerdings noch nicht zur Installation gekommen. Ich wollte es auch zunächst in einer Testumgebung ausprobieren.

Gruß, Frank

Hey Frank,

Du bekommst das Update auf dem Server nur angeboten wenn auf dem Server ein entsprechender Registry Key gesetzt ist. Der Regkey sollte von allen kompatiblen AV Programmen gesetzt werden. Wenn kein AV installiert ist muss der Key manuell gesetzt werden.

Danke für den Beitrag!

VMWare hat die ESXi 6.0 und 6.5 Patches teilweise wieder zurückgezogen.

HP bietet leider nur für G8 und G9 ein neues BIOS, G7 sollte eigentlich noch bis März 2018 Support bekommen, hier bleibt abzuwarten ob noch was passiert. G6 sind definitiv tot. HP hat aber auch das BIOS für G8 und G9 wieder zurück gezogen, ein absolutes Chaos momentan…

VG Jonas

Hallo,

Danke für deinen Beitrag, aber….

Habe ich wirklich einen Einfluss bei dieser Lücke, wenn es den wirklich eine ist und kein feature? Auf TS installieren, auf DB Servern nicht oder doch, die Informationen sind für mich noch nicht ausreichend. Und das Google mit der Meldung dazwischen grätscht das sie das Problem schon vor Monaten gelöst haben, und noch besser wie alle anderen jetzt mach es auch nicht besser.

Wenn die SSL Lücke ein 14 auf der Scala bis 10 ist, was ist das jetzt? Irgendwie empfinde ich das alles mittlerweile als sehr destruktive, besonders heute, nach einem Meeting zu sicheren Mails im Austausch mit unseren Kostenträgern.

Aber danke für deine Arbeit,

Grüße, Frank