Three detailed articles on Exchange Server and TLS 1.2 have been published on the Exchange Team Blog. The articles are not only well worth reading, but also have an important background:

From October 2018 Office 365 TLS 1.2 required and does not accept mails from servers that only support TLS 1.0 or TLS 1.1.

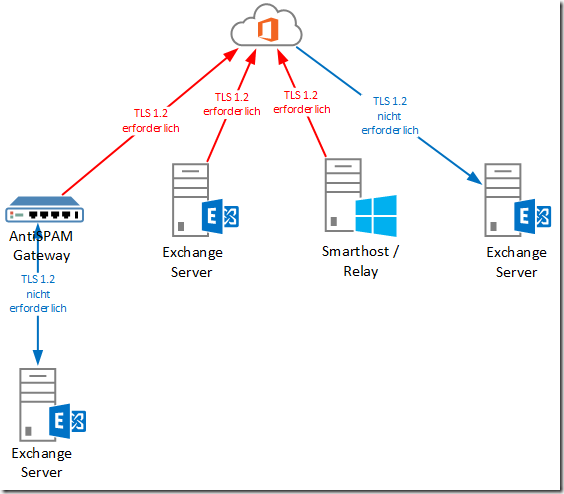

In plain language, this means that if your Exchange server wants to deliver emails to Office 365 recipients and does not support TLS 1.2, the emails will not reach the recipient from October 2018. The same naturally also applies to smart hosts and relays that want to deliver emails to Office 365.

As far as is known, the change will affect the route of emails to Office 365 from October. Opportunistic TLS will continue to apply for emails from Office 365 to recipients outside Office 365. If the receiving mail server does not support TLS, the mail can also be sent from Office 365 without transport encryption.

Perhaps the small graphic can explain it better:

More information can be found in the three articles on the Exchange Team Blog:

- Exchange Server TLS guidance, part 1: Getting Ready for TLS 1.2

- Exchange Server TLS guidance Part 2: Enabling TLS 1.2 and Identifying Clients Not Using It

- Exchange Server TLS guidance Part 3: Turning Off TLS 1.0/1.1

The article also describes which settings need to be made for Windows Server so that Exchange can use TLS 1.2. As already mentioned, the same applies to upstream SPAM filters, smart hosts and relays that deliver mails to Office 365. For these, it must also be ensured that they support and use TLS 1.2.

Die Links zu MS

Exchange Server TLS guidance, part 1: Getting Ready for TLS 1.2

Exchange Server TLS guidance Part 2: Enabling TLS 1.2 and Identifying Clients Not Using It

Exchange Server TLS guidance Part 3: Turning Off TLS 1.0/1.1

führe inzwischen ins nichts,

Hi, bin gerade erst auf den Eintrag gestoßen, dabei ist mir aufgefallen, dass die Links zu den Guides nicht mehr richtig funktionieren, weil Microsoft ihre Blogs umgebaut haben:

die neuen URLs wären:

https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-server-tls-guidance-part-1-getting-ready-for-tls-1-2/ba-p/607649

https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-server-tls-guidance-part-2-enabling-tls-1-2-and/ba-p/607761

https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-server-tls-guidance-part-3-turning-off-tls-1-0-1-1/ba-p/607898

KB3154518 für .NET Framework 3.5.1. lässt sich nicht installieren.

Server 2008 R2 SP1 / Exchange 2010 SP3 / .Net: 2.0.50727 / .Net: 3.5.30729.5420 – leider finde ich im Internet keine belastbaren Hinweise ob der KB wirklich gebraucht wird.

Hat jemand da eine Info?

Selbes Problem hier. Hast Du dafür eine Lösung gefunden?

Hallo Frank,

wenn ich auf einem Server 2016 mit Exchange 2016 CU9 wie im Artikel Exchange 2016 Installation absichern (Hardening) beschrieben die TLS1.0 abschalte, dann kann mein Connector keine Verbindung zum Mailserver aufbauen.

Der Server (Postfix unter Debian) unterstützt bereits TLS1.2, aber es kann keine Verbindung aufgebaut werden (Fehler 608).

Ich habe dann wieder TLS1.0 aktiviert und das abholen der Emails startet wieder.

Bist Du bei Deinen Versuchen auch über solche Probleme gestolpert?

Ps. Habe es mit SBS2008 getestet, es lässt sich TLS 1.2 im OWA zb aktivieren, im SMTP jedoch nicht. Checktls sagt TLSv1. Tja, dann halt übern Smarthost.

https://www.checktls.com/TestReceiver

dieser Test sollte schon Aufschluss darüber geben, welche Version im Einsatz auf dem Relay/Smarthost ist

[000.246] –> STARTTLS

[000.330] <– 220 2.0.0 Ready to start TLS

[000.330] STARTTLS command works on this server

[000.555] Connection converted to SSL

SSLVersion in use: TLSv1_2

Hi,

und wie immer, man kann auch einfach PLAIN einliefern, solange es sich nicht um die Hybrid Server handelt.

Gruß

IISCrypto.exe

Interessantes Tool zum Check der Einstellungen. (https://www.nartac.com/Products/IISCrypto/)

@michael: Die Verschlüsselung macht ja iirc das Windows, nicht direkt der Exchange, müsste also passen. Testen kannst du den Versand mit checktls . com .Da siehst du dann auch welche Cipher dein Server für ausgehende Verbindungen nutzt.

Muss man überhaupt etwas tun, wenn man Exchange 2013 CU19 auf Server 2012R2 betreibt ?

Hallo Frank!

ich habe hier ein System mit SBS 2008 (Server 2008 und Exchange 2007), ich weiß das es nicht mehr unterstützt wird, es gibt aber „TLS 1.2“-Patches laut den von dir verlinkten Seiten. Kriegt man damit TLS 1.2 auf dem SMTP zum laufen?

LG

Stefan

Hallo Frank,

bedeutet das, dass MS alle Betreiber von mailservern „zwingt“ auf TLS 1.2 zu gehen (sofern nicht schon implementiert), sonst können keine Mails mehr an Office 365 Nutzer zugestellt werden?

Grüße

Martin