On Tuesday, Microsoft released new security updates for Exchange Server 2013, 2016 and 2019. The update closes the ProxyNotShell vulnerability (CVE-2022-41040 and CVE-2022-41082), which was known and actively exploited in September.

Click here to download the security updates:

Microsoft recommends installing the update as soon as possible. Click here for the article on the Exchange Team Blog:

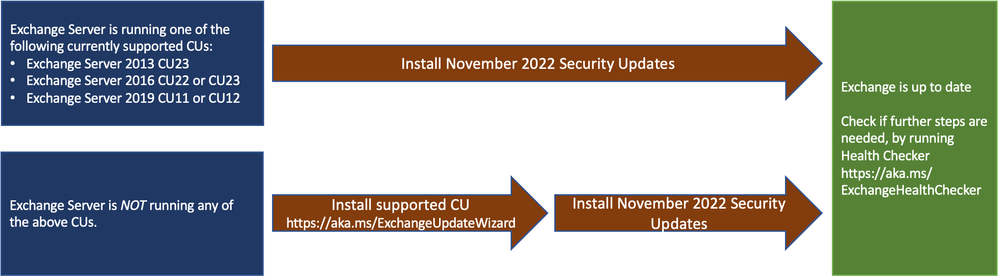

As always, the security updates are dependent on the CU and are cumulative. Specifically, this means that if the currently supported CU is not installed on the Exchange Server, the correspondingly supported CU must be installed before the SU is installed. As the SUs are also cumulative, previously published SUs do not need to be installed separately. The Microsoft graphic illustrates the procedure for installing the SUs:

The manually created IIS rewrite rules can be removed again after installing this update.

Wenn ein Kunde einen Exchange 2016 CU 22 mit den Oktober-SU hat, aber angeblich die „Additional Action“:

“Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataOFF /PrepareAllDomains” laut Mai-SU:

https://support.microsoft.com/en-gb/topic/description-of-the-security-update-for-microsoft-exchange-server-2013-may-10-2022-kb5014260-701fda2b-7417-4ffa-979b-0b2bc8e93b1c

nicht ausgeführt hat: Muß man die jetzt vor/nach dem November-SU-Einspielen nachholen oder ist das mit den nach-Mai-SUs automatisch geschehen? Denn in den November-SU-Infos kann ich nix dazu finden:

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-november-2022-exchange-server-security-updates/ba-p/3669045

Ich habe einen EX2016 mit CU23 und Sicherheitsupdate installiert. Wenn ich den HealthChecker drüber lasse, zeigt es mir weiterhin an, dass es noch offene CVE gibt: CVE-2022-24516, CVE-2022-21979, CVE-2022-21980, CVE-2022-24477, CVE-2022-30134

Wie kann denn das sein?

Habe das gleiche Problem…

Habe 1000 Neustarts, Checks, erneute Installationen & Checks gemacht…

Das Problem bleibt bestehen…

Ja, die Updates als elevated Admin/Prompt ausgeführt, Exchange 2019 CU12 ist nachgewiesen auch installiert…..

Diese Lücken werden erst mit aktivieren von EP vollständig geschlossen..einfach hier ein paar Artikel davor gucke , dort steht es erklärt

Patch ist auch drauf. EX 2016 CU23

Das selbst erstelle IIS Reweite habe ich raus gelöscht.

Was ist mit der von M$ automatisch eingebauten?

Siehe meine Antwort weiter oben: Die bleibt drin und wenn du sie löschst kommt die per EEMS wieder rein, bis MS ihr File angepasst haben. Siehe hier: https://techcommunity.microsoft.com/t5/exchange-team-blog/released-november-2022-exchange-server-security-updates/bc-p/3672833/highlight/true#M34804

Unabhängig davon war aber auch die MS Empfehlung, entweder die Regel selbst zu erstellen oder die vom EEMS zu nutzen und dann die manuelle zu löschen. Beides in Kombination hat wohl an diversen Stellen zu Problemen geführt.

Habe hier einen „Spezialfall“: Mein PC mit Outlook 2016 ist – aus bestimmten Gründen – nicht in der Domain, alle Netzwerk- und auch Exchange-Server-Zugriffe funktionierten aber bis zu dem November-Patch problemlos. Seitdem kann Outlook aber keine Verbindung mehr zum internen Exchange herstellen („der Informationsspeicher steht nicht zur Verfügung“), die Verbindung über´s Internet zu meinem externen Heim-Exchange-Server (selber Patchlevel) funktioniert problemlos. Jetzt habe ich den PC doch zur Domain hinzugefügt, dann funktioniert (mit dem Domainuser angemeldet) auch Outlook wieder.

Mit meinem lokalen Profil von davor – das recht mühsam zu migrieren wäre – allerdings nach wie vor nicht.

hmmm….hat niemand eine Idee woran das liegen könnte? (sorry, ich habe ja auch vergessen explizit nach Hilfe zu fragen ;-)

Oder kennt ihr ein verlässliches Tool oder eine Anleitung, mit der man (erprobterweise) ein lokales Konto in einen Domain-Account konvertieren kann? Der ProfileWizard von https://www.forensit.com/ ist mir beim Zuweisen der ACLs abgeschmiert und hat mir ein nicht mehr verwendbares System hinterlassen – zum Glück hatte ich vorher ein Image gezogen :-)

Hallo Walther,

bei uns besteht diese Konstellation zwar nicht, ich habe es aber gerade mal nachgestellt. Bei einem Nicht-Domainuser tritt es bei uns auch auf, das „Problem“ konnte ich aber umgehen, indem ich in der „Hosts“ Datei (unter C:\Windows\System32\Drivers\etc\) des Clients manuell die DNS Einträge für Zugriff und Autodiscover auf die interne IP des Exchange umgebogen habe.

Z.B.:

192.168.1.10 mail.domain.de

192.168.1.10 autodiscover.domain.de

Evtl. hilft dir das ja weiter.

Habe einen Exchange Server 2016 mit den neuesten CU`s und jetzt auch den neuesten Patch installiert (Automatisch über Windows Update)

Soweit läuft auch alles, nur die Rewrite Rule ist noch hinterlegt (diese habe ich nicht manuell hinzugefügt)

Ist das normal oder sollte die gelöscht sein?

Kann ich die sonst ohne Probleme löschen oder sollte die erhalten bleiben?

Wenn du die mit dem Emergency Mitigation Service bekommen hast (sieht man am Namen), dann bringt löschen aktuell nichts, da die dann automatisch wieder hinzugefügt wird. MS will den EEMS noch entsprechend anpassen, damit gepatchte Server die Regel nicht mehr bekommen. Löschen müsstest du sie dann aber trotzdem manuell. Siehe auch den Kommentar im Microsoft Blog hier:

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-november-2022-exchange-server-security-updates/bc-p/3672833/highlight/true#M34804

Danke für die Info.

Ich werde den Eintrag dann einfach drin lassen. Hat ja, so wie ich es sehe, keine negativen Effekte.

Ich handhabe das bei meinen Kunden bisher auch so.

Dinge, die Microsoft zentral verteilt und so konfiguriert fasse ich nicht ohne ausdrückliche Aufforderung an. Letztendlich wird MS bei allen folgenden Updates und Notfallpatches davon ausgehen müssen, dass es da draußen Systeme mit aktiven alten Notfallpatches gibt.

Hallo,

tolle Leistung MS: anscheinend gibt es das Problem was ich vorher nur mit Ex2013 hatte (andere Postfächer mit Vollzugriff werden beim Outlookstart kurz (< 1 Min) angezeigt und "verschwinden" dann, wenn man sie nutzen will muss man diese explizit im Outlook-Profil eintragen) jetzt auch bei Ex2016. Da werden sich aber einige Kunden freuen wenn sich das flächendeckend bewahrheitet.

Ich kann mir nicht vorstellen dass ich der Einzige bin der das so macht.

Nach gefühlt 2 Monaten Zeit für Fix und Test wäre das mehr als blamabel.

Das mit den selbst einhängenden Fremdpostfächern und dann Verschwinden nach wenigen Sekunden inkl. den Verknüpfungen zu öffentlichen Ordnern hatte ich mit Exchangen 2019 und Outlook 2019 bei einem Kunden auch. Profil neu erstellen, Office Rep.Installation, Exchange Updates – alles war nicht zielführend.

Einzige Problemlösung war eine Neuinstallation von Office nach vorherigem Deinstallieren mit dem offiziellen MS Removaltool für Office von MS. Dann noch die Office Updates eingespielt und die Ordner bleiben wieder dauerhaft da. Änderung z.B. am Automount und an den Vollzugriffsberechtigungen der Fremdpostfächer habe ich niemals gemacht…

Installation ebenfalls problemlos unter Exchange 2016 CU 23 auf Server 2012R2.

Nach erstem Kurztest: Alles scheint einwandfrei zu funktionieren

Bei uns lief die Installation ebenfalls problemlos unter Exchange 2016 CU 23.

Also laut Microsoft sind Security Updates kumulativ, wenn also das letzte CU installiert ist genügt las aktuelle SU.

Exchange Server security updates are cumulative (an update released in April will also contain security fixes released in March, for example

Quelle: https://techcommunity.microsoft.com/t5/exchange-team-blog/why-exchange-server-updates-matter/ba-p/2280770

Geht mMn. auch aus der eingebetteten Grafik so hervor.

Würde es auch so sehen, dass die SUs kumulativ sind, habe selbigen Artikel von MS dazu gefunden. Eine klare Aussage dazu wäre super, der Artikel hier sagt ja was anderes.

In unserem Fall haben wir das Oktober SU noch nicht installiert gehabt und nur jetzt das November SU. Müssen wir jetzt auch noch das Oktober SU zusätzlich installieren?

Nein, die SU sind auch kumulativ. Steht auch so in dem Blogeintrag von Microsoft zu den Updates:

The last SU that we installed is (a few months old). Do we need to install all SUs in order, to install the latest one?

Our security updates are cumulative. If you are running the CU that the SU can be installed on, you do not need to install all the SUs in sequential order but can install the latest. Please see this blog post for more information.

https://techcommunity.microsoft.com/t5/exchange-team-blog/released-november-2022-exchange-server-security-updates/ba-p/3669045

Franky war wohl im Urlaub :)

VMware Explore ;-)

Schon installiert, kein Problem.

Win2016, Exch2016, ES enabled.

ist bei mir auf nem Server2012 R12 hängen geblieben.

es hatte die Dienste alle deaktiviert und konnte dann nicht weiter installiert werden. musste erst raussuchen welche Dienste das alles waren.