Here is another short review. I am often asked which anti-spam / email security product I would recommend and what my experiences are with it. There are countless solutions on the market and almost the entire spectrum is covered: special hardware appliances, VMs, Windows or Linux, software that is installed directly on the Exchange server, Outlook plug-ins, cloud services and who knows how many other different approaches... (sometimes a mix of everything).

This review is now dedicated to NoSpamProxy. I have chosen NoSpamProxy (NSP) because it is only software that runs on Windows servers. It is therefore possible to install NSP on Windows servers running on hardware or as a VM. Installation directly on the Exchange Server is also supported (if you want to). NSP therefore offers a great deal of flexibility that many other products cannot match and is therefore suitable for small and large environments.

NoSpamProxy may not be familiar to everyone, but the software has been on the market for some time and is developed in Germany (more precisely, in Paderborn, which is about 35 km away from me). NoSpamProxy is probably one of the few products for e-mail security that is developed in Germany and is also close to me, which is something I would naturally like to support.

So here is an article / review and test report on NoSpamProxy.

Test environment

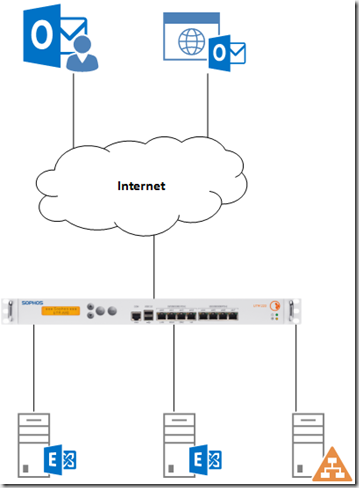

For NoSpamProxy (NSP) I continued to use my test environment for the Exchange 2019 DAG. The Exchange environment is already described here. There is now only one new VM with the name NSP.

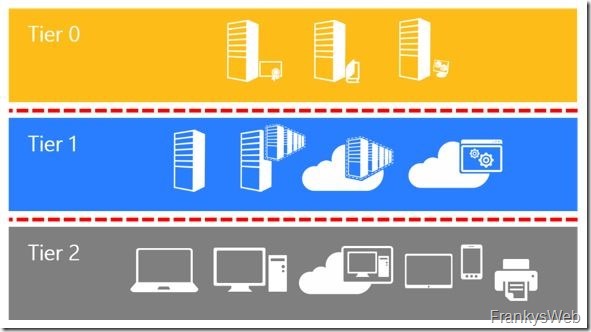

NoSpamProxy supports multiple deployment variants, from single server to separate roles and high availability, everything is possible. This means that NSP can be adapted to almost any environment, including cloud scenarios.

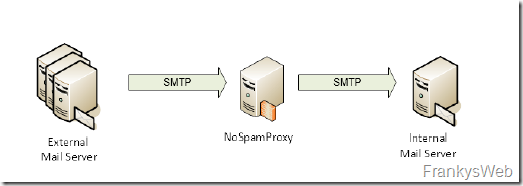

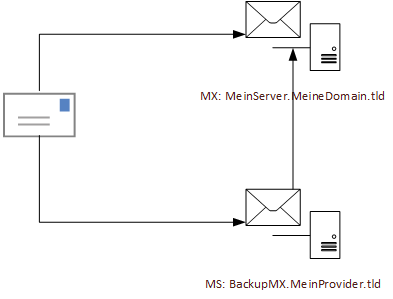

For this test, I installed all NSP roles on a VM; this is described in the NSP manual as "NoSpamProxy upstream":

I have to confess: I am new to NSP. Although I am familiar with various e-mail security gateways and spam filters from different manufacturers, I have hardly had any contact with NSP.

So now the free 30-day NSP test phase begins for me...

Installation

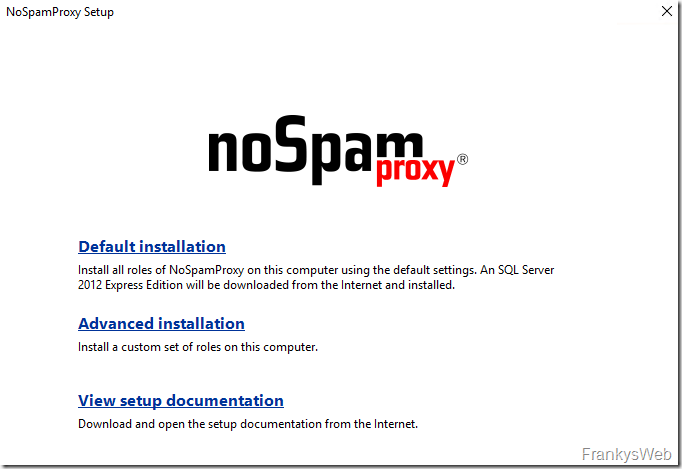

The installation of NoSpamProxy is kept simple, basically you just have to start the setup and click "Next" a few times. In this case, I have chosen "Advanced installation", as this allows me to better display the possible options:

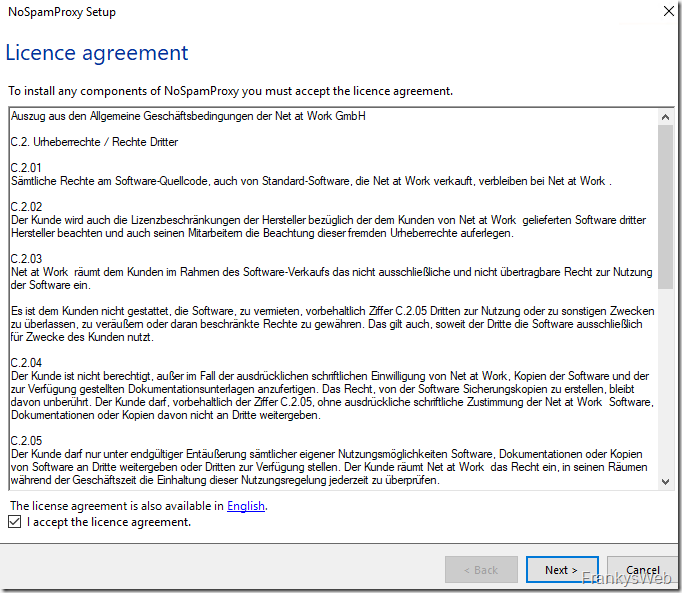

The license agreement is of course read carefully (license, very British, tea time?):

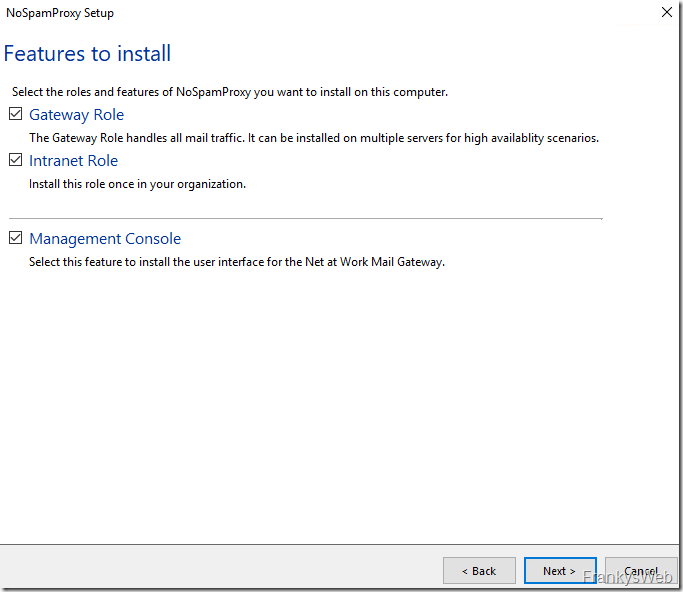

I install all features on a server in my test environment:

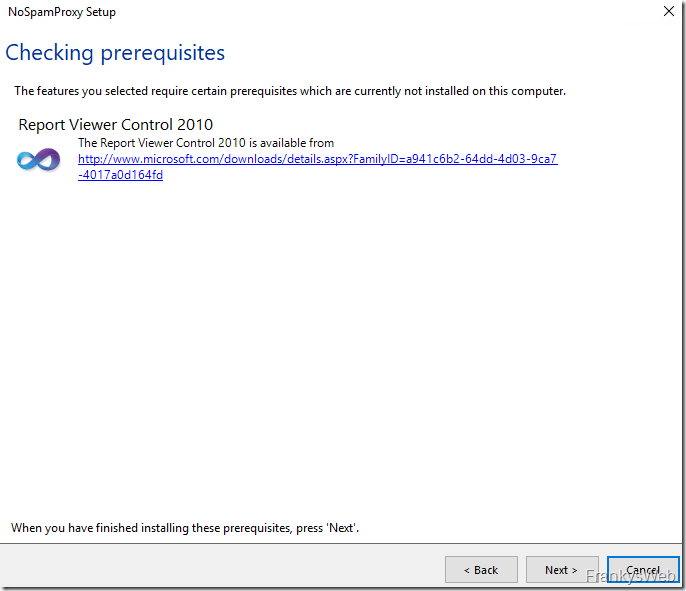

The Report Viewer 2010 is only required for the management tools, but this component could perhaps be replaced with something more up-to-date, because you don't really want to use such old software any more:

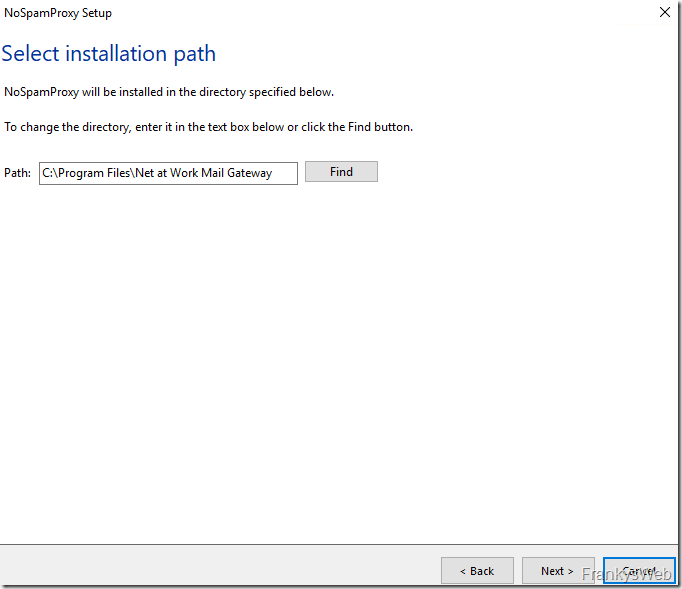

I leave the installation path as it is, but it makes sense to move it to another partition:

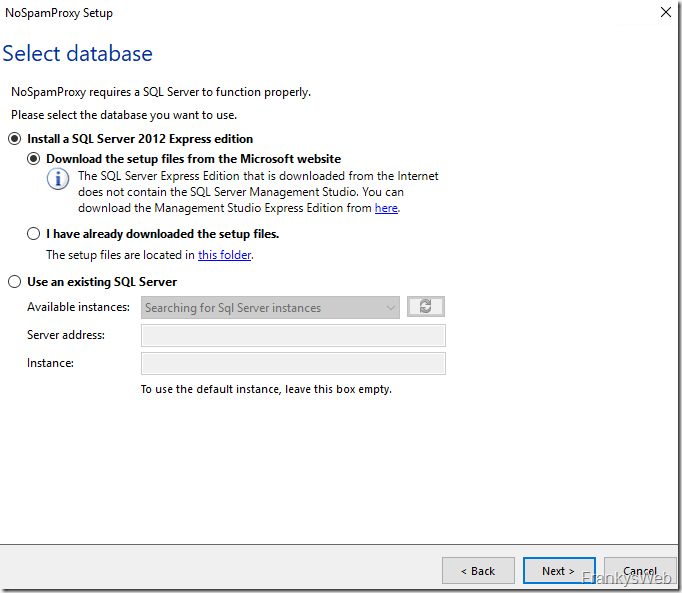

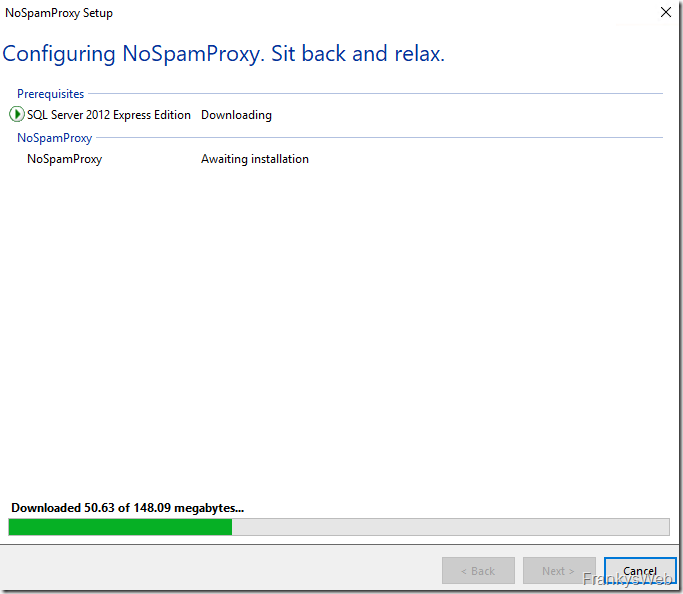

The SQL Server 2012 Express Edition is also a bit outdated, but here you would have the option of using a newer version. However, I have left it at SQL 2012 Express:

These were all the dialogs for the installation; click on "Next" to carry out the installation:

The NoSpamProxy setup automatically downloads and installs SQL 2012 Express:

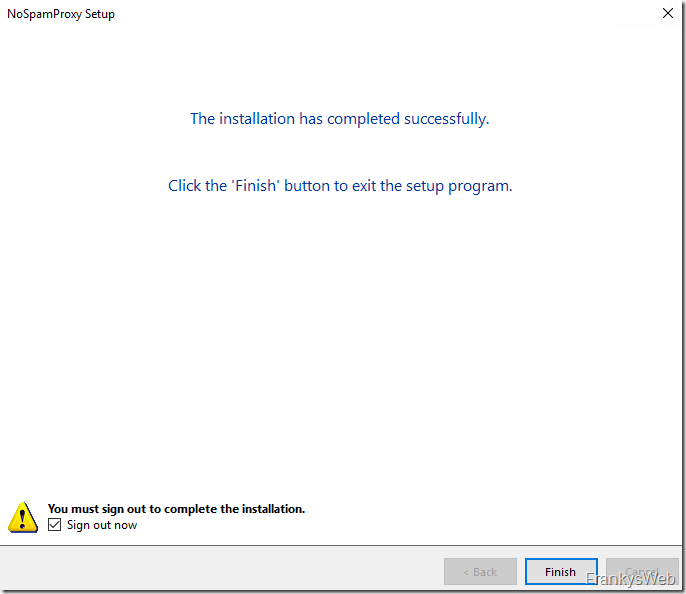

Setup completed, log out once and log in again:

The installation of NoSpamProxy is now complete. Continue with the basic configuration.

Basic configuration

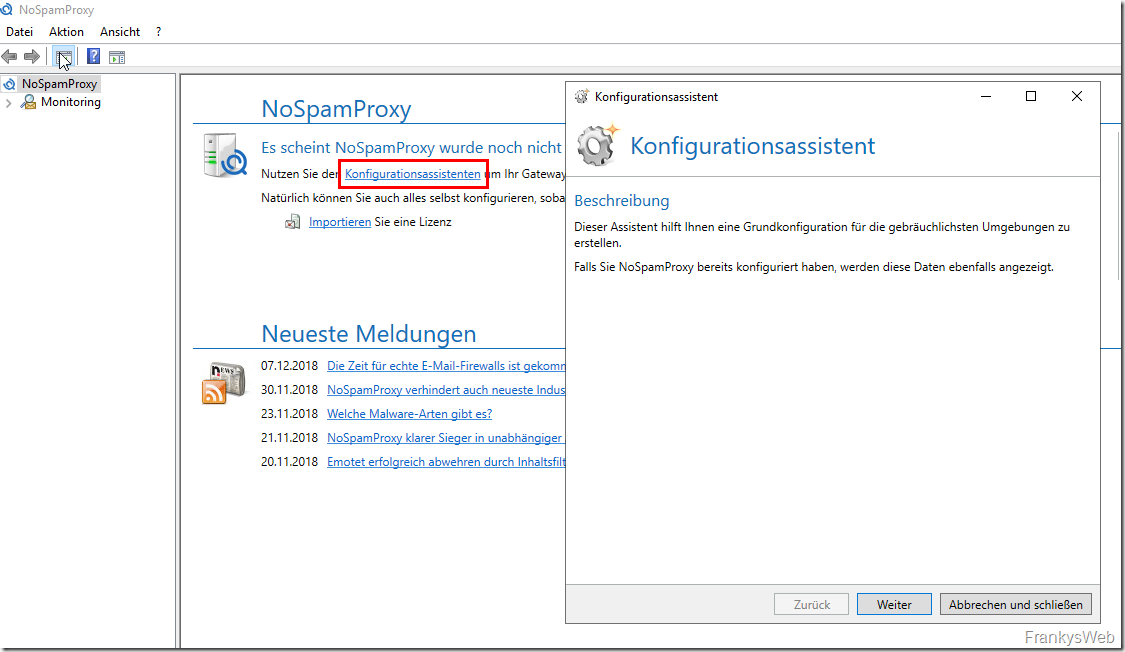

NoSpamProxy offers a configuration wizard for the basic settings. This makes commissioning much easier, but you will still need to make some changes later on.

Here are the steps using the configuration wizard for the basic configuration:

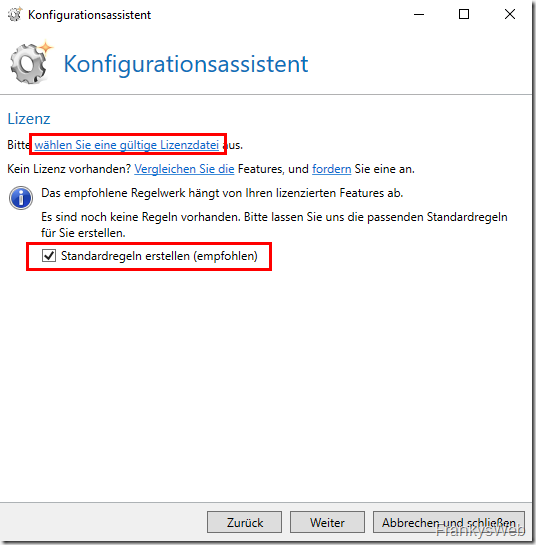

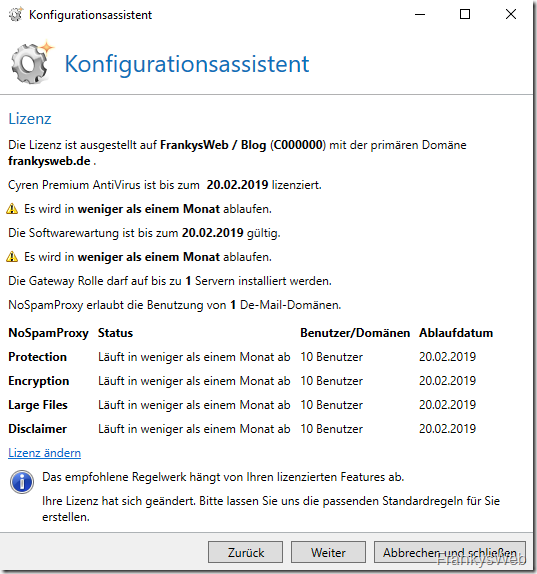

The configuration wizard first requires the license file. I am using the free 30-day demo for this test:

After specifying the license file, an overview of the features follows:

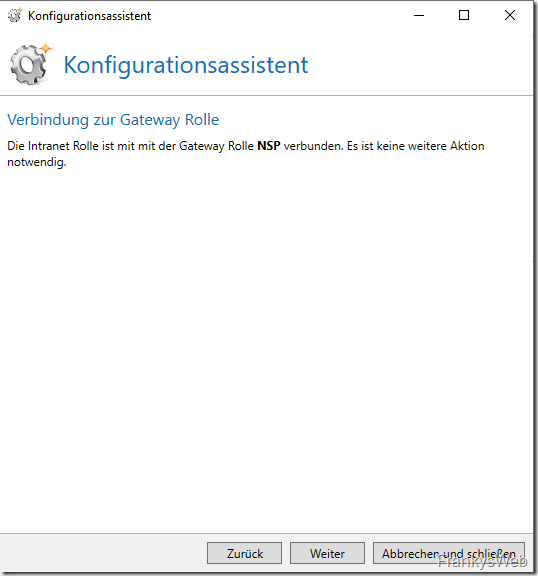

As I have installed all NSP roles on one server in this test environment, the roles are also directly connected. If the gateway and intranet role are installed on different servers, the roles must be connected here:

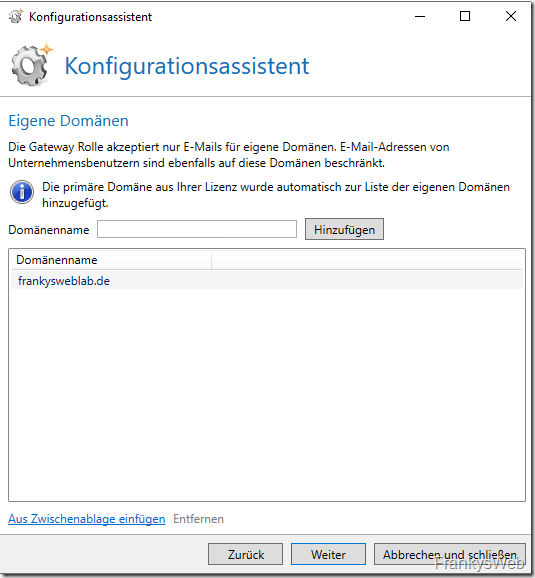

The next dialog asks for the existing e-mail domains; all domains for which NSP is responsible can be specified here:

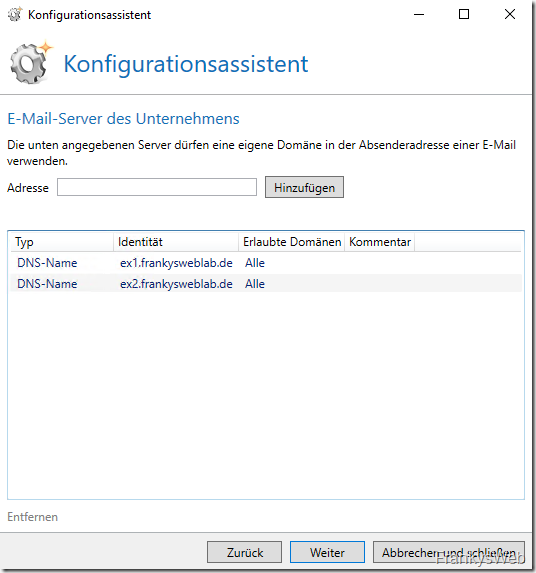

In the next step, the company's mail servers (internal mail servers) are queried. The servers that are allowed to send mails with the company's own domain (in this case frankysweblab.de) must be specified here. Application servers (CRM, SharePoint, etc.) that must send mails with a sender from your own domain to external recipients must also be specified here:

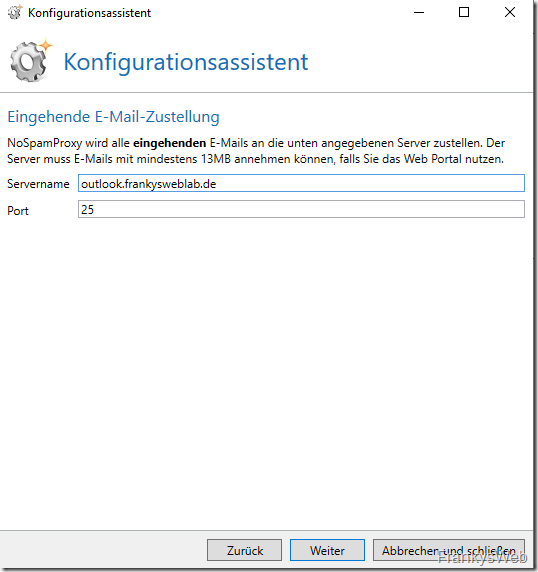

The wizard then queries the servers to which incoming mails are to be forwarded. In most companies, the Exchange server will probably be responsible here. I would have liked to be able to specify several servers here, but as this is not directly possible, I have specified the address of the load balancer here.

Note: The "queue mode" for incoming mails can be configured retrospectively, meaning that it is also possible to specify several internal servers without a load balancer. Version 13 completely dispenses with proxy mode, allowing multiple servers to be specified directly in the wizard.

If you only have an internal Exchange server, you can enter the address here:

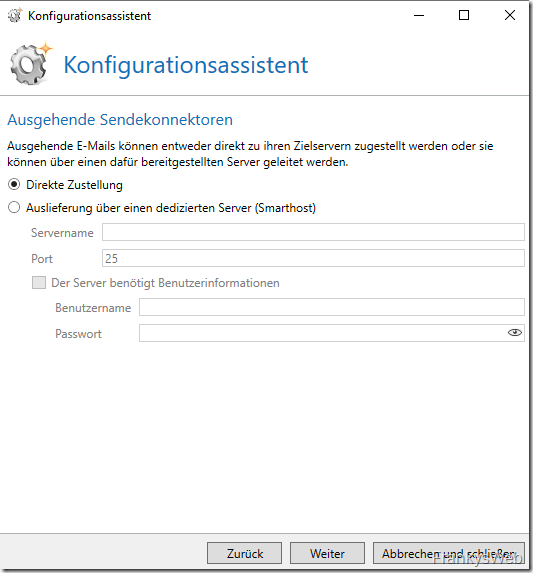

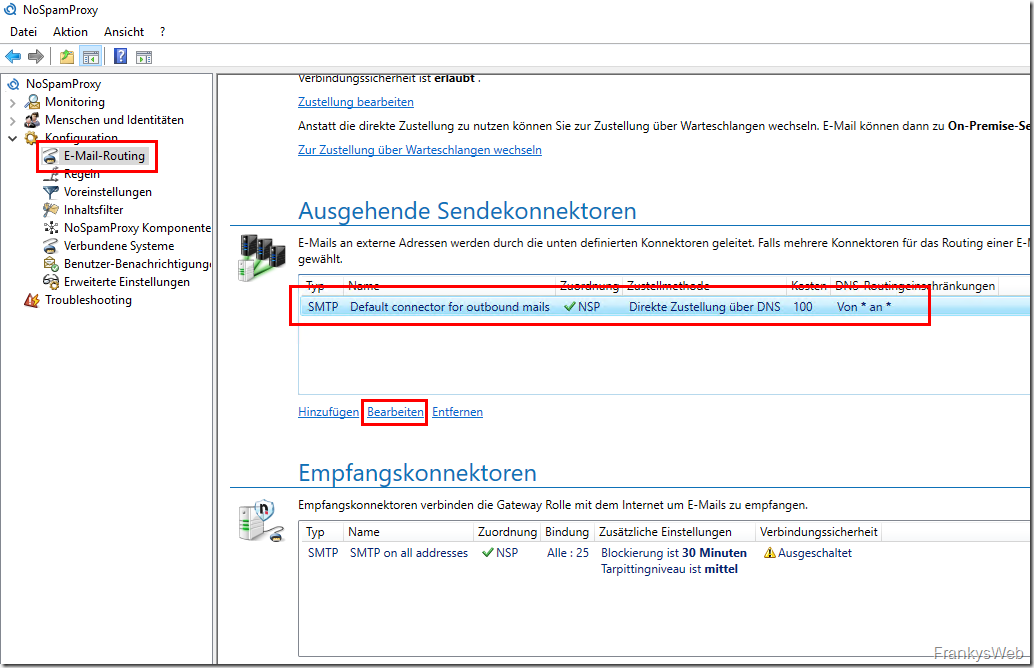

Similar to the Exchange send connectors, the next dialog allows you to specify how NSP should deliver mails to external recipients, smarthost or delivery via DNS (direct delivery, MX):

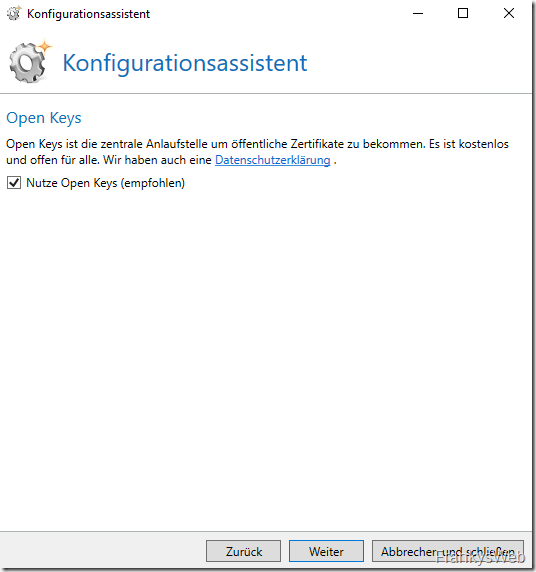

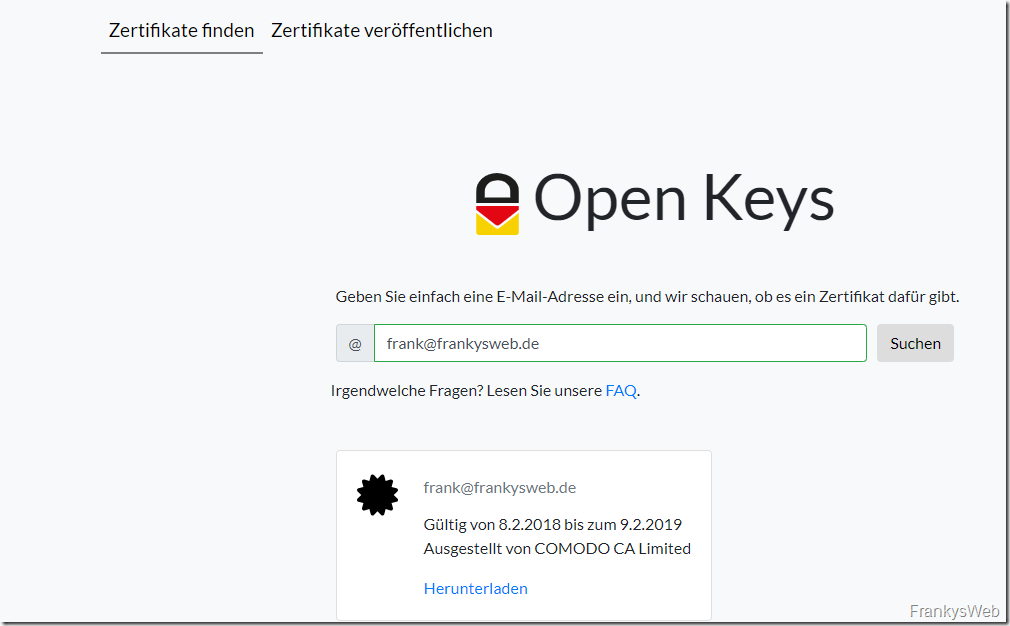

The next question of the configuration wizard seems inconspicuous, but is a pretty cool feature. Via OpenKeys, NoSpamProxy can retrieve the PublicKeys of the SMIME certificates and thus send encrypted mails directly:

If the recipient's PublicKey is stored in OpenKeys, there is no need to exchange keys. This means that signed mails do not have to be exchanged before encrypted mails can be sent via S/MIME. In my test environment, a user of frankysweblab.de could therefore use S/MIME encryption directly without having received a signed mail from me first, as my PublicKey is known to OpenKeys:

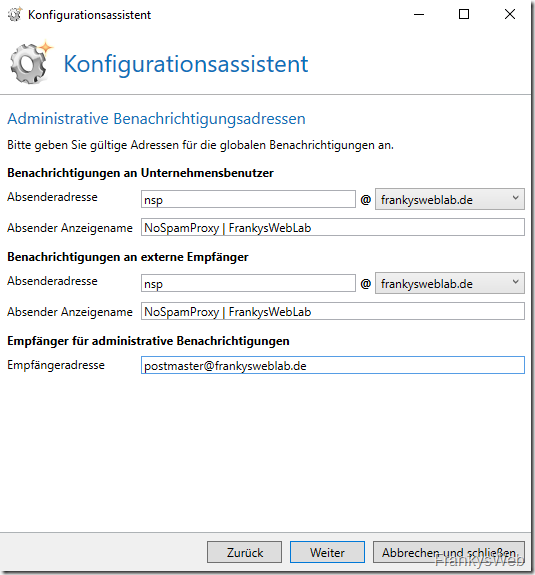

In the next step, the senders for notifications can be configured:

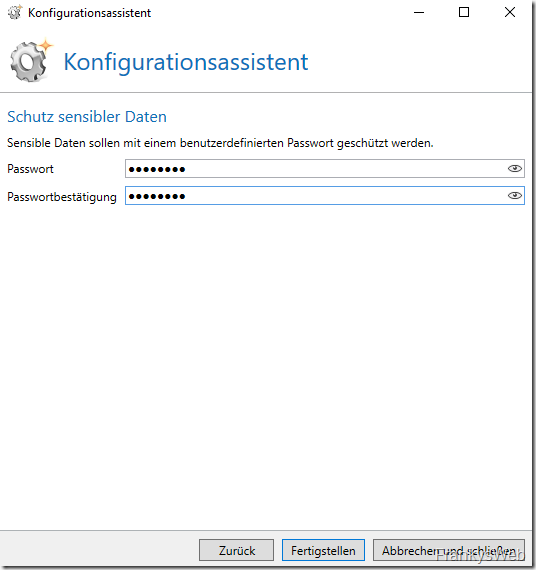

Sensitive data (cryptographic keys and authentication information) can be protected by a password:

This was the last step of the configuration wizard. The NoSpamProxy MMC now contains significantly more points:

However, the configuration is not yet complete. Although a few basic settings have now been made, further configuration work is still required for NoSpamProxy to work properly.

Advanced configuration

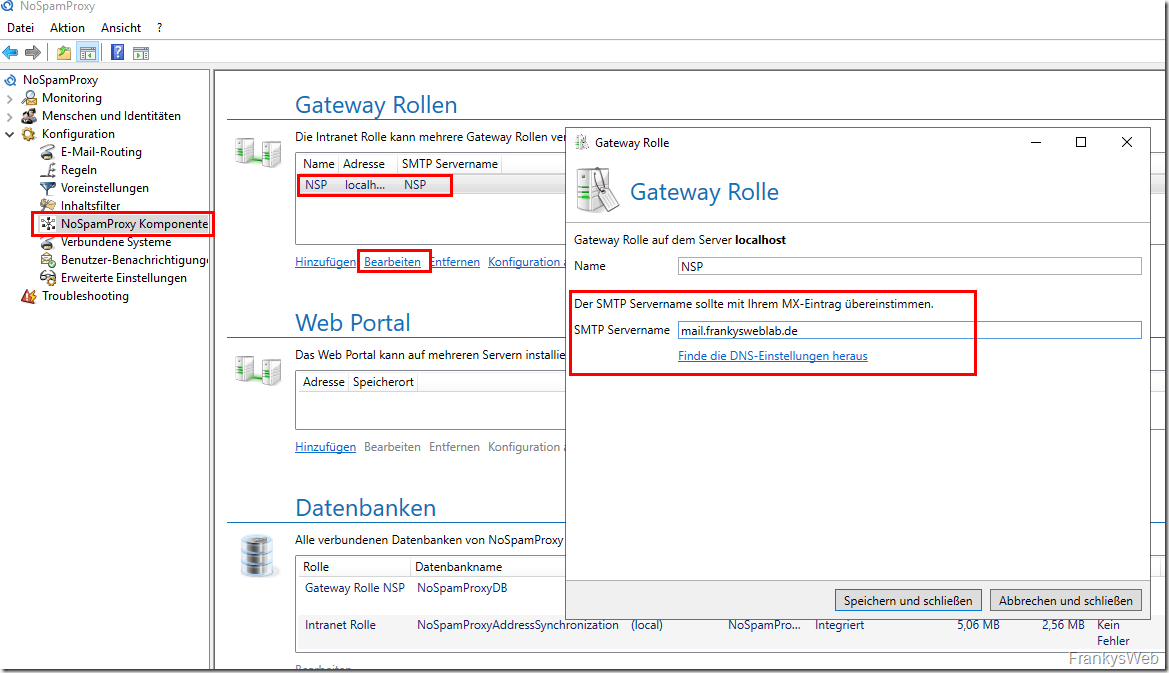

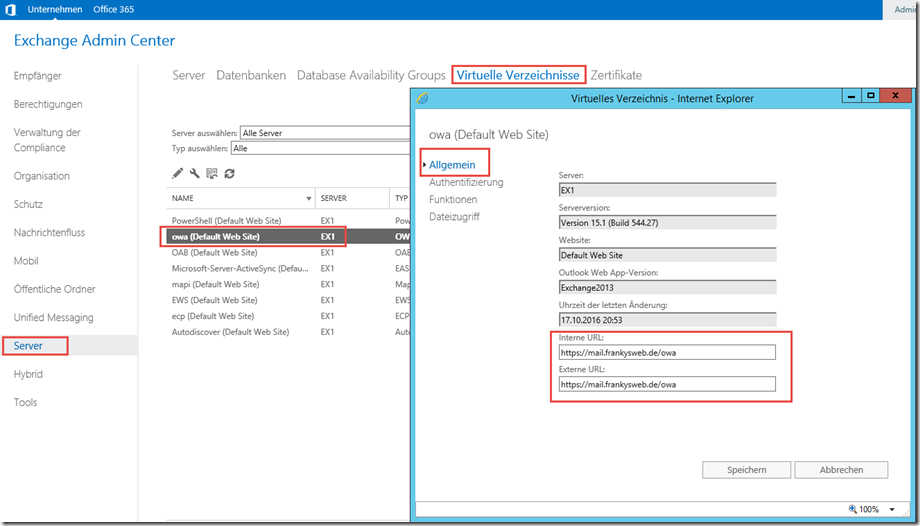

The extended configuration includes the configuration of the host name for the gateway role; the host name must match the MX record and the certificate:

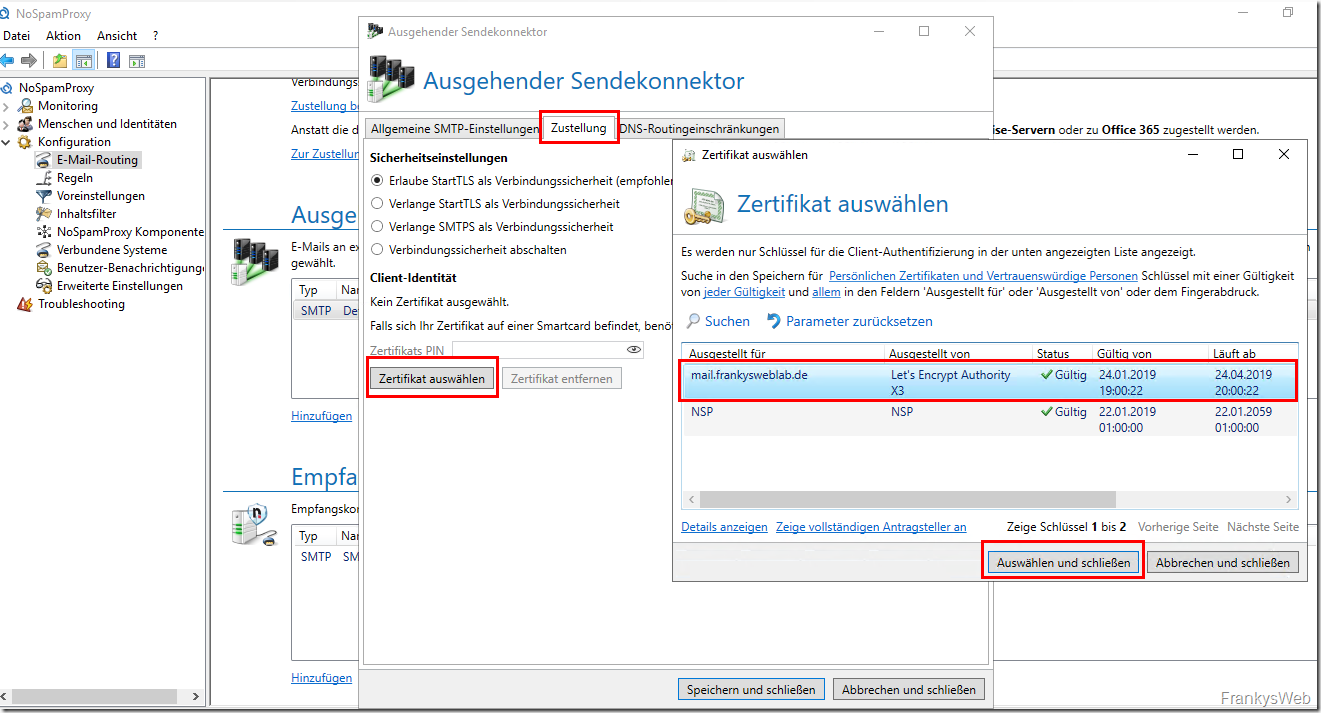

For this test, I am using a certificate from Let's Encrypt (issued under the name mail.frankysweblab.de). The certificate is already stored on the Windows server for NSP and must now be assigned to the connectors.

First, the existing certificate is bound to the connector for outgoing mails:

The certificate must be available in the computer's certificate store so that it can be selected:

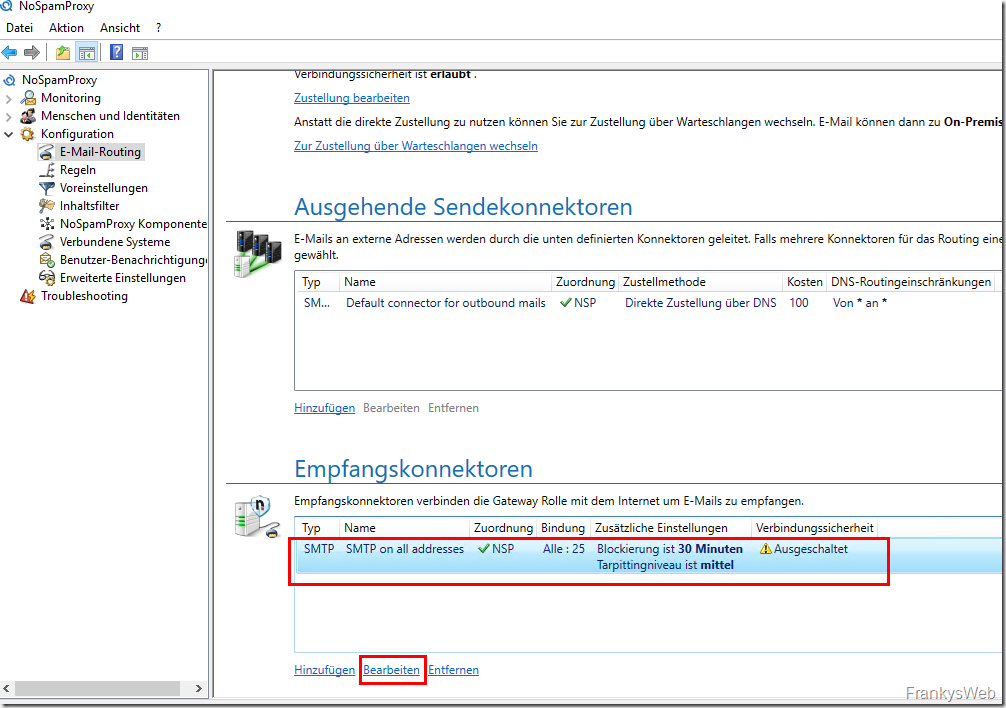

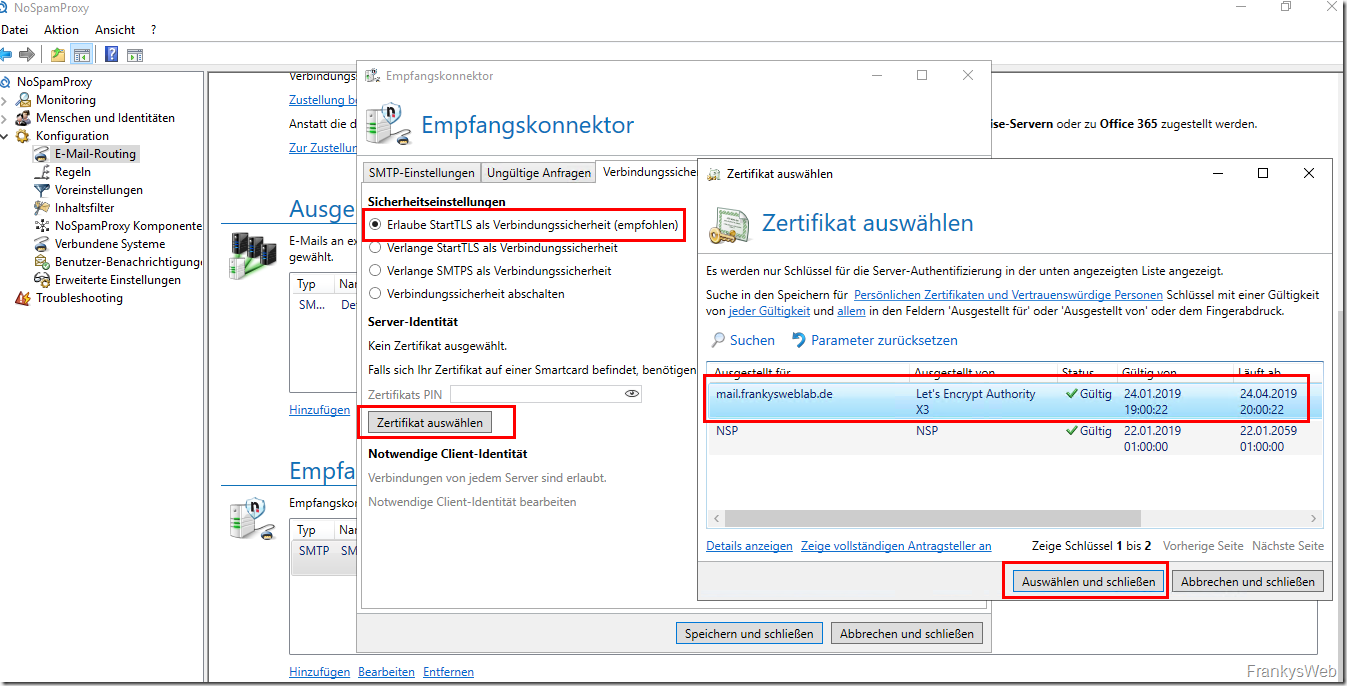

In this case, the same certificate can also be bound to the connector for incoming mails:

Again, the certificate can be selected from the computer's certificate store and StartTLS can be activated:

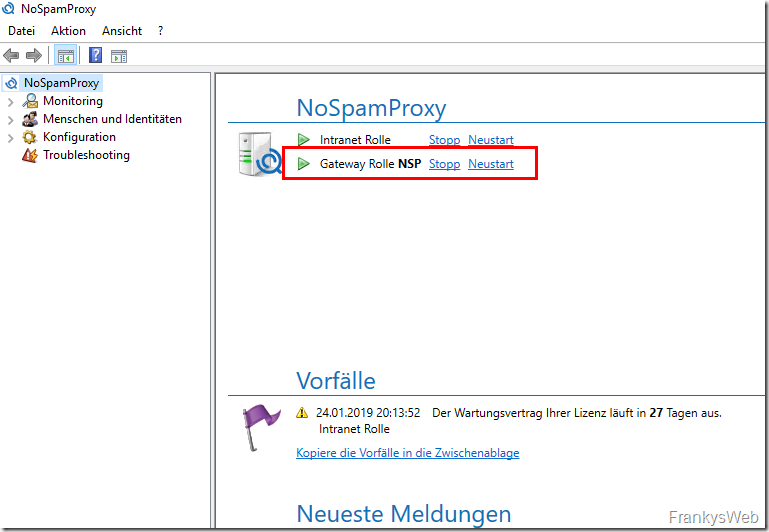

After the configuration has been changed, the gateway role must be restarted once:

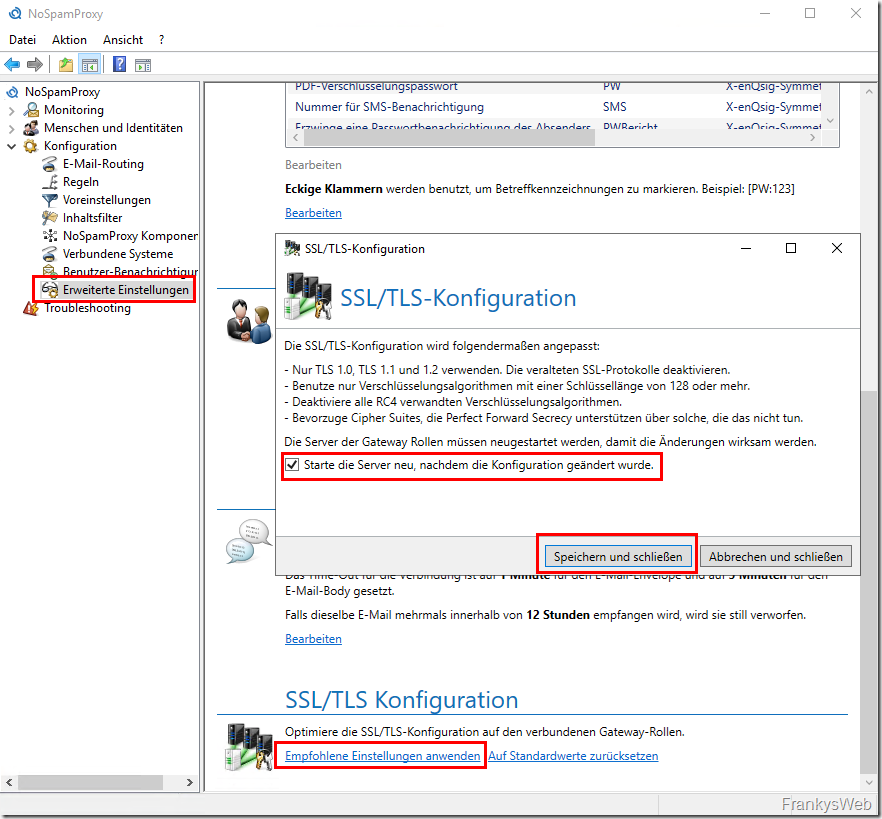

The following setting optimizes the TLS configuration (deactivates insecure encryption methods) and should definitely be carried out:

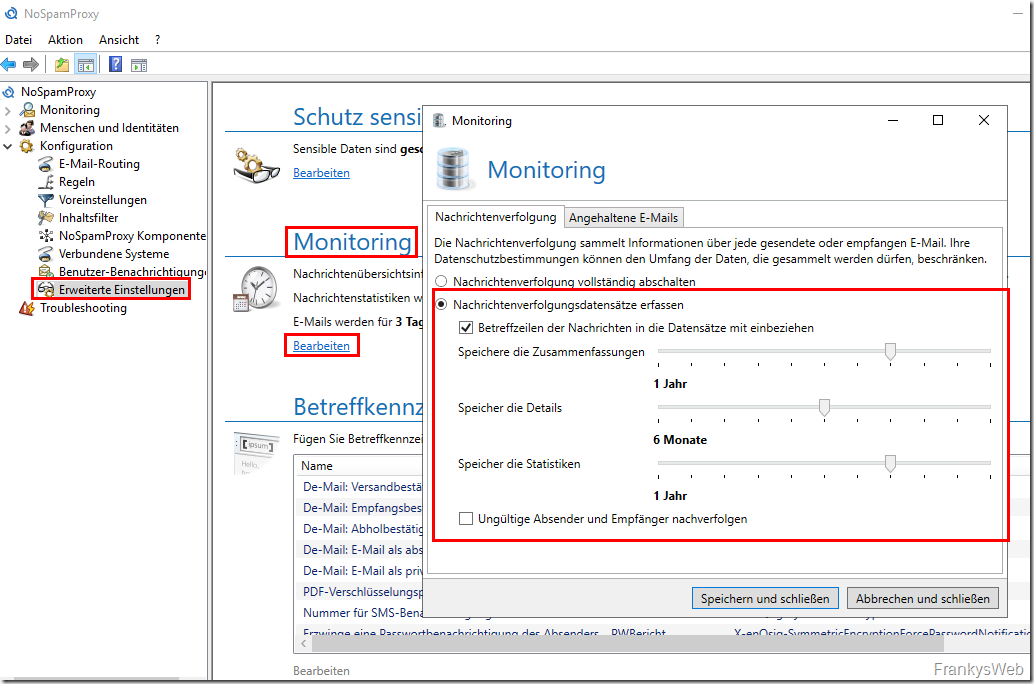

The settings in the "Monitoring" category should also be checked and adapted to your own requirements. I have changed the values for message tracking slightly:

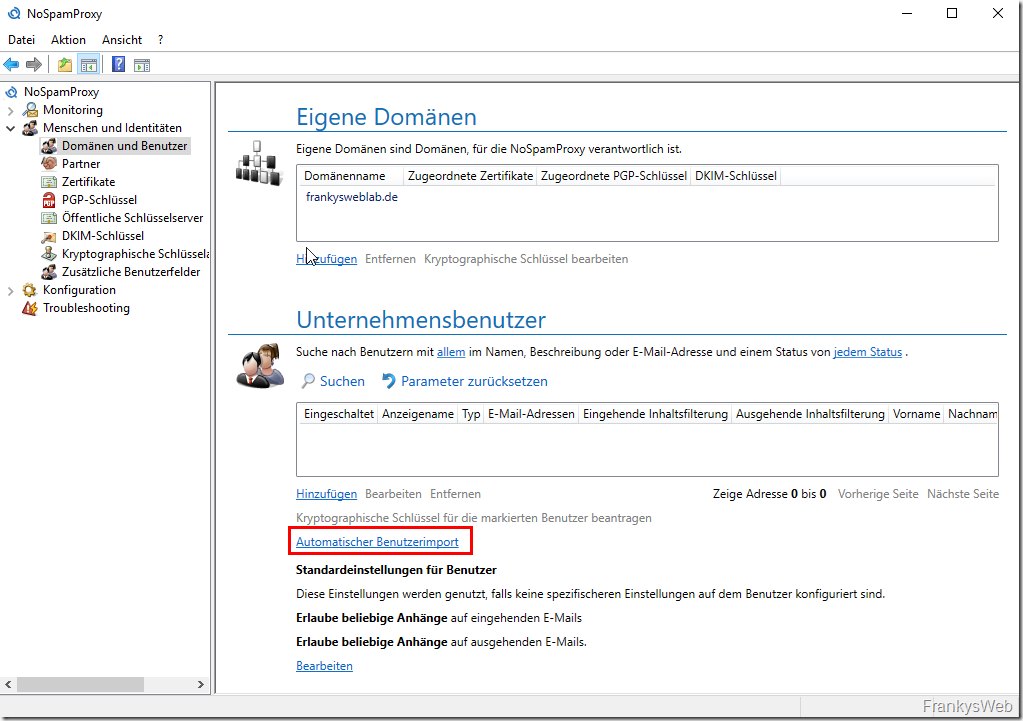

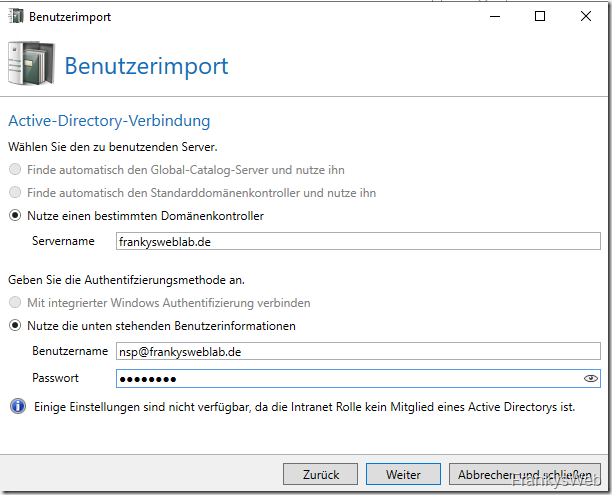

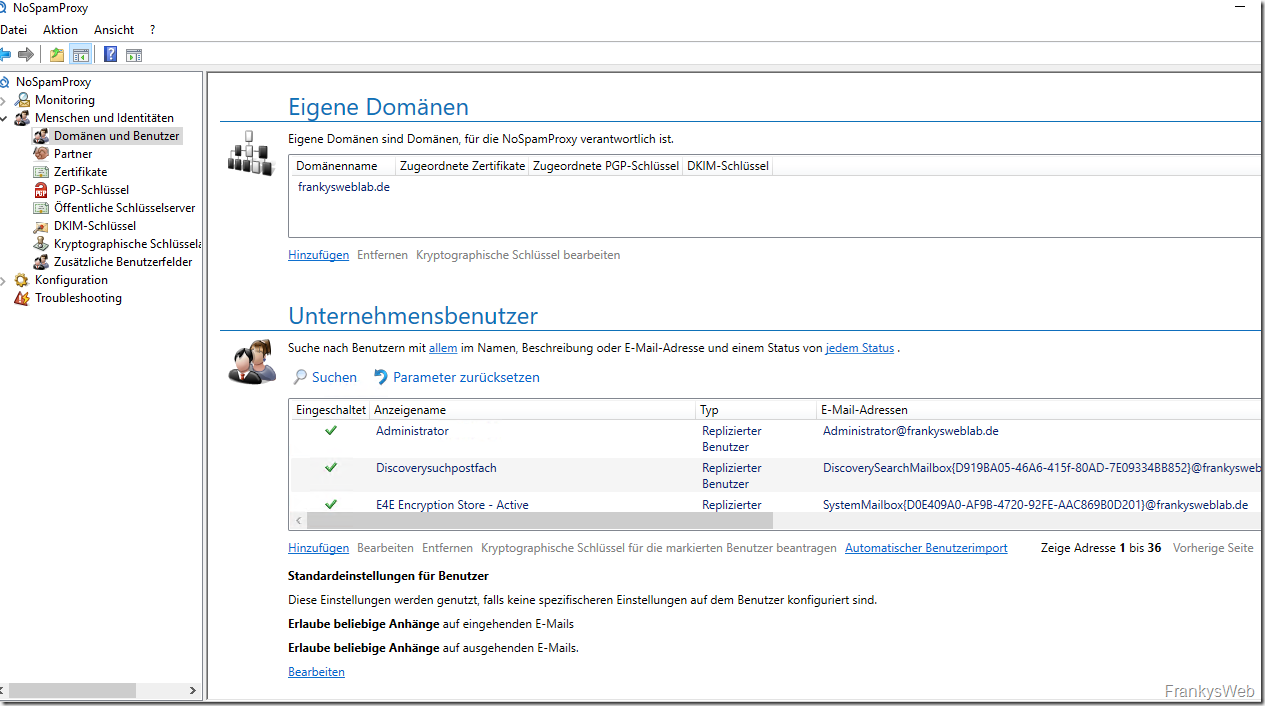

Another important point is user import. NSP should of course know the internal e-mail addresses of the company, so that e-mails to invalid addresses can be rejected at an early stage. The import from the Active Directory can be configured in the "Company users" category:

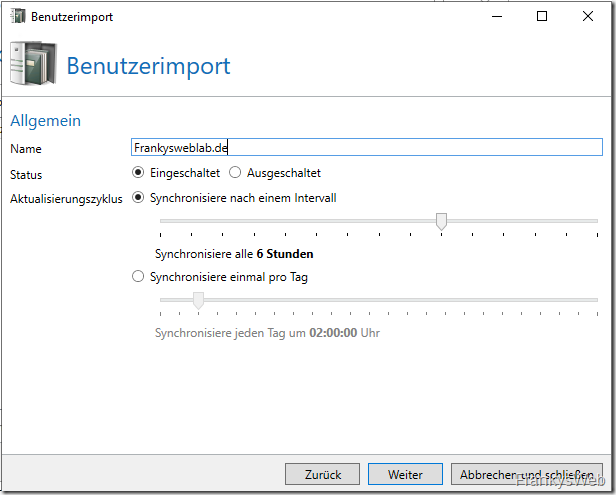

A name and a cycle are first defined for the automatic import:

At this point the wizard asks for a "specific domain controller" (by the way, this is the first time in my life that I have written "domain controller", it triggers a small brain hiccup...) :

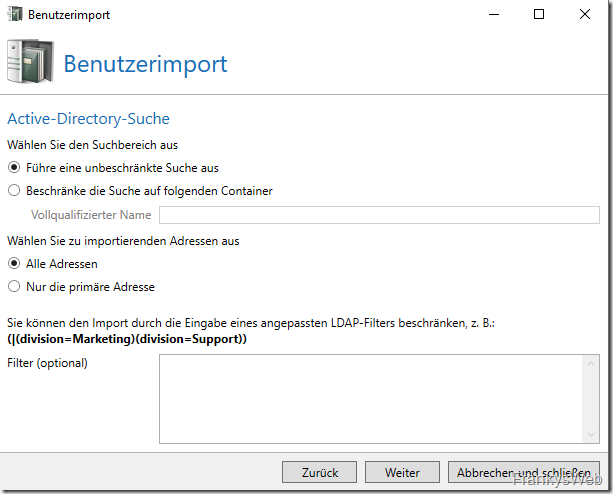

The import can now be further restricted, for example, only "users" could be imported, but not groups. Groups that should be publicly accessible (caution, "Mail to all"...) can thus be granularly enabled or blocked:

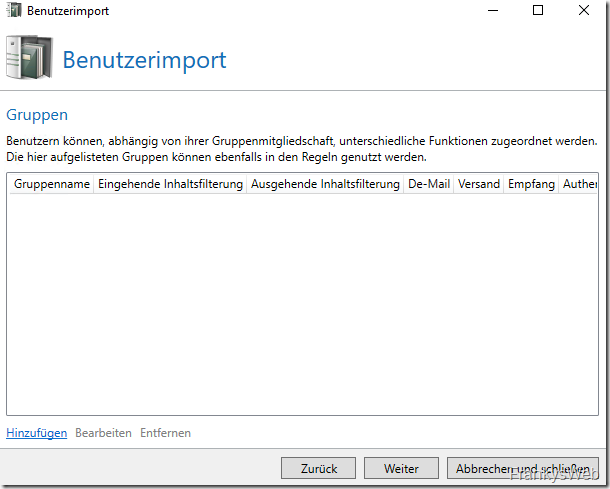

In the next dialog, different functions can be assigned based on AD groups, so the marketing department could be allowed to receive larger mails, while other users are only allowed to receive or send small mails:

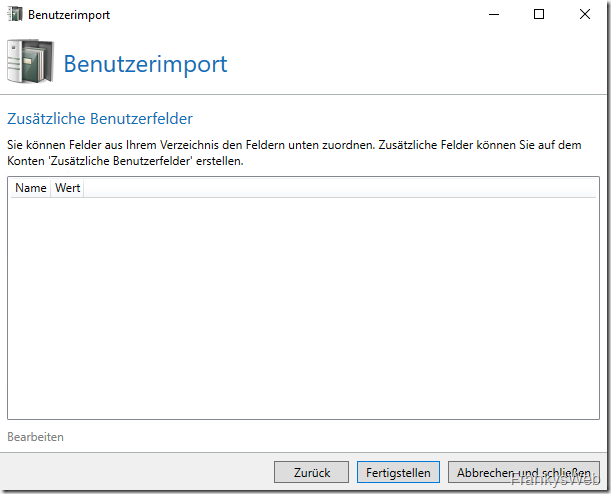

It is also possible to filter on AD attributes, but it is up to the user to decide where this is useful and usable:

Once the wizard is complete, the imported users are displayed:

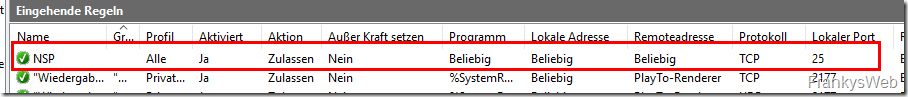

Unfortunately, the NSP setup does not configure the Windows firewall during installation, so in order for NSP to receive mails, at least port 25 for SMTP must be opened on the Windows firewall:

Now I can start testing. The rest of my network is of course already prepared (MX, NAT, etc).

Test

To test NSP, I unleashed my collected "works of good humor" on the system, from typical SPAM nonsense to virus-infected mails to sophisticated phishing mails, everything was included.

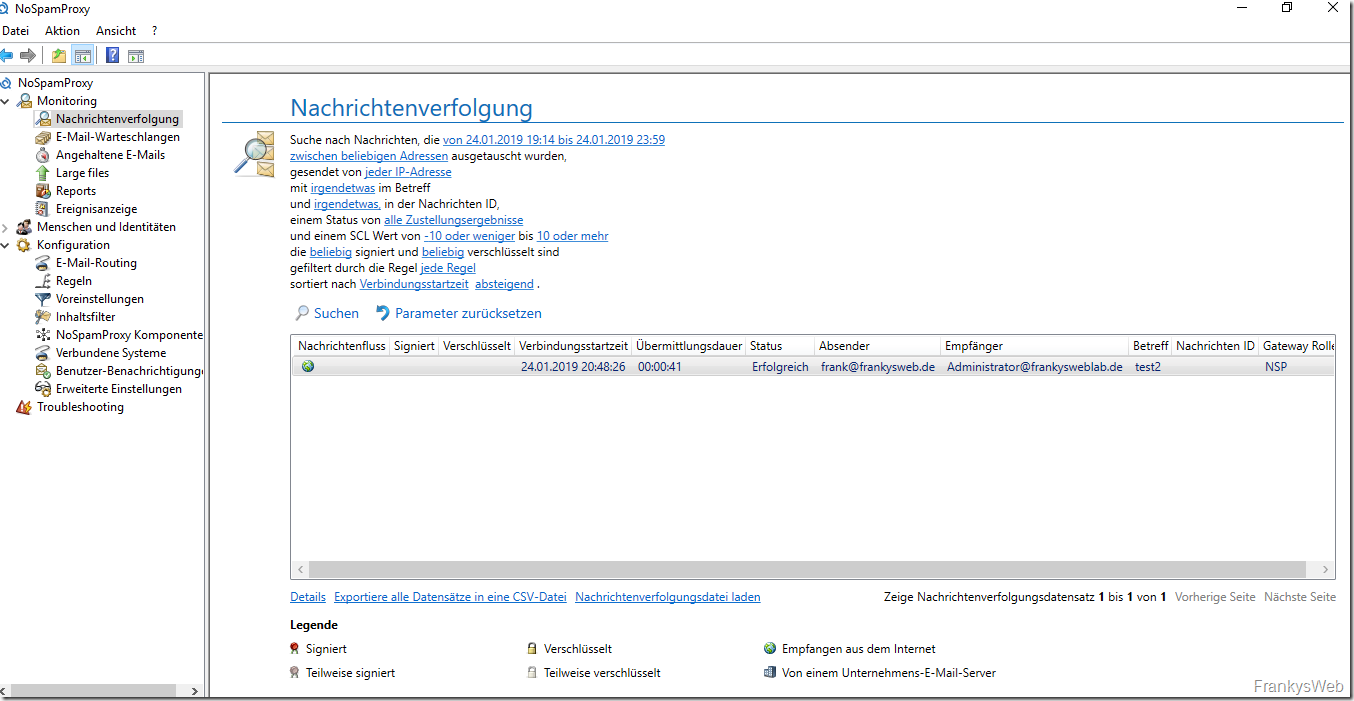

I did not record the complete test and which emails were rejected or delivered. You can check exactly what happens to an email using the message tracking function:

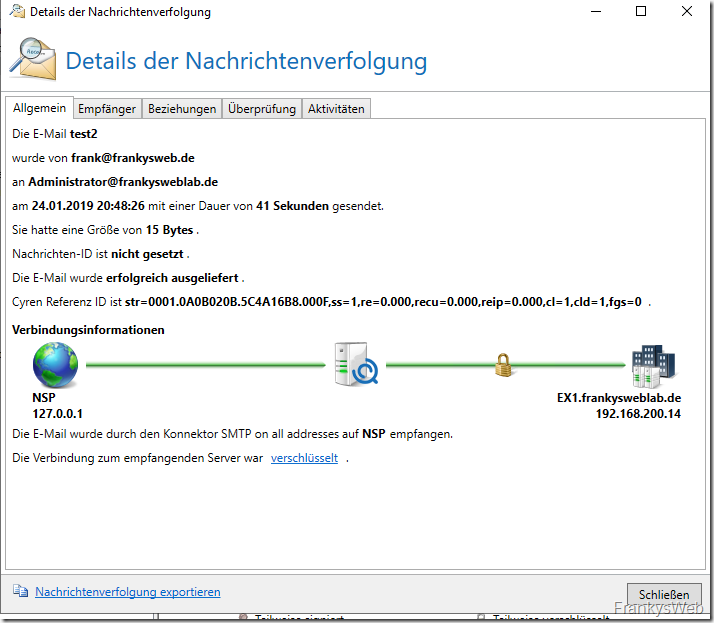

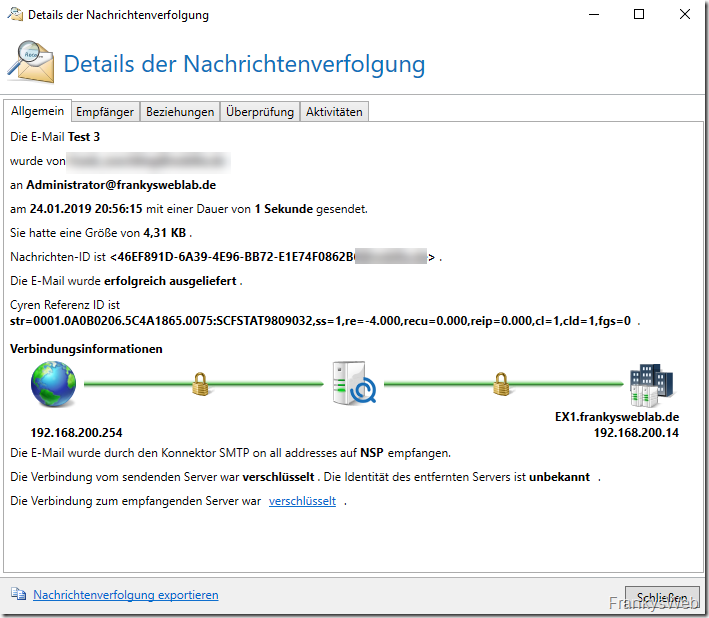

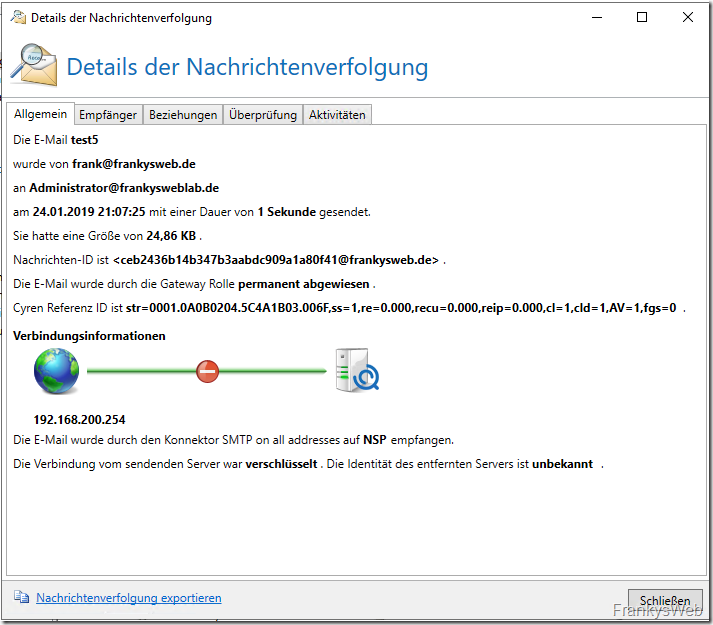

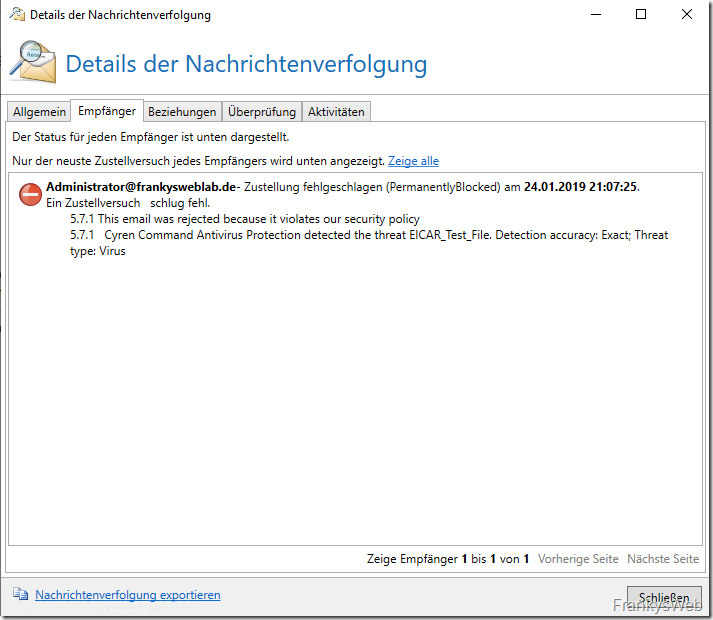

The details for each mail in the message tracking are very clearly displayed, which makes troubleshooting particularly easy in my opinion. Here are 3 examples of message tracking:

Another mail that has passed the filter:

Here is an e-mail that was rejected:

In this case, the e-mail contained the EICAR test virus:

The detection rates of NSP were very good in my test, but my test did not involve "real data". I collected SPAM and malware mails from other domains over a longer period of time and then had them delivered to NSP via a relay. Since NSP recognized the test relay as a spam slinger at an early stage, all other mails were also rejected by the relay. This also affects harmless mails, which is due to the way NSP works, Level of Trust is the magic word here.

Conclusion

NoSpamProxy works differently to the products I have come across so far. When it comes to email security, most other products (that I know of) rely on special appliances. Most of these appliances are based on Linux or BSD and are delivered as "black boxes" (as VM or sheet metal). NSP takes a different approach here: Windows as the operating system, MS SQL for the databases.

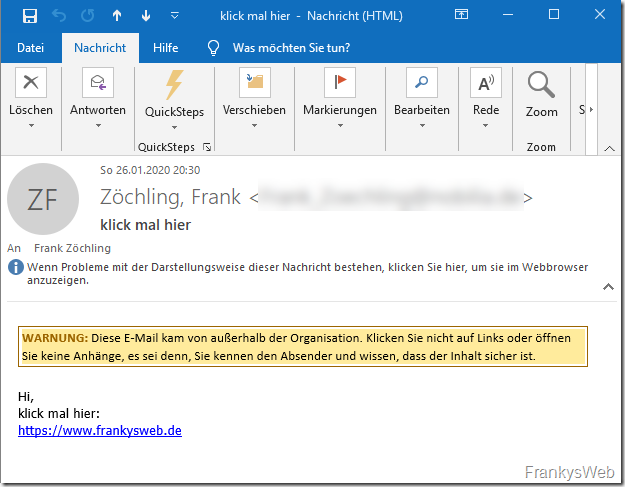

Another big difference between NSP and other solutions: There is no quarantine. An email is therefore delivered or rejected. The middle ground "Quarantine - Dear user decide for yourself" does not exist with NSP.

NSP requires some old components, for example the Report Viewer 2010 and SQL Express 2012 in the standard installation, and the MMC for administration also looks outdated. This is no longer up to date, so I have made an inquiry to the manufacturer about this (for the result, see "Outlook").

However, once you have familiarized yourself with how NSP works, you will definitely enjoy it. The detection rates were excellent in my test, only mails with links to malicious sites were not always detected (but this will probably change in the future, see "Outlook").

I will spare myself a long conclusion at this point, there is a free 30-day trial version, so everyone can test for themselves whether the requirements are met. I will therefore interrupt my conclusion here and switch to "My opinion"

My opinion

Once you get used to the somewhat different concept and the way NSP works, you quickly feel confident in using NSP. I really like the different deployment options, NSP can be operated redundantly and securely in a DMZ, but can also run directly on the Exchange server in very small environments. Probably no other product offers this flexibility.

I think it's great that NSP also comes with countless CMDLets for the PowerShell:

Another plus point: support and development take place entirely in Germany, specifically Paderborn.

If you are looking for a new SPAM filter, I think you should take a look at NSP.

Outlook

While I was testing NSP version 12, I received the test version of the upcoming version 13. There will be some very interesting new functions here, for example:

- PDF Reconstruction and ICAP

- Cyren Sandbox

- URL Safeguard

PDF Reconstruction makes it possible to convert potentially dangerous attachments, for example Word documents with macros, into harmless PDFs and deliver them to the user. The Cyren Sandbox is a cloud-based sandbox in which attachments can be executed and analyzed. URL Safeguard replaces hyperlinks in emails to protect against malicious links. Using ICAP, data can be forwarded to other security solutions for analysis.

It is also planned to dispense with the old components such as Report Viewer and MMC.

Hi Frank,

gerade von der NAW gelernt:

https://github.com/noSpamProxy

schon gesehen?

Hallo Frank,

vielen Dank für den interessanten und ausführlichen Test !

Was mir noch nicht ganz klar ist, wie das mit dem Reputations-System und ohne Quarantäne funktionieren soll.

– wenn wir das System neu installieren, müssen wir dann erst 5.000 Emails an unsere Kunden und Lieferanten verschicken, damit die eine „gute“ Reputation bekommen?

– Was ist mit EMails von Neukunden, Bewerbungen, etc mit denen wir noch kein Kontakt hatten?

– Was ist mit gefälschten Absendern? Wir haben viele Spam-EMails bekommen mit Absenderadressen von unser real existierenden Kunden?

Vielen Dank

Klaus

Hallo zusammen,

das mit dem Quarantäne ist eine nervige Sache, daher favorisiere ich das ablehnen auf SMTP-Ebene.

Wenn NSP die Mails vom eigenen externen Mailserver ablehnt, hatte der externe Mailserver die Mail ja bereits angenommen. Entsteht dadurch kein Collateral Spam ?

Gruß

Matthias König

Hallo Matthias,

die Mail wird noch während der bestehenden eingehenden SMTP Übertragung geprüft.

Nach meinem Wissensstand findet eben kein „Store and Forward“ statt.

Es müssen keine Unzustellbarkeitsnachrichten erzeugt werden, da dem Spamversender noch in der eingehenden SMTP Session die Ablehnung der Übertragung gemeldet wird.

Gruß Lutz

Hallo zusammen,

wir haben auch viele Jahre auf eine System mit Quarantäne Funktion gesetzt und haben uns ständig Beschwerden der User anhören müssen, dass sie doch nahezu täglich Kontakt hätten mit anderen Mitarbeitern aus dem jeweiligen Unternehmen und es leid wären ständig die Quarantäne anzuarbeiten. Ganz ehrlich; Quarantäne ist doch eigentlich der plumpe Versuch eines Systems die Verantwortung abzuschieben auf einen DAU. Wie soll den ein normaler User in einer Quarantäne eine sinnvolle Entscheidung treffen? Wir nutzten (1200 Mitarbeiter Unternehmen) viele Jahre auch diverse Appliances und den Nospamproxy für die Gateway Verschlüsselung. 2018 haben wir ein neues System gesucht und waren von der Idee ohne Quarantäne zu arbeiten überrascht und eher kitsch dazu eingestellt.

Der obige Artikel ist nicht schlecht aber zeigt leider nicht den Unterschied zu den anderen Herstellen auf. Gemeint sei hier das Feature Level of Trust. (Es gibt da noch einige mehr Office/PDF Umwandlung cooles Feature) Ausgehende Mails werden hier erfasst und in ein Bonus System eingearbeitet.

JA das System kennt nur ALLOW or DENY aber alle Mails die ein deny bekommen sollen, durchlaufen noch das Bonus System. Wir haben das System mit ausgehenden Mails 4 Wochen angelernt und nicht mal angekündigt, dass die Quarantäne weggefallen ist. Keiner hat es gemerkt und ich hatte genau 2 Anfragen warum die Quarantäne nicht mehr funktioniert. Eine weitere Arbeitserleichterung ist, dass sich ggf User melden; Kunde XY kann uns keine Mail senden weil er auf einer Blacklist steht. Früher; 1. Kontakt zur Kunden IT aufbauen und bitten, dass sie ihre Blacklist Einträge säubern 2. Whitelisting des Kunden. Heute: Der interne User schickt dem Kunden eine Mail und schups lernt Level of trust die Beziehung und es gibt Bonuspunkte.

Fazit von uns: 1. Quarantäne braucht keiner mehr 2. Probiere immer mal andere Wege zu gehen 3. der Aufwand für die Administratoren hat sich erheblich verringert

Gruß Mike aus Rheine

Hallo Frank,

vielen vielen Dank für diesen wieder mal Klasse Artikel.

Wir befinden uns gerade auch in der Phase Sophos UTM behalten oder auf ein anderes Pferd setzen. Daher kommt der Artikel wie gerufen und hilft mir ungemein. Das K.O. Kriterium ist hier ganz klar der fehlende Quarantäne Bereich. Wir setzen diesen sehr aktiv ein. Die Benutzer wurde die Möglichkeit entzogen die E-Mails freizugeben, dieses kann nur durch die IT-Abteilung geschehen. So haben wir aber eine Gewissheit das die Benutzer ihre E-Mails erhalten und kein Schadcode ins Unternehmen kommt.

Der Ansatz mit dem OpenKeys ist grandios, bisher müssen wir immer erst E-Mail Kontakt haben. Aber auch hier unterstützt die UTM und extrahiert die Zertifikate.

Gruß

Sebastian

Hallo Frank,

vielen Dankt für diesen Artikel.

Wir haben NSP seit Ende 2017 im Einsatz.

In meinem Konstrukt nimmt die Gateway Rolle (DMZ) die Mails an, danach prüft nochmals die Firewall und erst danach gelang die Mail ins LAN.

NSP hält uns zuverlässig 99,999% E-Müll vom Hals, entlastet die IT und spart wertvolle Arbeitszeit ein.

Die Möglichkeit zentral Office Dokumente mit Makros und sonstige gefährliche Dateitypen zu filtern hilft ungemein.

Das WebPortal nutzen wir als „Quarantäne“ für gefilterte Dateianhänge für einige VIP´s im Haus.

Die Nachrichtenverfolgung gibt den First-Level sofort Auskunft über die Fehlerquelle einer nicht zugestellten Mail.

Das Support und Entwickler Team reagiert schnell und kompetent auf unsere Probleme und Verbesserungsverschläge.

Die Jungs lieben was sie tun – und das merkt man bei jedem Kontakt.

Vielen Grüße

Fabian

Leider kann man den SUPPORT kaum erreichen. Antworten kommen teilweise gar nicht oder erst nach mehrmaligen Nachfragen.

Hi,

wir setzen bei uns seit über 10 Jahren auf das GFI Mailessentials als AntiSPAM und sind ebenfalls sehr zufrieden.

30 Tage Voll-Testversion gibt es gratis.

Den NSP hatte wir auch getestet fanden es aber nicht optimal.

Fakt ist, dass an der SPAM Front ein erbitterter Kampf tobt. Im Januar hatten wir bei Kunden oftmals bis zu 98 % SPAM Aufkommen. Das sind für uns Werte, die wie aus den Urzeiten des SPAM Beginns klingen. Ich glaube jeder Chiphersteller würde bei einer nur 2 % Ausbeute, den Herstellungsprozess killen (und die sind mit der Herstellungsausbeute nie verwöhnt), für uns E-Mail Betreiber/Betreuer ist das Alltag.

Früher dachte ich mal mit den ganzen Gegenwehrmaßnahmen irgendwann mal „Ruhe“ ins System zu bekommen – leider weit gefehlt. Egal welches System und Art und Weise der Prüfung/Filterung/Ablehnung, das SPAM Volumen pendelt nahe 100 %. Die Tricks der SPAMer sind so fein und ausgefuchst, da bist du mit Abwehrtechnik immer einen vielleicht sogar zwei Schritte hinterher. Gleiches gilt ja für den Malware Schutz – bekannte Malware wird sicherlich gut erkannt, die ist aber nur im geringen Umfang im Umlauf, neue Varianten hingegen werden nicht erkannt und sind desto gefährlicher. Damit landet man als ITler fast auf dem gleichen Level wie Seelsorger/innen nach einem Terroranschlag. Dagegen tun kann man nichts, nur Nachsorge betreiben, leider mit der bitteren Note, dass dies unser täglich Brot ist.

Hallo Gemeinde,

zunächst vielen Dank an Dich Frank für den tollen Bericht. Wir freuen uns, dass wir einen positiven Eindruck bei Dir hinterlassen konnten. Bezüglich der veralteten Softwarekomponenten bin ich ganz bei Dir, aber es wird sich in der Tat bald etwas ändern. Sowohl beim SQL-Server, als auch in Bezug auf den Report Viewer. Allzuviel möchte ich aber noch nicht verraten. :-)

Was auf jeden Fall schon einmal verraten werden kann, dass man in der nächsten Version 13.1 die Proxy-Einstellungen endlich über GUI einstellen kann. Darauf freuen sich nicht nur die NSP-Kunden, sondern auch das Team.

Viele Grüße von der Pader

Stefan

Hi Frank!

Wie immer ein super Artikel von Dir!! Danke dafür erstmal ..

Und ich kann Dir nur zustimmen: Der NSP ist ein super Produkt und sehr empfehlenswert!

Wir setzen ihn zwar auch „nur“ für Verschlüsselung und für Large Files Transfer ein, aber auch das macht er super und wir können uns kein besseres Produkt vorstellen!

Viele Grüße

Carsten

Hi Frank,

zunächst vielen Dank für deine sehr hilfreichen und gut geschriebenen Artikel. *Daumen hoch*

NSP nutzen wir seit mehr als 2 Jahren produktiv. Allerdings, das hören die Jungs und Mädels von Netatwork wahrscheinlich nicht so gerne, nicht für Anti Spam. Hintergrund ist, dass unsere Kunden und wir selbst meist ne Sophos UTM als u.a. Mail Proxy haben. Mit wenigen Ausnahmen/Ausrutschern ist der Mail Proxy ziemlich gut meiner Meinung nach und bietet eine Quarantäne, welche dem NSP leider fehlt. Somit steht der NSP bei AntiSpam auf „Durchzug“ und handelt die Mailverschlüsselung inkl. Large Files. Das funktioniert allerdings ziemlich gut.

Soweit ich weiß ist der Userbereich (Import aus dem AD) nicht für den Recipient-Check gedacht. Da wir den NSP primär für Mailverschlüsselung nutzen, wird nur die primäre E-Mail Adresse importiert und auch nicht alle vorhandenen Exchange Mailboxen. Trotzdem werden auch nicht importierte E-Mail Adressen weitergeleitet. Kann aber auch sein, dass mir diese Einstellung durch gerutscht ist. ;-)

Aber ein paar Schattenseiten hat auch der NSP, allerdings ist das in den meisten Fällen Jammern auf hohem Niveau. Mich nervt vor allem, dass ich bei jedem NSP-Update nochmal in die Tiefen der XML Einstellungen abtauchen und den Webproxy an min. zwei Stellen eintragen muss.

Viele Grüße

Eric

Hi Eric!

Dann freu Dich auf eins der kommenden Updates.

Da wirst Du die Proxy Einstellungen nur noch in der GUI machen und nicht mehr in den XML!

Wir haben den NSP auch im Einsatz und mich hat das auch immer geärgert …

Ich habe aber von Netatwork gehört dass das bald abgeschafft wird!

Viele Grüße

Carsten

Der AD-Sync ist übrigens tatsächlich für den Recipient Check entwickelt worden. Alle weiteren Verwendungen wurden im Nachhinein dazuentwickelt.

Im Vergleich zu den Marktbegleitern haben wir damit den großen Vorteil, dass man die Intranet Rolle, die für den Sync zuständig ist, ins Intranet Stellen kann (daher auch der Name) und die Gateway Rollen in die DMZ platzieren kann. Somit muss der geneigte Firewall-Admin keine Ports aus der DMZ zu den Domain Controllern öffnen, um einen Recipient Check machen zu können. :-)

Gruß aus Paderborn

Stefan

Hi Carsten und Stefan!

Danke für euer Feedback. Das mit dem Proxy ist dann in der Tat sehr erfreulich. :-)

Das mit dem Recipient-Check ging mir dann tatsächlich durch. Man lernt eben nie aus…

Danke und viele Grüße,

Eric