The basic How the Admin Tiers work was already described in part 1 of this article series, this article now deals with setting up admin tiers in an existing environment. Basically, it makes sense if you already have at least one Admin Host was installed.

By and large, this article is first about configuring and enforcing the admin tiers. Further measures can be implemented later to further improve security. However, if Admin Tiers and Admin Host are already configured and are also used according to the principle, you are already a big step further in terms of security.

Create user accounts and groups

At least three new user accounts and three new groups are required for the administration of servers and clients within the Active Directory to function in accordance with the admin tiers. A new group is created in the Active Directory for each Admin Tier (Tier 0, Tier 1, Tier 2). In addition, at least one user account is created for each admin tier.

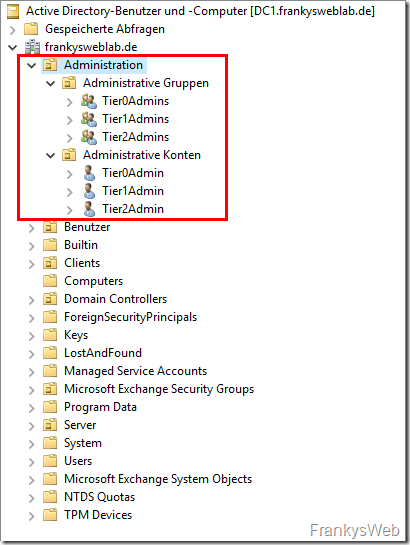

In my example environment, I have created the "Administration" OU and within it the "Administrative Groups" and "Administrative Accounts" OUs. Within the OUs, I then created the groups "Tier0Admins", "Tier1Admins" and "Tier2Admins":

In my example environment, there are only 3 administrative accounts "Tier0Admin", Tier1Admin" and "Tier2Admin". This is the case, for example, in small environments/companies where one person administers all three tiers. If there are several administrators with different roles, several administrative accounts are also required for each tier. For example, if there is a help desk that provides support for client problems, then each client admin receives a tier 2 admin account. The same applies to server administrators: If there is a team of employees who manage and administer the servers, each of the admins gets their own Tier 1 admin account.

The number of people who receive a Tier 0 admin account should be as manageable as possible, but here too, each of the domain admins receives their own Tier 0 admin account.

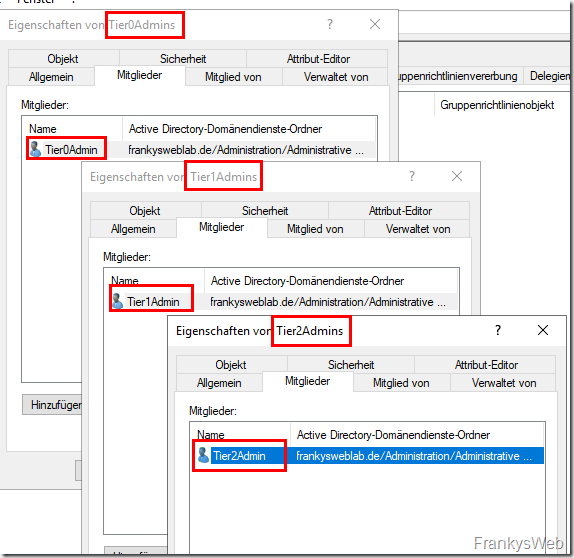

The administrative users are now assigned to the corresponding groups. Tier 0 admins are assigned to the "Tier0Admins" group, Tier 1 admins to the "Tier1Admins" group and Tier 2 admins to the "Tier2Admins" group:

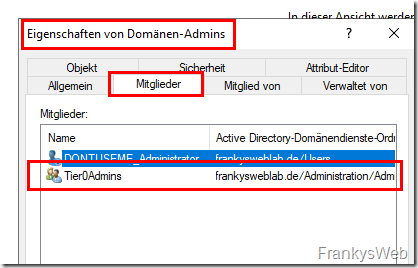

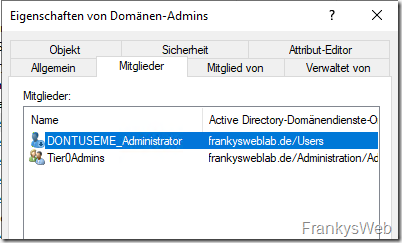

Finally, the "Tier0Admins" group becomes a member of the "Domain Admins" group:

Important: A Tier Admin account may not be assigned "across tiers". A Tier 1 Admin account may only be a member of the Tier 1 Admins group, but not of the Tier2Admins or Tier0Admins group. An account that has administrative authorizations on servers may therefore not have administrative authorizations on clients.

Once the users and groups have been created, the OU structure can be expanded or created.

Create OU structure

It is not necessary to create a new OU structure in order to implement the Admin Tiers, but it does make it easier to keep an overview. The Admin Tiers can usually also be integrated into existing OU structures, but it is then usually somewhat more difficult to maintain an overview, so it makes sense to create new OUs for the Admin Tiers, especially when introducing the Admin Tiers into existing environments.

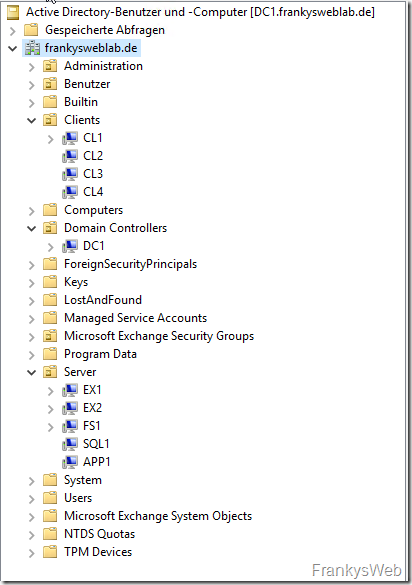

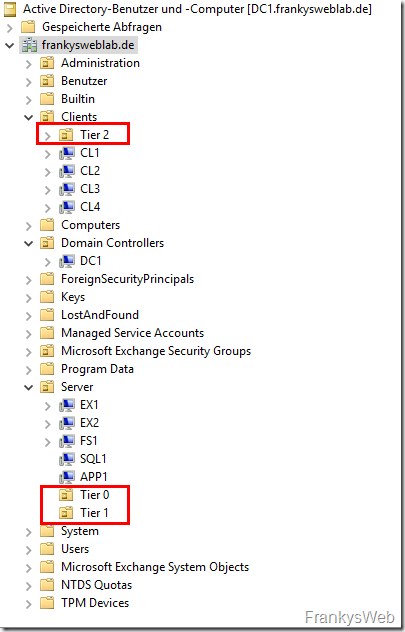

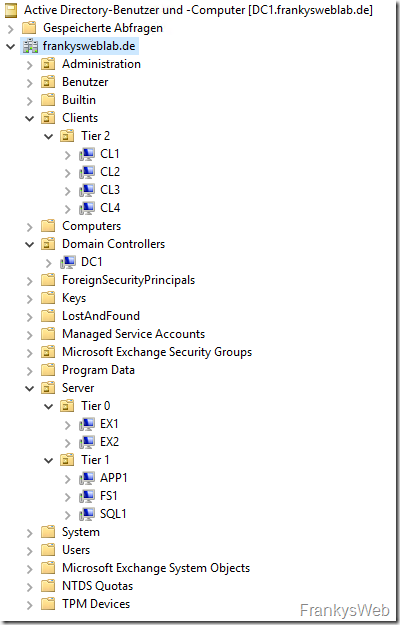

An existing environment could have the following OU structure, for example:

There is a "Clients" OU in which all computer accounts of the PCs and notebooks are managed. All server computer accounts are stored in the "Servers" OU. The computer accounts of the domain controllers are located in the "Domain Controllers" OU. The servers and clients are not yet classified here, this will follow later.

In order to create an OU structure for the three admin tiers, three new OUs can now be created in this example environment: Tier 0, Tier 1 and Tier 2.

As PCs and laptops are assigned to Tier 2, a new OU with the name "Tier 2" can be created within the "Clients" OU. As servers can be in Tier 0 or Tier 1, the "Tier 1" and "Tier 0" OUs are created below the "Server" OU:

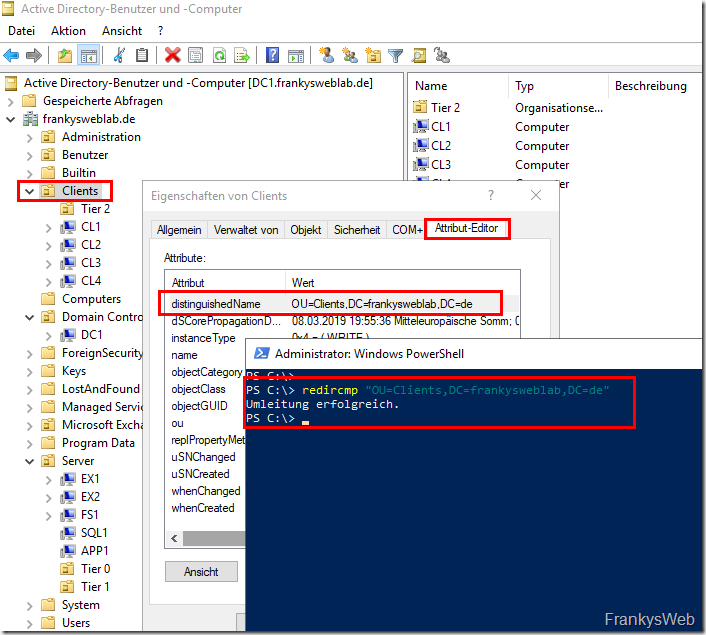

When adding new computers to the Active Directory, the computer accounts are created in the "Computers" OU by default, which is somewhat unfavorable for the Admin Tiers (more on this later).

Another OU can be specified so that new computer accounts (servers and clients) are no longer created in the "Computers" OU. With the following command, all new computer accounts are created in the "Clients" OU and no longer in the "Computers" OU:

| 1 | redircmp

"OU=clients,DC=frankysweblab,DC=en"

|

New servers and clients therefore end up in the Clients OU, so that a classification of the new computers is carried out and the admin tiers are enforced, group policies can be used. These group policies are now created.

Note: If an OU structure has already been created in the company, this can in most cases be used further or extended accordingly. To ensure that the admin tiers are implemented and maintained, it is important to classify the systems and assign the group policies. How many OUs there are and what they are called is irrelevant as long as the classification of the computers to the corresponding tiers and the assignment of the group policies to the OUs is correct.

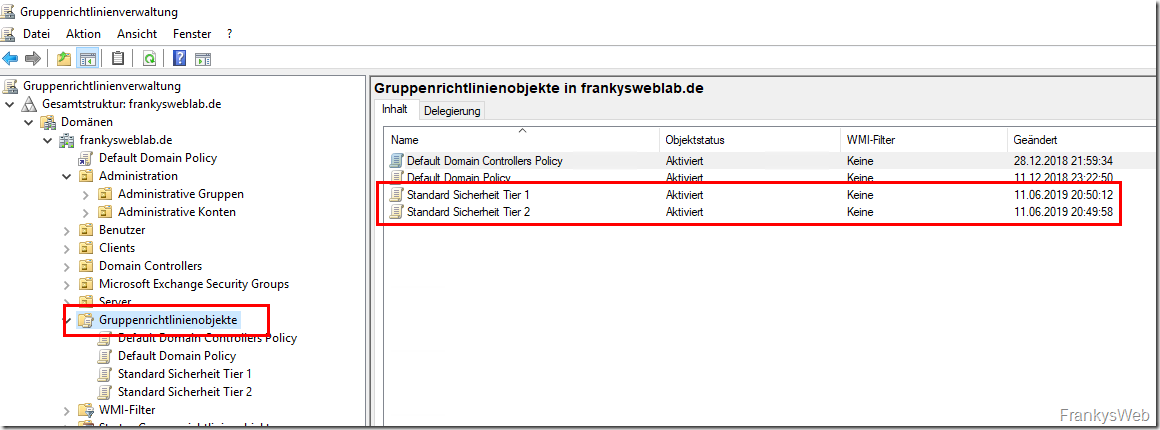

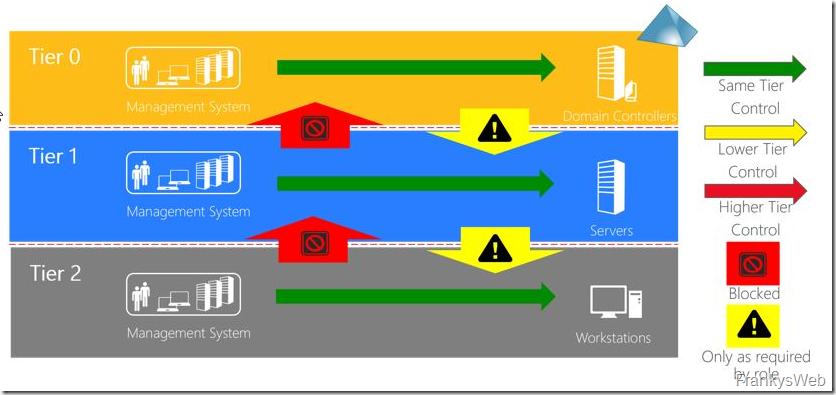

Create group policies

Group policies are now used to ensure that no Tier 1 administrators can log on to Tier 2 systems and that Tier 0 administrators cannot log on to Tier 1 and Tier 2 systems. This requires two new group policies, in this case the two (still empty) group policies are called "Standard security tier 1" and "Standard security tier 2":

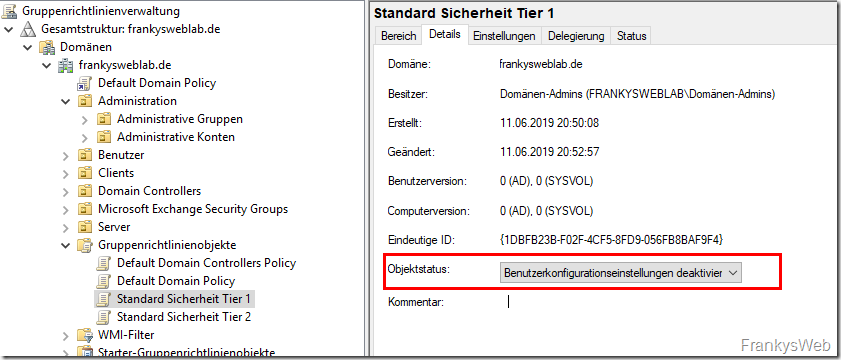

The "User configuration settings" can be deactivated for both policies:

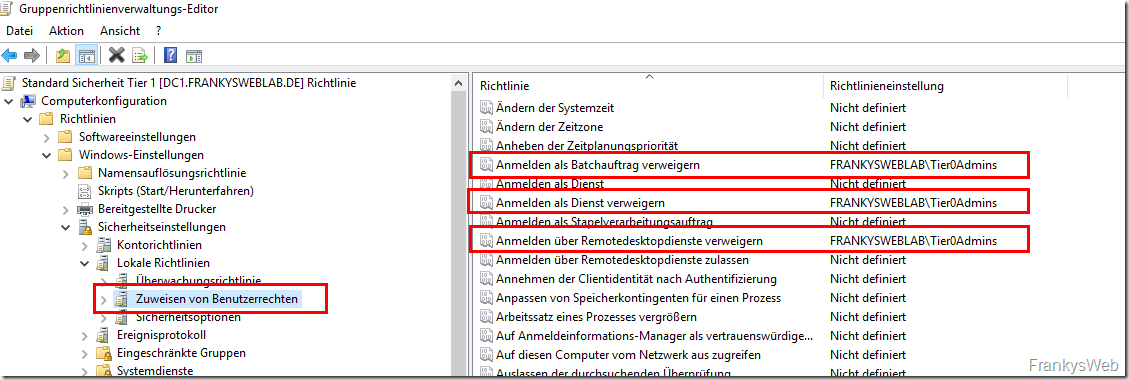

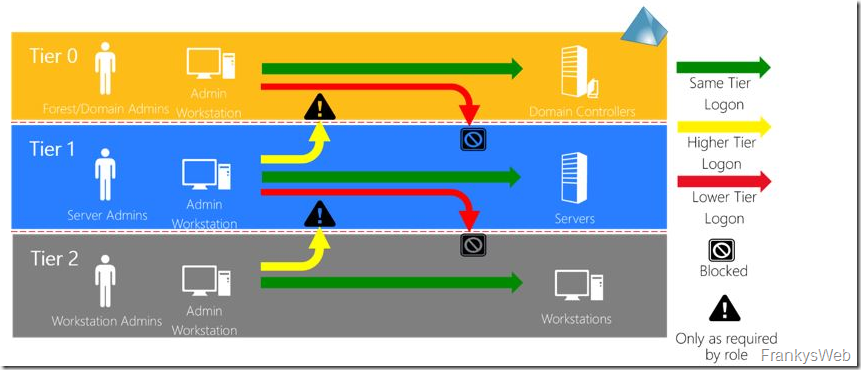

Now the GPO "Standard Security Tier 1" can be edited first. In this GPO, the Tier 0 admins must now be denied logon (Lower Tier Logon, see last image in this section):

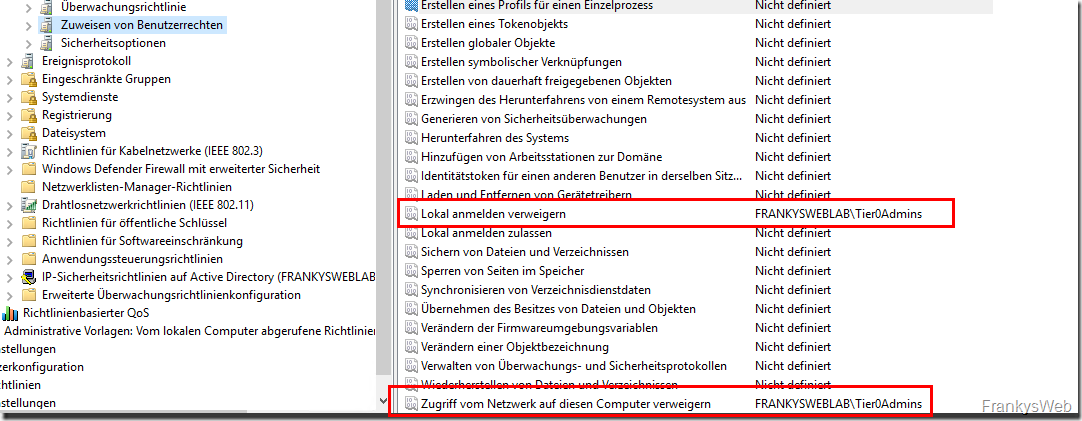

The following 5 settings are therefore configured for the "Tier0Admins" group:

- Deny logon as batch job

- Deny login as a service

- Deny logon via Remote Desktop Services

- Deny local login

- Deny access from the network to this computer

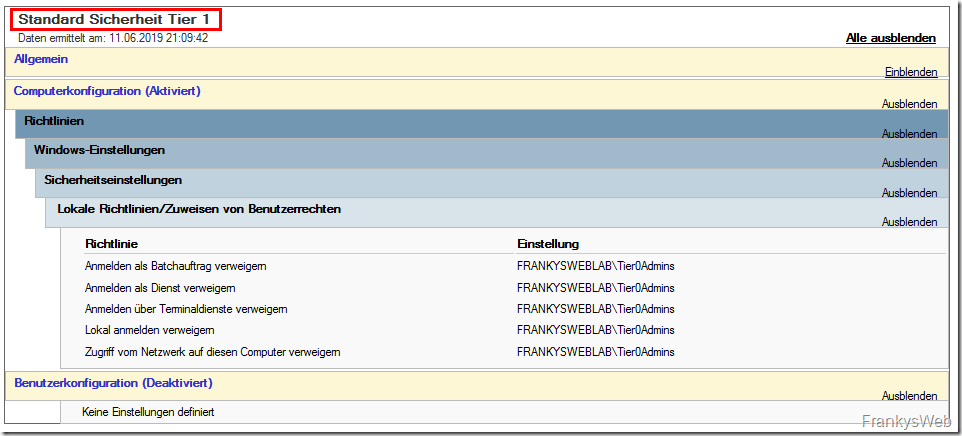

Here is an overview of the settings for the "Standard security tier 1" group policy:

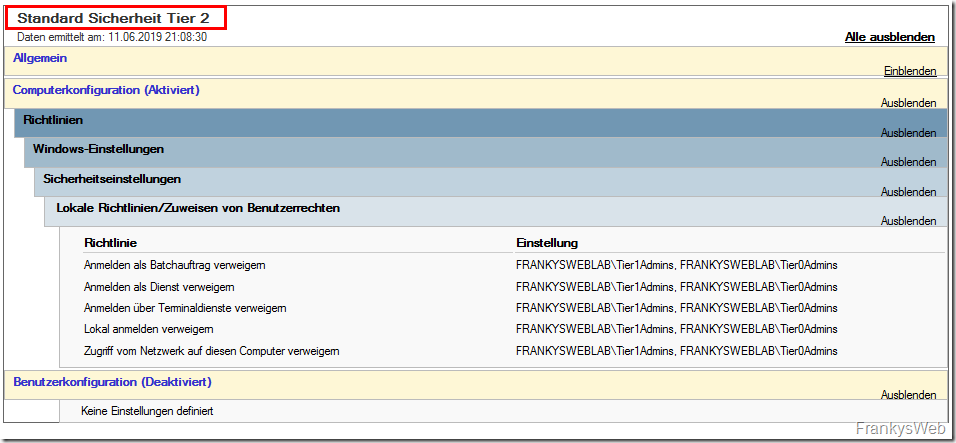

The same 5 settings are now edited in the "Standard Security Tier 2" GPO, but the Tier0Admins and Tier1Admins are denied login. Here is an overview of the settings for the "Standard Security Tier 2" GPO:

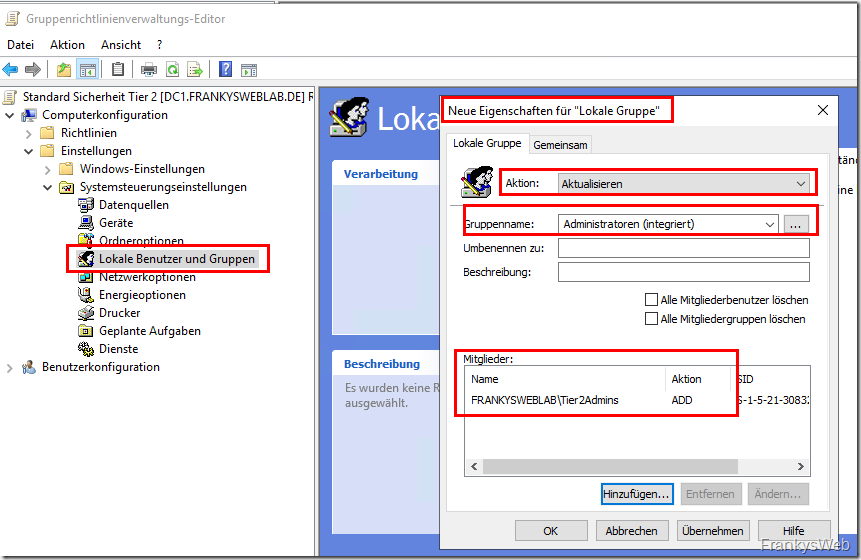

The two GPOs can be adjusted accordingly so that the accounts of the Admin Tier groups now also have local administrator rights on the respective systems. In the GPO "Standard Security Tier 2", the group "Tier2Admins" is added to the local group "Administrators":

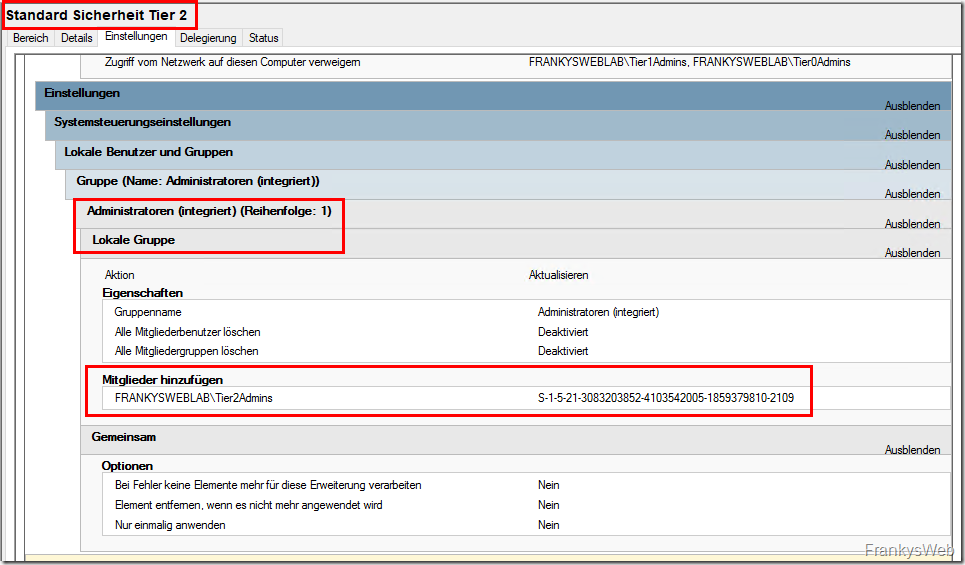

Here is an overview with the corresponding group assignment for "Standard Security Tier 2":

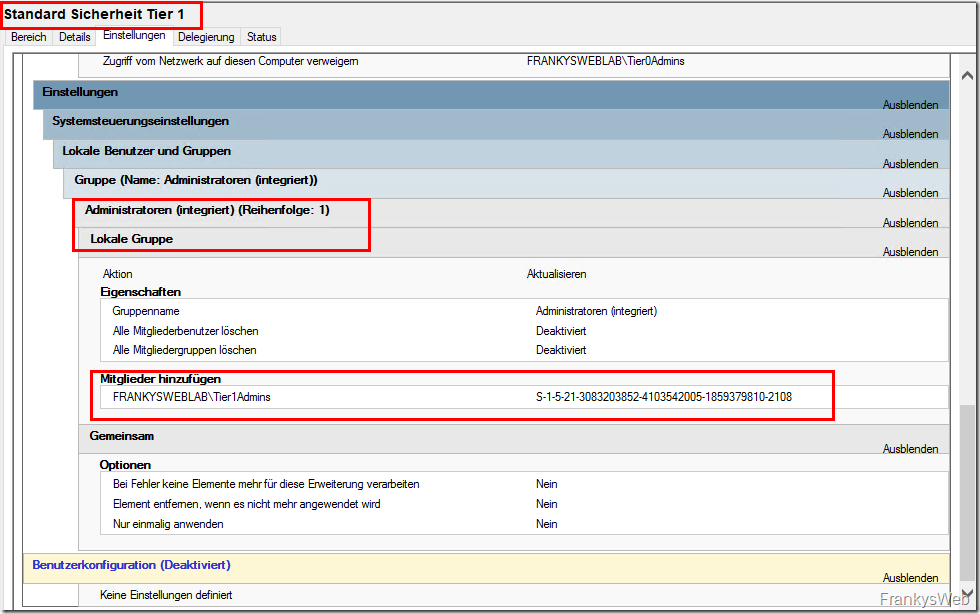

Here is the overview for "Standard Security Tier 1":

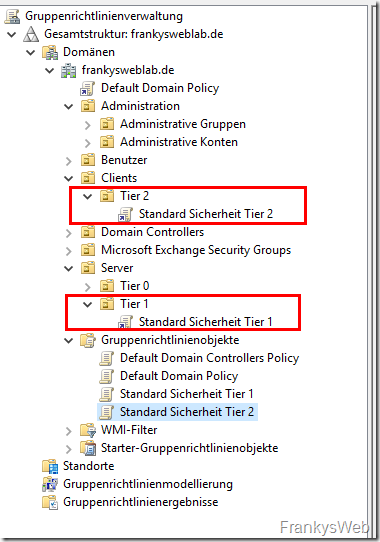

The two new group policies are now linked to the corresponding OUs, the "Standard Security Tier 1" policy is linked to all OUs that contain Tier 1 systems. "Standard Security Tier 2" is linked to the OUs that contain Tier 2 systems:

OUs with Tier 0 systems do not initially receive any special GPOs. Without a special policy, only members of the Domain Admins group can usually log on to Tier 0 systems (OU Domain Controllers, Server/Tier0) anyway. In this case, this would be the Tier0Admins user and the "Administrator" account. The "Administrator" account will be deactivated later on. The "Lower Tier Logon" is therefore already prevented in this case if the systems are classified accordingly:

Classify Admin Tiers systems

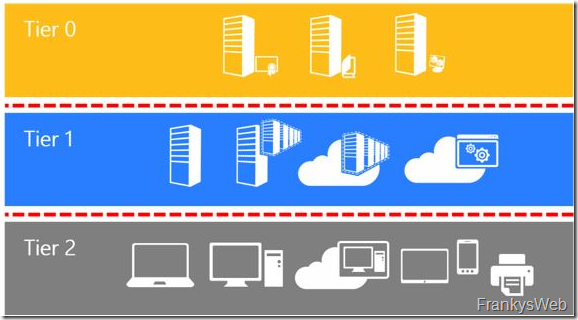

Classifying the systems is the biggest challenge, here you have to check exactly which animal a system belongs to. In theory, it is quite simple:

- Domain controllers are Tier 0 systems

- All servers are Tier 1 systems

- All clients are Tier 2 systems

However, the reality is somewhat different. Exchange servers, for example, have very far-reaching authorizations in the Active Directory, so Exchange servers are more likely to be assigned to Tier 0 than Tier 1. When classifying systems, the control a system has over other systems must be taken into account.

For example, if there is a backup solution that has an agent on the server, domain controller and clients and the agent is also operated with a domain account, the backup solution counts as a Tier 0 system. Let's assume that the backup software runs with domain admin rights for the sake of simplicity (it's so easy and you don't have to worry about the corresponding authorizations), an attacker could compromise the account of the backup software on a client and use this account to log on to servers and domain controllers. However, this is exactly what the admin tiers are designed to prevent.

To keep Tier 0 as small as possible, you need to take a close look at the software used and reconfigure it accordingly if necessary. Backup software does not have to run with Domain Admin rights and can usually use different accounts for servers and clients. Many other software is also often started with Domain Admin rights, for example inventory and documentation programs.

Especially in mature environments, you have to take the trouble to check programs, services and servers so that they can be assigned to the tiers accordingly. In most cases, some configuration work is also necessary so that a client or server can no longer potentially control higher tiers.

As soon as it is clear which system belongs to which tier, the computer accounts can be moved to the corresponding OUs. I have made the classification for my small example environment as follows:

The domain controllers remain in the "Domain Controllers" OU and are not moved to the "Server / Tier 0" OU. The two Exchange servers EX1 and EX2 are classified as Tier 0 systems as they were not installed in split permission mode. The other servers are Tier 1 systems and all clients have been classified as Tier 2 systems.

Note: If Exchange Server has not been installed in split permission mode and a DAG stores the file share witness on a file server, the file server also belongs to Tier 0. In this case, a dedicated file server could be used for the FSW, which does not offer shares for users.

Testing the Admin Tiers

After the group policies have been applied to the systems, you can test whether the lower tier logon is successfully denied. It should therefore no longer be possible to log on to Tier 1 and Tier 2 systems with the Tier0Admin user. Tier 1 admins are not allowed to log on to Tier 2 systems.

The following message appears if a user wants to log on to an unauthorized animal (in this case via console/local):

The same applies to RDP connections:

Logons to the respective systems of the same animal are not denied (Same Tier Logon).

So far, neither the "Domain Admins" group nor the "Administrator" account has been restricted, so if something has gone wrong, it is still possible to log in to the systems with the "Administrator" account or another member of the "Domain Admins" group. The "Administrator" account can be deactivated after successful testing, the restriction of the "Domain Admins" group is part of the next article.

Deactivate and rename administrator account

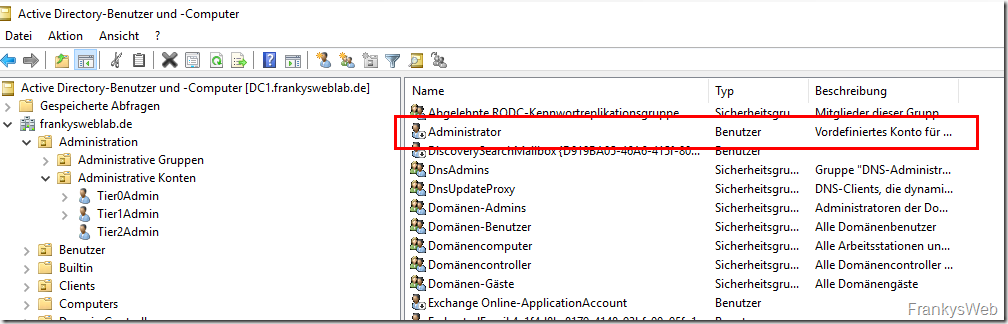

Once the user login has been tested, the "Administrator" account can be renamed and deactivated. Only the respective users are now used to administer the various admin tiers. The "Administrator" account is no longer required:

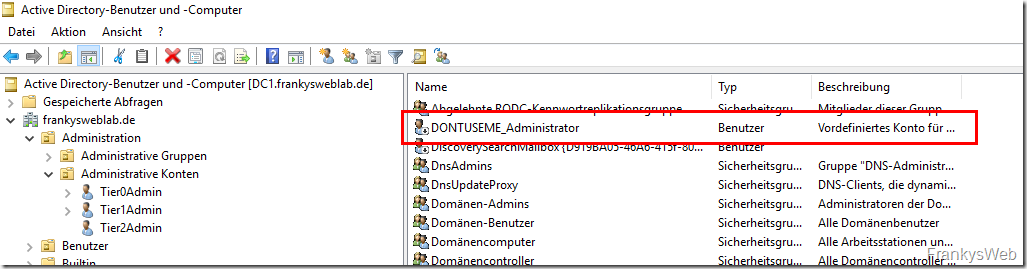

In addition, the account can also be renamed. Although this does not change the SID, changing the user name causes many automated scripts to fail:

The account is no longer used, so it does not hurt to rename the account. After the account has been deactivated, it is worth searching the Windows event log for failed logins of the "Administrator" account. It could be that tasks or other programs are still using the account, which can then be reconfigured accordingly.

Finally, the critical groups should also be checked to see whether, for example, other accounts have domain admin authorizations. These groups should therefore be checked once:

- Domain Admins

- Scheme admins

- Organization Admins

Note: Schema or organization admin permissions are normally required so rarely that you can authorize an account here if necessary. For example, if you need to update or extend the schema, it is sufficient to give yourself the corresponding rights with the Tier0Admin before the process and remove them again after the process.

Further measures

The implementation of the admin tiers is not yet complete at this point, but once you have reached this point, you are a big step further. Ideally, you now already have a normal client for your daily work, an admin host that is only used for administration and admin tiers that enforce basic security guidelines for privileged accounts.

Im nächsten Artikel werden dann noch weitere Maßnahmen bezüglich der Admin Tiers umgesetzt. Dies sind im wesentlichen die folgenden 3 Punkte:

- Beschränkung der Gruppe “Domain-Admins”

- Security Zones – Mehrere Administratoren je Tier

- Umgang mit nicht klassifizierten Systemen

- Auditierung

Another issue is the local "Administrator" account on servers and clients. This is where LAPS comes into play. LAPS is expected to be configured the article after next.

Hallo Franky,

am Ende des Artkels schreibst Du, das noch Artikel über folgendes erscheinen:

– Beschränkung der Gruppe “Domain-Admins”

– Security Zones – Mehrere Administratoren je Tier

– Umgang mit nicht klassifizierten Systemen

– Auditierung

Habe ich da etwas übesehen? Ich konnte die nicht finden.

Hi, im Beitrag findet sich folgende Passage: „…werden die Computerkonten in der Standardeinstellung in der OU “Computers” erzeugt, dies ist für die Admin Tiers etwas ungünstig (dazu später mehr).“

Könnte mir jemand erläutern, warum das der Fall ist?

Hallo,

hat jemand einen Tipp wie das Tiering in einer Terminalumgebung am Besten umgesetzt wird?

Laut meinem Verständnis sollte der GW/Broker ja Tier1 sein und die TS in Tier2.

Wenn ich das so umsetze, kann ich die TS aber am GW nicht als Host hinzufügen und bekomme die Fehlermeldung dass kein Zugriff möglich ist bzw. PS deaktiviert ist.

Vielleicht hat jemand eine Best Practice Anleitung?

Besten Dank im Voraus

Schade, TIER2 wird schon nicht auf dem Testclient umgesetzt. Da macht es keinen Sinn mit TIER 1 weiter zu bauen und die gesamte Struktur gegen die Wand zu fahren.

Hey Frank,

super Beitrag, danke.

Ein Anliegen hätte ich. Ich würde die Tiering weiter versachteln. So soll es innerhalb des Tiers einen weiteren unpriv. User geben. Der entsprechende Tier-Admin soll sich nicht auf dem System lokal anmelden dürfen, aber via UAC die Aufforderung erhalten und eingeben können.

Die Idee dahinter ist einen möglichen Pass-the-Hash-Angriff für den Admin zuvermeiden. Der unpriv. User soll nur bei ausführen der Aufgabe/Dienste den Tier-Admin eintragen dürfen. Bei einem Angriff wird das PW vom unpriv. User aus dem Hash abgelesen. Der Tier-Admin bleibt verschont.

Durch die GPO Einstellung „Deny local logon“ wird zwar die lokale Anmeldung untersagt, aber das grenzt auch den entsprechenden Benutzer bei der Eingabe im UAC ein.

Welche Möglichkeiten hat man hier noch zu handeln?

Danke

Hallo zusammen,

nach erfolgreicher Implementierung der Admin Tiers im Unternehmen stellt sich uns noch die Frage wie Administrative Shares gehandhabt werden? Eine komplette Abschaltung der Adminstrative Shares wäre natürlich die sicherste Lösung jedoch auch ein deutlicher Administrativer Mehraufwand bei der Verwaltung der Server.

Wenn sich jemand von seinem Client (Tier3) aus per Administrative Share mit seinem Tier1 Admin Account an einem Server (Tier1) anmeldet werden ja wieder Kerberos Tickets auf dem Client erstellt welche dort ja nicht hingehören.

Eventuell hat sich jemand hier schon die gleiche Frage gestellt und eine passende Lösung für das Problem z.B.: eine Firewall Restriction um Administrative Shares nur vom Admin Host aus erreichbar zu machen?

Vielen Dank schonmal für eure Tipps :).

Hi Simon,

hierzu zwei Dinge machen:

1) per Windows-Firewall die möglichen SMB-Verbindungen einschränken. Sowohl eingehend (Tier0), als auch ausgehend (Tier1 & Tier2)

2) per GPO für die Tier0-Systeme einstellen, dass ein „Deny access to this computer from the network“ für „Domain-Admins“ einstellen. Du findest das unter „Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > User Rights Assignment“.

Viele Grüße Ronny

Das ist falsch nach Anleitung ist die tier 2 Gruppe kein Domain Admin und kann sich nicht an Tier 1 anmelden

Auf was bezieht sich diese Aussage?

Hallo Frank,

wenn ich das so durchgehe und die GPOs wie beschrieben einrichte, wäre es aber immer noch möglich dass sich ein Tier2 Admin auf einem Tier1 Device anmeldet.

Da die GPO für Tier1 nur die Anmeldung der Tier0 Admins verweigert. Soll das so sein? Oder hab ich was nicht verstanden?

Da hänge ich auch gerade fest… Schade es gibt hier noch einige offene Punkte.

Wie z. B. joine ich mit einem Client die Domäne? Nehme ich dafür dann wiederum den T0 Admin?

Domain Join Rechte können delegiert werden. Einen T0-Admin benötigt man dafür nicht.

Zum Joinen in eine Domaine benötigt man lediglich ein AD Konto. Also jeder User kann sich gegen die Domain authentifizieren. Legt doch einfach einen User „join“ oder so an ohne Rechte um sich an der Domain zu authentifizieren.

Sollte nicht so sein, per default hat ein normaler User 10 Domainjoins.

Sollte aber ausgestellt werden und das Recht dazu einer Gruppe zugeteilt werden oder wie oben erwähnt, delegiert.

Hallo,

kommt der letzte Teil noch bezüglich:

Beschränkung der Gruppe “Domain-Admins”

Security Zones – Mehrere Administratoren je Tier

Umgang mit nicht klassifizierten Systemen

Auditierung

Ich glaube es würde allen sogar helfen, wenn ein Teilartikel veröffentlicht wird.

lg

Hallo Franky,

auch ich verfolge mit regem Interesse die unterschiedlichen Adminrollen, was sehr störend in meinem Fall ist, ich suche eine Möglichkeit, verschiedene Domänenadmins anzulegen, die für ihre jeweilige OU zuständig sind, da es sich hierbei um unterschiedliche Kunden handelt, ist das Problem, das die Admins die gesamte AD Struktur einsehen können, gibt es eine Möglichkeit, das zu beschrenken, admin-tier1 sieht die AD Struktur abwärts von OU-Tier1, aber nicht darüber.

Vielen Dank im voraus

lieben Gruß

Hallo Franky!

Super Artikel, vielen Dank fürs Erstellen!

Ich habe eine Frage, du schreibst: „Das Konto “Administrator” kann nach erfolgreichen Tests deaktiviert werden, die Einschränkung der Gruppe “Domain-Admins” ist Bestandteil des nächsten Artikels.“

Ich bin nun an dieser Stelle angelangt und kann in den weiteren Artikeln dieser Serie nichts zur Einschränkung der Domänen-Admins finden. Ist der Artikel noch in Arbeit?

Hey Franky Super Artikel,

mich würde interessieren wie du die VLANs aufgebaut hast gerade den Exchange der ja auch in die Tier 0 Gruppe gehört

Was ist mit der Gruppe „Administratoren“?

Kommen da noch welche von den neu erstellten Admin-Konten hinein?

Hallo Frank,

auch ich als treuer Leser würde gerne erfahren, wann Du geplant hast den Artikel zu diesen Themen zu veröffentlichen:

Im nächsten Artikel werden dann noch weitere Maßnahmen bezüglich der Admin Tiers umgesetzt. Dies sind im wesentlichen die folgenden 3 Punkte:

Beschränkung der Gruppe “Domain-Admins”

Security Zones – Mehrere Administratoren je Tier

Umgang mit nicht klassifizierten Systemen

Auditierung

Für Deine Antwort vorab herzlichen Dank

Gruß Andreas

Hallo,

sehr interesante Artikel-Reihe. Wo würde sich bei diesem Konzept ein Terminalserver einreihen? Wäre das dann T2 oder sogar noch T3?

Danke und Gruss.

Hallo,

sollte es nicht so konfiguriert werden, dass die Gruppe „Domänen-Admins“ Mitglied der Gruppe „Tier0Admins“ ist?

Damit wäre doch sichergestellt, dass kein Mitglied aus der Gruppe der Dom-Admins sich auf Tier2-Systeme anmelden kann?

Oder habe ich einen Denkfehler?

Gruß

die Gruppe „Domänen-Admins“ beinhaltet eigentlich nur die Gruppe Tier-0-Admins, somit nicht notwendig.

Hallo Frank,

ich finde diese Reihe sehr gut.

Wann kann man mit den Versprochenen Artikeln zu

„Im nächsten Artikel werden dann noch weitere Maßnahmen bezüglich der Admin Tiers umgesetzt. Dies sind im wesentlichen die folgenden 3 Punkte:

– Beschränkung der Gruppe “Domain-Admins”

– Security Zones – Mehrere Administratoren je Tier

– Umgang mit nicht klassifizierten Systemen

– Auditierung“

rechnen?

Hallo Cordula,

der nächste Artikel ist schon in Arbeit.

Gruß,

Frank

Moin Frank,

auch ich würde mich über einen neuen Artikel freuen.

Vielen Dank für deine Beiträge, die nutze ich sehr oft.

Gruß,

Edmund

Sehr interessanter Artikel,

ich versuche das auch weitestgehend umzusetzen. Jetzt nicht im vollen Umfang aber das Adminkonten für Domänen keinen Adminzugriff auf die Clients haben und umgekehrt die Admins der Clients keinen Adminzugriff auf die Domäne.

Da ich für ein Systemhaus die Administration mache haben die Techniker dort 2 Domäneuser einen normalen ohne Rechte und einen mit Adminrechten auf die Clientumgebung. Als ich das umgesetzt habe stand ich vor dem Problem wie ich verhindere das die User sich mit dem Adminkonto einloggen und aus Bequemlichkeit nur noch diesen verwenden. Die einzige Lösung, die ich damals gefunden habe, ist ein Anmeldescript per GPO zu machen der beim Anmelden „logoff“ ausführt.

Hättest du das anders gelöst?

Wie händelst du so dinge wie z.B. Backupsoftware wie in meinem Fall jetzt Veeam. Der für seine Backups einen User möchte. Oftmals sehe ich das dann einfach ein Backup Admin erstellt wird, der alle Rechte hat und zugriff auf alle Systeme… Aber das würde ja das ganze Konzept wieder kaputt machen. Eine zufriedenstellende Lösung hierfür habe ich bis jetzt auch noch nicht gefunden. Ich hatte mal überlegt ob ich für jedes System einen User erstelle und Veeam diesen per Script immer aktivieren und deaktivieren lasse für die Zeit des Backups. Dazu bin ich allerdings noch nicht gekommen.

Grüße Daniel

Hallo Daniel,

verstehe ich es richtig, dass die Techniker ein Tier 2 Admin Konto haben und sich damit ständig an ihren PCs anmelden? Die Frage wäre dann, machen die Techniker das nur aus Bequemlichkeit, oder gibt es einen bestimmten technischen Hintergrund? Auf einen technischen Hintergrund müsstest du eingehen und eine Lösung finden. Damit die Techniker sich nicht aus Bequemlichkeit anmelden, könnte man (beispielsweise) per GPO die lokale Anmeldung für Tier 2 Konten verbieten. Möglicherweise ist hier aber auch eine Sensibilisierung der Techniker sinnvoll. Die Mittel hängen hier stark vom Unternehmen ab, gerade in einem Systemhaus sollte ein gewisses Sicherheitsbewusstsein herrschen, welches auch vom höheren Management gefordert und vom Admin durchgesetzt wird.

Bezüglich der Backup Software: Im einfachsten Fall wird je Admin Tier ein anderer Benutzer verwendet. Clients werden mit Backup User A und Server mit Backup Server B gesichert. Die meisten Hersteller geben an, welche Berechtigungen benötigt werden, diese lassen sich dann entsprechend konfigurieren. Admin Rechte sind in der Regel nicht für das Backup nötig. Auch hier gilt wieder, es handelt es um einen Service Account, die Anmeldung erfolgt also in der Regel nur als Dienst oder Remote, aber die interativ (Konsole oder RDP). Dies lässt sich dann auch wieder per GPO einschränken. Auch die Windows Firewall kann hier unterstützen, indem beschränkt wird, welche Hosts auf welche Dienste des Clients zugreifen dürfen.

Gruß,

Frank

Hallo Frank,

die Techniker selbst haben jeweils 2 Konten ein normalen User ohne Rechte und ein Tier 2 Admin Account. Mit dem Admin Account kann man sich nicht anmelden. Der kann nur benutzt werden um einzelen Programme mit erhöhten Rechten auzuführen. Damit die Techniker sich nicht direkt mit dem Tier 2 Admin Account anmelden hab ich das mit einem Anmeldescript gelöst in dem einfach nur „logoff“ drin steht. Per Sicherheitsrichtline hab ich das nicht gelöst bekommen egal wie ich es eingestellt hatte, konnte ich mich zwar nicht mehr anmelden allerdings konnte ich dann auch keine Programme als Administrator ausführen.