Since it's been a few days since the last article on Sophos UTM Webserver Protection and Exchange, I've decided to update the howto. The last article still referred to the UTM 9.4 and is now almost 3 years old. Therefore, there is now a new article with the UTM in the current version 9.6 in conjunction with Exchange 2016. The Let's Encrypt certificate is also used, which can be conveniently requested and renewed via the UTM.

The settings described below have been working perfectly in my environment for a long time now. Currently, all internal connections in my environment are also routed through the UTM web server protection; the Exchange server is no longer accessible from the internal LAN.

However, this article is about publishing Exchange via web server protection on the Internet.

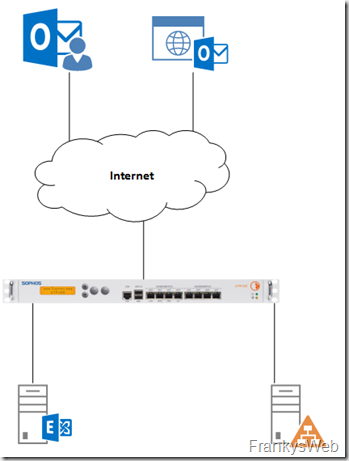

Environment (UTM and Exchange)

The environment is almost unchanged from the article linked above, here is a brief overview:

Exchange Server 2016 CU12 and Sophos UTM 9.601-5 are the versions used. The Exchange URLs internally and externally are mail.frankysweb.de and split-brain DNS is used.

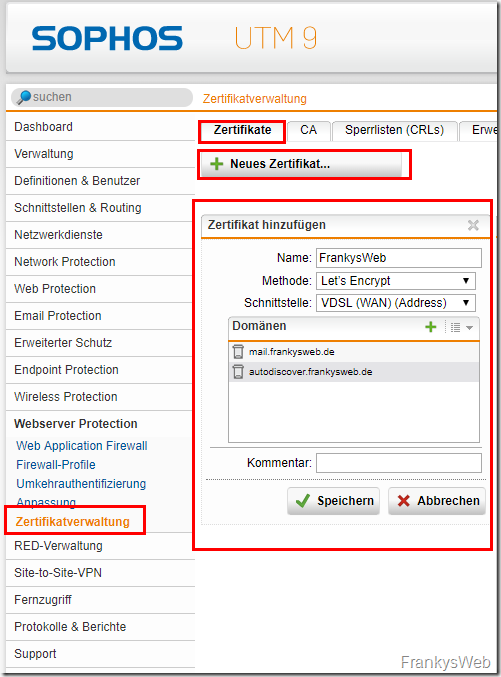

Let's Encrypt certificate for the UTM

The Let's Encrypt certificate can be requested via the certificate management.

Since I use the DNS name mail.frankysweb.de for all web services and the DNS name autodiscover.frankysweb.de for Autodiscover, I only need to configure these domains for the certificate:

Additional domains for other services can of course be configured here.

Note: The UTM does not support ACMEv2 and therefore cannot request wildcard certificates. The configured domains must be externally resolvable, internal domains (.local / .intern) cannot be used.

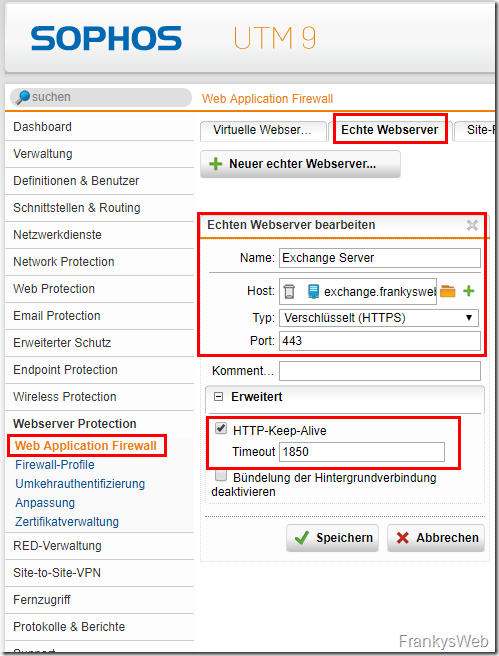

Real Server

You can do little wrong with the real servers (real web servers). Only the internal Exchange server is specified here. This can be done either by IP or DNS name.

Here are my settings:

When specifying the Exchange server using the DNS name, the UTM must of course be able to resolve the name of the Exchange server.

Incidentally, it is still not possible to specify multiple Exchange servers here, so if you operate more than one Exchange server, you can specify the VIP of the internal load balancer here.

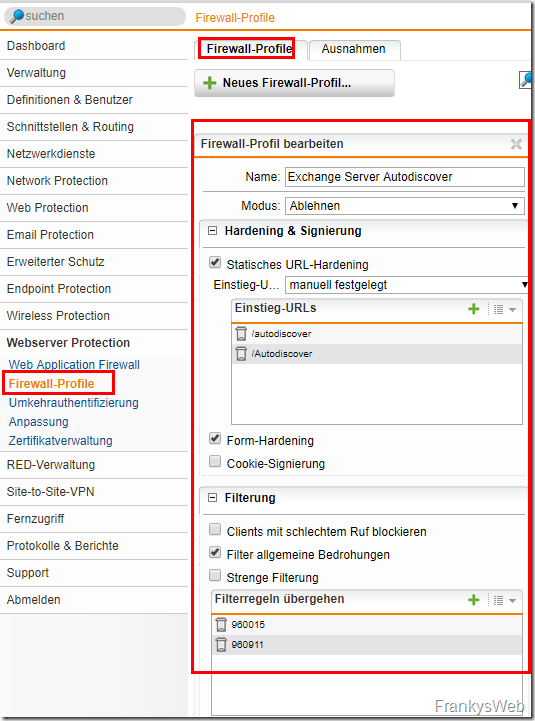

Firewall profiles

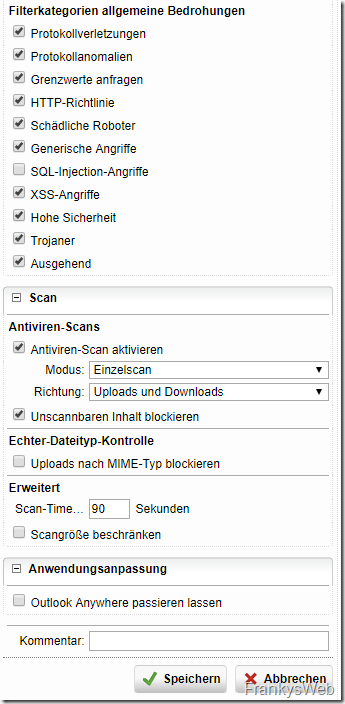

I have created two firewall profiles for the Exchange Server, one for Autodiscover and one for the other web services. First of all, here are the settings for the Autodiscover firewall profile (2 screenshots):

Entry URLs:

/autodiscover /autodiscover

Override filter rules:

960015 960911

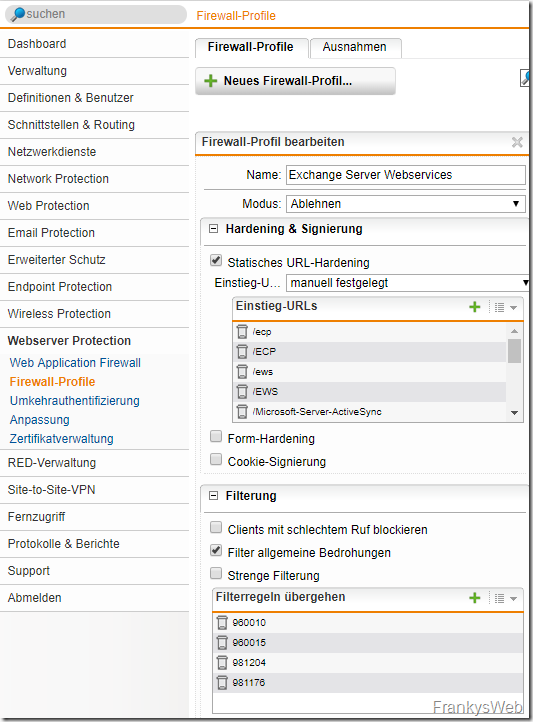

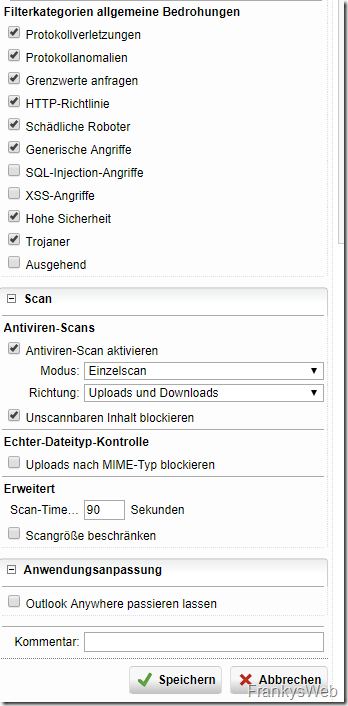

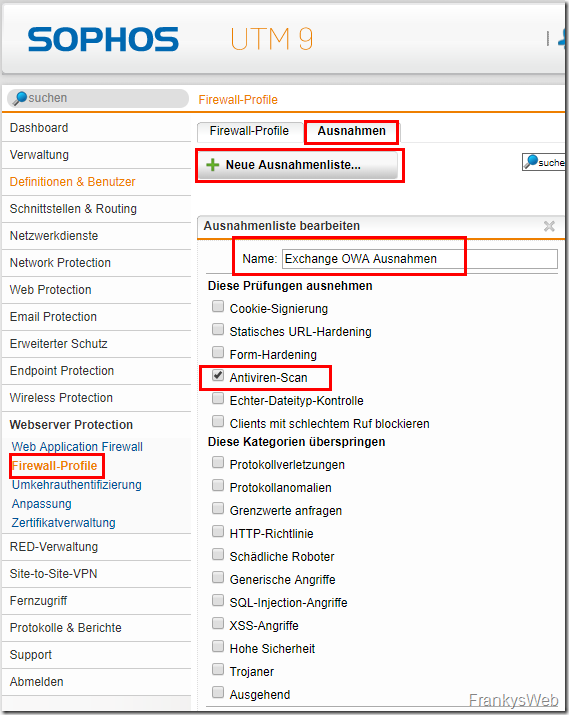

Here is the second firewall profile for the remaining Exchange web services (2 screenshots):

Entry URLs:

/ecp /ECP /ews /EWS /Microsoft-Server-ActiveSync /oab /OAB owa /OWA / /mapi /MAPI /api /API

Override filter rules:

960010 960015 981204 981176

Please make sure that the remaining checkboxes are set accordingly.

Virtual Server

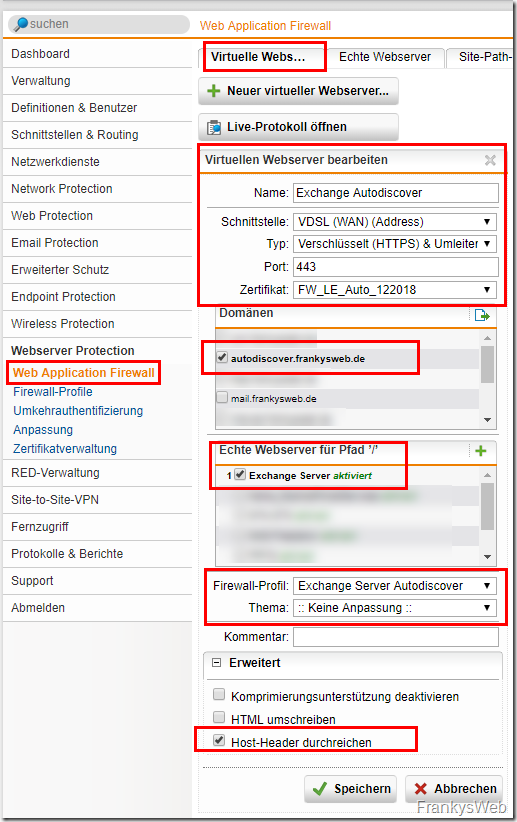

Once the firewall profiles have been created, the virtual web servers can be created. Here too, there are two virtual web servers, one for Autodiscover and one for the rest. Here is the virtual web server for Autodiscover:

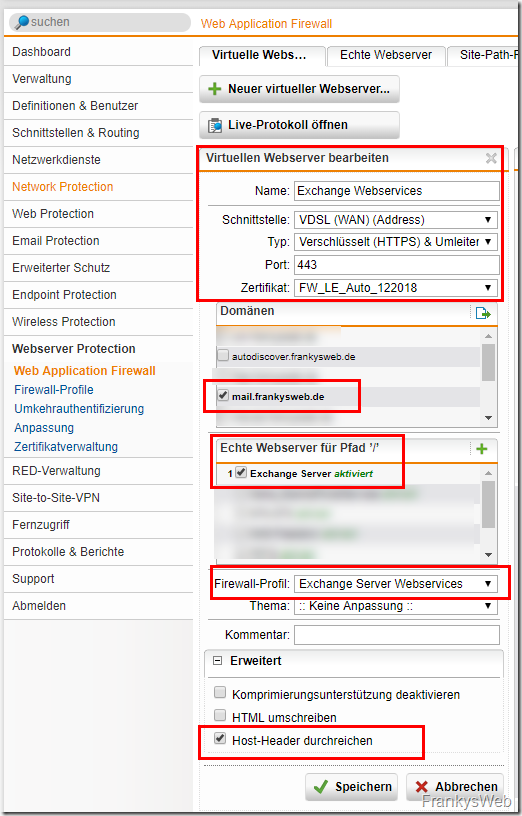

Here is the second web server for the remaining Exchange web services:

Note: The previously created Let's Encrypt certificate is selected as the certificate for both virtual web servers.

Exceptions

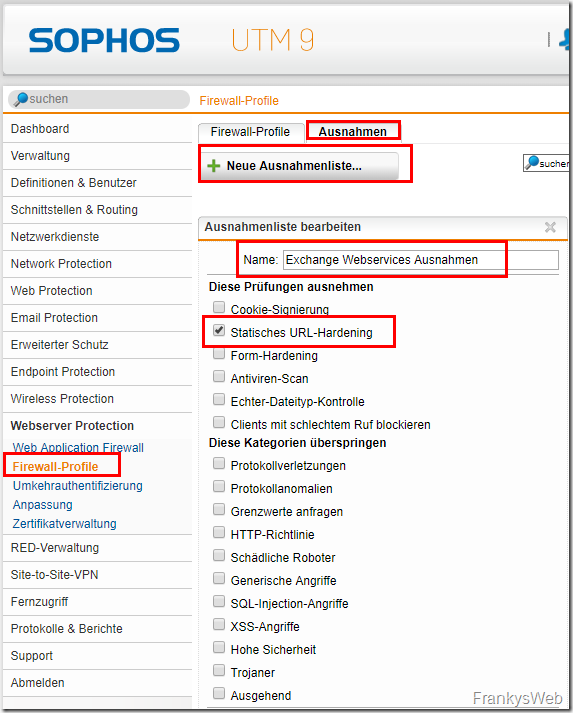

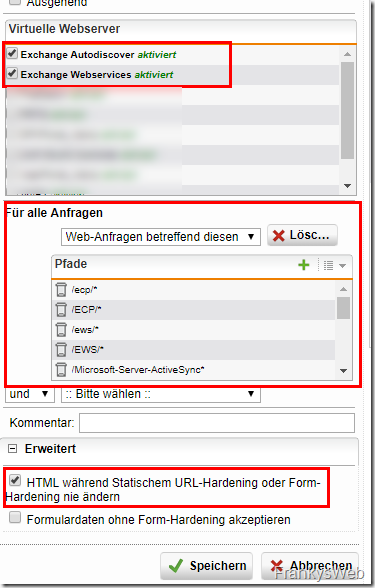

To ensure that all Exchange features work properly, a few exceptions are required. I have again created 2 lists with exceptions.

The first exception applies to both Exchange web services and Exchange Autodiscover:

Paths:

/ecp/* /ECP/* /ews/* /EWS/* /Microsoft-Server-ActiveSync* /oab/* /OAB/* /owa/* /OWA/* /api/* /API/* /MAPI/* /mapi/* /autodiscover/* /autodiscover/*

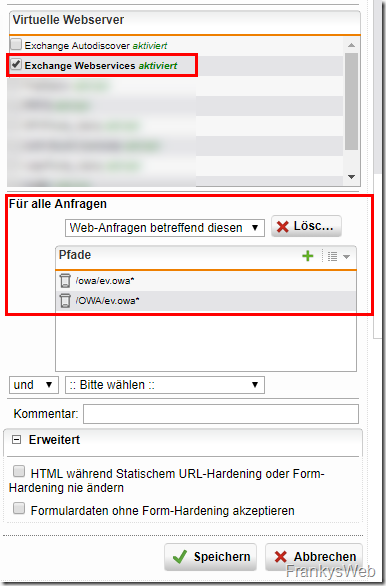

The second exception is only necessary for Exchange web services:

Paths:

/owa/ev.owa* /OWA/ev.owa*

These were all the necessary settings.

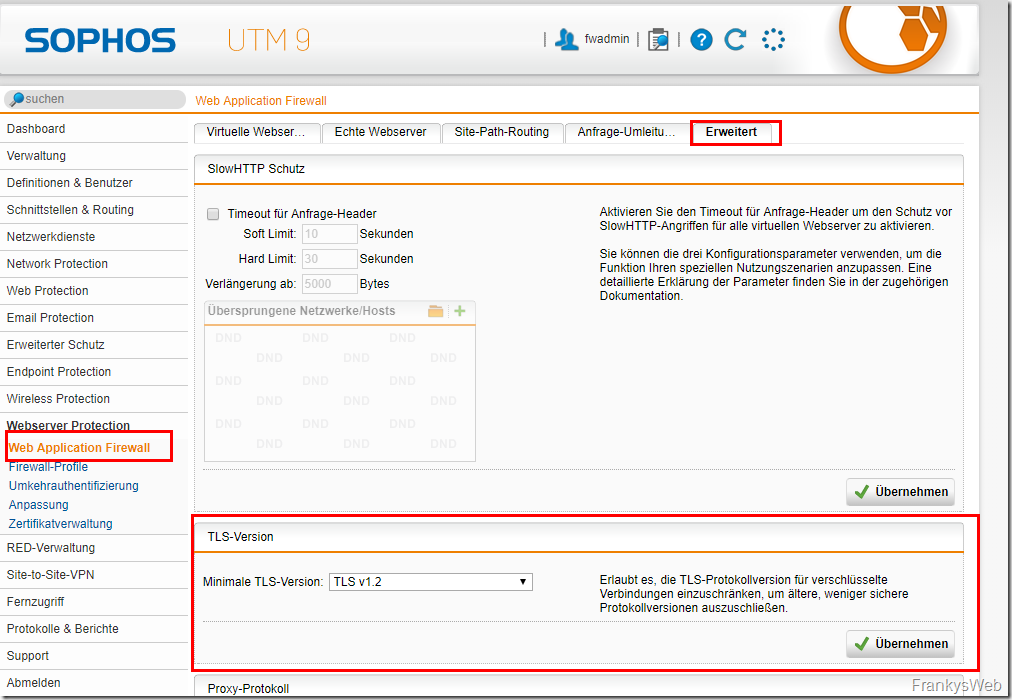

Optional but recommended settings

On the "Advanced" tab, the TLS version should be set to TLS 1.2:

If Windows 7 is still being used, TLS 1.2 must be activated on the client in this case. See here:

There are further settings to improve the SSL Labs rating, so if you like you can only use strong ciphers and activate HSTS:

Note

This HowTo no longer contains a configuration for RPCoverHTTP. Since even Outlook 2010 supports the new MAPIoverHTTP protocol with corresponding updates, the old RPCoverHTTP protocol is no longer required.

Hi,

Danke für die Anleitung.

Ich habe jedoch noch Verständnisfragen dazu.

Ich habe ja über die UTM ein Letsencrypt-Zertifikat ausgestellt. Wird dieses, bzw. kann ich dieses verwenden, um meine Domains z.B. outlook.domain.de zu verschlüsseln oder muss ich das eventuell gar nicht selbst machen, da es durch das hinterlegen in der UTM durch diese gemacht wird, wenn ein Client die Domain ansurft?

Ich stehe diesbezüglich noch etwas auf dem Schlauch.

Danke für die Hilfe.

Hallo Frank,

Du hast ganz am Anfang folgendes geschrieben:

„Aktuell werden in meiner Umgebung auch alle internen Verbindung durch die UTM Webserver Protection geroutet, aus dem internen LAN ist der Exchange Server nicht mehr erreichbar.“

Wie hast du das konfiguriert ? Würde gern das auch so machen, kannst du mir bitte ein paar Tipps dazu geben ?

Vielen Dank !

Gruß Holger

Hallo Franky,

habe das alles bereits so umgesetzt, jetzt hätte ich noch eine Frage.

autodiscover.kundendomain.de und outlook.kundendomain.de sind mit der Anleitung eingerichtet und funktionieren auch ohne Probleme.

Weiterhin ist der Zugriff auch über die öffentliche IP-Adresse oder alten Dynalias auf den Exchange möglich. Natürlich mit seinem SSL-Zertifikatsfehler. Ist ja auch logisch…

Wird dieser Traffic dadurch auch gescannt ? Das hab ich nicht so ganz verstanden.

Hallo Frank,

ich habe deine Anleitung umgesetzt und es läuft auch jetzt alles 1a, aber Owa wird über den edge mit hyroglyphen angezeigt. Was mache ich da falsch? Hat das vielleicht auch irgendeiner und hat es gelöst? Das Log gibt leider nichts her oder ich bin zu dumm es zu entschlüsseln.

Grüße

Michael

Hallo Frank,

ist es erforderlich, das aktualisierte Lets-Encrypt Zertifikat jeweils zu exportieren und dann auf dem Exchange zu installieren, oder kann der Exchange, wie bei einer rein internen Lösung, seine eigenen, selbst-signierten Zertifikate haben, da beim Zugriff über die UTM WAF lediglich das Lets-Encrypt Zertifikat der UTM relevant ist?

Gruß, Frank

Hall Franky,

bei Exchange Server Webservices melder mir Sophos 9.705-3 folgendes:

„Die Liste mit Filterregeln, die übersprungen werde, enthält die folgenden erforderlichen Infrastrukturregeln: 981176, 981204. Das Deaktivieren einer erforderlichen Infrastrukturregel kann dazu führen, dass Angriffe nicht durch die Web Application Firewall blockiert werden.“

Sollen die beiden Regeln weiterhin ausgeschaltet bleiben?

Hallo,

dies Meldung hat mich auch etwas irritiert, ich habe dann die beiden Regeln einfach nicht deaktiviert und konnte bisher nichts nachteiliges feststellen. Es läuft ohne erkennbare Probleme

Hallo zusammen,

ich habe nach Anleitung die Anbindung von Mobilen Endgeräten und Outlook Clients hinbekommen, funktioniert super. Ein Problem ist mit bis jetzt aber aufgefallen. Ich habe hier noch ein paar MacBooks, die nutzen Apple Mail. Seit der Umstellung, können die sich nicht mehr mit Exchange verbinden, die Authentifizierung wird abgelehnt. Muss für die Macs noch besondere Einstellungen oder Ausnahmeregeln eingerichtet werden?

Grüße Mathias

Hallo Zusammen,

wie es aussieht, hat Heinrich recht. Zumindest lassen sich die Seiten nicht auf Basis der angefragten Pfade blocken. Die Einstiegs URLs sind nur für das Static URL Hardening und sagt nicht, ob etwas darf oder nicht.

Dann werden wir wohl den Umweg über die Set-CASMailbox machen. Das habe ich getestet und funktioniert. Kann jedoch nicht global gesetzt werden, sondern für jede Mailbox individuell. Wieder ein Stellrädchen, an was man denken muss, wenn man einen neuen Benutzer im AD anlegt.

Danke für Eure Hilfe! TipTop

Gruß

Björn

Hallo Björn,

du hast ja oben die Anleitung von Frank wo die Pfade (Einstiegs URLs) in der UTM angegeben sind. Hier einfach mal versuchen die für Outlook relevanten Pfade rauszunehmen.

BG

Sebastian

Hallo Björn,

die UTM bietet meiner Meinung nach keine direkte Möglichkeit nach Geräten zu sondieren. Da die mobile devices über /ActiveSync gehen, kannst du aber versuchen im Reverse Proxy die /Mapi zu blockieren bzw. explizit zu verbieten.

BG

Sebastian

Hallo Sebastian,

da weiß ich eben nicht, wie ich das an der Sophos bewerkstelligen kann. Kannst du mir da ein Tipp geben?

Vielen Dank

LG

Björn

Outlook Clients damit zu blockieren geht imho nicht… denn auch Outlook kann im Prinzip Active Sync sprechen. D.h. nur den MAPI Folder zu blockieren reicht nicht aus. Momentan fällt mir keine Lösung ein dies zu bwerkstelligen. Man könnte eventuell zusätzlich die Mobilgeräte am Exchange einem Genehmigungsprozess unterziehen…

LG,

Heinrich

Hallo Zusammen,

haben das Profil erfolgreich angelegt und es funktioniert nun soweit auch alles. Jedoch von allem etwas zu viel. Welche Möglichkeiten gibt es, wenn wir rein mobil nur bereitstellen wollen? Es soll nur ein Connect mit ios und android möglich sein. Kann mir hierzu jemand einen Tipp geben?

Danke und Gruß

Björn

Hallo Björn,

sofern Ihr nur Active Sync nutzen wollt, könntet Ihr z.B. den Outlook WebAccess auf dem Server deaktivieren. Zusätzlich kann man auf dem Exchange noch eine Postfachrichtlinie nutzen, welche den Umgang mit mobilen Geräten regelt.

BG

Sebastian

Hallo Sebastian,

danke für deine Antwort. Das Problem ist so, dass wir Zugriff von externen Outlook (2013/2016) Clients unterbinden möchten. Mein Laptop zuhause hat ohne VPN mit Outlook Zugriff auf Exchange. Dies soll von zuhause oder generell extern nicht funktionieren. Funktionieren soll nur der Zugriff mit IOS und Android.

Nun gibt es die Möglichkeit, wenn interne und externe URL unterschiedlich sind, dies mit PowerShell zu Set-CASMailbox zu erledigen. Das finde ich jedoch nicht sauber und ich würde das gerne schon an der Sophos abfangen.

Outlook WebAccess hat damit nichts zu tun. Dies ist wirklich nur für Browserzugriff. Wir haben Mapi over HTTP aktiv.

Danke und Gruß

Björn

Hi,

meiner Ansicht nach entsteht eine Fehlkonfiguration durch einerseits /MAPI (nur große Buchstaben) in den Einstiegs-URLs des Firewall Profils Exchange Webservices und andererseits /Mapi (nur der erste Buchstabe groß) in den Pfaden der Exchange Webservices Ausnahmen. Diesen Fehler gibt es so auch in der Sophos Community.

Ggf. hat es keine Auswirkungen weil nur /mapi (nur kleine Buchstaben) genutzt wird?

LG

Timbo

Hallo zusammen …

kurzes Feedback: oben geschilderte Konfiguration funktioniert bei mir mit UTM 9.7 und Exchange 2019 CU 3 …

Allerdings würde ich gern das Aktualisierungsinterval des OWA heruntersetzen ( OWA über WAF aufgerufen aktualisiert nur alle 60 Sekunden den Kalender / Emails usw. wohingehen OWA NICHT über WAF sondern direkt mit dem Exchange nach etwa 5 Sekunden aktualisiert ).

Hat dazu jemand eine Idee?

Gruß

Thomas

Danke. Activesync und OWA klappt mit diesem Guide, für Outlook Anywhere musste ich noch die weniger restriktive Firewall-Ausnahme aus diesem Guide hinzufügen: https://community.sophos.com/kb/en-us/131787

Sonst gab es von außen immer Popups zur Eingabe der Credentials.

Hallo Frank,

nur mal eine klein Anmerkung bezgl. Security… Sollte man das /ecp Verzeichnis überhaupt noch nach aussen schleusen? Ab 2016 wird es ja nicht mehr für die OWA Options verwendet und ein Administrator hat meist andere Wege zum EAC…

Gruß,

Heinrich

Hallo Franky,

ich habe folgendes Problem mit der Exchange 2019 und der Sophos WAF. Wenn ich auf einem Mobilendgerät (iPhone/Android) mit der Outlook das Konto einrichten möchte, passiert dort gar nichts. Wenn ich hingegen die intrigierte App wie Mail nutze. Funktioniert es einwandfrei. Hast du eine Idee?

Gruß Dominik

Hallo Dominik,

schau mal ob du im Firewall Profil die Option „Clients mit schlechtem Ruf blockieren“ eingeschaltet hast, die Outlook App verwendet Cloud Proxies die gern mal von der UTM geblockt werden. Dies solltest du auch im WAF Log sehen.

Gruß,

Frank

Danke für deine Anleitung, hast du ne Idee wie man das so erzeugte LetEncrypt Zertifikat automatisch auf den jeweiligen Server überträgt?

Beim RD Gateway musste ich das manuell machen um so auf den lokalen Server zu kommen, das würde ich gerne verhindern.

Hallo Jens,

siehe hier:

https://www.frankysweb.de/sophos-utm-zertifikat-der-waf-mittels-powershell-exportieren/

Gruß,

Frank

Hallo Frank,

vielen Dank für die gute(n) Anleitungen …

VIelleicht kannst du mir auch bei folgendem Problem helfen, ich sehe den Wald vor lauter Bäumen nicht mehr.

– Exchange 2019 DAG mit 2x Postfachservern und 1x Zeugenserver

– UTM 9.602 WAF nach dieser Anleitung gebaut ( URLs intern und extern gleich & Split-Brain DNS )

– Outlook 2016 intern keine Probleme

– gleiches Outlook 2016 extern durch die WAF bringt bei bereits intern eingerichtetem Konto Benutzername/Passwort Abfrage. Gebe ich das Passwort ein geht alles.

– gleiches Outlook 2016 extern durch die WAF ohne konfiguriertes Konto kann „nichtmal“ autodiscover machen und das Konto einrichten ( ich sehe keinen Connect auf der WAF für autodiscover ).

Ich habe auch schon den „Rat“ hier gefunden und kein Load Balancing oder so laufen sondern als Real Webserver einen der beiden Exchange Server eingetragen, keine Änderung.

Besten Dank!

Gruß

Thomas

Hallo Frank,

danke für den Blog. Was müsste bei einer DAG mit Exchange 2013 geändert werden?

Hab die WAF Profile und Exceptions gemäß deiner Screenshots angepasst. Gut ist schon Mal: es läuft noch :-)

Bei den Security Warnings sehe ich jetzt allerdings mehr Einträge als vorher im Log.

Vor der Umstellung hatte ich nur einen wiederkehrenden Fehler im Log:

900000 im Bezug auf /mapi/emsmdb/

Jetzt habe ich

960009 im Bezug auf /EWS/Exchange.asmx

958291 im Bezug auf /OAB/…/oab.xml

958291 im Bezug auf /owa/prem/15.1.1591.12/resources/sounds/email_notify.mp3

981203 im Bezug auf /OAB/…/oab.xml

981203 im Bezug auf /owa/prem/15.1.1591.12/resources/sounds/email_notify.mp3

Ich weiß allerdings auch, dass man sich durch zu viele Exceptions die WAF-Dienste komplett zerschießen kann, obwohl sich mir der Grund dazu nicht erschließt. Ich lasse es jetzt mal so laufen und schaue, was die User melden, insbesondere die mit Outlook für Mac.

Vorher:

2019:04:17-11:26:56 mail-1 httpd[25611]: [security2:error] [pid 25611:tid 4078164848] [client 80.15.21.19] ModSecurity: Access allowed (phase 1). Operator GT matched 0 at ENV. [file „/usr/apache/conf/waf/base.conf“] [line „14“] [id „900000“] [hostname „mail.meinedomain.com“] [uri „/mapi/emsmdb/“] [unique_id „XLbxYMCobhEAAGQLRosAAABq“]

Nacher:

2019:04:17-11:35:10 mail-1 httpd[23071]: [security2:error] [pid 23071:tid 4036135792] [client 217.9.12.178] ModSecurity: Warning. Operator EQ matched 0 at REQUEST_HEADERS. [file „/usr/apache/conf/waf/modsecurity_crs_protocol_anomalies.conf“] [line „66“] [id „960009“] [rev „1“] [msg „Request Missing a User Agent Header“] [severity „NOTICE“] [ver „OWASP_CRS/2.2.7“] [maturity „9“] [accuracy „9“] [tag „OWASP_CRS/PROTOCOL_VIOLATION/MISSING_HEADER_UA“] [tag „WASCTC/WASC-21“] [tag „OWASP_TOP_10/A7“] [tag „PCI/6.5.10“] [hostname „mail.meinedomain.com“] [uri „/EWS/Exchange.asmx“]

2019:04:17-11:40:55 mail-1 httpd[22045]: [security2:error] [pid 22045:tid 3725605744] [client 80.15.21.19] ModSecurity: Warning. String match „bytes=0-“ at REQUEST_HEADERS:Range. [file „/usr/apache/conf/waf/modsecurity_crs_protocol_violations.conf“] [line „427“] [id „958291“] [rev „2“] [msg „Range: field exists and begins with 0.“] [data „bytes=0-4721“] [severity „WARNING“] [ver „OWASP_CRS/2.2.7“] [maturity „6“] [accuracy „8“] [tag „OWASP_CRS/PROTOCOL_VIOLATION/INVALID_HREQ“] [hostname „mail.meinedomain.com“] [uri „/OAB/82cf7739-53f4-44dd-bb37-edec070e8a1a/oab.xml“] [unique_id „XLb0p8CobhEAAFYdLVEAAABj“]

2019:04:17-11:40:55 mail-1 httpd[22045]: [security2:error] [pid 22045:tid 3725605744] [client 80.15.21.19] ModSecurity: Warning. Operator LT matched 5 at TX:inbound_anomaly_score. [file „/usr/apache/conf/waf/modsecurity_crs_correlation.conf“] [line „33“] [id „981203“] [msg „Inbound Anomaly Score (Total Inbound Score: 3, SQLi=, XSS=): Range: field exists and begins with 0.“] [hostname „mail.meinedomain.com“] [uri „/OAB/82cf7739-53f4-44dd-bb37-edec070e8a1a/oab.xml“] [unique_id „XLb0p8CobhEAAFYdLVEAAABj“]

2019:04:17-11:41:48 mail-1 httpd[25445]: [security2:error] [pid 25445:tid 3868281712] [client 87.14.3.129] ModSecurity: Warning. String match „bytes=0-“ at REQUEST_HEADERS:Range. [file „/usr/apache/conf/waf/modsecurity_crs_protocol_violations.conf“] [line „427“] [id „958291“] [rev „2“] [msg „Range: field exists and begins with 0.“] [data „bytes=0-„] [severity „WARNING“] [ver „OWASP_CRS/2.2.7“] [maturity „6“] [accuracy „8“] [tag „OWASP_CRS/PROTOCOL_VIOLATION/INVALID_HREQ“] [hostname „mail.meinedomain.com“] [uri „/owa/prem/15.1.1591.12/resources/sounds/email_notify.mp3“] [unique_id „XLb03MCobhEAAGNlofQAAAIT“]

2019:04:17-11:41:48 mail-1 httpd[25445]: [security2:error] [pid 25445:tid 3868281712] [client 87.14.3.129] ModSecurity: Warning. Operator LT matched 5 at TX:inbound_anomaly_score. [file „/usr/apache/conf/waf/modsecurity_crs_correlation.conf“] [line „33“] [id „981203“] [msg „Inbound Anomaly Score (Total Inbound Score: 3, SQLi=, XSS=): Range: field exists and begins with 0.“] [hostname „mail.meinedomain.com“] [uri „/owa/prem/15.1.1591.12/resources/sounds/email_notify.mp3“] [unique_id „XLb03MCobhEAAGNlofQAAAIT“]

Danke für das Update! Selbst der Sophos Support verweist oft als Referenz auf deine Artikel!

Werde mal unser 2016er DAG/Kemp LM/SG Cluster Setup durchgehen und auf relevante Unterschiede zu deinem neuen Guide untersuchen.

Wir haben bisher nur mit Outlook 2016 Clients auf Apple Mac / Macbooks Probleme, wenn die von extern zugreifen. Das klappt grundsätzlich, aber es kommt permanent zu Verbindungsabbrüchen und der Support weiß da auch nicht weiter. Die verweisen dann immer gerne darauf, dass Exchange 2016 nicht offiziell zu 100% supportet ist *Hüstel*

Hallo Frank,

wie immer super Blog.

Ich habe alles nach deiner Anleitung eingerichtet. Soweit funktioniert alles bis auf eins.

Wir haben öffentliche Ordner und SharedMailboxen im Einsatz.

Es kommt immer die Aufforderung das Kennwort einzugeben. Ich bin jetzt schon so weit das er dies beim Zugriff auf die öffentlichen Ordner abfragt. Das Postfach und die SharedMailboxen funktionieren. OWA und alle anderen Services auch.

Ist diesbezüglich was bekannt?

Vielen Dank

Hey Frank,

ich habe seit Gestern beim Ersetzen der Zertifikate über Deine Methode (bzw. über Let’s Encrypt via UTM) folgendes Problem:

Outlook-WebApp im IE – Verschlüsselt (Zertifikat i.O.)

Outlook-ECP im IE und Chrome – Verschlüsselt (Zertifikat i.O.)

Outlook-WebApp im Chrome – Login Verschlüsselt (Zertifikat i.O.), Rest nicht, aber trotzdem HTTPS, nur ohne Zertifikat…

Outlook-FAT-Client – Keine Verbindung, da das Zertifikat angeblich den Namen des Servers nicht enthält.

Manueller Aufruf der Domain.com/MAPI – Verschlüsselt (Zertifikat i.O.)

Ich habe bereits das Zertifikat aus der UTM im Exchange (neu) über das ECP hinterlegt und manuell über die PowerShell. Beides hat keine Veränderung gebracht.

Der Verbindungsprüfer von Microsoft (dieses Online-Ding dessen Name mir gerade entfallen ist) meldet keinen einzigen Fehler.

Das Phänomen tritt auf allen Clients (Win 7 und Win 10) auf, außer auf meinem Android-Handy…

Hast Du eine Idee, was das sein könnte?

Vielen Dank Dir vorab und viele Grüße,

Justin

Hallo,

sehr interessanter und informativer Blog.

Weiter so!

Liebe Grüße

Was für Zertifikate kommen denn in den IIS auf dem Exchange Server?

Ich muss da immer alle drei Monate manuell die Zertifikate (via PowerShell) installieren – das nervt

Ich habe im IIS Zertifikate der internen CA. Die Root Zertifikate der CA werden per GPO verteilt, bzw. im Handy installiert.

Somit funktioniert der interne, direkte Zugriff. Die Laufzeit ist 2 Jahre.

Extern geht der Weg über die Sophos, mit LetsEncrypt Zertifikaten.

Funktioniert so denn Outlook Anywhere?

Hallo Hans,

ja, mit MAPIoverHTTP funktioniert der Zugriff von Outlook ohne VPN auf Exchange Server.

Gruß,

Frank

Outlook anywhere im Browser funktioniert ansonsten, nur die Vollansichten, die ein neues Fenster im Browser öffnen, funktionieren im Firefox nicht.Die Url ist dann https:///owa/projection.aspx , das fenster ist leer.

Das Problem hatten Ingo und ich bereits unter

https://www.frankysweb.de/sophos-utm-9-4-waf-und-exchange-2016/

als Kommentar gemeldet – leider gibt es aber keine Lösung, bzw. andere Leidensgenossen.

Hallo,

super Doku und prima, das Du es in Zusammenhang mit LetEncrypt überarbeitet hast.

Habe bereits meine WAF mit E2016 kombiniert und dazu die Anleitung

https://www.frankysweb.de/sophos-utm-9-4-waf-und-exchange-2016-ohne-rpcoverhttp/

genutzt. Alles funktioniert soweit prima, jedoch kann ich im Firefox Mails nicht in einem Extra Fenster öffnen, oder eine Mail in einem neuen Fenster erstellen. Die URL springt auf https:///owa/projection.aspx , die Seite ist jedoch leer.

Im Internet Explorer funktioniert dies jedoch.

Hat jemand dazu eine Lösung?

Erik

…bei mehr als einem Exchange Server, also eine DAG Verbund, kann man statt des Loadbalancers der UTM auch die DAG IP-Adresse des DAG Computerkontos nutzen.

Hallo Sebastian,

der Loadbalancer der UTM funktioniert hier nicht. In einer Umgebung mit DAG kommt aber ohnehin meist ein interner Loadbalancer zum Einsatz. Dieser lässt sich dann auf in der WAF nutzen. Eine Exchange DAG hat mit Exchange 2016 eigentlich keine IP mehr (IP-less DAG). Daher hier bitte auch nicht die IP der DAG verwenden (wenn vorhanden). Die IP der DAG ist nicht als Client Zugriffs IP gedacht.

Gruß,

Frank