Once again, I let myself be led up the garden path. I had a Update for Exchange when a short time later the Outlook app for iOS and Android stopped working. The app no longer synchronized any data and there were no error messages. As I had carried out an update shortly beforehand, I suspected this at first. However, after some digging around in the Exchange logs, I noticed that the Outlook app was not connecting to the Exchange server at all.

I then checked the Sophos UTM web server protection logs. This is where I found what I was looking for.

As you can see here, the Outlook app does not establish the connection to Exchange directly, but takes a detour via servers on the Internet (srcip="23.101.75.158″). Here is the corresponding excerpt from the UTM log:

2018:05:12-22:45:51 utm httpd: id="0299″ srcip="23.101.75.158" localip="192.168.10.106″ size="236″ user="-" host="23.101.75.158″ method="POST" statuscode="403″ reason="dnsrbl" extra="Client is listed on DNSRBL black.rbl.ctipd.astaro.local" exceptions="SkipURLHardening" time="1029″ url="/Microsoft-Server-ActiveSync" server="mail.frankysweb.de" port="443″

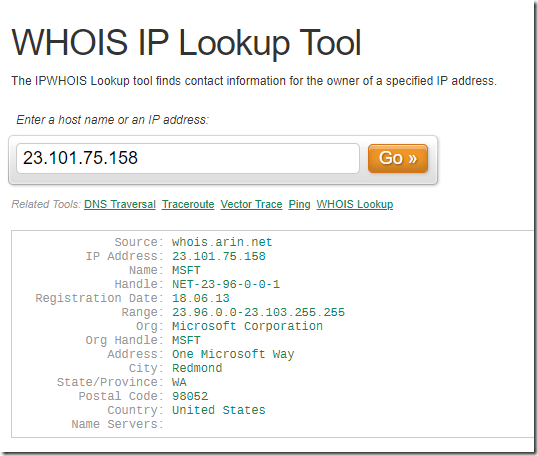

The IP 23.101.75.158 belongs to Microsoft and in particular to the "Outlook cloud service":

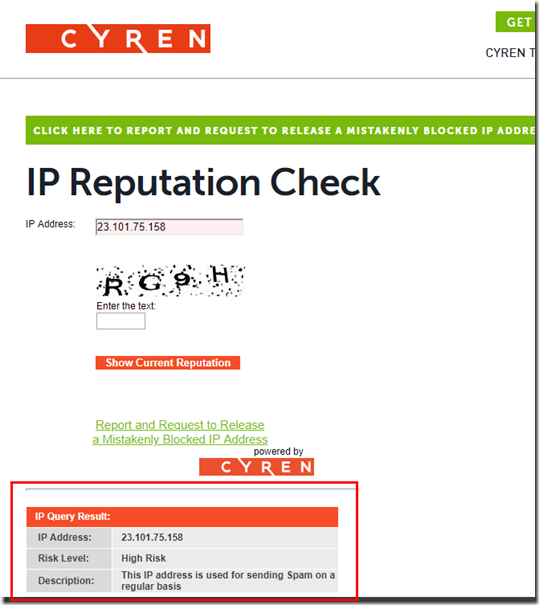

Unfortunately, exactly this IP is on the Cyren blacklist, which is also used by the Sophos UTM:

Here you can find more information about the "Outlook cloud service" and how authentication works:

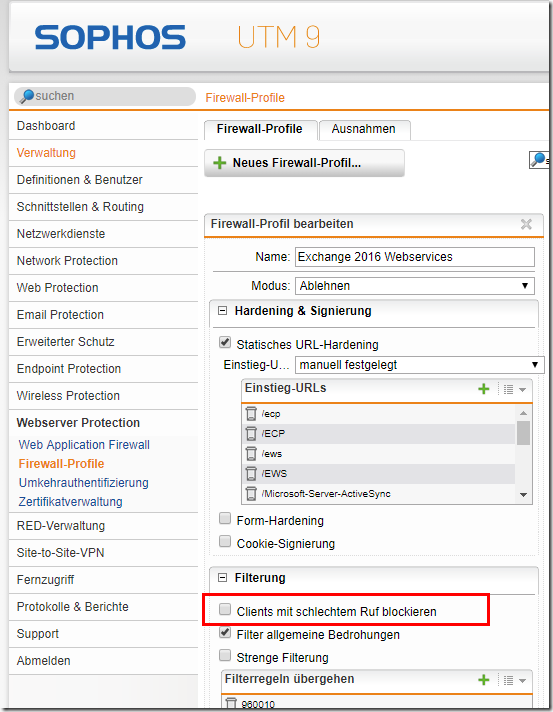

Now Microsoft will certainly not only use this single IP to establish the connection, so I had to disable the option "Block clients with bad reputation" in the firewall profile of the UTM:

The blacklists are therefore no longer checked and the Outlook app works again. As far as I know, there is no way to maintain a whitelist for IPs on the UTM.

Personally, I would prefer the app to connect directly to Exchange without any detours. However, there is no option to prevent this when using the Outlook app, so you still have to trust Microsoft not to mess up your login data.

Ich habe das outlook app gernau aus diesem Grund verbannt.

Seither nutze ich auf meinem Adroid Gerät NINE Mail. Das App ist super und hat auch den Kalender dabei. Das App kostet zwar etwas, dies Lohnt sich aber imho.

Nicht nur die IPV6-LTE…

Bei den V4 Verbindungen scheinen laut Sophos auch einige Blödsinn zu treiben…

Das Problem hatten wir auch schon. Das mit dem „schlechten Ruf blockieren“ hat uns vor allem bei IPV6-LTE Verbindungen Probleme gemacht. Viele dieser Gateways von Providern sind auf der Blacklist.

Hallo Frank,

das ist auch bei uns der Grund diese Apps (ist ja nicht die einzigste) zu verbieten und auf MDM zu gehen. Für die, bei denen es sich nicht lohnt (wie bei uns), ist die App „Nine Email and Calender“ zu empfehlen. Für schmales Geld kann hier eine perpetual Lizenz erworben werden und die App macht nen guten eindruck.

Hoi.

Das ist genau das Thema, wegen dem wir einmal Kontakt hatten @Frank.

Ich habe es mittlerweile so gelöst:

Eine Ausnahme Firewall Regel in der WAF (aktiv für die Exchange Dienste außer Autodiscover) für „blockiere Clients mit schlechten Ruf“ für folgende Quell-IPs:

Microsoft_Azure_13.79.169.177

Microsoft_Azure_13.79.171.207

Microsoft_Azure_13.79.172.49

Microsoft_Azure_40.68.212.59

Dazu habe ich bei den WAF Firewall Profilen für rein das Autodiscover Profil die Prüfung für „Clients mit schlechten Ruf blockieren“ ganz entfernt.

Damit fahren wir hier bisher ganz gut.

Hm, soviel Vertrauen kann mann doch gar nicht haben ;)

Ich habe die App von Anfang an geblockt.

Hi,

für mich persönlich gibt es leider wenig Alternativen, die eingebaute iOS Mail App finde ich nicht so toll, die iOS Outlook App finde ich allerdings ganz nett und nutze sie gerne. Der Umweg über die Cloud stammt ja noch aus der Zeit als Acompli die App entwickelt hat, damals waren es, glaube ich, auch noch Server die bei AWS gehostet wurden. MS hat dann irgendwann Acompli gekauft, aber leider das Prinzip beibehalten. Leider heißt es hier also, App blocken oder in den sauren Apfel beißen. Jeder Office 365 Kunde braucht sich diese Frage allerdings nicht zu stellen (Jeder Windows 10 Nutzer, wahrscheinlich auch nicht :-) )

Gruß,

Frank

@Stefan Seidl

Du kannst die App direkt in Exchange blockieren:

https://practical365.com/exchange-server/block-quarantine-outlook-ios-android-app-exchange-server-office-365/

Machen wir seit Anfang an so und bisher keine Beschwerden gegeben. :-)

das ist aber doch seit anfang an bekannt das die outlook app sich nicht direkt verbindet :(

somit wärs eigtlich richtig diese per richtlinie zu verbieten(im bezug auf datenschutz!! ;) )

Hallo Frank,

und genau aus diesem diesem Grund bin ich der Ansicht man sollte die Outlook Android App in Unternehmen verbieten und absichtlich an der Firewall / Reverse Proxy blockieren.

Es ist einfach eine Frechheit von Microsoft, Outlook for Android über einen eigenen Cloud „Caching-service“ laufen zu lassen.

Erstaunlich an der Sache finde ich jedoch, wie viele Unternehmen / User dieses app Verhalten nicht weiter interessiert.

LG Kevin