In my last article I made a stupid mistake regarding a free S/MIME certificate for signing and encrypting emails. In the last article, I recommended the CA DGNCert, which offers free S/MIME certificates, but the CA itself is not stored as a "Trusted Root Certification Authority" in Windows. As long as the root certificate from DGNCert is not manually stored in the "Trusted Root Certification Authority" store, the certificates are considered untrusted.

I had not noticed that the CA DGNCert only registers itself as a "Trusted Root Certification Authority" when the S/MIME certificate is created and does not already exist as assumed.

I therefore had to retract my original article and admit that I made a mistake here. I only realized this thanks to the comments on the original article. I would therefore like to take this opportunity to thank you once again for your comments, without which I would probably not have noticed my mistake.

On 19.02.2019, however, I had to update the original article again, as the alternative link from the comments has now also been taken offline and only returns a 404 page. Sectigo, the new owner of Comodo, no longer offers free S/MIME certificates.

However, I had promised to look for an alternative for free S/MIME certificates. I also found one and have now paid more attention, so there is now a new version of the article.

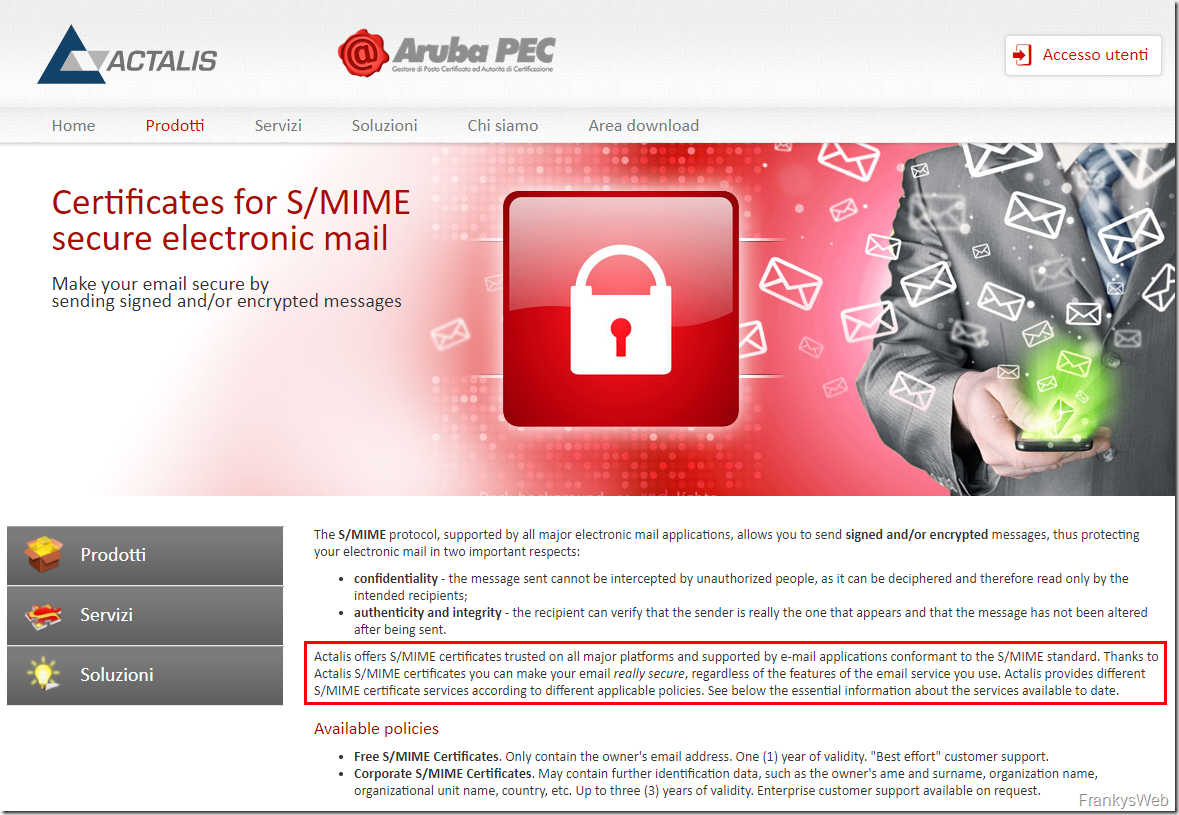

I finally came across a free S/MIME certificate at Actalis:

Actalis offers S/MIME certificates trusted on all major platforms and supported by e-mail applications conformant to the S/MIME standard. Thanks to Actalis S/MIME certificates you can make your email really secure, regardless of the features of the email service you use. Actalis provides different S/MIME certificate services according to different applicable policies. See below the essential information about the services available to date.

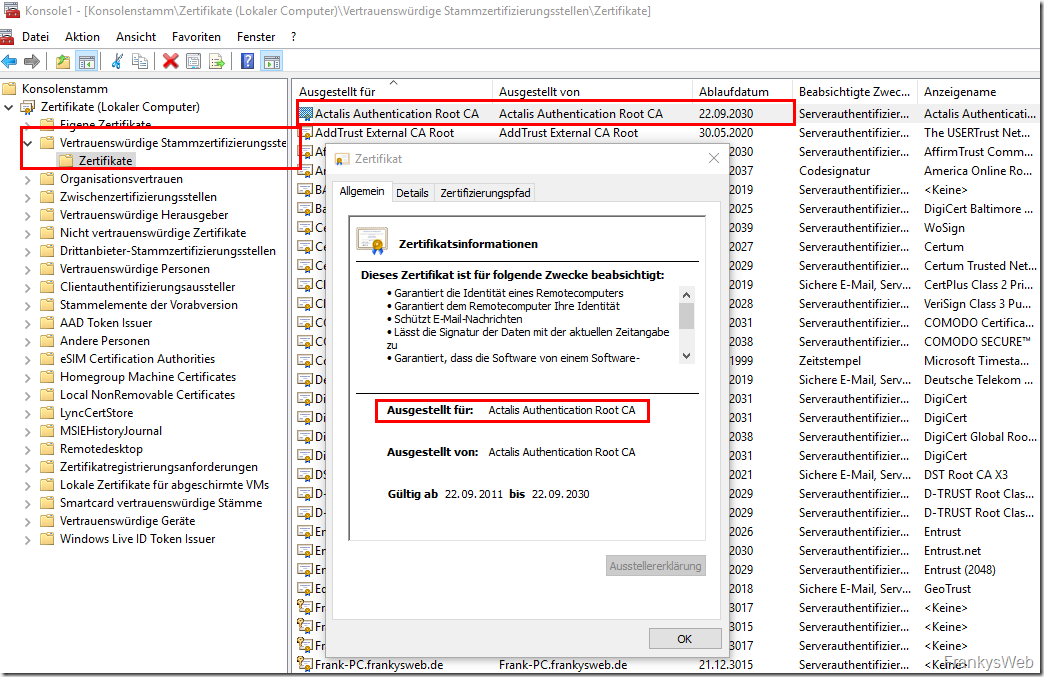

As you know, you learn from your mistakes, so I have now checked in advance whether there is a corresponding certificate from Actalis in the store for trusted root certification authorities:

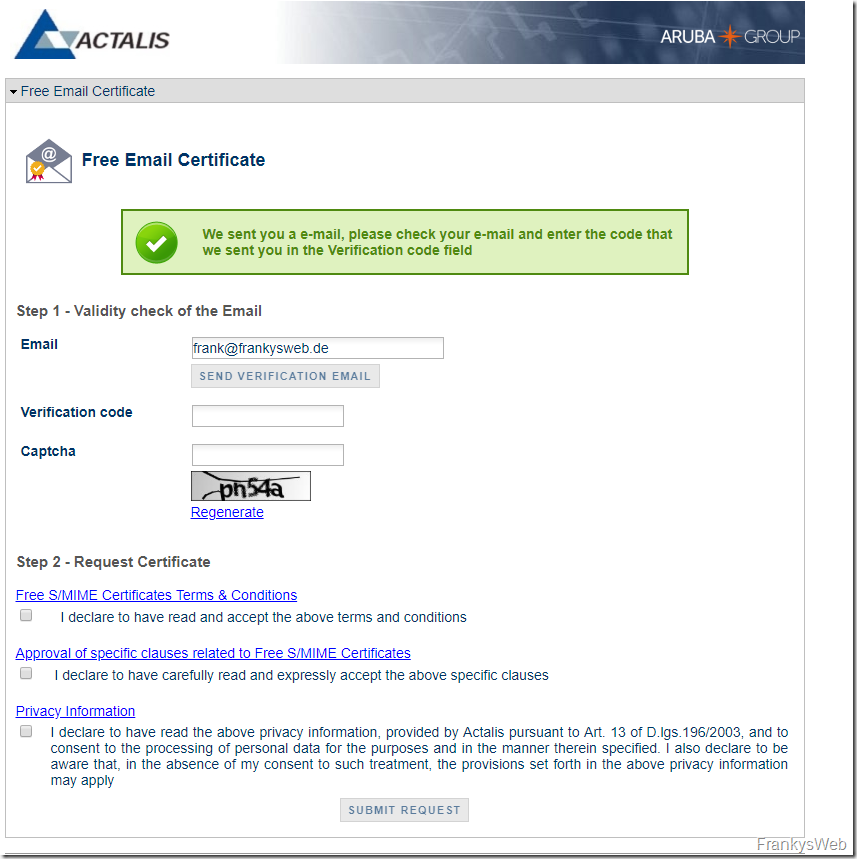

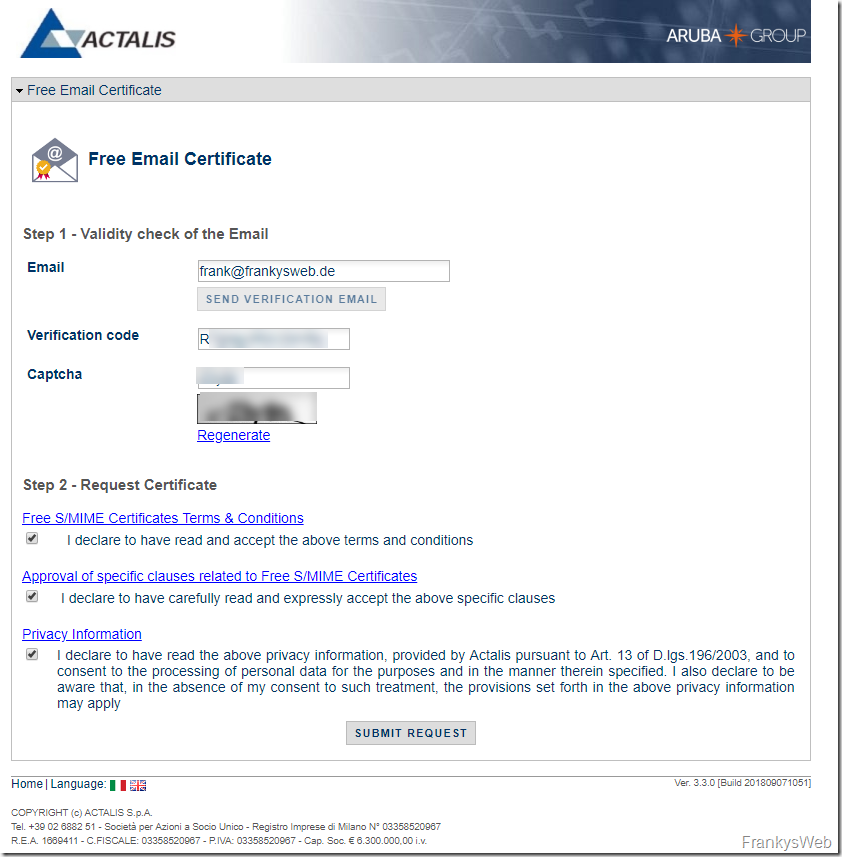

A certificate for the "Actalis Authentication Root CA" is available on my Windows 10 computer, so I have requested an S/MIME certificate:

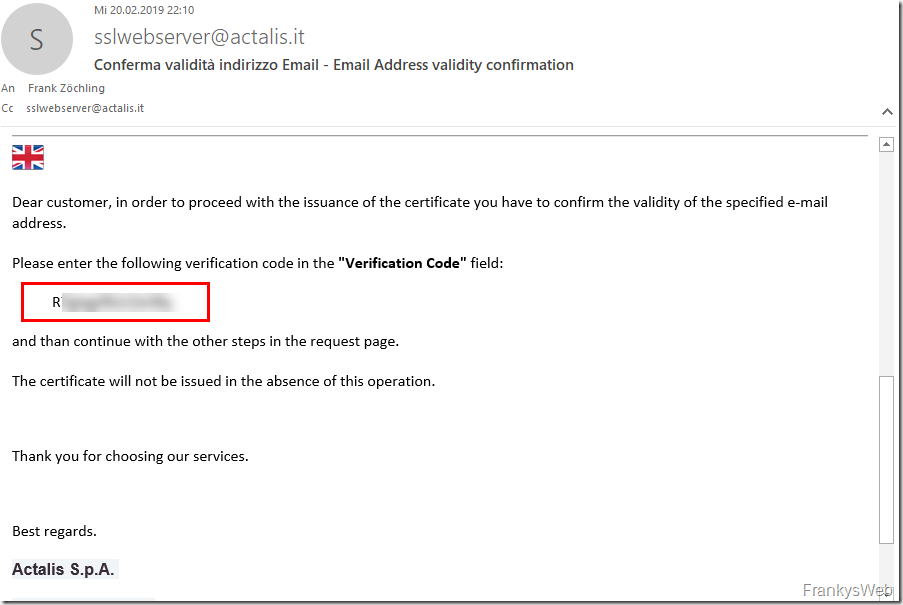

I had to wait a while for the verification code by e-mail, which arrived after about 15 minutes. The verification code from the email must now be copied:

The verification code is then entered in the form:

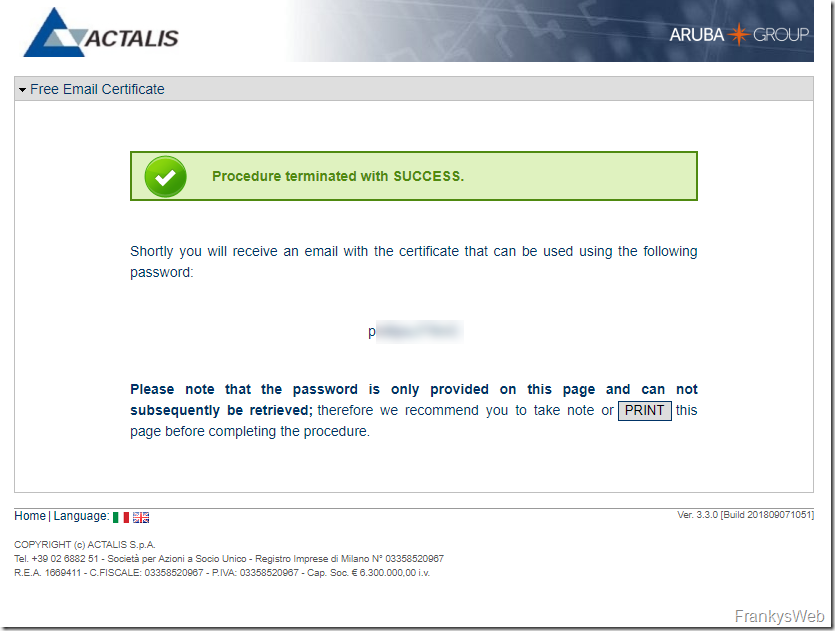

The next page now shows the password for the PFX file. This password should be kept in a safe place:

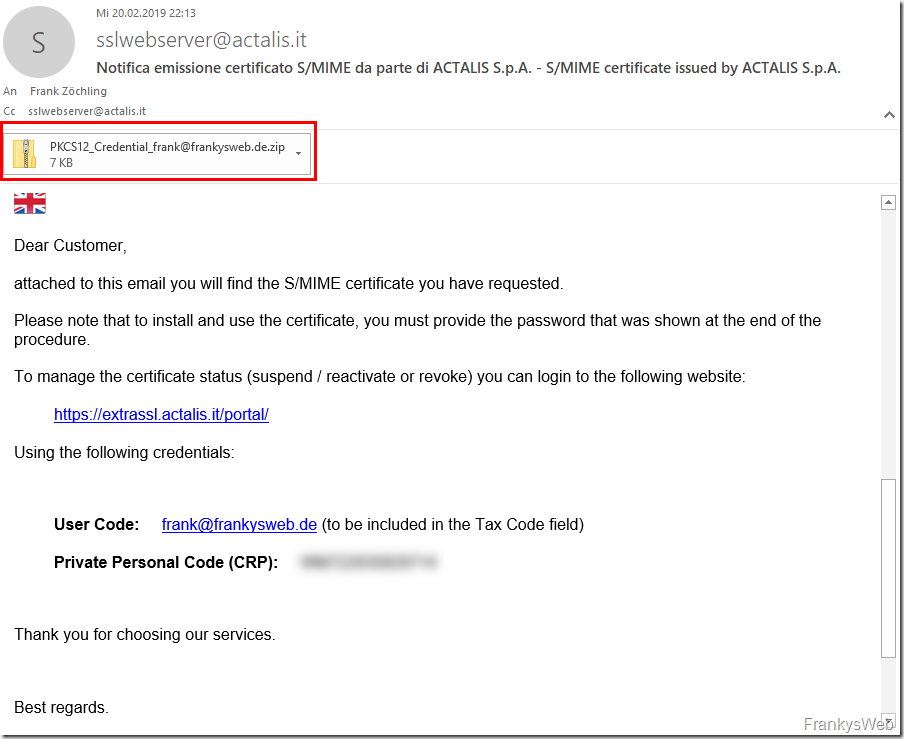

A short time later, Actalis sends the certificate by e-mail. The PFX file is protected with the password that the website displayed in the last step (see criticism):

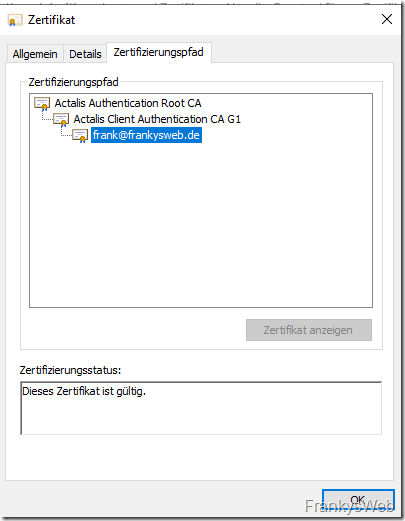

The PFX file can now be imported and you are now in possession of a valid S/MIME certificate:

The S/MIME certificate is issued by the sub-CA "Actalis Client Authentication CA G1", this CA was in turn signed by the "Actalis Authentication Root CA", which is located in the repository for trusted root certification authorities of Windows.

Criticism

The big problem with the S/MIME certificates from Actalis is that the private key is generated on the Acatlis servers. If Actalis stores the private key, the company is in principle able to decrypt the encrypted mails. Since the private key (as the name suggests) is not private in this case, but was created by the provider, you have to trust the provider Actalis accordingly. Everyone can decide for themselves, as there are also other CAs that issue S/MIME certificates, but these are subject to a fee.

If anyone knows of other CAs that issue free S/MIME certificates, please send me a note or comment and I will publish it accordingly.

Bin auch gerade auf der Suche. DGN Zertifikate (kostenlose) gibt es wohl im Moment nicht. War ganz zufrieden damit. Comodo bietet schon noch kostenlose S/Mime Zertifikate an (https://www.comodo.com/home/email-security/free-email-certificate.php), habe aber noch keines bestellt. Sectigo (einer der günstigsten Anbieter) ist für Anfänger nicht zu empfehlen, da ein CSR selbst erstellt werden muss, deren Wissensdatenbank dabei nicht hilfreich ist, wenn man das noch nie gemacht hat und ich nach jetzt 36 Std wieder eine Antwort über den Chat noch auf eine Supportanfrage bekam.

Gibt es Empfehlungen / Erfahrungen mit kosten- *pflichtigen* Zertifikaten resp. Anbietern?

Sectigo? Golbalsign? … ?

Danke!

Hat noch wer ne alternative? Man braucht jetzt nen Account um weiterhin kostenfreie SMIMEs zu erhalten und dafür wiederrum eine Document Number. Kp wo man die herbekommen soll.

Die Document Number ist bei mir die Personalausweisnummer gewesen, damit konnte ich ein Zertifikat erstellen.

Bei mir war die „123456789“, und das hat ebenfalls funktioniert ;)

Das Login wird benötigt, um die eigenen Zertifikate zurückziehen zu können. Das funktioniert bei meinem Konto.

Danke für den Hinweis! :)

Leider werden die Zertifikate von Actalis vom Acrobat Reader als fehlerhaft abgestempelt, da die Zertifikate keine Funktion zur Signierung von Dokumenten haben. Ich sehe als Fehler:

Das gewählte Zertifikat ist fehlerhaft: Ungültige Richtlinienbeschränkung.

Kann jemand ein kostenloses Document Signing Certificate empfehlen?

Also unter https://www.actalis.com/s-mime-certificates.aspx sieht alles gut aus, die Web Site ist erreichbar.

Vor ca. 2 Monaten habe ich noch ein neues Certifikat erhalten.

Das Zertifikat geht auch, es geht um den Login!

Das Zertifikat geht auch, es geht um den Login!

Von welchem Login ist hier die Rede?

Für das Zertifikat wird keine Anmeldung benötigt, nur die E-Mail Adresse muss angegeben werden.

Eigentlich bestätigt dass Zertifikat nur die E-Mail Adresse und das Du auf diese Adresse Zugriff hast.

Diesem hier: https://extwebra.actalis.it/portal/login

Kannst du dich dort anmelden?

Falls du meinem Link nicht folgen möchtest, auf der Seite von Actalis kann man sich ja oben rechts anmelden um z.B. sein Zertifikat zurückzuziehen. Und das Anmelden funktioniert bei einigen Nutzern seit ein paar Tagen nicht mehr (ich habe mich im Mai und im August angemeldet, ohne Probleme. Nun geht es nicht mehr).

Funktioniert es bei dir? :D

ich habe den Eindruck, Actalis ist tot.

Login nicht möglich, „CRP vergessen“ nicht möglich und EMail Kontakt funktioniert auch nicht.

Schade

Ergänzung zu meinem Kommentar von Oben, X’ter Versuch da diese dämliche Webseite meine kommentare nicht anzeigt:

1) es hat nach Ablauf geklappt

2) Webseite von Actalis war sehr sehr langsam, nicht die Geduld verlieren nach dem Klick auf den Knopf und einfach warten

Ich kriege von Actalis auch permanent Erinnerungen dass mein Zertifikat bald ausläuft. Aber verlängern oder neu ausstellen geht nicht:

„L’utente ha già un certificato per l’anno in corso“ = „The user already has a certificate for the current year.“

Bin ja mal gespannt ob es denn endlich geht wenn es wirklich ausgelaufen ist, ist in gut einem Tag soweit.

Hallo, ich kann kein Zertifikat mehr erzeugen, weil das Recaptcha nicht angezeigt wird. Egal, welchen Browser ich verwende, egal ob Festnetz oder Mobile Internet-Verbindung. Es wird nicht angezeigt. Hat irgendjemand das Gleiche Problem?

Ich habe seit knapp einem Jahr ein Actalis Cert in Verwendung (macOS, iOS, Win10/Thunderbird). Hat ziemlich viel Zeit gekostet das auf den verschiedenen Systemen an den richtigen Stellen zu hinterlegen und dann zu aktivieren, aber seither laeufts.

Nachdem mein Cert Ende des Monats auslaeuft, wollte ich heute ein neues ausstellen lassen – allerdings bekomme ich die Meldung „The user already has a certificate for the current year“. Schade, das heisst wohl ich muss erst warten bis es komplett ausgelaufen ist bevor ich ein Neues bekomme.

Geht mir genauso. Allerdings IST mein Zertifikat abgelaufen, daher denke ich, die Meldung ist wörtlich zu nehmen: The user already has a certificate for the CURRENT YEAR. Das Zertifikat hatte Gültigkeit in 2021 – also kannst Du erst 2022 das nächste backen – welches bis 2023 lief, also das nächste 2024 …

Ich glaube, die brauchen eine Mail von mir. :-)

Schon was rausgefunden?

Hallo zusammen,

ich habe noch eine weitere Plattform für Kostenlose S/Mime Zertifikate gefunden. https://wiseid.com/

Leider wird das Zertifikat nur für 3 Monate ausgestellt, dafür ist der Trust sofort verfügbar und muss nicht händisch eingerichtet werden.

For what it’s worth, https://www.actalis.it/documenti-it/caact-free-s-mime-certificates-policy.aspx states

3.2.2 Proving possession of private key

The private cryptographic key corresponding to the public key within the certificate is generated by

the CA (with a suitable algorithm, size, etc.) and subsequently sent to the subscriber in PKCS#12 format [PFX], via email, thereby insuring that the subscriber does possess the private key.

The CA does not retain the Subscriber’s private key after having sent it to the Subscriber.

The password needed to import the PKCS#12 file is provided to the Subscriber out-of-band (via web,

over a secure TLS channel), therefore protecting it from unwanted disclosure to third parties. The CA

does not retain such password; therefore, the legitimate Subscriber – assuming that he/she keeps

such password confidential – remains the only person able to decrypt the PKCS#12.

if true, but sending a private key via email? Ironic, yes?

I’m in agreement with Andreas’s comment on 24-January…

Hallo,

ich habe heute Actalis ausprobiert, und war überrascht dass das Zertifikat nun doch ein Jahr gültig ist.

Aber wie schon von mehreren angesprochen: Gernerierung des Private Key auf dem Server ist unsicher. Trotzdem eignet sich Actalis meiner Meinung nach um um Gefühl für S/MIME zu bekommen, bevor man sich einen kostenpflichtigen Schlüssel lädt. CERTUM mit 22,50€ für 3 Jahre ist aber ein guter Preis.

Hallo Zusammen,

ich möchte das Thema kostenpflichtiges S/MIME-Zertifikat noch einmal aufgreifen, dass hier schon einmal erwähnt wurde.

Gesucht ist ein Zertifikat, dass Name, Email-Adresse und Organisation bestätigt und das, zu einem angemessenen Preis (z.B. 100.–200.- EUR/3-Jahre Gültigkeit).

Momentan habe ich Certum („Certum E-mail ID Business (S/MIME)“) und QuoVadis/digicert („Secure E-Mail Zertifikat“) gefunden, SwissSign bietet nur noch die Email-Bestätigung („E-Mail ID Silver“) zum Einzelbezug an. Der Erwerb eines Zertifikates für Name/Organisation/Email („E-Mail ID Gold“) kann bei SwissSign nur noch im Rahmen eines „managed PKI“-Services bezogen werden.

Habt ihr schon Erfahrungen mit Certum oder digicert gesammelt?

Wo wird der Private Key erzeugt?

Was gilt es zu berücksichtigen, wenn ein Anbieter aus PL oder US gewählt wird?

Kennt ihr weitere Anbieter, die ein vergleichbares Angebot haben? Die Preise bei den o.g. liegen unter 100.- EUR für eine dreijährige Gültigkeit.

Die genannten Anbieter werden (Stand: Heute) in der Liste der vertrauenswürdigen Root-Zertifikate in iOS 12/macOS 10.14 aufgeführt.

Das Problem mit der Volksverschlüsselung ist, dass deren Root-Zertifikat nicht sehr weit verbreitet ist und in den meisten Fällen vom Empfänger zunächst manuell installiert werden muss, was in der Regel mindestens zu Verwirrung bei technisch nicht so versierten Menschen führen dürfte.

Wäre dieser Anbieter eine Gratis Möglichkeit? Geht mit dem neuen e-Personalausweis oder wenn man nach eigenen Angaben den Anbieter auf einer Messe trifft und den Perso ihm vorzeigt…

https://volksverschluesselung.de/faq.php#faq2000

Actalis hat den Zeitraum für die Neuausstellung verringert:

Dear customer, We inform you that, contrary to what we stated in the previous email, you need to reissue any Actalis Free S/MIME certificates by 30 September 2020.

Da ich über Frankys Web darauf aufmerksam wurde, dass es kostenlose SMIME Zertifikate gibt, erreicht mich mich heute folgende Mail:

Dear Customer,

We inform you that, in order to ensure compliance, all Actalis S/MIME certificates issued before 13 July 2020 with SubCA G2 need to be reissued as a matter of urgency.

This needs to be done no later than 30 October 2020.

As a precautionary measure following an incident involving a large number of CAs including Actalis all publicly trusted Actalis SSL Certificates, including free S/MIME Certificates, have already been issued by new Intermediate CAs (the new intermediate CA for S/MIME certificates are indicated on the Actalis website).

As required by CAB Forum rules, all CAs involved in said incident are revoking, or are planning to revoke, the affected intermediate CA certificates, which will invalidate all the end-entity certificates they have issued. Therefore, to avoid disruption of services, all Subscribers are urged to replace their certificates with new ones, issued by new intermediate CAs.

A new S/MIME certificate, to replace the current one, must be requested by following the free procedure available on the website actalis.it.

Please do this within a few days of receiving this message and in any case no later than 30 October 2020. After this date, we will automatically revoke the old certificates.

We apologize for any inconvenience, and would like to thank you for your cooperation. Please contact us if you need anything via the support channel you normally use.

Kind regards

Actalis S.p.A.

Trust Services Support

Hallo Franky, hallo alle anderen,

erst mal vielen Dank an Franky für diesen Hinweis bezüglich kostenloser S/MIME Zertifikate. Sehr hilfreich!!!

Da hier immer wieder das Thema „privater Schlüssel wird vom Anbieter erzeugt“ aufkommt, folgende Anmerkung dazu:

Bei ACTALIS könnt Ihr diesen Schlüssel (CRP) nachträglich ändern.

Hierfür benutzt Ihr den Link aus der Mail (https://extrassl.actalis.it/portal/). Dort logt Ihr Euch mit den Daten aus der Mail ein. Dann geht Ihr in die „Personal Area“, dann auf „Settings“. Hier findet Ihr „Change your CRP“. CRP ändern, Zertifikat nochmal herunterladen, fertig ist der Lack.

Ich hoffe, ich konnte dem einen, oder anderen helfen.

Schöne Grüße aus Köln

Das muss wohl ein Missverständnis sein. Was man da ggf. ändern kann ist das Passwort, mit dem das Zertifikat verschlüsselt wurde.

Der private Schlüssel ist das Herzstück der Zertifikats. Der kann nicht geändert werden, ohne dass das Zertifikat ungültig wird. Denn dann kann man damit nichts mehr entschlüsseln, was mit dem öffentlichen Schlüssel verschlüsselt wurde.

Herzlichen Dank Franky für den Tipp der kostenlosen CA.

Grüße

Christian

Die generieren den private key für Dich — also Müll.

Hallo zusammen,

auch ich war lange Zeit auf der Suche nach kostenlosen E-Mail-Zertifikaten.

Nach langem suchen und ausprobieren war ich dann irgendwann doch erfolgreich.

Das Schweizer Unternehmen WiseKey ist noch ein Anbieter von kostenlosen 1-Jahres-Zertifikaten. Ein Nachteil bei diesem Anbieter ist leider, das man für jede E-Mail-Adresse einen Account anlegen muss. Dies kann natürlich bei vielen E-Mail-Adressen sehr unübersichtlich werden wenn man Pech hat. Aber wie sage ich immer so schön: Einen Tod muss man sterben. Noch habe ich nichts negatives gefunden über die Firma (Speicherung des privaten Schlüssels, Hacker-Angriffe etc.). Wer es also probieren möchte, kann sich unter account.wisekey.com einen kostenlosen Account anlegen. Nach der Bestätigung der E-Mail-Adresse kann man sich unter seinem Account im Reiter Digital Identities sein Zertifikat erstellen lassen welches man dann herunterladen kann. Wichtig anzumerken ist, das man vorher sich ein starkes Passwort vergeben muss, welches dann auch für das installieren auf dem PC benötigt wird.

Also viel Spaß beim probieren. Wenn jemand eine gegenteilige Info hat, wäre es gut, wenn er es veröffentlichen würde.

Wenn dasselbe Passwort für deren Account Anmeldung und für die Installation der erzeugten digitalen Identität verwendet wird, deutet dies darauf hin, dass dieses Passwort auf deren Server gespeichert wird. Das wäre ein K.O. Kriterium für deren Seriösität.

(Selbst eine Speicherung in Session-Daten dort wäre nicht in Ordnung.)

Du sagst es:

>Der große Knackpunkt an den S/MIME Zertifikaten von Actalis ist, dass der Private Key auf den Servern von Acatlis erstellt wird.

Damit ist das leider komplett wertlos!

Actalis kann man vergessen. Mehrere Versuche mit verschiedenen Emailadressen. Nie kam eine Mail …

Ich hab es seit gestern mehrfach versucht. Bekomme immer beim Verifizieren die Meldung „An internal error occurred“. Hoffe mal das ist nur vorübergehend…

Hi,

ich habe mir eben auch ein Zertifikat von Actalis geholt.

Leider stimmt das Kennwort im Zertifikat nicht mit dem in der Email überein. Hat das Problem noch jemand?

Bzw. wie kriege ich das richtige Kennwort? Das Zertifikat kann ich mir ja nicht mehr neu erstellen.

Das Kennwort wird am Ende der Zertifikatserstellung auf der Website von Actalis eingeblendet.

Das ist mir nur passiert, als ich mehrere Zertifikate gleichzeitig ausstellen wollte. Leider muss alles einzeln gemacht werden. Jetzt habe ich das Problem, dass es teilweise schon über eine Stunde dauert, bis ich eine E-Mail bekomme.

Liebe Grüße

Ich habe mir eben über Actalis ein S/MIME Zertifikat ausgestellt.

Soweit problemlos. Auch die Integration in OS X Mojave und iOS lief problemlos.

Allerdings wurde das S/MIME Zertifikat von der „Actalis Client Authentication CA G1“ ausgestellt. Diese CA wurde wiederum von der im Zertifikatsspeicher vorhandenen „Actalis Authentication Root CA“ ausgestellt (Sub-CA).

Die Sub-CA „Actalis Client Authentication CA G1“ selbst befindet sich allerdings nicht im Zertifikatsspeicher. Somit ist die Zertifikatskette unterbrochen und man muss händisch das Zertifikat der Sub-CA in den Zertifikatsspeicher importieren um die Kette zu vervollständigen.

Das ist für den Normalanwender leider untauglich und die versendeten Emails werden beim Empfänger mit dem Makel „unbekannter Unterzeichner“ versehen.

Ist es bei S/MIME möglich, auch das Intermediate in den Mails mitzuschicken? Webserver machen das bei SSL Zertifikaten ja auch so.

Solange man irgendwas installieren oder jemandem „vertrauen“ muss, ist S/MIME in meinen Augen überflüssig, dann kann ich gleich PGP verwenden, deshalb habe ich die Volksverschlüsselung etwas flapsig als „nix dolles“ bezeichnet. Und dauernd Geld für Zertifikate zu bezahlen ist Quatsch. Es wird Zeit, dass die Let’s-Encrypt-Entsprechung ACME bald mal umgesetzt wird. Siehe

https://datatracker.ietf.org/doc/draft-ietf-acme-email-smime/

Du musst immer jemanden vertrauen. Egal ob bei S/MIME oder PGP.

Und wie soll das Zertifikat auf dem Rechner des Nutzers erstellt werden, wenn er kein Programm dafür hat?

Aber ich finde es auch schade, dass sich die VV nicht wirklich weiterentwickelt… PGP Zertifikate erstellen, Linux, Android… Nutzung anderer Identifizierungsmechanismen…

Die Volksverschlüsselung ist Müll, in deren Root ist nicht mal eine Sperrliste hinterlegt.

Heißt, das Root ist im Grunde selbstsigniert und es ist auch nicht Standard-Konform.

Woher weißt du denn, dass dein oder irgendein von denen ausgestelltes Zertifikat noch gültig ist?

Korrigiert mich gerne, wenn ich was übersehen habe.. aber für mich sieht das aus, wie übelster Amateur-Schrott..

Im Root-Zertifikat kann keine Sperrliste vorhanden sein. Die Sperrliste für ist immer im Sub-Zertifikat für die nächst höhere Instanz. Root CA > Sub CA (CRL: http://ca.example.com/RootCA.crl) -> example.org (CRL: http://ca.example.com/SubCA.crl)

Oder einen nPA mit Online-Funktion oder eine Festnetz-Anschluss der Telekom hat.

Immerhin jeder der will bzw. 18 Millionen Personen in Deutschland.

Aber hey, immer her mit den besseren Alternativen!

Legitimation per Telekom-Login geht nicht mehr, aus „technischen Gründen“. Und ein neues Zertifikat aus einem schon bestehenden (egal ob noch gültig oder abgelaufen) erstellen funktioniert mit der aktuellen VV-Version auch nicht mehr.

Wie siehts denn mit Volksverschluesselung aus?

https://volksverschluesselung.de/index.php

Nix dolles. Siehe oben (Martin vom 16. März 2019) ff – nicht besser als self-signed. Nur Windows verfügbar.

Naja,

„nix dolles“ ist in meinen Augen nicht gut begründet worden.

Software Quelltext ist verfügbar. Der Schlüssel wird beim Endnutzer erzeugt.

„nicht besser als self-signed“ ist ziemlicher Quatsch. Ja, das Zertifikat der Volksverschluesselung Root CA ist ggf. nicht automatisch als vertrauenswürdig eingestuft, aber dem Fraunhofer-Institut für Sichere Informationstechnologie kann schon etwas mehr Vertrauen entgegen gebracht werden als irgendeine maltäsischen Limited oder so.

Außerdem handelt es sich um ein Stufe 3 Zertifikat.

Wo sind denn die besseren Alternativen zu Volksverschluesselung? Ist ja nicht so, als könnte man sich einfach mit Stufe 1 Zertifikaten eindecken. Dann doch lieber eins erstellen, bei dem man den Kommunikationspartner bitten muss, dem Fraunhofer SIT zu vertrauen.

Klar, wenn man in Darmstadt oder Umgebung wohnt, sicher interessant…

Oder einen nPA mit Online-Funktion oder eine Festnetz-Anschluss der Telekom hat.

Immerhin jeder der will bzw. 18 Millionen Personen in Deutschland.

Aber hey, immer her mit den besseren Alternativen!

Die Volksverschlüsselung ist Müll, in deren Root ist nicht mal eine Sperrliste hinterlegt.

Heißt, das Root ist im Grunde selbstsigniert und es ist auch nicht Standard-Konform.

Woher weißt du denn, dass dein oder irgendein von denen ausgestelltes Zertifikat noch gültig ist?

Korrigiert mich gerne, wenn ich was übersehen habe.. aber für mich sieht das aus, wie übelster Amateur-Schrott..

Ihre FAQ sagt dazu:

„Gesperrte Zertifikate sind nicht mehr vertrauenswürdig. Sie werden auf Sperrlisten, sogenannten Certificate Revocation Lists (CRLs), geführt und werden durch die Zertifizierungsstelle (CA) gemäß den entsprechenden Richtlinien (CP/CPS) veröffentlicht. Sperrinformationen werden auch per OCSP-Dienst zur Verfügung gestellt.“

Die CRL die ich gefunden habe (http://volksverschluesselung.de/crl/rootca.crl) umfasst zwei Eintrage. Das lässt erahnen, wie aktiv das Ding genutzt wird .

Ich hatte mir vor einem Jahr bei Certum (https://en.sklep.certum.pl/) für 35 € ein Class 2 Zertificat für E-Mail gekauft, hatte 3 Jahre Gültigkeit und bisher keine Probleme.

Ist jetzt die Frage.. ist dieses Zertifikat standardmäßig in allen Windows Clients enthalten und damit überall vertrauenswürdig ?

Insgesamt ist das natürlich trotzdem ärgerlich wenn mal für 3,4,5 Adressen gerne ein Zertifikat hätte… und für jedes einzelne bezahlen muss. Grundsätzlich muss natürlich nicht alles kostenlos sein, aber für jede Adresse einzeln wird dann doch irgendwie ein zu teurer Spaß.

Suche auch schon ewig und habe mir gerade Certum (https://en.sklep.certum.pl/) angesehen – scheint zum Preiswertesten zu gehören, derzeit pro 3 Jahre sogar nur 22,25 Euro, Erneuerung noch preiswerter. Einzige und älteste Zertifizierungswurzel Polens, aber wohl in den meisten Systemen vorhanden. Wie erzeugen die den privaten Schlüssel? Wie Comodo im eigenen Browser? Ein fertig generierter und zugeschickter Schlüssel wäre für mich ein K.O. -Kriterium.

Hallo,

Habe mir auch einS-Mime erstellt aber bitte ein bekommen vH meinen Private Key.

Danke

Erledigt gefunden Danke

Hmmm

Alternativ wäre die nächste Frage welcher Anbieter für s/mime ca’s ist unter den Bezahldiensten der mit dem besten Preis-leistungsverhgältnis?

Kennt sich da schon jemand aus?

Danke fürs Recherchieren!

Hallo zusammen,

das Theme fände ich grundsätzlich toll – Kunden fragen seit Jahren danach….Aber:

Ich habe mir ein Zertifikat besorgt, gegen Geld und von der Bundesdruckerei. Beim Einsatz stelle ich allerdings vermehrt fest, dass die Emails im Prinzip nicht mehr ankommen: Die Nachricht wird zu einer winmail.dat – und das kann niemand öffnen.

Vielleicht mache ich ja grundsätzlich was falsch – aber so ist S/Mime ja nicht nutzbar…

Noch blöder finde ich, dass das eine reine Clientgeschichte ist – nehme ich mal OWA oder das Smartphone – dann wird nichts signiert…

Danke für jeden Gedankenanstoss…

Hallo Manfred,

du könntest den S/MIME Teil an ein Gateway auslagern, somit spielt keine Rolle welchen Client du nutzt. NoSpamProxy, Sophos UTM und viele andere Lösungen unterstützen dies.

Gruß,

Frank

Bzgl. Winmail.dat – Achte darauf dass die Mail entweder Plain oder HTML gesendet wird und nicht im Richt Text Format. Das könnte helfen

Das Zertifikat von Actalis benutze ich jetzt schon 2 Monate. Bisher keine Probleme. Heute aber meldet jemand mit Windows 7 und Outlook, daß meine Signatur ungültig ist. Komisch, kann ich nicht nachvollziehen.

Dann doch wieder GPG :(

In Windows 10 ist Actalis nicht vorhanden??

Seltsam, in Windos 7 ja. Ist da eventl. das Update von CAs abgeschaltet?

Ich habe zugriff auf ca 20 Windows 10 Rechner da ist Actalis überall vorhanden.

Hm, ist das jetzt Zufall oder gibt es noch andere Gründe

Hm, die Terms und Conditions bei Actalis gibt es nicht in englischer Sprache? Ich sehe die nur in Italienisch… Außerdem gab es bei mir beim Anfordern einen „Internal Error“ schade schade!

Du hast ein „+“ in der E-Mail-Adresse… ;-)

Das ist ein Bug bei denen…

Sobald ich das „+“ durch ein „-“ ersetzt hatte (bei meinem (selbst betriebenen) Mailserver möglich), funktionierte es…

Ich hatte noch eine alte VM herum liegen. Auf Windows 10 1511 ist Actalis noch nicht vorhanden. Ein altes OS X habe ich leider nicht mehr. In macOS ist Actalis aber vorhanden.

Hallo

habe mir heute ebenfalls ein Zertifikat von aktalis besorgt

ABER:

weder Thunderbirds unter Ubuntu u. Mac noch das Mac OS interne Programm Mail können mit dem Zertifikat nichts anfangen es wird schlicht weg nicht verwendet. Sprich eine Verschlüsselung funktioniert erst gar nicht

Kann es bei macOS und iOS auch nicht verwenden.

Unterschiede zu einem Comodo-CERT es gibt bei dem Actalis-CERT den Abschnitt „Netscape-Zertifikatstyp“ mit dem Attribut „Verwendung: S/MIME“ nicht. K.A. ob dies das Problem ist.

Nachdem ich mir unter iOS eine signierte Mail vom Actalis-Account geschickt habe konnte ich von iOd auch verschlüsselt antworten. macOS steht noch aus.

Hallo,

kostenlose Zertifikate gibt es auch hier:

https://www.cacert.org/

Evtl. muss das CAcert-Wurzelzertifikat in den Zertifikatsspeicher des Mailprogramms eingefügt werden.

Gruß

Jen

Hallo Jen,

genau das ist das Problem. Wenn ich die Seite aufrufe, bekomme ich eine Zertifikatswarnung angezeigt, weil das Root-Zertifikat des Ausstellers nicht zum „Standard“ gehört. Ein Problem, dass auch die Volksverschlüsselung hat. Wenn ich (und alle Empfänger, mit denen ich signiert oder verschlüsselt kommunizieren will!) erst ein Root-Zertifikat installieren müssen, das man auch aus vertrauenswürdiger Quelle bekommen muss, kann ich auch gleich meine eigene CA betreiben und selbst Zertifikate ausstellen. Nutze ich das nur im familiären Umfeld oder im Bekanntenkreis, ist das sogar vertrauenswürdiger als die Nutzung einer nur teilweise anerkannten CA in Australien.

Viele Grüße

Florian

Hier gibt es kostenlose Zertifikate mit 1-jähriger Gültigkeit

https://shop.wisekey.com/

WISE hatte ich auch mal probiert, da wurde der private Schlüssel aber auch auf dem Server generiert, wenn ich mich recht erinnere.

https://www.instantssl.com/products/free-secure-email-certificate

Ist wohl auch frei

InstantSSL will aber unbedingt eine Kreditkarte, ist also nicht so wirklich frei…

die wollen zwar eine kredikarte haben.. okay hab ich ihnen ne prepaid kredikarte gegeben es wirde nichts abgezogen aber das SSL cert kommt „powered by sertico“ (comodo) und ist nur 30 tage gültig aber hey zumindest gabs noch gratis kunden daten für instantssl ;)

… Class 3-Zertifikate für private Nutzung bei https://volksverschluesselung.de/ mit Gültigkeit von jeweils 2 Jahren

Von der Volksverschlüsselung werden derzeit Zertifikate entsprechend dem ITU-T-Standard X.509 ausgestellt und verwaltet. X.509 ist der am weitesten verbreitete Standard und wird von den gängigen E-Mail-Clients und Web-Browsern standardmäßig unterstützt.

Jeder Nutzer erhält jeweils ein Zertifikat für Verschlüsselung, Authentifizierung und Signatur, die in unterschiedlichen Anwendungen eingesetzt werden können. Neben der Absicherung von E-Mails (Signatur und Verschlüsselung) mit S/MIME ist somit beispielsweise auch die sichere Kommunikation mit Web-Seiten mittels TLS möglich, wenn ein Server nach einem persönlichen Zertifikat zur Authentifizierung verlangt.

ich hab das grade mal getestet.. man muss da erst eine softare runterladen udn sich entweder mit dem Neuen Personalausweis oder Telekom oder code per post Verifizieren.. und dann kann man ein Cert erstellen lassen da stellt sich halt nur die frage was mit dem privatenschlüssel passiert es schjeint so als wird der wohl an dei server von sonstwem gesendet oder auch direkt dort erstellt.. da muss man schon vertrauen in die software / firma haben

Wegen der Software ausschließlich für Windows Benutzer zugänglich.

Das Zertifikat wird auf Basis einer Frauenhofer CA ausgestellt. Dieses ist in keinem gängigen System vorhanden. Die Software schiebt die CA und das Zwischenzertifikat still und heimlich in den Windows Zertifikatsstore. Beim Empfänger ist es also als nicht vertrauenswürdig klassifiziert. Nicht besser als ein Self-signing-cert.

Habe kürzlich eine Anfrage bzgl. Vertrauensstellung der VV-CA gestellt. Hier ist wohl mindestens für die kommerzielle (kostenpflichtige) Zertifikatsausstellung im ersten Quartal 2020 geplant, neue Zertifikate mit Vertrauenstellungen auszustellen, die in den gängigen Browsern vorhanden sind..

https://www.secorio.com/de/faqs/smime-zertifikate/78-how-much-does-an-email-certificate-for-private-use-cost

Secorio bietet noch ein kostenloses an – funktioniert es?

ja funktioniert perfekt – letztendlich ist es

CN = Sectigo RSA Client Authentication and Secure Email CA

O = Sectigo Limited

L = Salford

S = Greater Manchester

C = GB

Signiert von

CN = USERTrust RSA Certification Authority

O = The USERTRUST Network

L = Jersey City

S = New Jersey

C = US

………………… ach ja und kommt von der Comodo Group

… und ist nur 30 Tage gültig. :/

Prinzipiell funktioniert es. Es wird jedoch im Zertifikatsspeicher angezeigt als „Dieses Zertifikat konnte aus unbekannten Gründen nicht verifiziert werden.“. Das hat zur Folge, dass mir meine E-Mail-Partner keine verschlüsselten E-Mails mehr zuschicken können, es sei denn, die Empfänger stufen das Zertifikat explizit als „vertrauenswürdig“ ein, was für einige Empfänger schwierig ist.

Bei den bisherigen Comodo-Zertifikaten gab es dieses Problem nicht.

Ich hatte es auch erst nicht gefunden, denn es versteckte sich bei mir unter „Drittanbieter-Stammzertifizierungsstellen“.

Bei mir war sie auch nicht im Speicher Win10Enter. Nach dem ich die Seite besucht hatte wurde Sie dann angezeigt.

Gruß

Hi,

das Zertifikat ist beim Benutzerkonto in den Trusted Root CAs. (Windows 10)

Beste Grüße, Michi

Guten Morgen Zusammen

Wie wir nun bemerkt haben, wird die CA angezeigt, sobald ich eine von Actalis signierte Mail erhalten habe.

Kann es sein, dass nicht alle CA’s ersichtlich sind?

Denn gemäss unterem Link, sollte ich viel mehr CA’s im Zertifikat Store haben.

https://gallery.technet.microsoft.com/Trusted-Root-Program-831324c6

Gruss

Kevin

Win10 Enterprise 1511 Build 10586.1540

Zertifikat ist nicht vorhanden.

Also bei meinem Win10 V 1803 Build 17134.345 ies auch nicht vorhanden

Hallo Bernd,

das Zertifikat befindet sich im Benutzerspeicher, ruf mal die Webseite https://www.actalis.it/ auf, wenn du keine Warnung angezeigt bekommst, hast du auch das richtige Zertifikat.

Gruß,

Frank

Danke für den Artikel, sehr schade, das durch den Wegfall kostenloser smime Zertifikate das ganze weniger genutzt wid.

Weiss jemand, ob letsencrypt die Zertifikate nicht unterstützen wird. Technisch wäre das doch nicht allzuschwer zu realisieren…..

Hallo,

Thema letsencrypt:

https://letsencrypt.org/docs/faq/

Technical Questions

Does Let’s Encrypt issue certificates for anything other than SSL/TLS for websites?

Let’s Encrypt certificates are standard Domain Validation certificates, so you can use them for any server that uses a domain name, like web servers, mail servers, FTP servers, and many more.

Email encryption and code signing require a different type of certificate that Let’s Encrypt does not issue.

Stand heute 14.03.2020 04:25 GMT

Die Let’s Encrypt-Entsprechung für Mail heißt ACME (Automatic Certificate Management Environment for end user S/MIME certificates) und befindet sich noch in der Test- und Normierungsphase. Wer die Entwicklung verfolgen will:

https://datatracker.ietf.org/wg/acme/documents/

Hoffentlich kommt es bald! (Stand 14.03.2020)

Hallo!

Also mein Windows 10 1809 17763.316 kennt die Actalis CA nicht…

In meinem Ubuntu ist sie drin…

Naja, wie dem auch sei – soweit ich das sehe (gerade noch mit einer testweise eingerichteten Mailadresse getestet) funktioniert „ehemals comodo CA“ noch über folgenen Direktlink (im *würg* IE) ganz problemlos, auch wenn man das Angebot über die Webseite nicht mehr finden kann…:

https://secure.comodo.net/products/frontpage?area=SecureEmailCertificate

Ausgestellt von „Sectigo RSA Client Authentication and Secure Email CA“

Gruß,

Aaron

Hallo,

der Link https://secure.comodo.net/products/frontpage?area=SecureEmailCertificate geht auch im Firefox. Man muss das Zertifikat danach aus dem Firefox exportieren und in den Windows Benutzer Zertifikatsspeicher importieren.

Anders als bei den alten Comodo Zertifikaten wird als Root-CA die USERTrust CA genommen.

Gruß Boris

Der Link funktioniert noch, allerdings sind die damit generierten Zertifikate nur 30 Tage gültig.

Hallo Aaron und Hallo Erwin, ja auch gerade eben (6.5.2020) habe ich über den Link noch ein Zertifikat bekommen, leider wie Erwin schon erwähnt hat nur für 1Monat.

Aaron vielen Dank für den Link, den mit dem Neuen Anbieter

https://www.secorio.com/de/faqs/smime-zertifikate/78-how-much-does-an-email-certificate-for-private-use-cost

hat es heute morgen und gestern nicht funktioniert. Laut e-Mail vom Anbieter seit kurzem keine kostenlosen Zertifizierungen möglich.

Hallo zusammen,

als bei meinem W10 ist das “Actalis Authentication Root CA” vorhanden. Bei den grade geprüften W2k16 und W2k19 Servern ist es aber nicht vorhanden.

Ein kostenloses Zertifikat für die private Nutzung kann man noch hier bekommen (nicht getestet):

https://www.secorio.com/de/faqs/smime-zertifikate/78-how-much-does-an-email-certificate-for-private-use-cost

Grüße

Jens

Hallo Jens,

das kostenlose Zertifikat von Secorio hat nur eine Gültigkeit von einem Monat. Abgesehen vom Aufwand, sich einmal im Monat ein neues Zertifikat ausstellen zu müssen, ist es für eine verschlüsselte Kommunikation unbrauchbar, da der Empfänger auch sehr schnell einen ganzen Sack Zertifikate verwalten muss, um den Nachrichtenverlauf auch später noch lesen zu können. Diese Zertifikate sind in meinen Augen nur zum Ausprobieren geeignet.

Viele Grüße

Florian

https://www.secorio.com/de/faqs/smime-zertifikate/78-how-much-does-an-email-certificate-for-private-use-cost

ich habe dort kein kostenloses S/MIME E-Mail Zertifikat gefunden^^

Kategorien

S/MIME E-Mail Zertifikate

Personal Secure E-Mail Zertifikat | 1 Jahr Laufzeit

kostet dort EUR 44.00

Hallo Franky

Vielen Dank für die Informationen.

Kann es sein, dass die CA nicht bei allen Betriebssystemen enthalten ist?

Ich habe gerade kurz den Zertifikatstore von 2 Windows 10 Clients einem 2016 und einem 2019 Server geprüft.

Leider finde ich bei allen Systemen keine CA von Actalis Authentication.

Oder habe ich gerade etwas übersehen?

Besten Dank für dein Feedback!

Gruss

Kevin

Hallo Kevin,

auf Servern kann es durchaus sein, dass die Actalis CA fehlt. Die Clients sollten die CA allerdings im Speicher haben:

https://gallery.technet.microsoft.com/Trusted-Root-Program-831324c6

Gruß,

Frank

Die hier in den Kommentaren immer wieder diskutierte Unklarheit, ob das Stammzertifikat denn nun im Windows-Zertifikatspeicher standardmäßig installiert ist, ist vermutlich im Wesentlichen durch eine seltsame, fragwürdige Eigenheit von Windows Vista und neuer bedingt: Stammzertifikate werden erst dann über Microsoft Update im Hintergrund abgerufen, wenn sie zur Validierung benötigt werden. Also wenn man eine Webseite über einen Browser abruft oder eine signierte Mail in einem Mailclient öffnet, der den Windows-Zertifikatspeicher verwendet (z. B. Internet Explorer, Edge, Chrome, Outlook, „Mail und Kalender“ … aber nicht Firefox oder Thunderbird). Siehe

https://support.microsoft.com/de-de/help/3004394/support-for-urgent-trusted-root-updates-for-windows-root-certificate-p

How Root Certificate Distribution Works

Starting with the release of Windows Vista, root certificates are updated on Windows automatically. When a user visits a secure Web site (by using HTTPS SSL), reads a secure email (S/MIME), or downloads an ActiveX control that is signed (code signing) and encounters a new root certificate, the Windows certificate chain verification software checks the appropriate Microsoft Update location for the root certificate. If it finds it, it downloads it to the system. To the user, the experience is seamless. The user does not see any security dialog boxes or warnings. The download happens automatically, behind the scenes.

Falls das wirklich so ist, dann ist das Mist größter Ordnung. Das erfordert einen PC, der jederzeit Zugriff auf die Microsoft-Server bzw. das Internet hat. Für einen secure-Arbeitsplatz wohl kaum die passende Umgebung, auch für embedded oder schlichte Netzwerkinsel-PCs nicht, die nur Zugriff auf den hauseigenen Mailserver haben.

Fraglich, was das Ganze bringen soll. Microsoft mutet dem Nutzer auch den ständigen Download von Updatepaketen in hundert Megabyte-Größe zu, warum sollte die überschaubare Menge der Rootzertifikate nicht ebenfalls in ihrer Gesamtheit vorhanden und aktualisiert werden können?

Wirklich drüber nachgedacht wurde über die Antwort nicht, oder?

Wie soll denn ein System, welches keinen Zugriff auf externe Quellen hat, jemals mit einem unbekannten Zertifikat konfrontiert werden, für dass dann der Download erforderlich wäre?

Wenn du bei einem Secure Arbeitsplatz an den paar Euro für ein kostenpflichtiges SMIME Zertifikat sparst, dann machst du sowieso etwas falsch. Zumal hier wie Franky schon schrieb, der private Key nicht privat ist.