Microsoft released the "Windows Admin Center" today. Most people will be familiar with the "Windows Admin Center" under the code name "Project Honolulu".

Now the official name has also been decided. The Windows Admin Center is a web-based application for the administration of Windows servers. I already briefly presented the preview in this article:

The Windows Admin Center is now ready for productive use. The MSI file for installation is just under 45 MB in size and can be downloaded here:

There is also a short introductory video:

The Windows Admin Center is free of charge and does not require an additional license. It can be installed on a Windows Server or Windows 10 Client. The following operating systems are supported for administration:

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Windows Server 2008 R2 and earlier is not supported.

When I tried the preview, I was already very impressed. It was quick and easy. So I downloaded the final version straight away and here is my first impression of the final version:

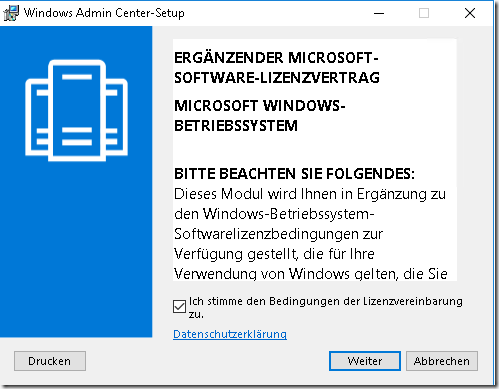

No prerequisites need to be installed. The MSI file contains everything you need

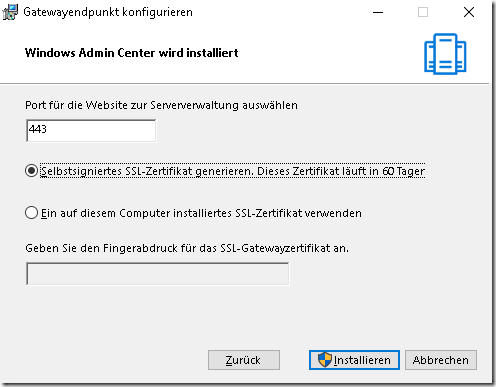

I'm using the self-signed certificate for now, in the preview it was still quite tricky to use a different certificate. I'll test later how the certificate can be changed later:

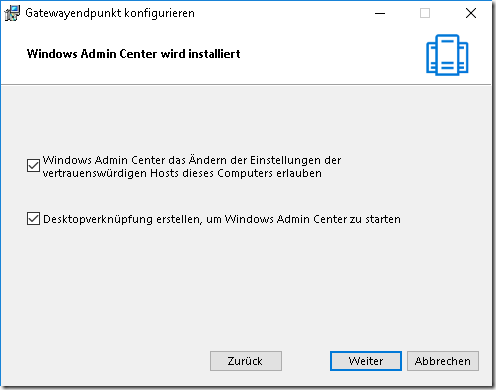

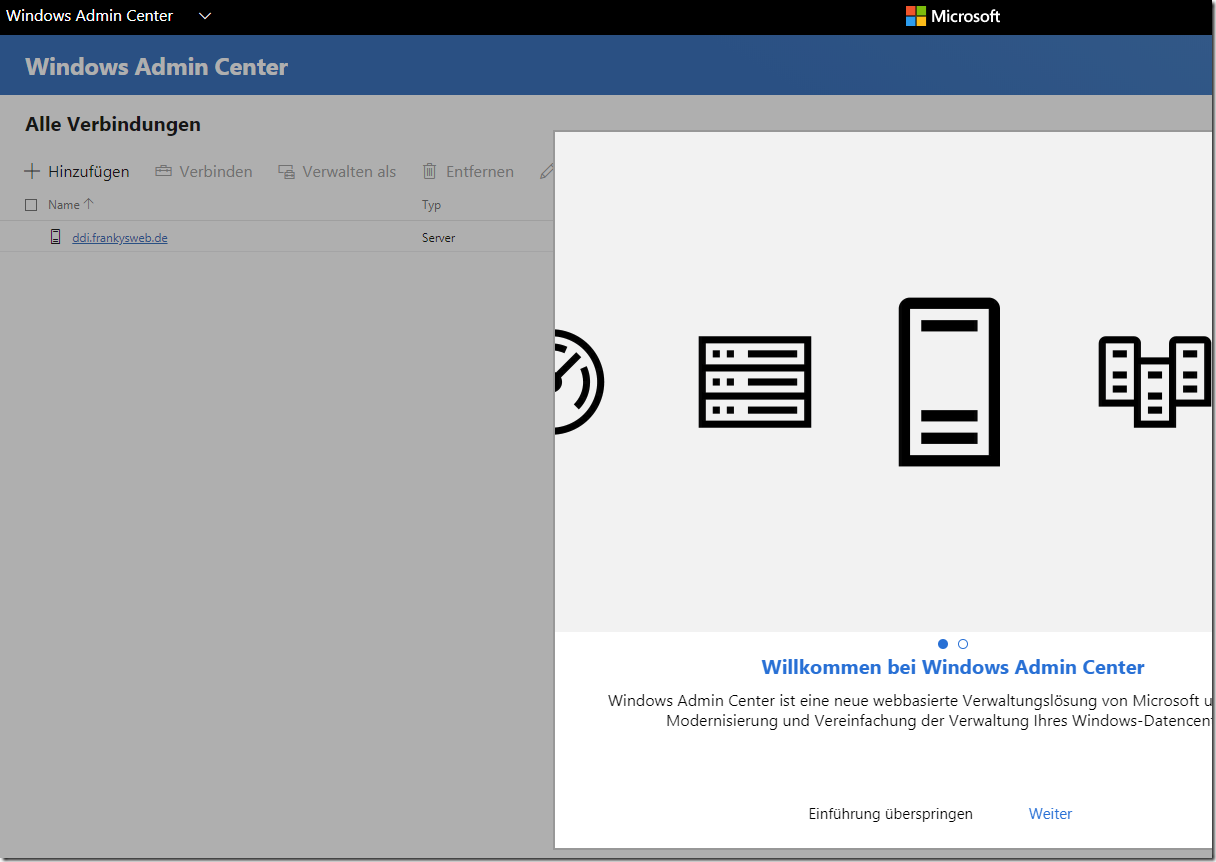

The installation is done with just a few clicks and only takes a few seconds. After installation, the website can be called up directly:

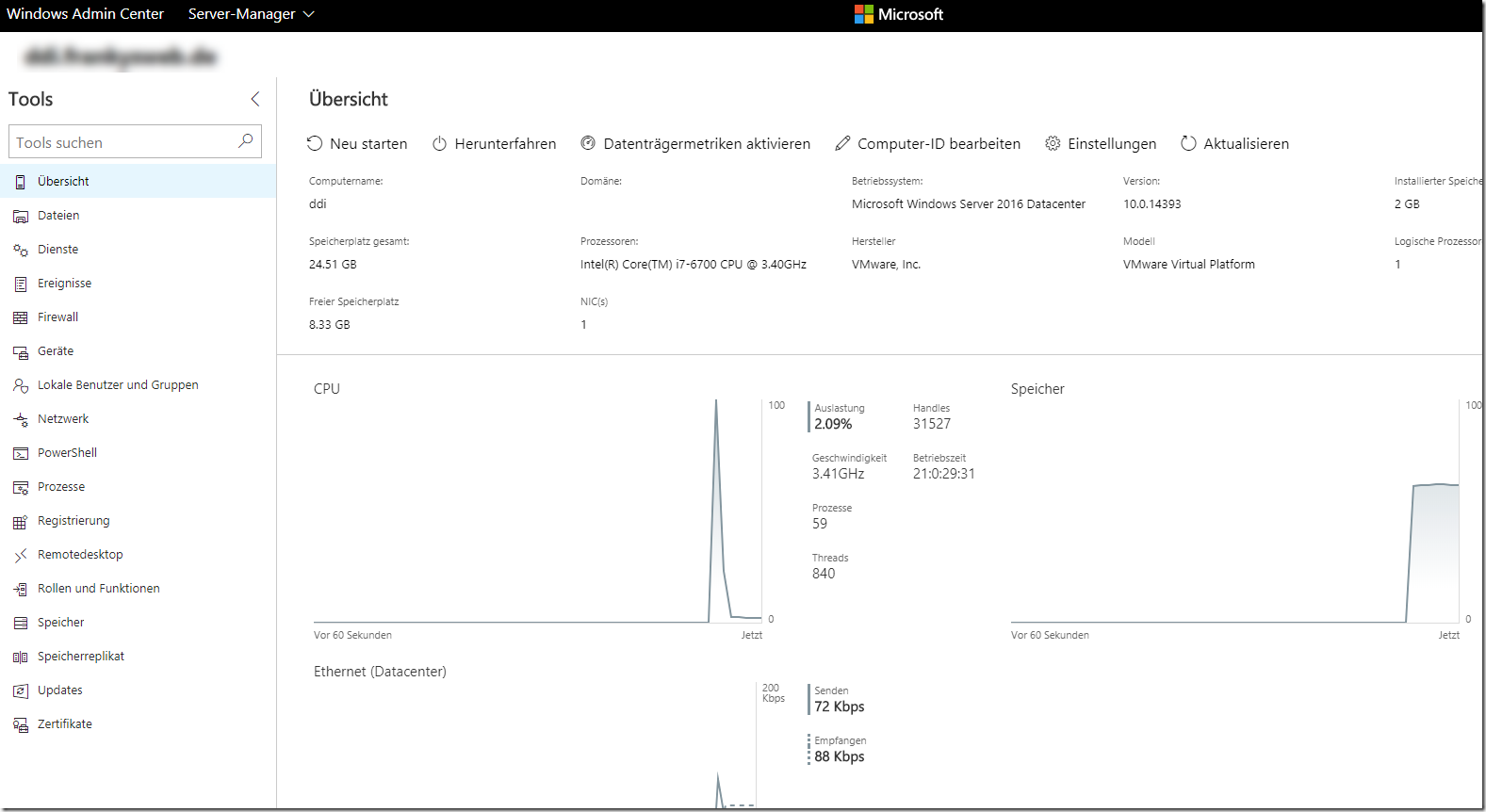

The local server on which the Windows Admin Center has been installed can be managed directly:

I've just browsed a bit and I'm really impressed by the speed. The "old" server manager seems really sluggish in comparison.

I'll now store my servers and see if the Sophos UTM's web server protection also plays along. That would be almost too good to be true...

Hallo zusammen,

frage: Wie ist es möglich, dass die eingepflegten Server alle sehen beim Login. Jetzt hat jeder Admin User seinen eigenen Server welche er verwaltet.

Wo lässt sich dieses einstellen!?

Wo macht die Installation mehr Sinn ?

Bei dem Admin lokal auf dem PC oder oder auf einem dedizierten Windows Server der nix anderes macht ?

Guten Tag, bei einem S2D Cluster mit deutschem Betriebssystem geht das mit dem SDDS Management nicht hat hier jemand ne Idee?

An sich funktioniert das Tool ganz gut. Läuft auf einem Server 2016. Verbindung zu anderen 2016er und 2012 R2 funktioniert ohne Probleme.

Einzig das Update Fenster möchte bei mir nicht. Funktioniert das bei euch?

Erhalte den Fehler

Fehler

(1) RemoteException: An object at the specified path C:\Users\MM640C~1.ADM does not exist. (2) RemoteException: An object at the specified path C:\Users\MM640C~1.ADM does not exist.

Ich bekomme gerade die Meldung bei einer Hyper-Converged Verbindung:

Can’t manage this connection

For Windows Server 2016, an update released in April 2018 must be installed to use Windows Admin Center for Hyper-Converged Infrastructure

Read the „Getting started“ documentation

Verify you have installed the latest cumulative updates

Run the follodwing PowerShell cmdlet as Administrator on the cluster:

Add-ClusterResourceType -Name „SDDC Management“ -dll „$env:SystemRoot\Cluster\sddcres.dll“ -DisplayName „SDDC Management“

Wenn ich das cmdlet auf den Server ausführe, findet er die Datei jedoch nicht. Jemand eine Idee?

Funktioniert bei euch die Failovercluster-Übersicht?

Die Preview war schon nicht auf einem DC zu installieren, dahingehend wird das bei der Release-Version wohl auch der Fall sein.

Im Übrigen

https://docs.microsoft.com/en-us/windows-server/manage/windows-admin-center/deploy/install

Supported operating systems

You can install Windows Admin Center on the following Windows operating systems:

Version Installation Mode

Windows 10 (1709) Desktop mode

Windows Server, version 1709 Gateway mode

Windows Server 2016 Gateway mode

.. also doch kein Win2012 :-(((

Kann ich das auch auf einem Exchange/DC installieren. Funktioniert die Webseite neben dem OWA?

Nachtrag:

Um das Zertifikat nachträglich zu ändern, das Setup einfach nochmal ausführen und auf „ändern“ klicken.

Fingerprint vorher noch bearbeiten wie vorher von mir beschrieben damit es vom Setup akzeptiert wird.

Damit das eigene Zertifikat vom Setup akzeptiert wird, einfach den „Fingerabdruck“ des zu verwendenden Zertifikat in eine Textdatei kopieren, Leerzeichen entfernen und alle Kleinbuchstaben in Großbuchstaben ändern.

Nur so wird es dann auch direkt vom Setup akzeptiert.

Ein Hinweis falls jemand auch das Problem hat. Der Zugriff in der Gateway-Installation. Sprich Remote via URL im Browser geht nur in Google Chrome richtig und nicht, wie beschrieben, im Edge

Für das Zerti:

Get-ChildItem -path cert:\LocalMachine\My

ausführen.

Dann das Setup erneut starten -> ändern -> Thumbprint eingeben

Bei mir ( 4x Server16) Funktioniert das Tool auch von Extern einwandfrei. Wie das Zertifikat nachträglich nch geändert werden kann habe ich auf die schnelle nicht gefunden

Gruss Michi

Hallo,

Wenn ich versucht einen Server hinzufügen bekomme ich immer einen „Access was denied to…“.

Ich verwende den Dom Admin für den Zugriff.

Muss da noch was gemacht werden?

Danke und Grüße

Michael

Kann ich so bestätigen, 2012R2 mit WMF 5.1, kein DC, Exchange oder vergleichbar…Installation auf diesem System nicht möglich !

Hallo,

also bei mir klappt das schon mal nicht.

W2k12R2 trotz update auf WMF Version 5.1

Diese Software wird von diesem Betriebssystem nicht unterstützt.

Ideen?