Sophos UTM 9.6 Webserver Protection (WAF) can now forward WebSocket connections to the Real Server. This means that web applications that require WebSocket for the function now work in connection with the UTM WAF. One of these applications is, for example, the Windows Admin Center, but the UniFi SDN Controller also uses WebSockets for certain features.

Although Websocket could be activated by editing the configuration files on the UTM for some time, the settings were overwritten if changes were made to the configuration via the WebGUI. However, it is now possible to pass through WebSockets in the WebGUI and the configuration is retained.

Here is a small configuration guide for the Windows Admin Center and the web server protection of Sophos UTM 9.601-5.

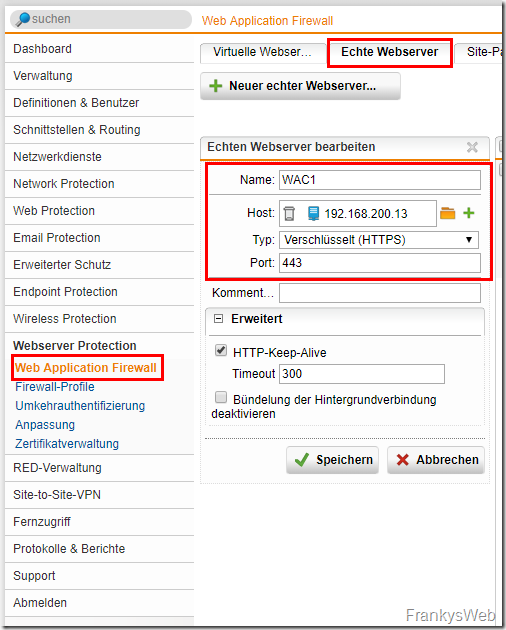

First of all, the server on which the Windows Admin Center was installed must be specified as the "Real Server":

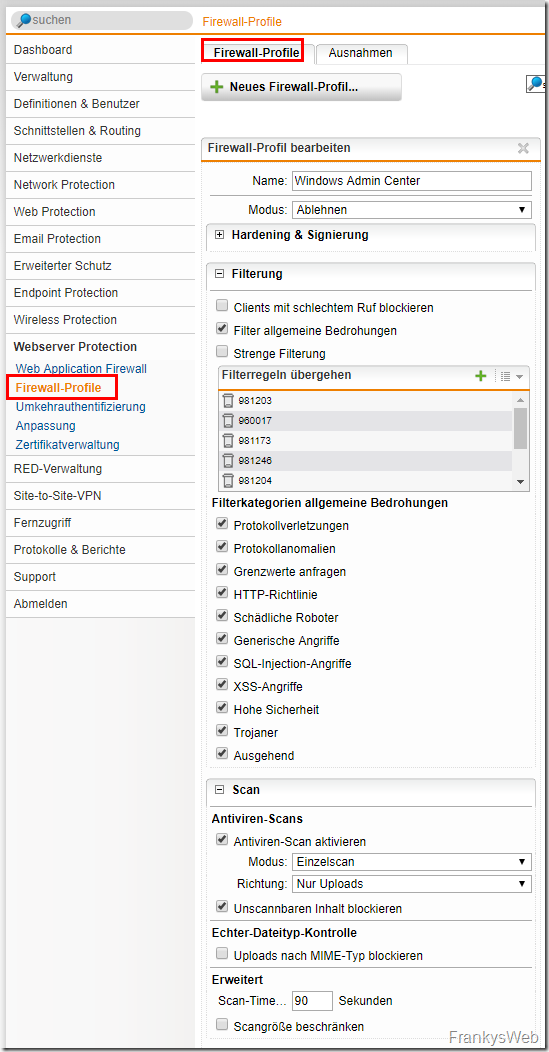

A firewall profile is then required. The following filter rules must be excluded for the Windows Admin Center:

981203 960017 981173 981246 981204 981176 960015 960032

The remaining settings for the firewall profile can be seen in the screenshot:

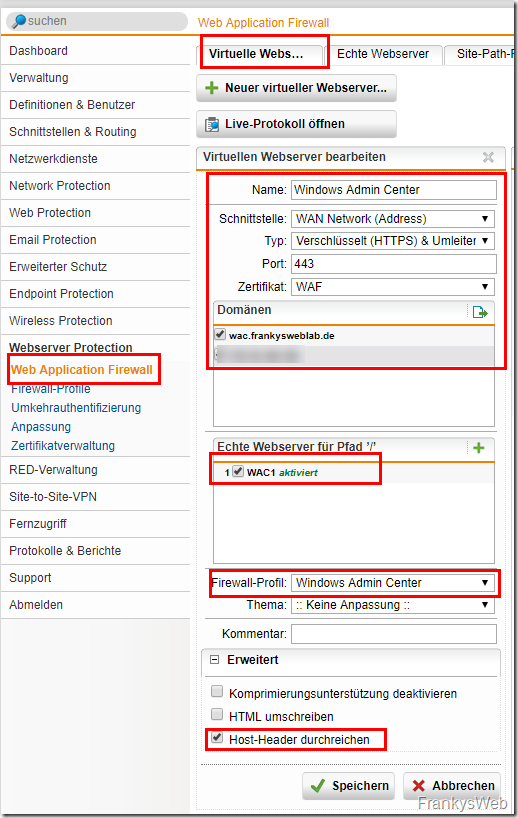

Once the firewall profile and the real server have been created, the virtual web server can be created. The required certificate can be downloaded from the UTM directly from Let's Encrypt get. The settings for the virtual web server can be seen in the screenshot:

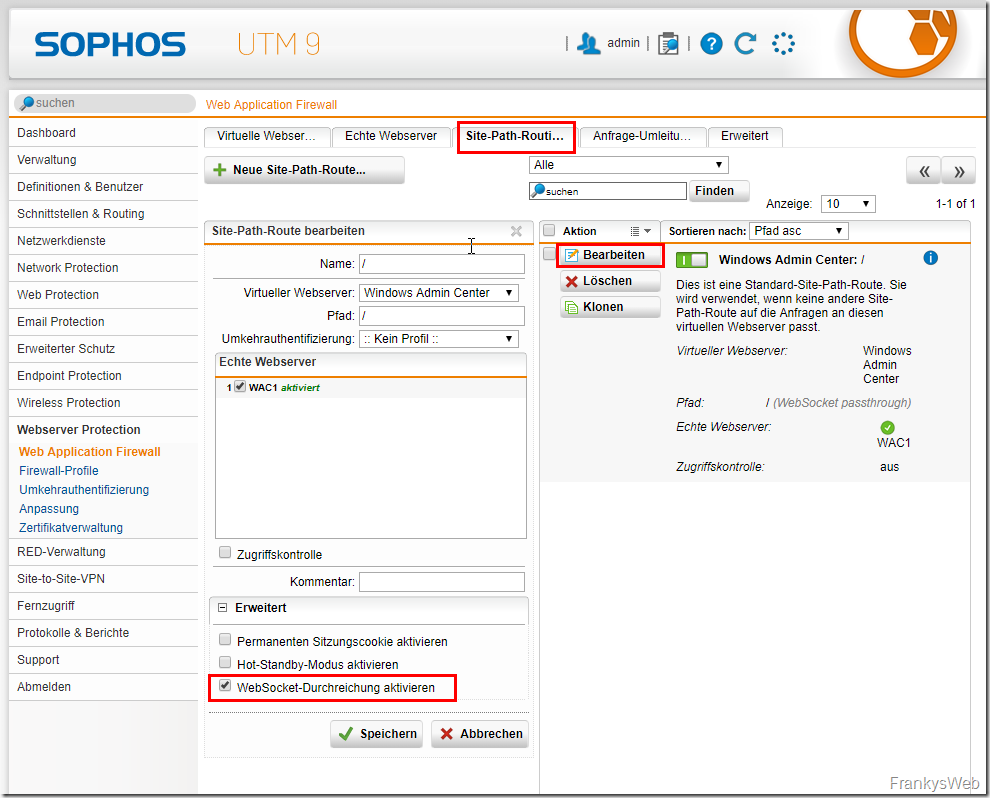

There is now a new route for the Windows Admin Center on the "Site-Path-Rounting" tab. Here you can now activate the passing through of websockets:

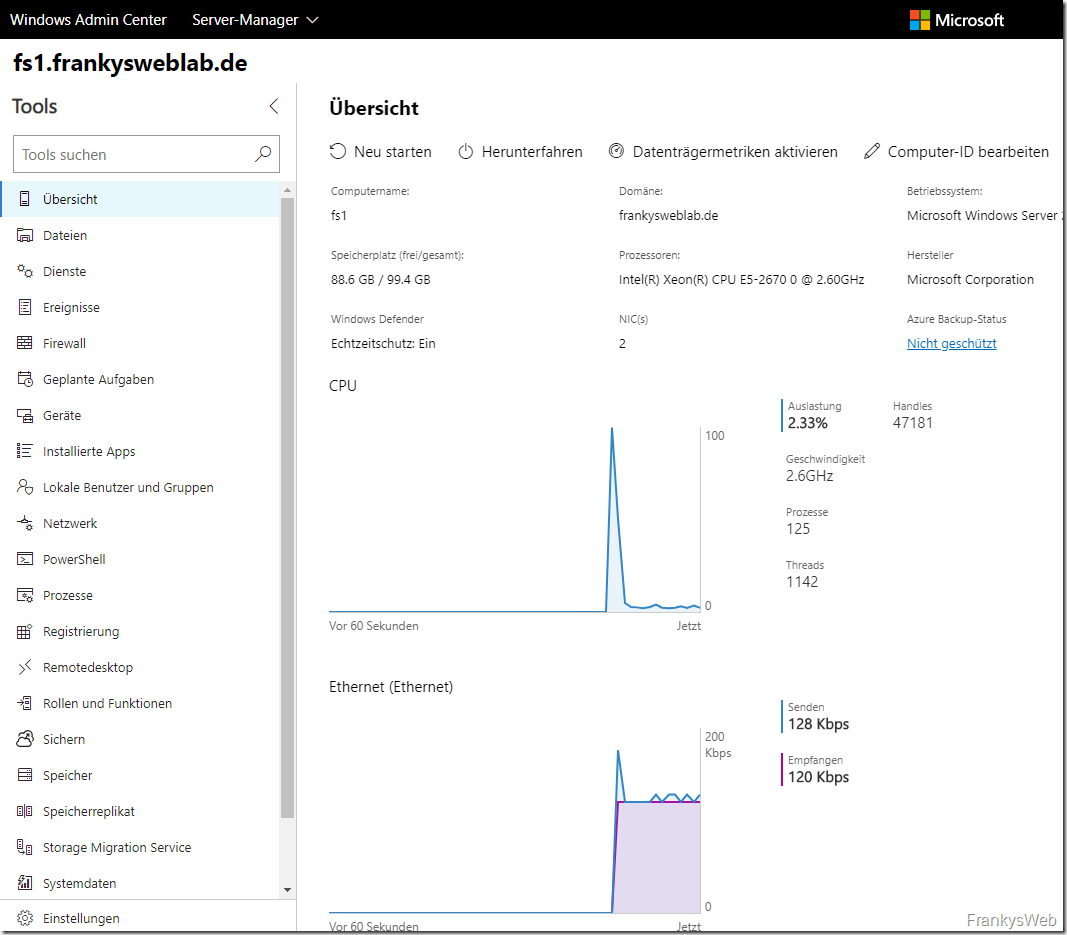

The configuration is now complete and can be tested, so far I have not noticed any problems:

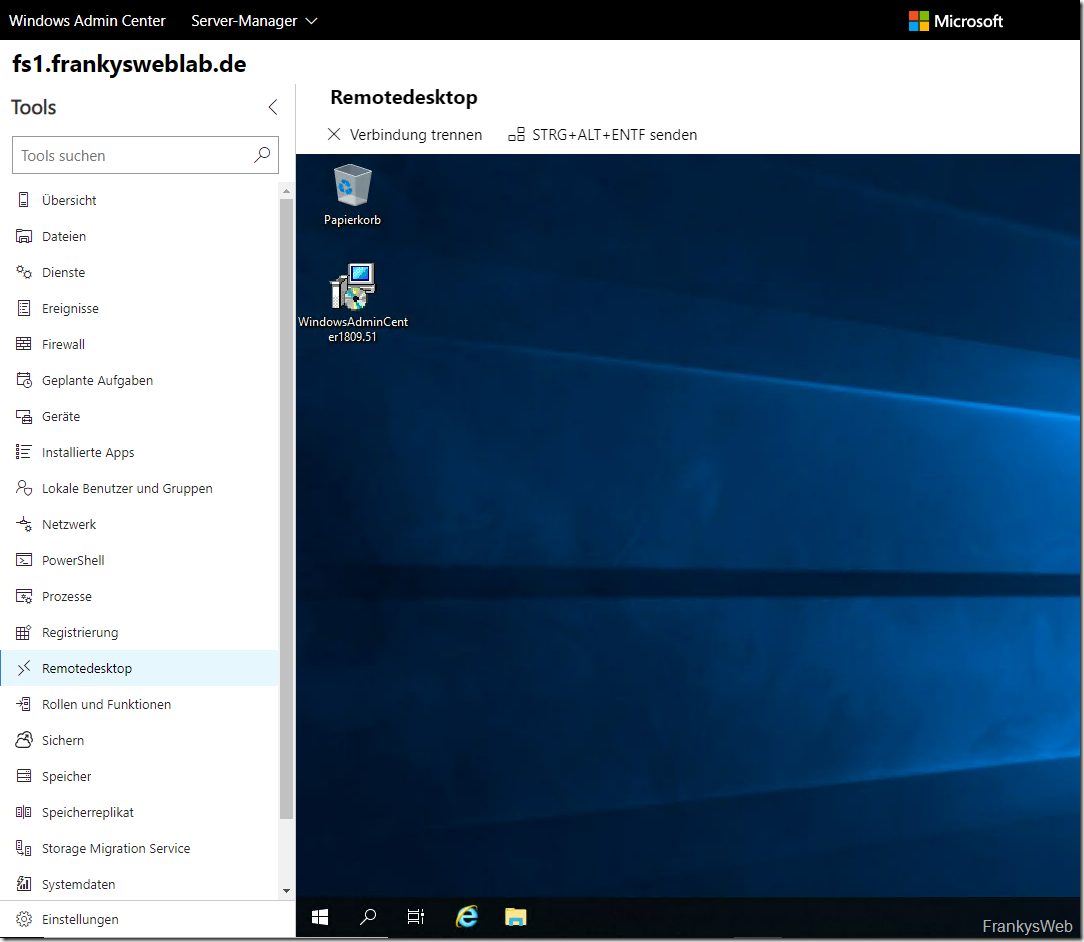

Remote Desktop also works smoothly with Websockets and the UTM:

As already mentioned at the beginning, the UniFi SDN Controller also works in this way. The procedure is almost identical, only the exceptions in the firewall profile differ:

960015 981203 970003 960032

With these settings, the GUI of the UniFi Controller also loads without error messages:

Any other applications that use websockets can also be published in this way.

Hi,

ich habe das Problem das ich immer diese Meldung angezeigt bekomme

„Sie sind nicht berechtigt, diese Seite anzuzeigen. Wenn Sie Windows Admin Center vor Kurzem aktualisiert haben, müssen Sie ggf. Ihren Browser neu starten und die Seite dann aktualisieren.“

Muss ich in der Config irgendwo die Domain Bekannt machen ?

Hast Du auch eine Lösung für Unifi Video?

Hallo, das würde mich auch interessieren.

Kann denn nun auch die WebProtection (PROXY) mit Web Sockets umgehen?

Hi,

gibt es eine Übersicht, welche Werte in „Filterregeln übergehen“ eingetragen werden können?

Grüße, Martin

Hi,

das ist eine gute Frage und ich habe mich das auch schon gefragt. Was bedeuten die Filterregeln und gibt es eine Anlaufstelle um weitere Webdienste über das WAF sinnvoll zu schützen?

Danke und Gruss,

Eric

Wo wir gerade dabei sind… ist dir ein Workaround bekannt, mit dem WebDAV, insbesondere das Umbenennen von Dateien korrekt funktioniert?

https://community.sophos.com/products/unified-threat-management/f/web-server-security/50386/master-list-of-waf-rules

bisher habe ich da aber nix konkretes finden können. Wir bauen das bei uns als Lab (ohne Internet und sonstigen „Dreck-Effekten“) auf und lassen dann nur dedizierten Test-Datenverkehr drüber laufen. Im Log schauen wir uns dann die blocked sessions an: Da stehen dann die angewendeten filter rules drin. Diese schalten wir dann Schritt für Schritt frei, bis der Testverkehr ohne Blockierungen durchläuft. Dadurch haben wir aber z.B. beim Exchange ein paar mehr filter rules ausgeschlossen als durch Sophos oder Frank empfohlen.