The "Windows Extended Protection" security feature was introduced with a security update in August 2022 for Exchange Server 2013, 2016 and 2019 and protects against man in the middle (MitM) attacks.

In small organizations where there is only a single Exchange server, without load balancers and web application firewalls, Windows Extended Protection can be activated quite easily. In larger environments with Exchange DAG, load balancers and WAFs, however, a few important things need to be taken into account.

Load balancer / WAF and Windows Extended Protection

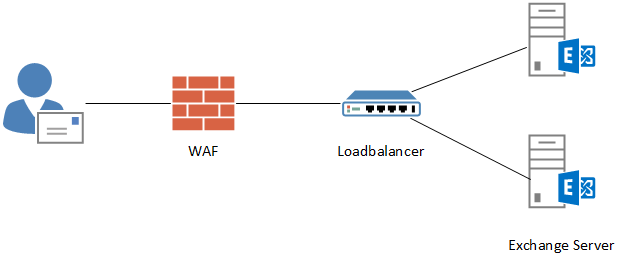

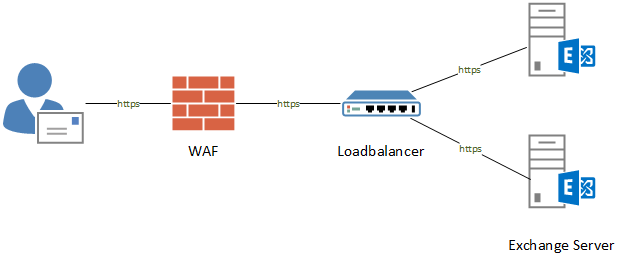

As a rule, SSL bridging or SSL offloading is used on load balancers and web application firewalls. Extended Protection only supports SSL Bridging, but not SSL Offloading. The next image shows the behavior of SSL Bridging:

If SSL bridging is used, the WAF, load balancer and Exchange Server must use the same certificate. Different certificates, for example a certificate from an internal PKI on the Exchange Server and load balancer and a public certificate on the WAF, do not work with Windows Extended Protection.

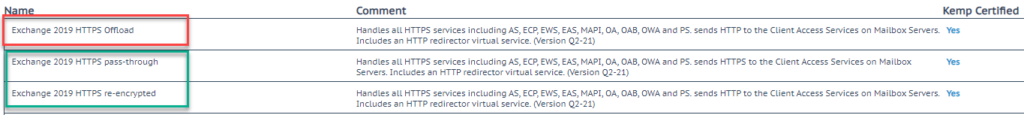

Load balancers usually support 3 different ways of handling https connections. Here is an example using a Kemp load balancer and the Exchange templates:

HTTPs passthrough and HTTPS re-encrypted work with Windows Extended Protection if the load balancer uses the same certificate as the Exchange servers. HTTPS Offload is not supported.

Some AntiVirus / Endpoint Security programs also decrypt HTTPS connections with their own certificate on the client. These programs also work with SSL bridging, similar to load balancers and WAFs, but this is also a MitM method, which is to be prevented by Windows Extended Protection. If such software is used, an exception must be configured here for connections with Exchange.

Supported Exchange versions

As already mentioned at the beginning, Extended Protection was retrofitted with a security update for Exchange Server in August 2022. All Exchange servers in the organization must therefore have at least the August 2022 update installed.

Here are the minimum build numbers that must be present:

| Name | Published | Build (short) | Build (long) |

| Exchange Server 2019 CU12 Aug22SU | August 9, 2022 | 15.2.1118.12 | 15.02.1118.012 |

| Exchange Server 2016 CU23 Aug22SU | August 9, 2022 | 15.1.2507.12 | 15.01.2507.012 |

| Exchange Server 2013 CU23 Aug22SU | August 9, 2022 | 15.0.1497.40 | 15.00.1497.040 |

It is best to update all Exchange servers to the latest patch level before activating Windows Extended Protection. If there are still Exchange 2013 servers with public folders, these must be migrated to Exchange 2016 or Exchange 2019. Extended Protection also does not work with the Modern Hybrid configuration.

TLS settings of the Exchange Server

All Exchange servers in the organization must use the same settings for TLS. Here is the Exchange Health Checker is a great help, as it checks the TLS settings and indicates if TLS 1.2 is not activated for the server.

The required TLS settings can be easily configured with the script from this article:

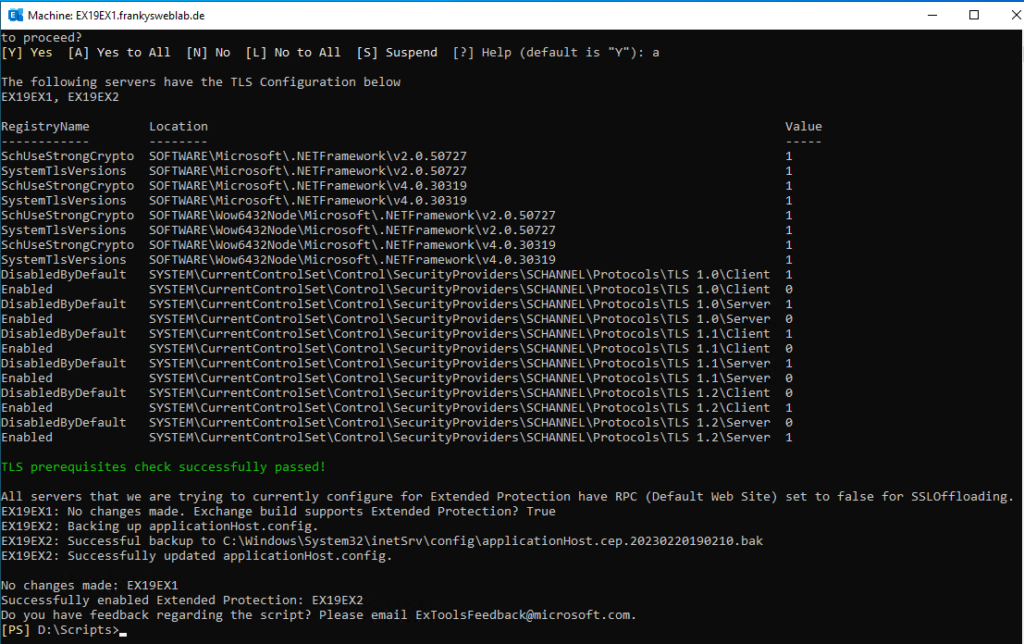

Activate extended protection

To activate Exended Protection, Microsoft has provided a PowerShell script that makes the necessary settings and also performs a preliminary check of the prerequisites. The script can be downloaded here:

The script can then be executed in the Exchange Shell with administrative privileges:

.\ExchangeExtendedProtectionManagement.ps1

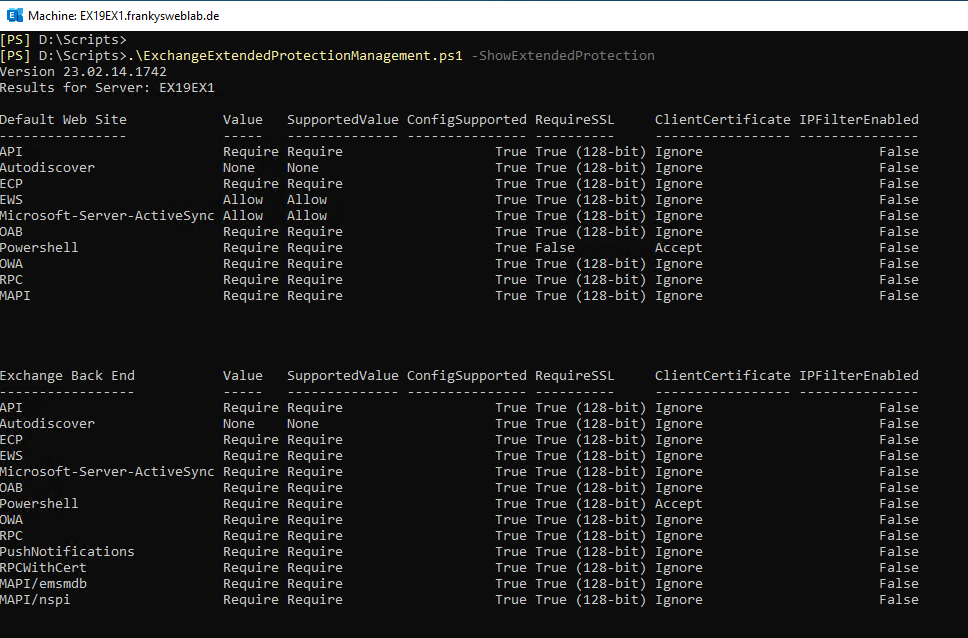

The status of Extended Protection can be checked as follows:

.\ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtection

If there are any problems, the changes can be undone by the script with the following two commands:

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreIISAppConfig"

.\ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestrictTypeEWSBackend"

Further information can be found in the following article:

Wir sind gefühlt eine der letzten die Extended Protection aktivieren.. Wir setzen aktuell Exchange Server 2016 CU 23 April20324HU ein.

Nach dem Aktivieren haben wir extreme Probleme beim Verbinden von iOs Geräten. Immer wieder werden die Nutzer aufgefordert ein Passwort einzugeben. Eingabe -> wieder von vorne. Immer wieder …

Wir setzen einen Citrix Netscaler als Loadbalancer ein und haben alles wie beschrieben umgesetzt.

Hat jemand hier ähnliche Erfahrung gemacht?

Viele Grüße

Hallo Franky!

ich habe einen EX 2019 CU 13 mit aktuellem SecurityPatch….Wildcard-zertifikat ist auf WAF Sophos SG eingespielt und auch am Exchange.

Hab SSLOffloading abschalten müssen und dann ist das Skript durchgelaufen. Leider kam danach beim Neustart von Outlook (intern) das Anmeldefenster. Ist das normal bzw. was muss man noch tun etc.?

Virenschutz ist oftmals ein Problem. Bei uns wars Kaspersky… in der anderen Firma wo TrendMicro im Einsatz ist, war kein Problem erkennbar.

Ich habe leider seit der Aktivierung von Exchange Extended Protection ein MRS Problem.

Die Migratino Jobs schmieren mir ab bzw. gehen auf failed :(

Folgendes Setting ist offensichtlich daran Schuld;

Im IIS auf meinen vier ESXN (Cluster System + Exch Server 2016 mit DAG) , wird ja in den Default Web Site Settings im EWS (value wird auf allow gesetzt), ich habe es derweil auf none gestellt, und schon gehen die Migration Batches wieder.

Fehler der Migration Batches ist ein autodiscover.*.* Error.

Kennt das Problem irgendwer und kann irgendjemand helfen? Auch die Migration Batches kommen mir seitdem sehr viel langsamer vor :(

EWS Throttling ist bei mir deaktiviert (mittels Microsoft Call).

Es ist bitter und nervt etwas. Wäre über Unterstützung froh.

Falls jemand am Verzweifeln ist,

UTM WAF mit Exchange Extended Protection funktioniert.

Wir haben Laptops die sich extern per Outlook (MAPI) verbinden.

Bei uns war es der Virenscanner der ausgehende Verbindungen kontrolliert hat und dazu sein eigenes Zertifikat dazwischen geschaltet hat, was zu der „Endlosen Passwortabfrage“ geführt hat. Ausnahme für unsere URL eingerichtet und schon hat alles funktioniert, inklusive Reverse Authentication.

Wir verwenden das Get-SophosUTMCertificate.ps1 Skript mit leichten Anpassungen,

Franky, ein Vorschlag, aktualisiere das Skript (beim Import-ExchangeCertificate) und schreibe noch eine englische Anleitung.

Es gibt genug Menschen die an den neuen Einstellungen verzweifeln und Du bist immer wieder die Erleuchtung mit Deinem Beiträgen.

Ein Hinweis die lokalen Virenscanner zu kontrollieren könnte auch nicht schaden ;)

Vielen Dank für Deine super Texte

1000 Dank! Genau das war es bei uns (ESET).

Nachdem nun das Thema mit Archiving gefixed wurde überlegen wir das auch umzusetzen, gibts zum jährlichen Zertifikatstausch ein best practice? In Verbindung mit F5 HLB die SSL Bridging machen kommts ja hier gezwungenermaßen zu ner Downtime bis alle wieder das gleiche Cert haben oder? Das geht aktuell ja alles ohne Unterbrechung des Produktivbetriebs

Bei uns fehlt im Abschnitt „Default Web Site“ in der Zeile von „Autodiscover“ die Klammer „(128-bit)“. Ist das noch bei jemandem der Fall?

Exchange 2016 DAG.

Autodiscover; None; None; True; True; [FEHLT]; Ignore; False

Wir haben bei uns das Problem das Outlook for Mac nach der Aktivierung kein OAB mehr laden kann.

Das ist uns erst diese Woche aufgefallen, wenn nicht so viele neue Einträge erzeugt werden.

Leider mussten wir die Extended Protection für den OAB Pfad abschalten und haben bis jetzt auch noch keine andere Lösung dafür.

Kenn jemand das Problem?

Extended Protection causes Outlook for Mac not to update the OAB: https://support.microsoft.com/en-us/topic/extended-protection-causes-outlook-for-mac-not-to-update-the-oab-4c08e7a6-30f2-4338-b0c2-fe48605f5f02

Leider sind meine Sonderzeichen beim Post verschwunden:

also nochmal:

WAF – (http oder https) – LB – ( https ) – EX ( gleiches Zertifikat auf LB und EX )

Moin Frank,

ich habe dieses Thema auch demnächst vor der Brust und hätte eine kurze

Verständnisfrage:

Ist es tatsächlich Relevant was die WAF macht wenn ich noch einen LB habe? Oder reicht/zählt nicht der LB in der Verbindung mit den Exchangeservern?

Nach meinen bisherigen Verständnis würde es so gehen?

WAF LB Exchange (gleiche Zertifikat auf LB und EX)

Grüße

Alle müssen das gleiche Zertifikat nutzen. Ansonsten ist es ja ein Man-in-the-Middle und genau das soll ja verhindert werden.