Zertifikate von einer Active Directory integrierten Zertifizierungsstelle lassen sich einfach per MMC anfordern. Wer aber ein Zertifikat kaufen möchte, benötigt eine Zertifikatsanforderung die bei der CA eingereicht werden kann. ECP bietet leider wenige Möglichkeiten um die Anforderung und das spätere Zertifikat zu konfigurieren. Der Weg über die Exchange Shell funktioniert deutlich besser. Der Befehl ist etwas länger, daher eine kleine Erklärung dazu:

New-ExchangeCertificate –Server "Servername" –GenerateRequest –FriendlyName "Exchange Zertifikat" –PrivateKeyExportable $true –SubjectName "c=LÄNDERCODE, s=BUNDESLAND, l=STADT, o=FIRMA, ou=ORGANISATIONSEINHEIT, cn=ALLEGMEINERNAME" –DomainName outlook.frankysweb.de,autodiscover.frankysweb.de –RequestFile "\\SERVERNAME\C$\Anforderung.csr"

-Friendlyname ist der Anzeigename des Zertifikats in ECP, der Name ist frei wählbar

-SubjectName bestimmt die Eigenschaften des Zertifikats:

- „c“ steht für den Ländercode, beispielsweise „DE“

- „s“ steht für das Bundesland

- „o“ steht für die Firma

- „ou“ steht für die Organisationseinheit (IT, Exchange, EDV..)

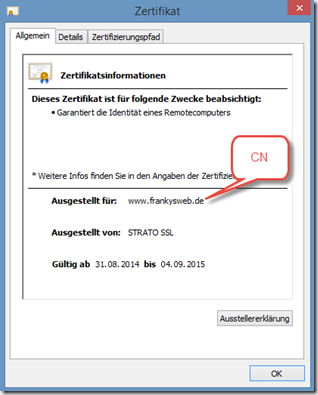

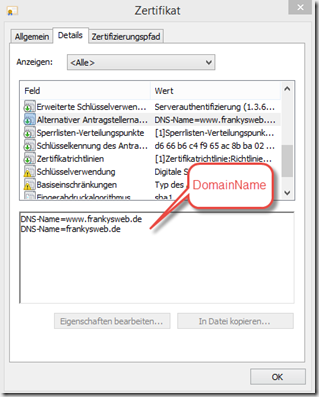

- „cn“ steht für den allgemeinen Namen, der allgemeine Name sollte den FQDN für OWA enthalten

-DomainName: Hier werden alle alternativen Namen für das Zertifikat eingetragen, sowie auch der allgemeine Name, im Normalfall werden hier nur Autodiscover und eben der Zugriffsname für Outlook, OWA, ECP, ActiveSync etc benötigt:

- outlook.frankysweb.de

- autodiscover.frankysweb.de

-Requestfile: Eine Freigabe auf der die Anforderung gespeichert werden kann

Die Anforderung kann jetzt bei einer CA eingereicht werden. Sobald das Zertifikat von der CA ausgestellt wurde, kann die Anforderung abgeschlossen werden:

Import-ExchangeCertificate -FileData ([Byte[]]$(Get-Content -Path c:\certificate.cer -Encoding byte -ReadCount 0))

Zum Abschluss muss das neue Zertifikat den Exchange Diensten zugewiesen werden, entweder der Thumbprint des eben hinzugefügten Zertifikats wird für das CMDlet „enable-ExchangeCertificate“ verwendet, oder es wird bequem das EAC verwendet. Hier der Weg über die Shell:

Enable-ExchangeCertificate -Thumbprint "thumbprintvonimport" -Services POP,IMAP,SMTP,IIS

Danke für die Anleitung, ich habe allerdings eine Ergänzung/Abweichung: der interne FQDN muss bei den SAN dabei sein. Frisch installierter Ex 2016 CU14, allerdings im Rahmen einer SBS-Migration (jaja, ich weiß, der Kunde ist sehr spät dran ;-)).

Hallo zusammen, ich habe mal eine Frage. Mein Exchange Server 2019 (auf jeweils WIN 2019 SRV – DC und Exchange läuft. Ich habe allerdings 2 separate Zertifikate ( autodiscover.xxxx.yyy und exchange.xxxx.yyy) bestellt und auch erfolgreich importiert bekommen. Leider wird mir bei der Outlook-Konfiguration (autodiscover) die Exchange-Domäne angezeigt. InternalUrl ist auf autodiscover.xxxx.yyy/Autosicover/….. gesetzt.

Gibt es eine Möglichkeit, die externe URL zu setzen? Oder geht das gar nicht?

Vielen Dank im Voraus für Eure Hilfe

Hallo Jörg,

du brauchst ein Zertifikat mit beiden Namen (SAN Zertifikat). Zwei Zertifikate mit jeweils einem Namen funktioniert in diesem Fall nicht, da nur ein Zertifikat an den IIS gebunden werden kann.

Gruß,

Frank

Hallo Frank, danke für die Info. Ich habe jetzt ein Wildcard-Zertifikat bestellt, aber das geht auch nicht!

Ich kann POP und IMAP nicht aktivieren. Kennst Du die richtigen Befehle für die Shell? Danke und Gruß Jörg

Für alle, die (wie auch ich) über das Problem stolpern:

POP und IMAP kann man nicht an ein Wildcard binden.

Quelle:

https://docs.microsoft.com/en-us/powershell/module/exchange/client-access/set-popsettings?view=exchange-ps#parameters

https://docs.microsoft.com/en-us/powershell/module/exchange/client-access/set-imapsettings?view=exchange-ps#parameters

=> Steht z.B. im Hinweis unter set-IMAPsettings -X509CertificateName

Gruss

Uwe

Die Erzeugung der Zertifiaktsanfrage per Powershell mit der Option „–PrivateKeyExportable $true“ war der entscheidende Hinweis!

Da es uns vorher nicht gelungen ist ein Zertifiakt mit privatem Key zu bekommen und es entsprechend in Exchange 2013 zu importieren.

Vielen Dank!!!

Hallo Frank,

du schreibst unter DomainName werden alle alternativen Namen eingetragen – wir haben bis jetzt immer mit einer internen CA Zertifikate ausgestellt, möchte jetzt bei einem Exchange 2016 allerdings ein öffentliches Zertifikat verwenden. Unsere Domäne wäre ad.company.de, die ext. OWA Adresse owa.company.de, Autodiscover soll über autodiscover.company.de laufen. Wir würden das Zertifikat gerne intern für Outlook und extern für OWA / OutlookAnywhere verwenden. Welche Namen müssen in das SAN Zertifikat genau eingetragen werden, damit keine Zertifikatfehler auftauchen?