Das Konfigurieren von SCHANNEL Einstellungen für beispielsweise SSL 3.0 und TLS 1.0 ist unter Windows mittels Registry möglich. Bei einer größeren Anzahl von Servern oder Rechnern eignen sich zur Konfiguration allerdings Gruppenrichtlinien besser, ich habe daher entsprechende Vorlagen erstellt, die die Einstellungen an der Registry vornehmen.

Vorwort

Die Gruppenrichtlinien nehmen Änderungen an der Registry auf allen Computern/Servern vor, die die Richtlinie anwenden. Da es hier je nach Umgebung zu Problemen kommen kann, müssen entsprechende Einstellungen sorgsam getestet werden.

Die Änderungen an der Registry durch die GPO bleiben auch nach dem Löschen der GPO bestehen und werden nicht auf die Standardeinstellung zurück geändert. Vorher also ausgiebig testen!

Falls es zu Problemen kommt, liegen dem Download die Standard Registry Werte für Windows Server 2012 R2 und Windows Server 2008 R2 bei. Die .REG Dateien können mit der Registry zusammengeführt werden, um die Standard Einstellungen wiederherzustellen.

Download

Die Vorlagen für die Gruppenrichtlinien können hier runtergeladen werden:

Anbei das HowTo für die Erstellung von entsprechenden Gruppenrichtlinien.

Gruppenrichtlinie auf Basis eines ADM-Templates (ALT)

Die klassischen ADM-Templates haben den Vorteil, dass Sie auch mit Windows Server 2003 und Windows XP noch funktionieren. Auch wenn Windows 2003 und Windows XP nicht mehr supported werden, können mit dem ADM Template Einstellungen vorgenommen werden. Hier ist allerdings Vorsicht geboten, da nicht alle Einstellungen von Windows Server 2003 und Windows XP unterstützt werden. Ausführliche Tests sind sehr ratsam. ADM Templates funktionieren auch mit Windows Server 2012 (R2).

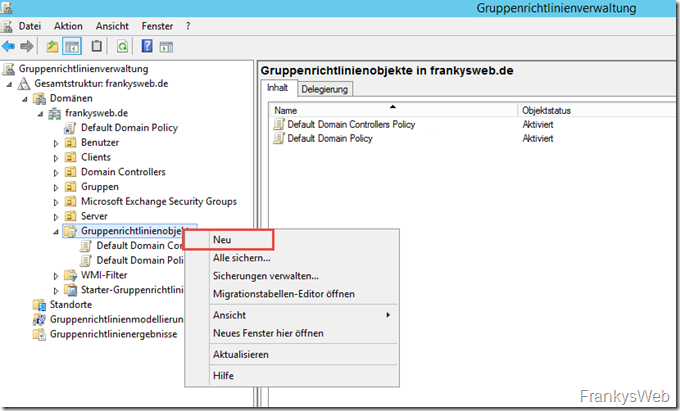

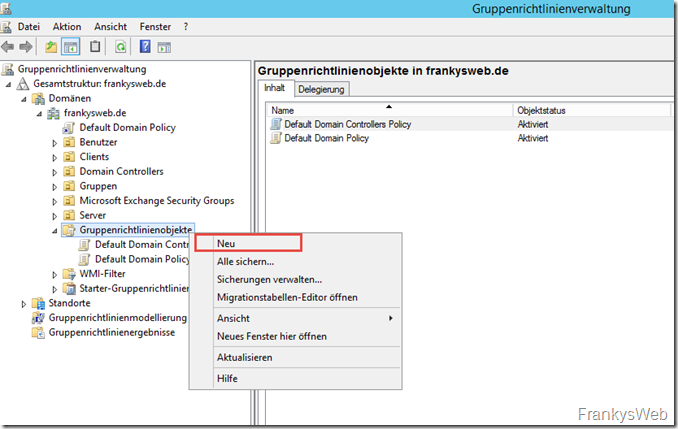

Damit das ADM Template eingebunden werden kann, muss zuerst eine neue Gruppenrichtlinie in der Gruppenrichtlinienverwaltung erzeugt werden:

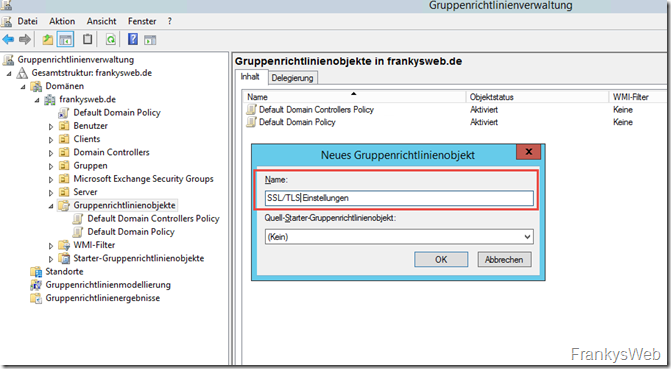

Ein sprechender Name für die zukünftigen Einstellungen ist ratsam:

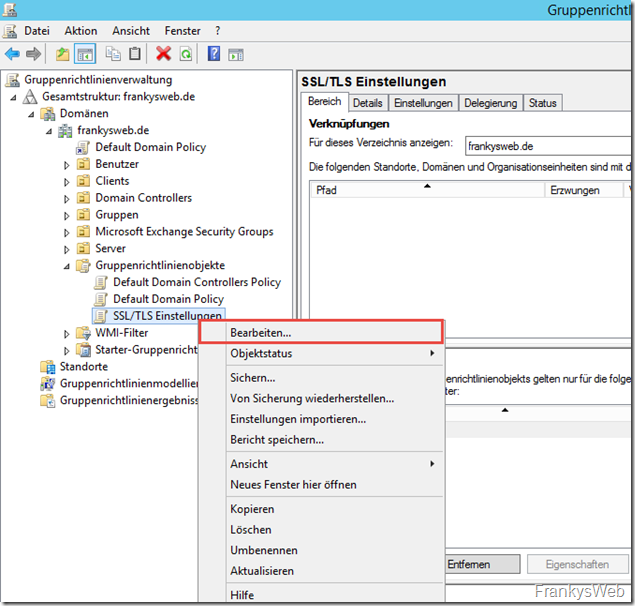

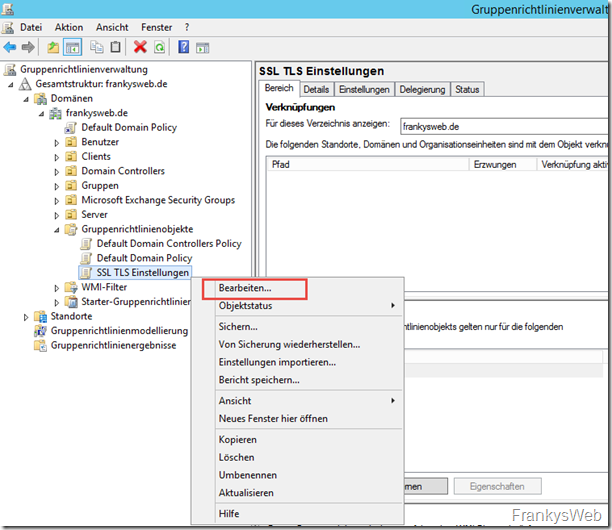

Nachdem die Gruppenrichtlinie erzeugt wurde, wird sie bearbeitet:

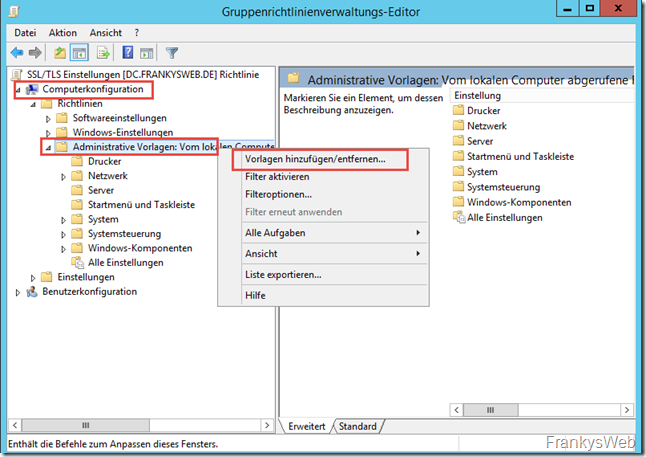

Unter dem Punkt „Computerkonfiguration“ / „Administrative Vorlagen“ kann mittels Rechtsklick eine Vorlage hinzugefügt werden:

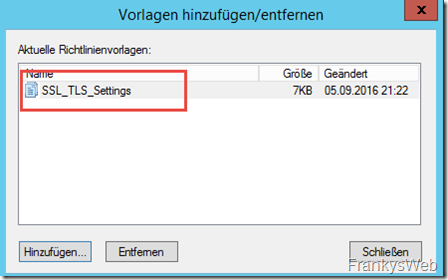

Im folgenden Dialog wird nun die ADM Datei angegeben:

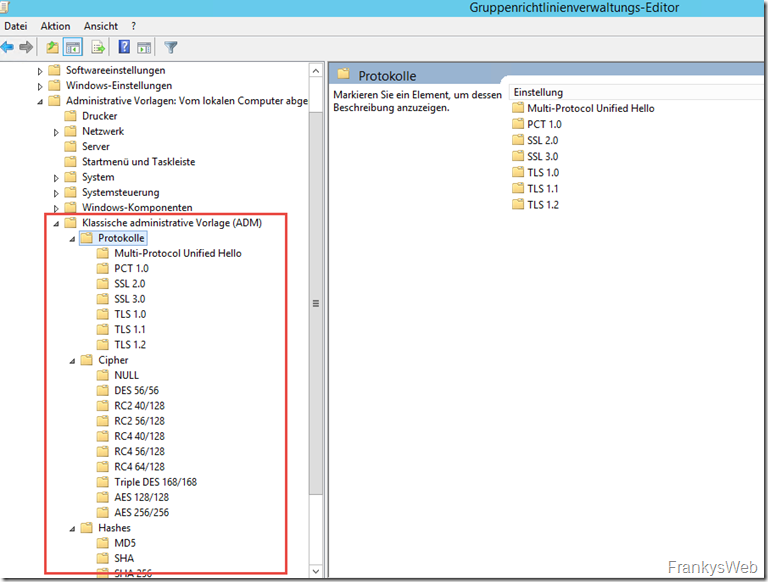

Nach dem Laden des ADM Templates sind neue Unterpunkte mit den jeweiligen Einstellungen sichtbar:

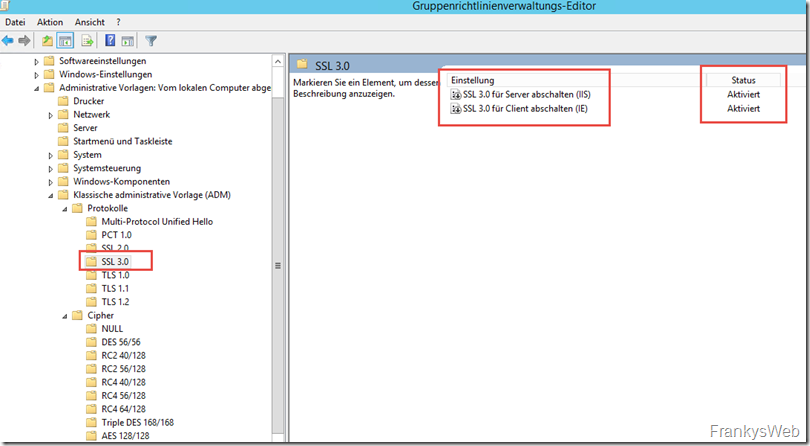

In diesem Beispiel wird SSL 3.0 für Server (IIS-Webserver) und Clients (Internet Explorer) abgeschaltet. Wie bei den meisten Richtlinien muss auch hier genau gelesen werden: Die Einstellung „SSL 3.0 abschalten“ muss aktiviert werden, um SSL 3.0 zu deaktivieren:

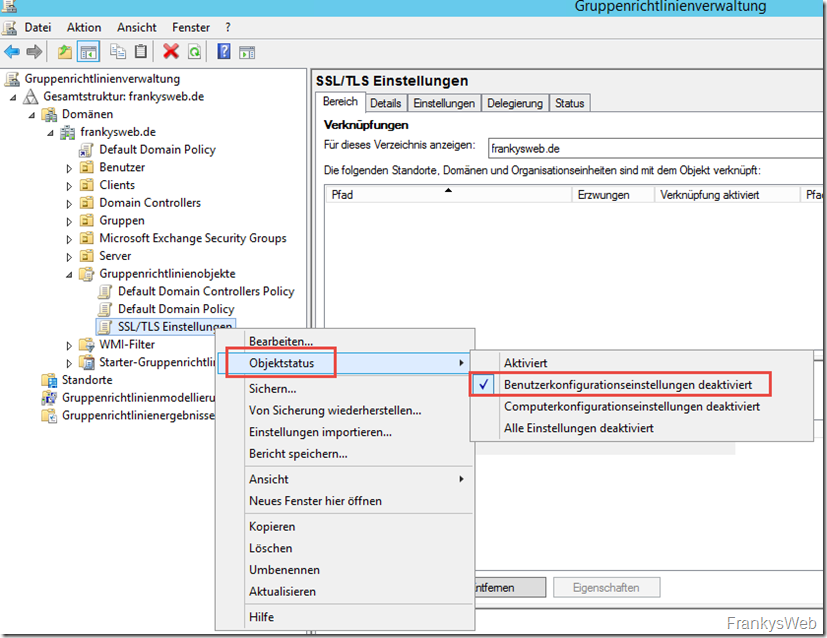

Der Editor kann geschlossen werden. Damit die Richtlinien etwas schneller geladen werden, sollte in der Gruppenrichtlinienverwaltung noch die „Benutzerkonfigurationseinstellungen“ deaktiviert werden:

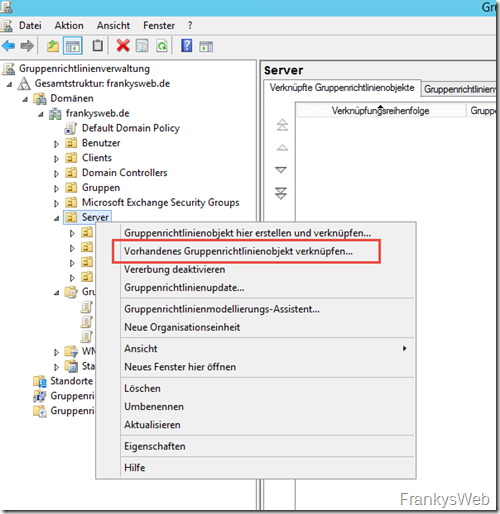

Zum Schluss noch die neue Gruppenrichtlinie mit einer entsprechenden OU verknüpfen.

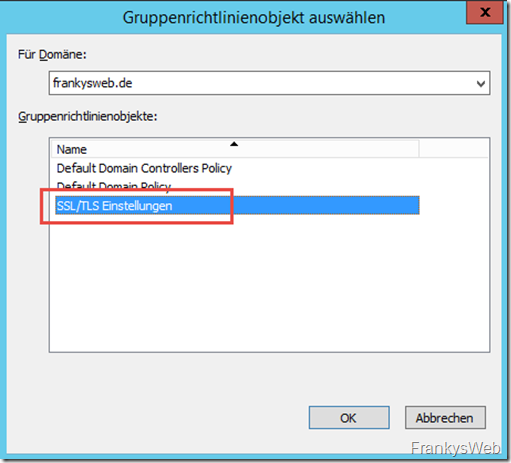

Richtlinie auswählen und mit OK bestätigen

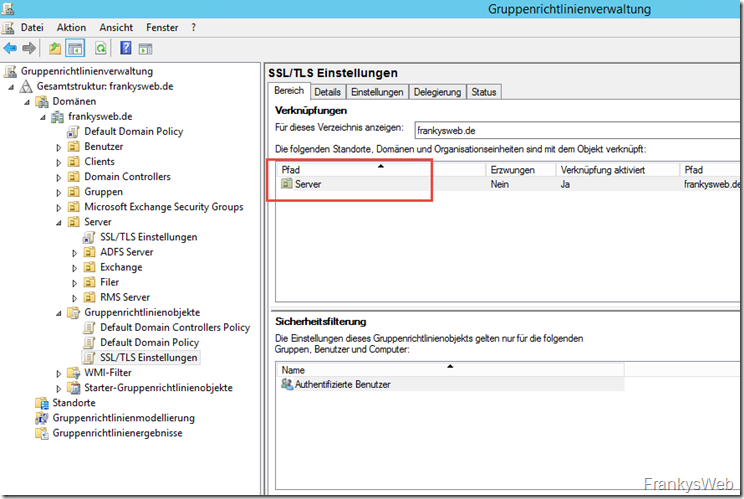

Die neue Gruppenrichtlinie ist fertig

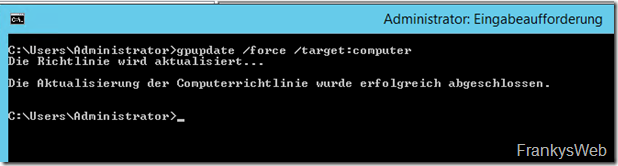

Um ein Anwenden der neuen GPU auf einem Testrechner zu erzwingen, kann der folgende Befehl benutzt werden:

gpoupdate /force /target:computer

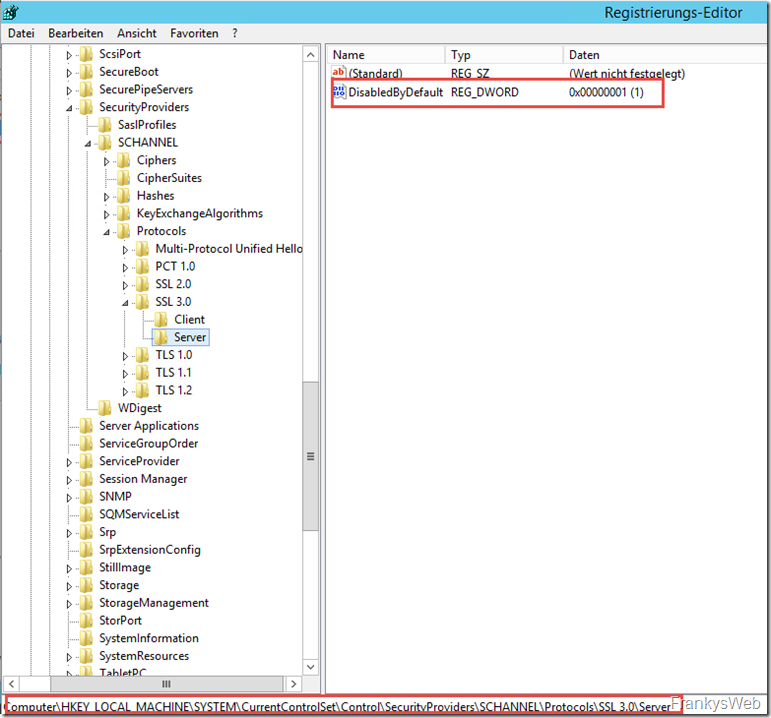

Zur Kontrolle kann die Registry überprüft werden, ob die entsprechende Einstellung gesetzt wurde:

Zum Schluss muss der Rechner neugestartet werden.

Gruppenrichtlinie auf Basis eines ADMX Templates (NEU)

Die modernere Variante von ADM-Templates sind ADMX-Templates. ADMX Templates funktionieren ab Windows Server 2008.

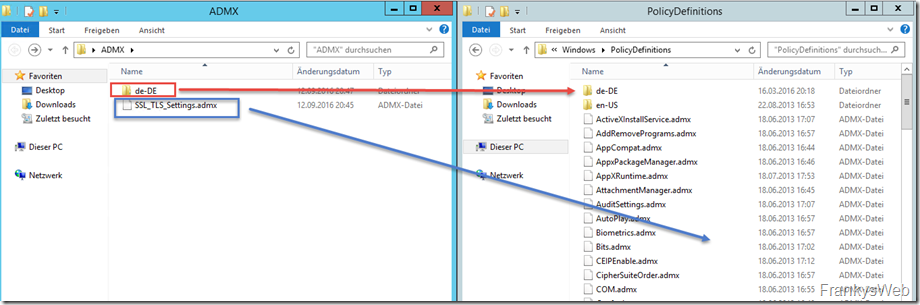

Um das ADMX-Template einzubinden, wird die Datei SSL_TLS_Settings.admx aus dem ZIP-Archiv in den Ordner C:\Windows\PolicyDefinitions kopiert. Die Datei SSL_TLS_Settings.adml aus dem Unterordner de-DE wird nach C:\Windows\PolicyDefinitions\de-DE kopiert:

Jetzt kann eine neue Gruppenrichtlinie erzeugt werden:

Die Gruppenrichtlinie wird nach dem Anlegen bearbeitet:

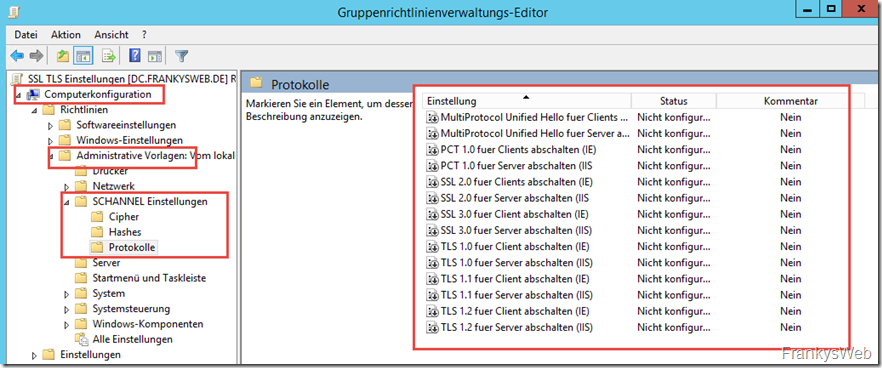

Die SCHANNEL Einstellungen finden sich jetzt in der Computerkonfiguration –> Administrative Vorlagen –> SCHANNEL Einstellungen:

Nachdem die entsprechenden Einstellungen vorgenommen wurden, ist der Rest wieder identisch mit ADM-Vorlagen (Benutzerkonfigurationseinstellungen deaktivieren, Richtlinie verknüpfen etc.)

Hi Frank,

kann ich das Template auch für Server 2016 und 2019 verwenden oder hast du eine aktualisierte Version?

Danke und Gruß

Bent

Hallo Frank,

ich habe vermutlich auch noch einen Fehler gefunden und zwar muss es bei den Protokollnamen u.A. heißen:

„Multi-Protocol Unified Hello“ im *.adm-file steht allerdings „MultiProtocol Unified Hello“ also ohne den Bindestrich zwischen Multi und Protocol.

Server ist in meinem Fall ein 2008R2 bzw. SBS2011

Gruß

Thomas

Hi Frank,

ich habe dein ADMX File importiert und die Werte gesetzt… allerdings funktioniert bei mir die Umsetzung auf den Windows Server 2008 R2 nicht. Zuvor hatte ich TLS 1.1 / 1.2 manuell eingerichtet über die Registry und es funktionierte einwandfrei. Mit der Richtlinie wollte ich es jetzt etwas komfortabler gestalten. Jedoch klappt das nicht. Jeweils unter TLS 1.1 / TLS 1.2 Client / Server fehlt jetzt der DWORD- Eintrag „DisabledByDefault“. „Enabled“ ist allerdings erfolgreich gesetzt.

Liegt es an einer falschen Einstellung in der GPO oder ist ggf. das ADMX File nicht korrekt?

Vielen Dank,

André