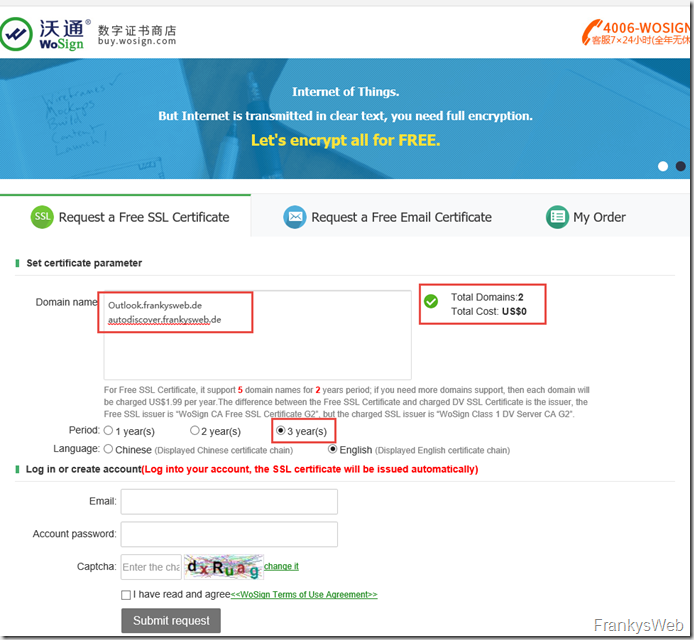

Neben Let’s Encrypt bietet auch WoSign kostenlose SAN-Zertifikate für beispielsweise Exchange Server an. Vorteil von WoSign: Die Zertifikate sind bis zu 3 Jahre gültig:

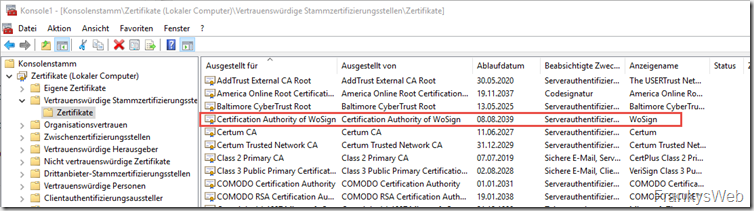

WoSign ist eine chinesische CA, dessen Root-Zertifikat in allen gängigen Browsern und Betriebssystemen findet. Als Beispiel hier einmal Windows:

Damit sind die WoSign Zertifikate auf den meisten Geräten vertrauenswürdig. Da ich auf der Suche nach einem günstigen Zertifikat für mich privat war, habe ich Let’s Encrypt, sowie auch WoSign getestet. Wosign hat mir besser gefallen, da ich hier nicht alle 3 Monate das Zertifikat austauschen muss.

Vom Beantragen bis zur Ausstellung des Zertifikats vergingen nur ein paar Minuten. Für die private oder kleine Umgebung also durchaus zu empfehlen.

Hier können Zertifikate beantragt werden:

Hier hatte ich einmal beschrieben, wie eine Zertifikatsanforderung für öffentliche CAs mit Exchange 2013 (auch gültig für Exchange 2016) erstellt werden können:

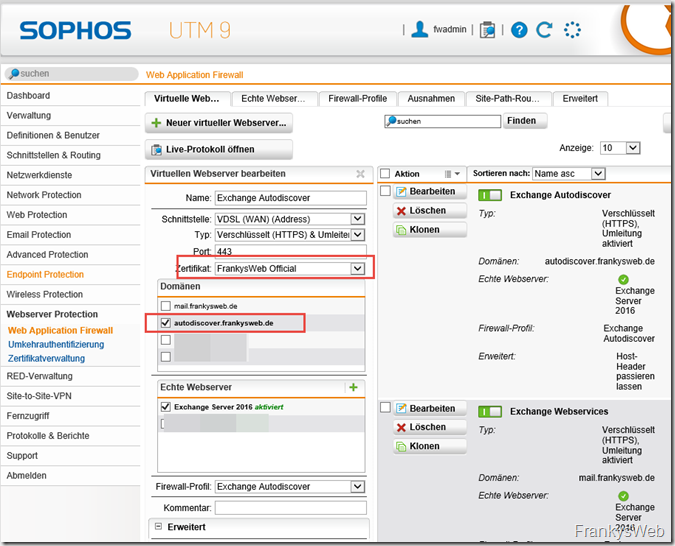

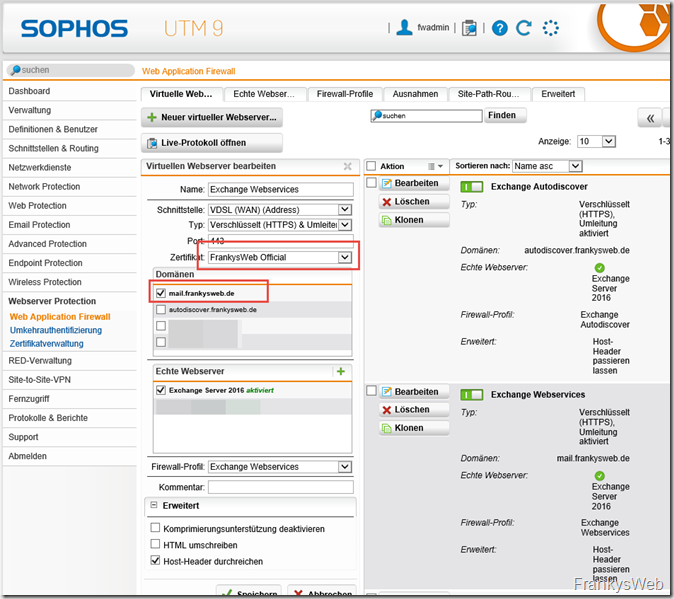

Ich nutze das WoSign Zertifikat allerdings nicht direkt am Exchange Server sondern an der Sophos UTM WAF, auch hier gab es keine Probleme. Einfach alle DNS-Namen im CSR angeben und dann die Virtual Webserver en Namen auf dem Zertifikat entsprechend zuordnen:

Die komplette Anleitung für die Sophos WAF gibt es hier:

Auch Qualys SSL Labs haben an dem Zertifikat nichts zu bemängeln, WoSign stellt Zertifikate mit SHA256 aus:

Ich werde mir auch noch einmal die Let’s Encrypt Clients für Windows anschauen, ich bin gespannt ob die mittlerweile etwas besser laufen.

Für alle die sich die Integration von Let’s Encrypt in der Sophos UTM ebenfalls wünschen, gibt es hier ein Feature Request:

Die Integration wäre meiner Meinung nach sehr hilfreich, ich habe da also ebenfalls 3 Votes abgegeben.

Zum Schluss noch ein wichtiger Hinweis: WoSign bietet an, das Zertifikat auch ohne entsprechenden CSR auszustellen. Das hört sich zwar einfach an, aber faktisch ist WoSign somit im Besitz des privaten Schlüssels und könnte theoretisch damit die Kommunikation entschlüsseln. Wer den CSR selbst einreicht, verhindert dieses Risiko, da der private Schlüssel auf dem eigenen Server bleibt.

Update 11.01.17: Apple hat die StartSSL und Woosign aus den vertrauenswürdigen CAs entfernt. Somit lassen sich diese Zertifikate nicht mehr mit Apple Geräten verwenden. Bei Let’s Encrypt gibt es weiterhin kostenlose Zertifikate.

Hallo,

habe gerade gesehen, dass der kostenlose Dienst Ende September 2016 (temporär) eingestellt wurde..

LG, Thorsten

Hi,

StartSSL und Wosign (WoSign hat StartSSL übernommen) sind nicht mehr bei Apple aus vertrauenswürdige CA gelistet. Die Gründe finden sich hier:

https://www.heise.de/security/meldung/Zertifizierungsstellen-WoSign-und-StartCom-verlieren-Apples-und-Mozillas-Vertrauen-3341294.html

Als Alternative lässt sich Let’s Encrypt nutzen:

https://www.frankysweb.de/exchange-2016-kostenlose-zertifikate-von-lets-encrypt/

Gruß, Frank

Hallo,

ich habe jetzt die ZIP Datei erhalten, u.a. ist dort ein ZIP Archvi „for IIS“ und dort sind 3 Zertifikate enthalten:

1_cross_Intermediate.crt

2_issuer_Intermediate.crt

3_user_meine.domain.de.crt

Welches nehme ich für den Exchange Server?

Import-ExchangeCertificate -FileData ([Byte[]]$(Get-Content -Path c:\???????????????.cer -Encoding byte -ReadCount 0))

Viele Grüße,

Oliver

Hi,

Nummer 3 ist das Zertifikat welches importiert werden muss.

Gruß, Frank

Hallo,

sehe ich das richtig und man kann dort keine csr für einen selbsterstellten Key hochladen sondern nur die Domains und die geben einem dann das Zertifikat und auch den von denen erstellten privaten Key?

Oder kann man beim weiteren Schritt die csr angeben und damit auch einen eigenen privaten Key verwenden?

Gruß

Chonta

Hi,

im ersten Schritt werden nur die Domain Namen abgefragt, ein paar Schritte später kannst du den CSR hochladen. Der Private Key bleibt somit bei dir.

Gruß, Frank