An dieser Stelle folgt mal wieder ein kleines Review. Oft bekomme ich Anfragen, welches AntiSpam / E-Mail Security Produkt ich empfehlen würde und wie meine Erfahrungen damit sind. Es gibt unzählige Lösungen am Markt und es wird nahezu die komplette Bandbreite abgedeckt: spezielle Hardware Appliances, VMs, Windows- oder Linux, Software die direkt auf dem Exchange Server installiert wird, Outlook PlugIns, Cloud Services und wer weiß wie viele unterschiedliche Ansätze noch… (teilweise auch ein Mix aus allem).

Dieses Review widmet sich nun NoSpamProxy. NoSpamProxy (NSP) habe ich deshalb ausgewählt, weil es sich dabei erst einmal nur um eine Software handelt, welche auf Windows Servern läuft. Es ist also möglich NSP auf Windows Servern zu installieren, welche auf Hardware oder als VM laufen. Auch die Installation direkt auf dem Exchange Server wird unterstützt (wenn man denn will). NSP bringt daher eine recht große Flexibilität mit, welche viele andere Produkte nicht erreichen und eignet sich damit für kleine und große Umgebungen.

NoSpamProxy mag jetzt vielleicht nicht jedem direkt ein Begriff sein, die Software ist aber schon länger am Markt und wird in Deutschland entwickelt (genauer gesagt, in Paderborn, welches ca. 35 km von mir entfernt ist). NoSpamProxy dürfte damit eines der wenigen Produkte für E-Mail Sicherheit sein, welches in Deutschland entwickelt wird und darüber hinaus auch mit räumlicher Nähe zu mir glänzen kann, dass möchte ich natürlich gerne unterstützen.

Daher gibt es hier auch mal einen Artikel / Review und Testbericht zu NoSpamProxy.

Testumgebung

Für NoSpamProxy (NSP) hab ich meine Testumgebung für die Exchange 2019 DAG weiterverwendet. Die Exchange Umgebung ist bereits hier beschrieben. Neu ist jetzt nur eine VM mit dem Namen NSP.

NoSpamProxy unterstützt mehrere Bereitstellungsvarianten, vom Single Server bis zu getrennten Rollen und Hochverfügbarkeit ist alles möglich. Somit lässt NSP an nahezu jede Umgebung anpassen, inklusive Cloud Szenarien.

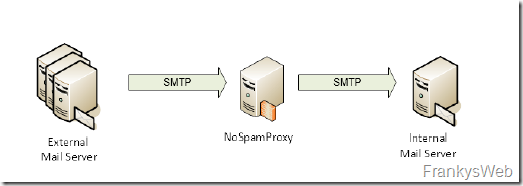

Für diesen Test habe ich alle NSP Rollen auf einer VM installiert, im NSP Handbuch ist dies mit “NoSpamProxy vorgeschaltet” beschrieben:

Ich muss gestehen: Ich bin NSP-Neuling. Zwar kenne ich verschiedene E-Mail Security Gateways und Spam Filter von unterschiedlichen Herstellern, mit NSP hatte ich aber bisher kaum Kontakt.

Ab jetzt beginnt für mich also die kostenlose 30-Tage NSP-Testphase…

Installation

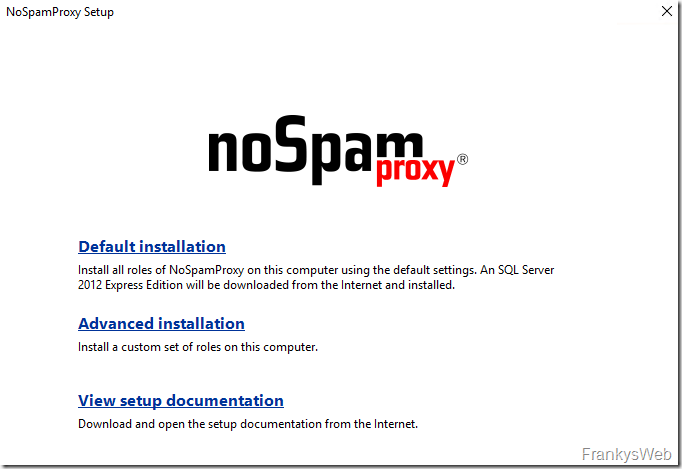

Die Installation von NoSpamProxy ist einfach gehalten, im Prinzip muss nur das Setup gestartet werden und ein paar Mal auf “Weiter” geklickt werden. Ich habe mich in diesem Fall “Advanced installation” entschieden, da ich somit die möglichen Optionen besser darstellen kann:

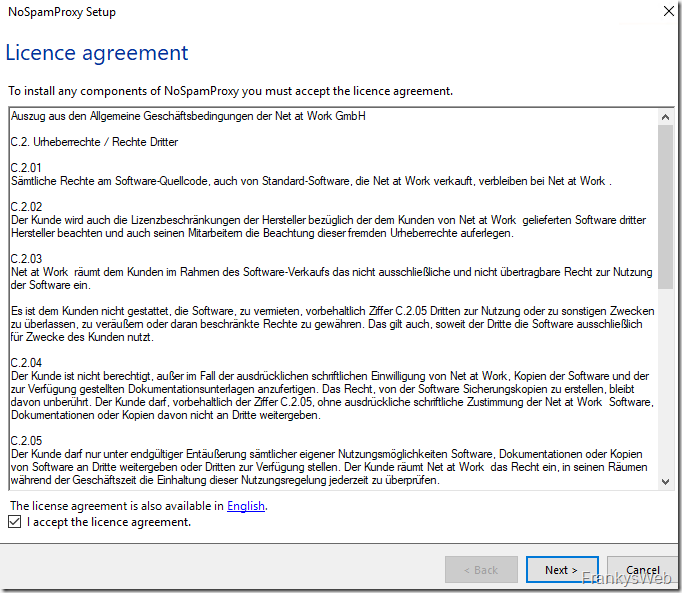

Das Licence Agreement wird natürlich aufmerksam gelesen (Licence, very british, tea time?):

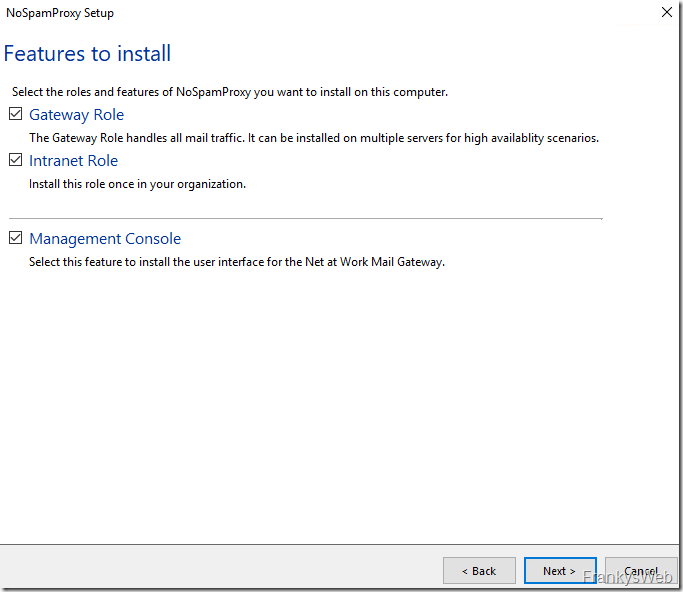

Ich installiere in meiner Testumgebung alle Features auf einem Server:

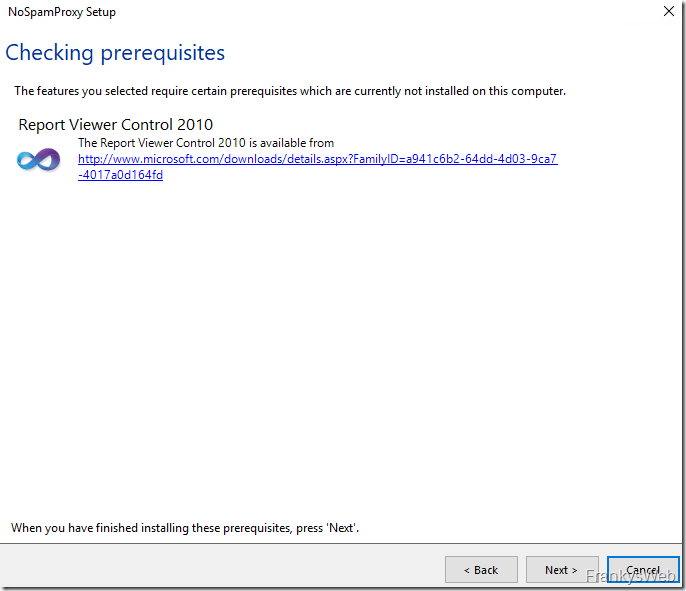

Der Report Viewer 2010 ist nur für die Management Tools erforderlich, trotzdem könnte man diese Komponente vielleicht mal gegen was Aktuelles austauschen, denn so alte Software will man eigentlich nicht mehr wirklich einsetzen:

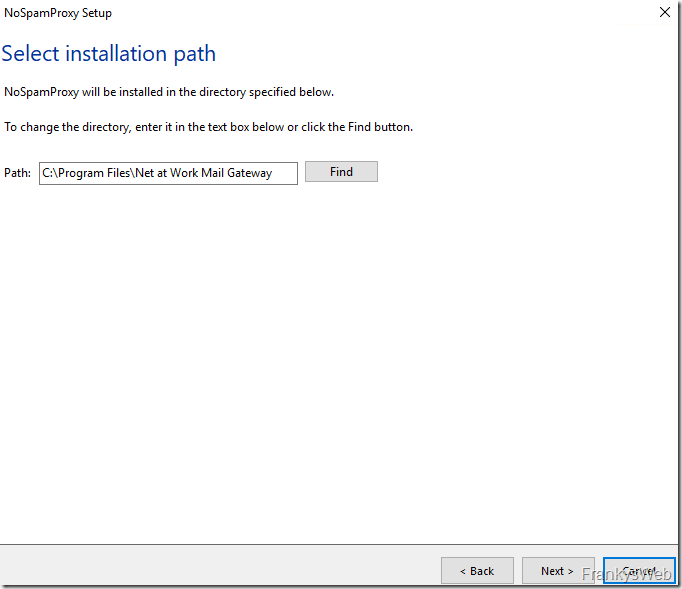

Ich belasse den Installationspfad wie er ist, es macht aber durchaus Sinn diesen auf eine andere Partition zu verschieben:

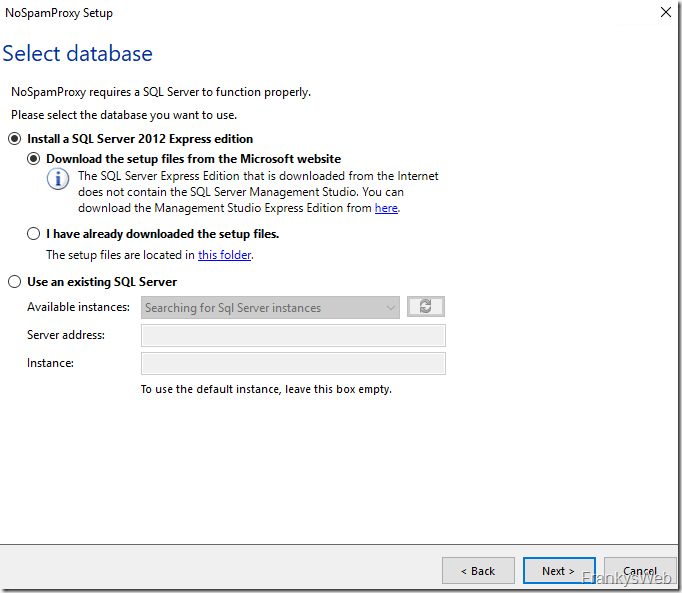

Auch die SQL Server 2012 Express Edition ist schon etwas angestaubt, aber hier hätte man die Möglichkeit eine neuere Version zu verwenden. Ich habe es aber bei SQL 2012 Express belassen:

Für die Installation waren dies schon alle Dialoge, mit einem Klick auf “Next” wird die Installation durchgeführt:

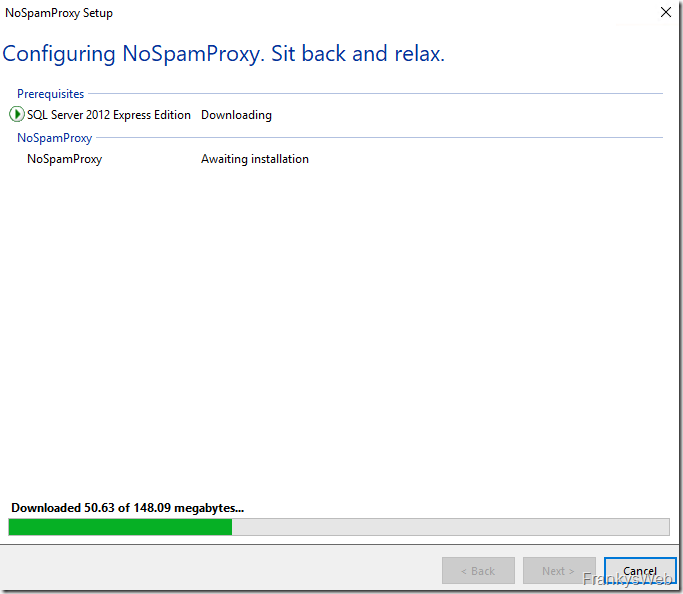

Das Setup von NoSpamProxy lädt SQL 2012 Express automatisch runter und installiert diesen auch:

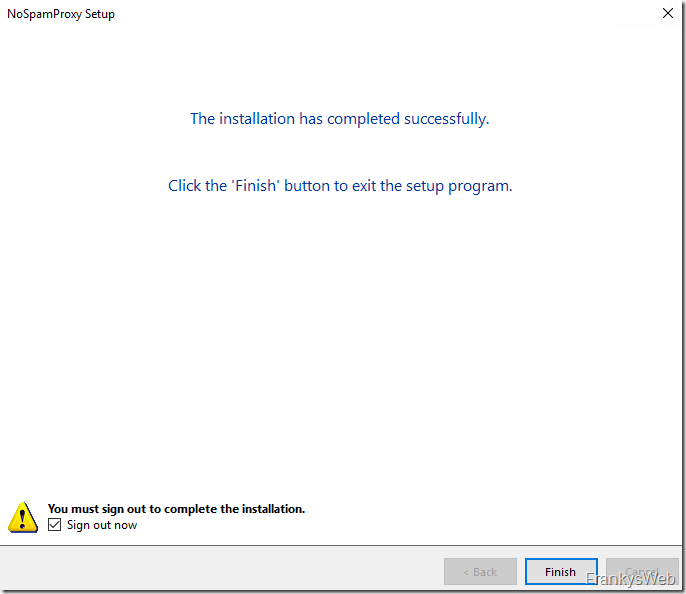

Setup abgeschlossen, einmal Abmelden und wieder Anmelden:

Die Installation von NoSpamProxy ist damit schon abgeschlossen. Weiter geht es mit der Basiskonfiguration.

Basiskonfiguration

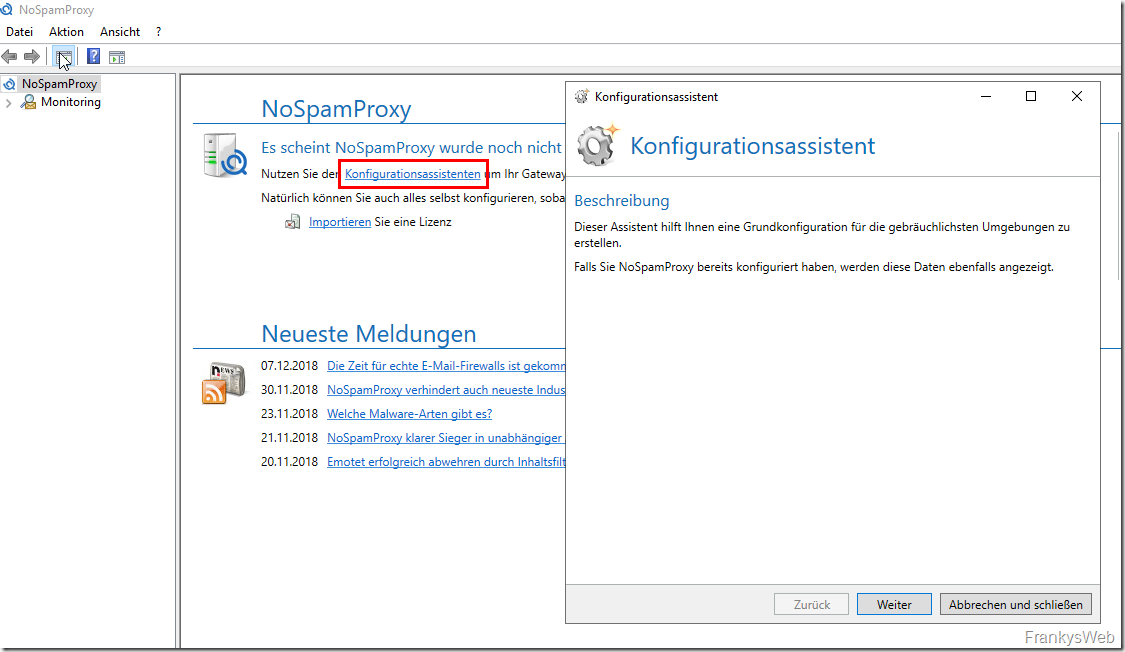

Für die grundlegenden Einstellungen bietet NoSpamProxy einen Konfigurationsassistenten an. Die Inbetriebnahme wird dadurch deutlich vereinfacht, aber es muss später trotzdem noch etwas Hand angelegt werden.

Hier nun einmal die Schritte mittels Konfigurationsassistent zur Basiskonfiguration:

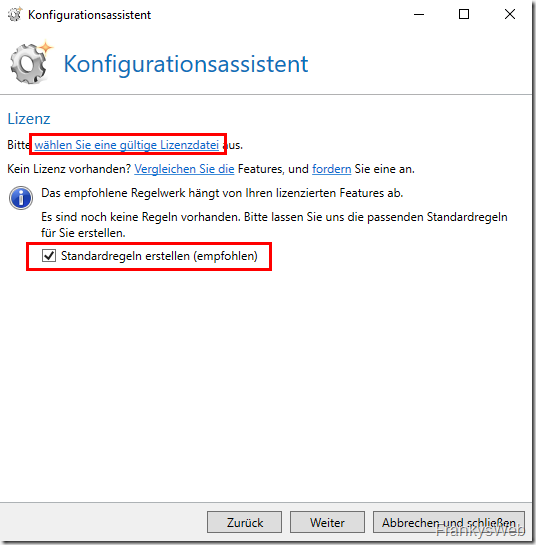

Der Konfigurationsassistent verlangt zunächst die Lizenzdatei. Ich nutze für diesen Test die kostenlose 30-Tage Demo:

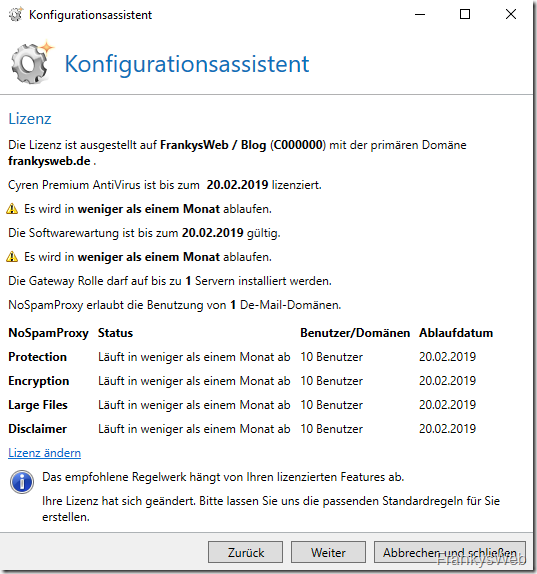

Nach Angabe der Lizenzdatei folgt eine Übersicht der Features:

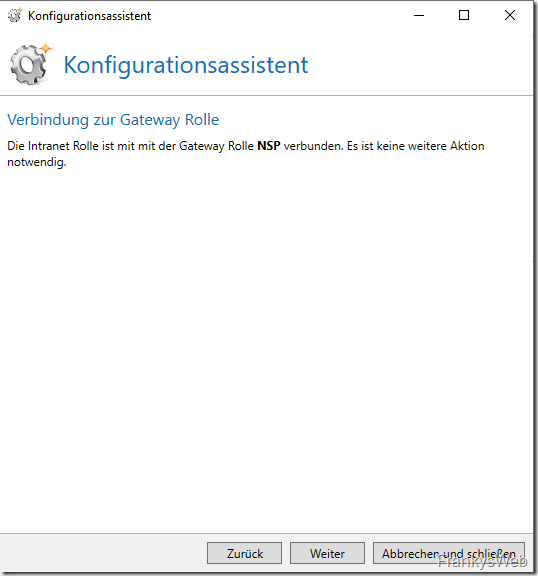

Da ich in dieser Testumgebung alle NSP Rollen auf einen Server installiert habe, sind die Rollen auch direkt verbunden. Wenn Gateway und Intranet Rolle auf unterschiedlichen Servern installiert werden, dann müssen die Rollen hier miteinander verbunden werden:

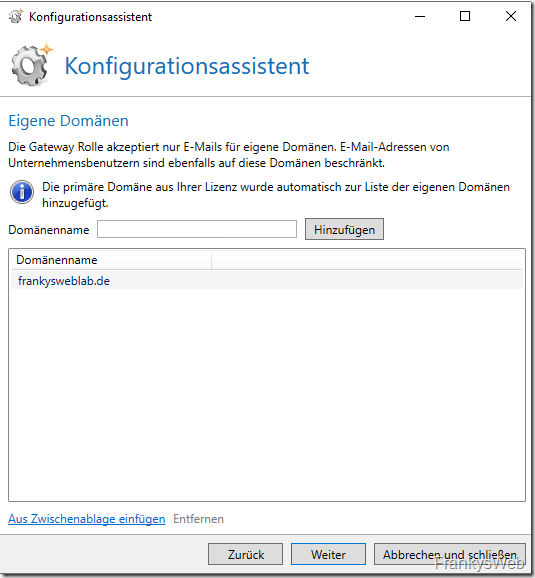

Der nächste Dialog fragt die vorhanden E-Mail Domänen ab, hier können alle Domänen angegeben werden, für die NSP zuständig ist:

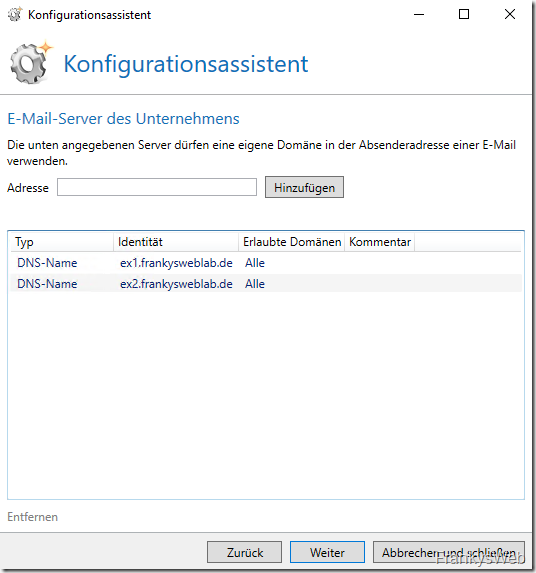

Im nächsten Schritt werden die Mailserver des Unternehmens (interne Mailserver) abgefragt. Hier müssen die Server angegeben werden, die Mails mit der eigenen Domain (in diesem Fall frankysweblab.de) versenden dürfen. Hier müssen also auch Application Server (CRM, SharePoint, etc) angegeben werden, die Mails mit einem Absender der eigenen Domain an externe Empfänger versenden müssen:

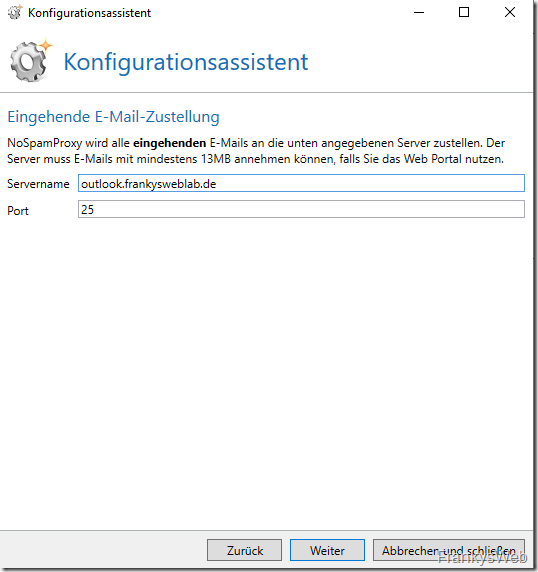

Der Assistent fragt dann die Server ab, an die eingehende Mails weitergeleitet werden sollen. In den meisten Unternehmen wird hier wohl der Exchange Server zuständig sein. Ich hätte mir hier gewünscht, dass man mehrere Server angeben kann, da dies aber nicht direkt möglich ist, habe ich hier die Adresse des Loadbalancers angegeben.

Hinweis: Es lässt sich nachträglich der „Warteschlangenmodus“ für eingehende Mails konfigurieren, somit ist auch die Angabe mehrerer interner Server ohne Loadbalancer möglich. Mit Version 13 wird komplett auf den Proxymodus verzichtet, hier ist die Angabe mehrerer Server auch direkt im Wizard möglich.

Wer nur einen internen Exchange Server hat, kann die Adresse hier angeben:

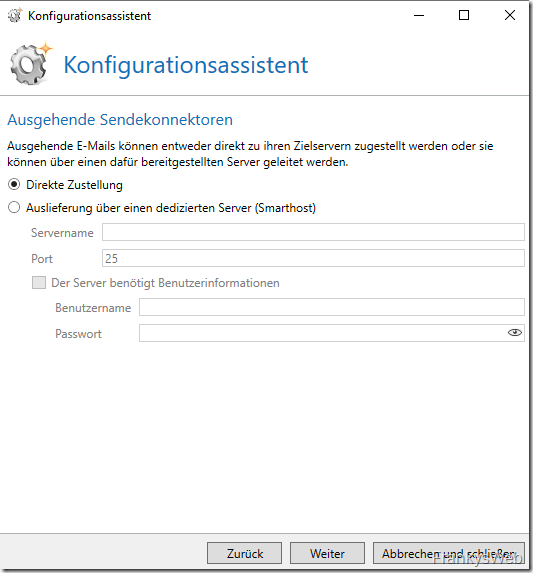

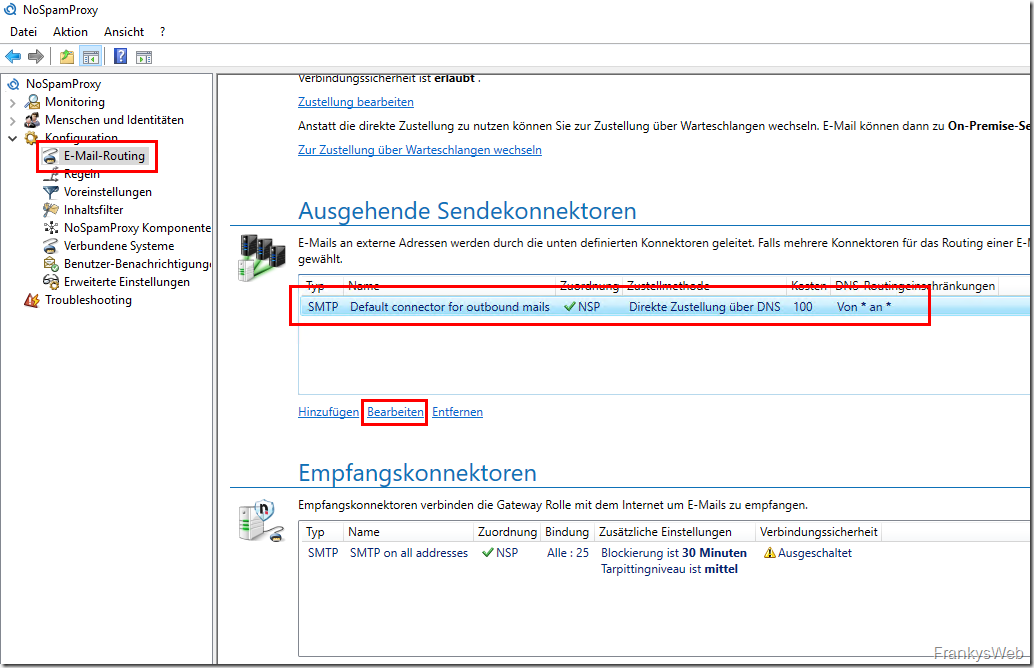

Ähnlich wie bei den Exchange Sendeconnectoren kann im nächsten Dialog festgelegt werden, wie NSP Mails an externe Empfänger zustellen soll, Smarthost oder Zustellung via DNS (Direkte Zustellung, MX):

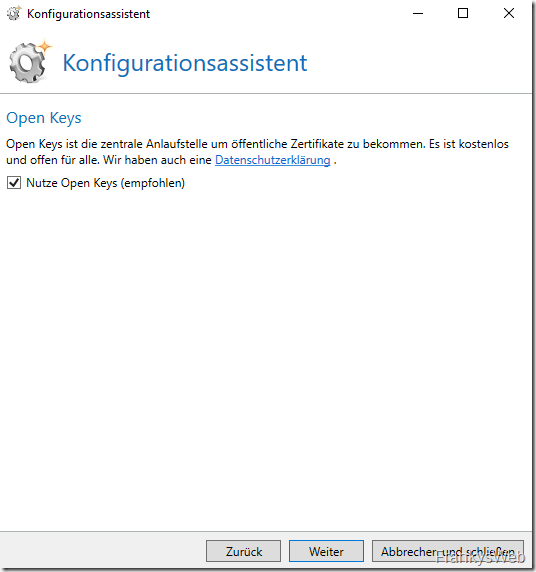

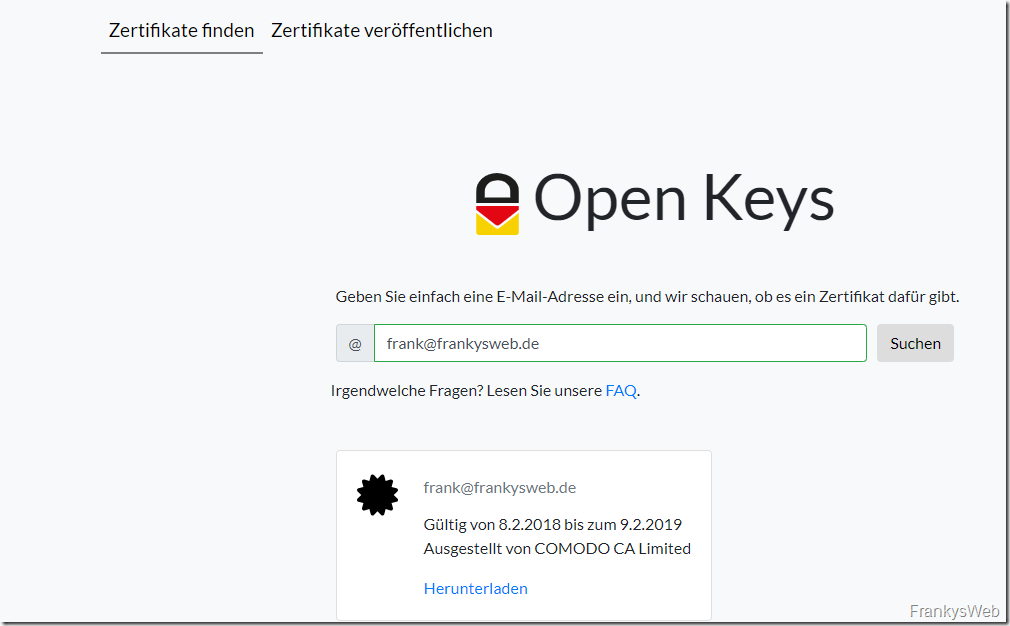

Die nächste Frage des Konfigurationsassistenten wirkt unscheinbar, ist aber ein ziemlich cooles Feature. Via OpenKeys kann NoSpamProxy die PublicKeys der SMIME Zertifikate abrufen und somit direkt verschlüsselte Mails versenden:

Wenn der PublicKey des Empfängers einer Mail in OpenKeys hinterlegt ist, kann somit der Schlüsselaustausch entfallen. Es müssen also nicht erst signierte Mails ausgetauscht werden, damit verschlüsselte Mails via S/MIME gesendet werden können. In meiner Testumgebung könnte also ein Benutzer von frankysweblab.de direkt die S/MIME Verschlüsselung nutzen, ohne das zuvor eine signierte Mail von mir empfangen zu haben, da mein PublicKey bei OpenKeys bekannt ist:

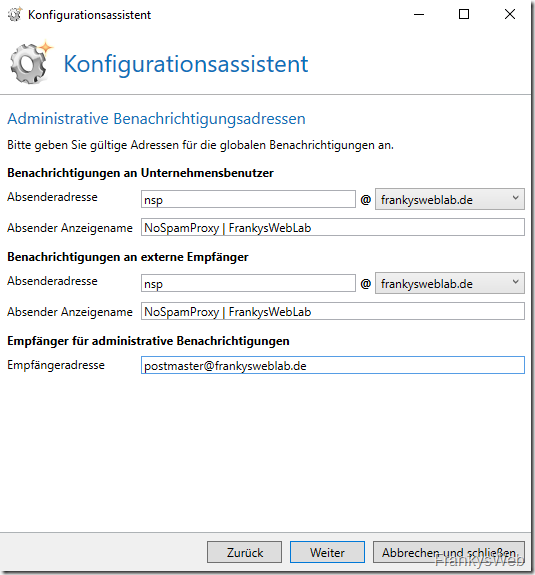

Im nächsten Schritt können die Absender für Benachrichtigungen konfiguriert werden:

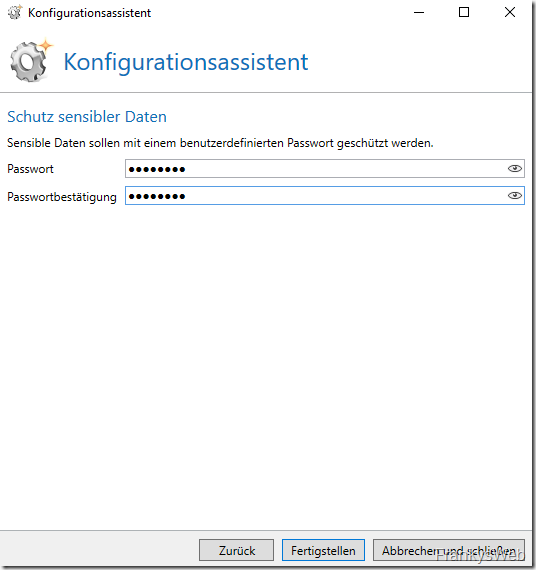

Sensible Daten (kryptographische Schlüssel und Authentifizierungsinformationen) können durch ein Passwort geschützt werden:

Dies war der letzte Schritt des Konfigurationsassistenten. Die NoSpamProxy MMC enthält jetzt deutlich mehr Punkte:

Die Konfiguration ist allerdings noch nicht abgeschlossen. Zwar sind jetzt ein paar Basiseinstellungen durchgeführt worden, damit NoSpamProxy ordentlich arbeiten kann, ist noch weitere Konfigurationsarbeit nötig.

Erweiterte Konfiguration

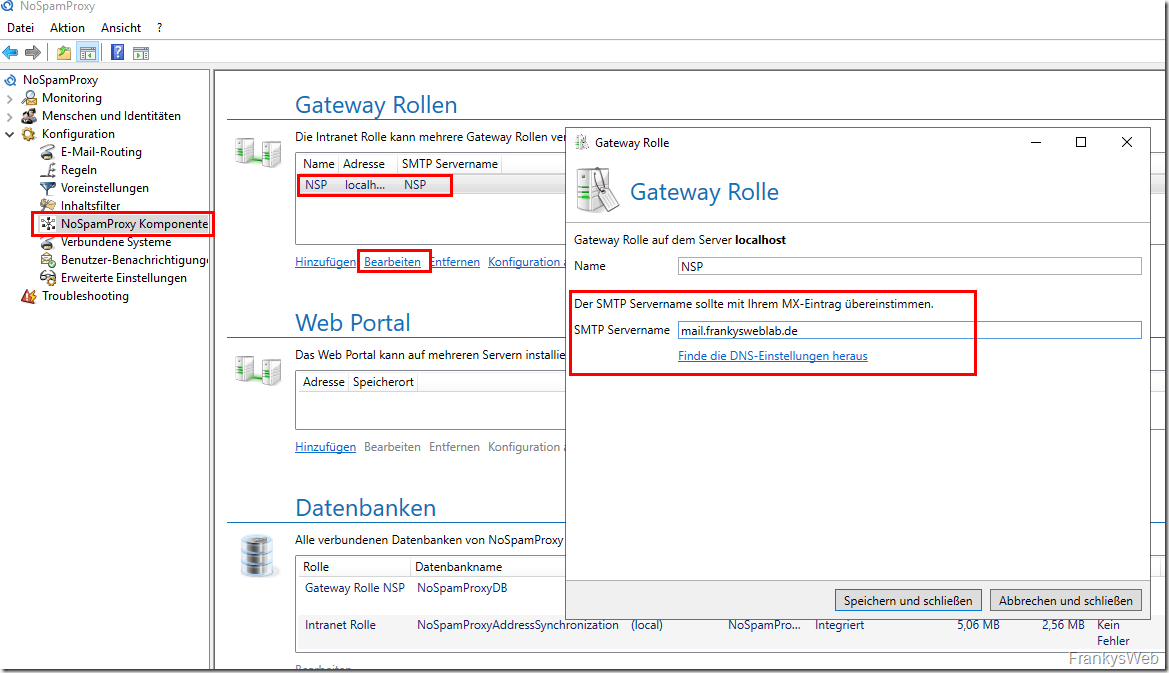

Zur erweiterten Konfiguration zählt die Konfiguration des Hostnamens für die Gateway Rolle, der Hostname muss dabei mit dem MX-Record und dem Zertifikat übereinstimmen:

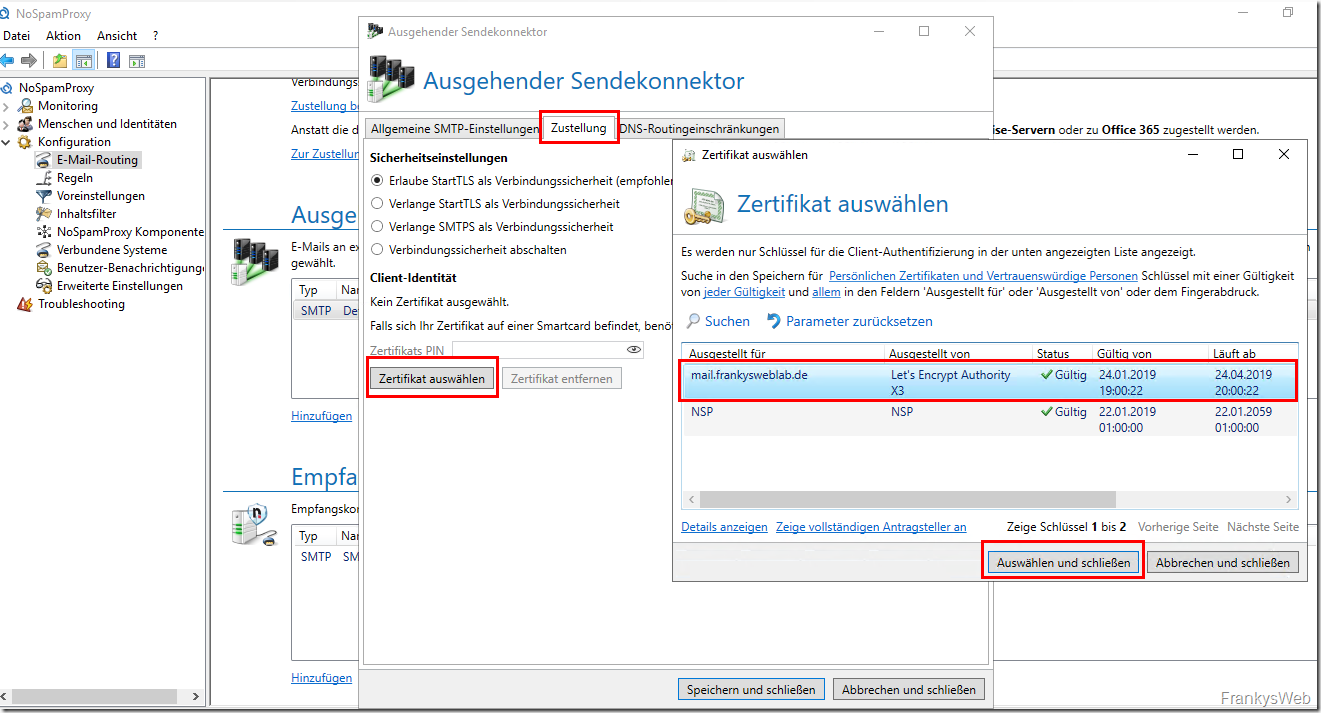

Für diesen Test verwende ich ein Zertifikat von Let’s Encrypt (ausgestellt auf den Namen mail.frankysweblab.de). Das Zertifikat ist bereits auf dem Windows Server für NSP hinterlegt und muss nun noch den Konnektoren zugewiesen werden.

Zunächst wird das vorhandene Zertifikat an den Konnektor für ausgehenden Mails gebunden:

Das Zertifikat muss im Zertifikatsspeicher des Computers vorhanden sein, damit es ausgewählt werden kann:

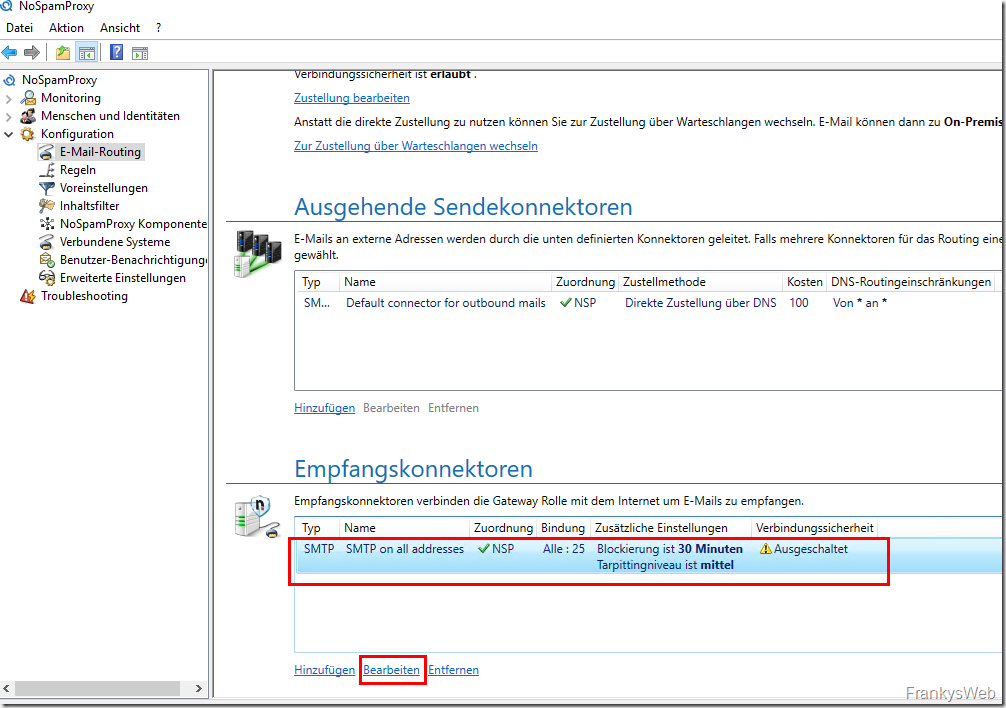

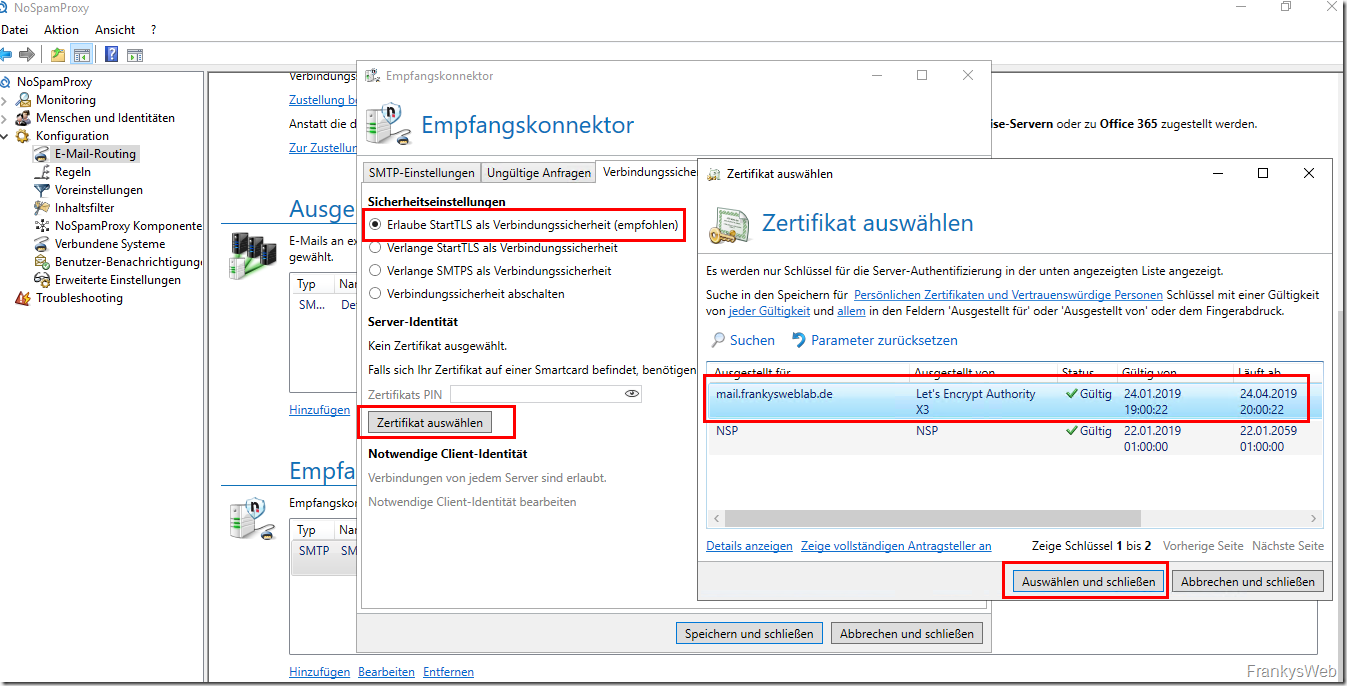

Das gleiche Zertifikat kann in diesem Fall auch an den Konnektor für eingehende Mails gebunden werden:

Auch hier kann wieder das Zertifikat aus dem Zertifikatsspeicher des Computers ausgewählt und StartTLS aktiviert werden:

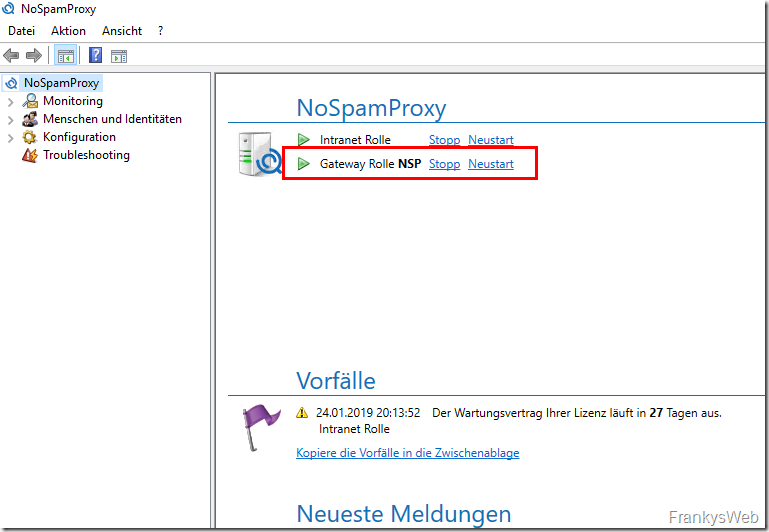

Nach dem die Konfiguration geändert wurde, muss die Gateway Rolle einmal neu gestartet werden:

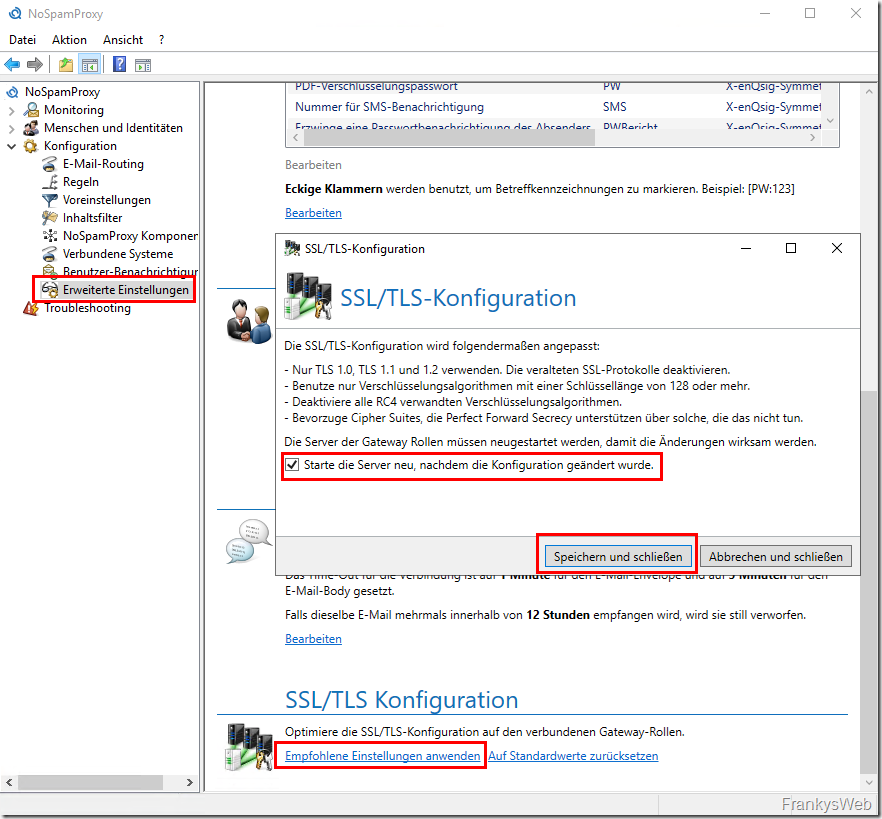

Die folgende Einstellung optimiert die TLS Konfiguration (Deaktiviert unsichere Verschlüsselungsmethoden) und sollte unbedingt durchgeführt werden:

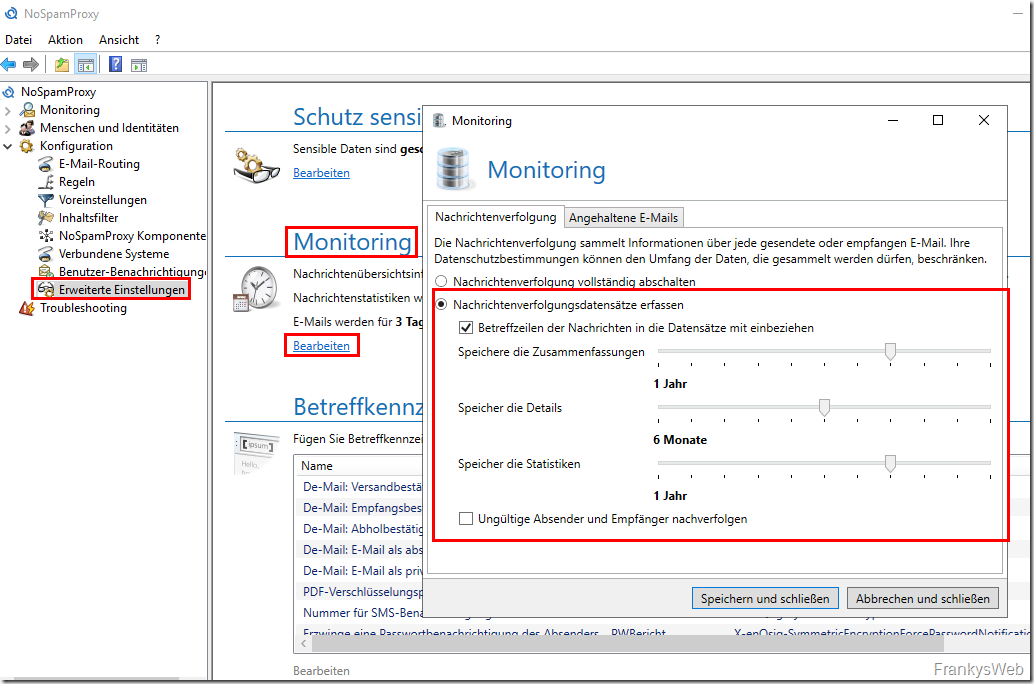

Ebenfalls sollten die Einstellungen in der Kategorie “Monitoring” überprüft werden und an die eigenen Anforderungen angepasst werden. Ich habe die Werte für die Nachrichtenverfolgung etwas abgeändert:

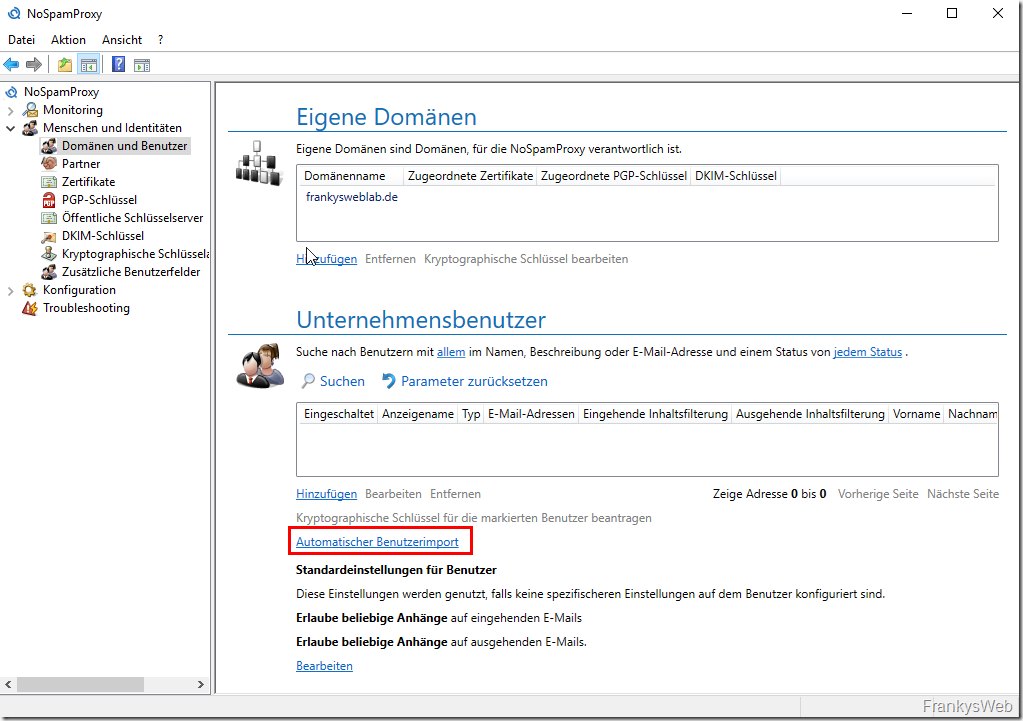

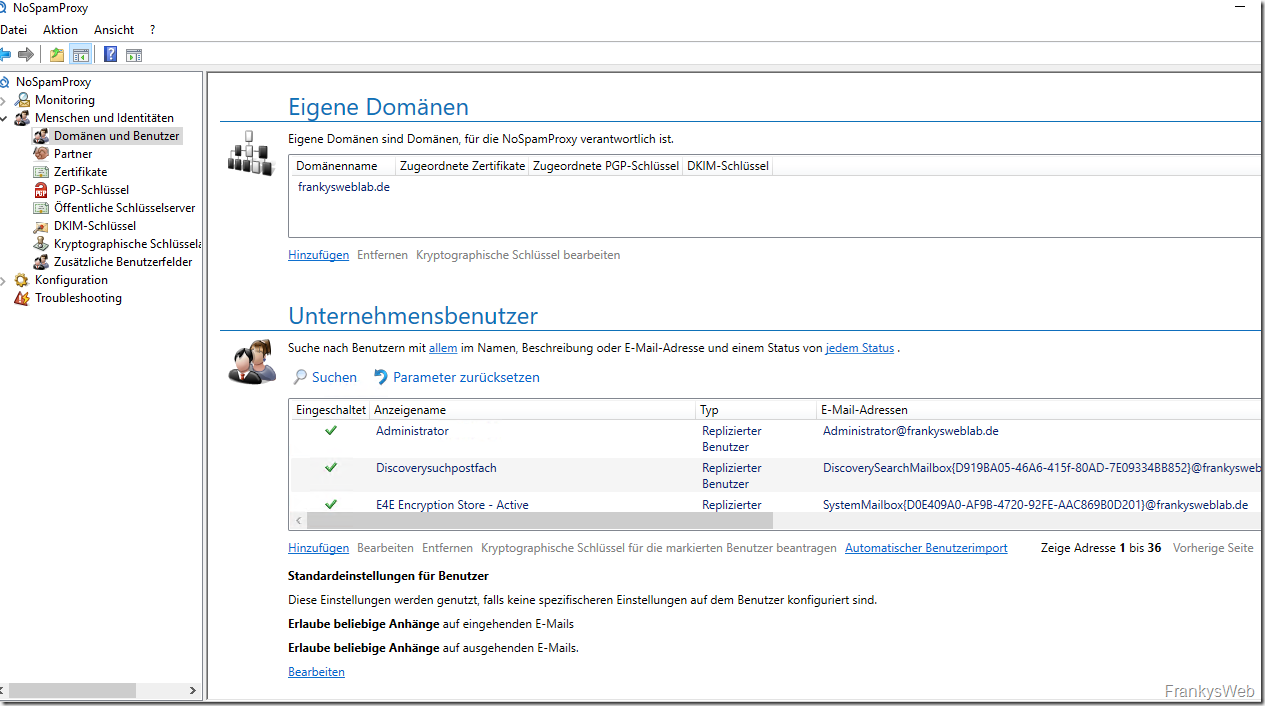

Ein weiterer wichtiger Punkt ist der Benutzerimport. NSP sollte natürlich die internen E-Mail Adressen des Unternehmens kennen, somit lassen sich Mails an ungültige Adressen frühzeitig ablehnen. In der Kategorie “Unternehmensbenutzer” kann der Import aus dem Active Directory konfiguriert werden:

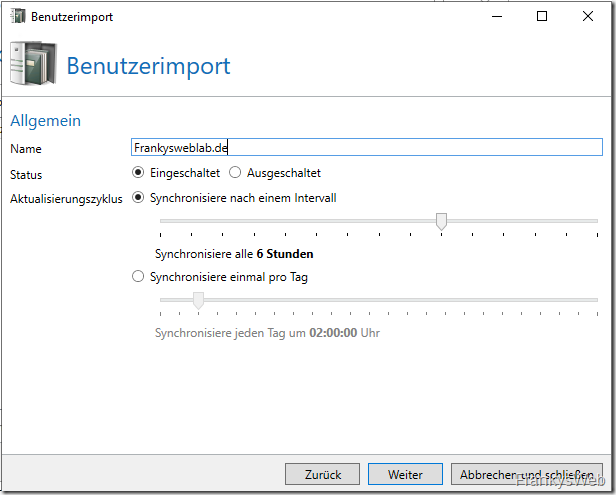

Für den automatischen Import wird zunächst ein Name und ein Zyklus festgelegt:

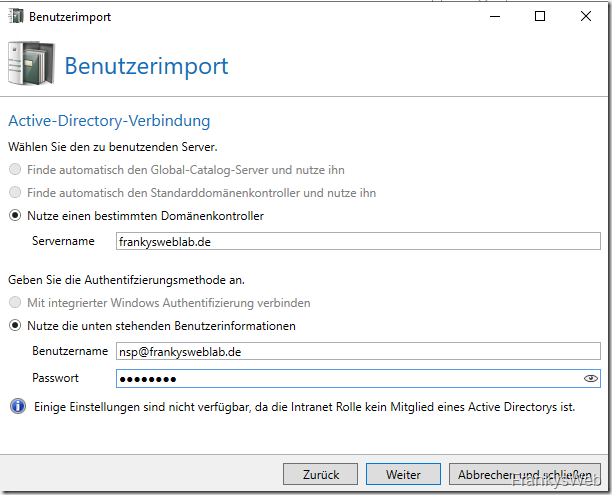

Der Assistent fragt an dieser Stelle nach einen “bestimmten Domänenkontroller” (dies ist übrigens das erste mal in meinem Leben das ich “Domänenkontroller” schreibe, es löst einen kleinen Hirnschluckauf aus…) :

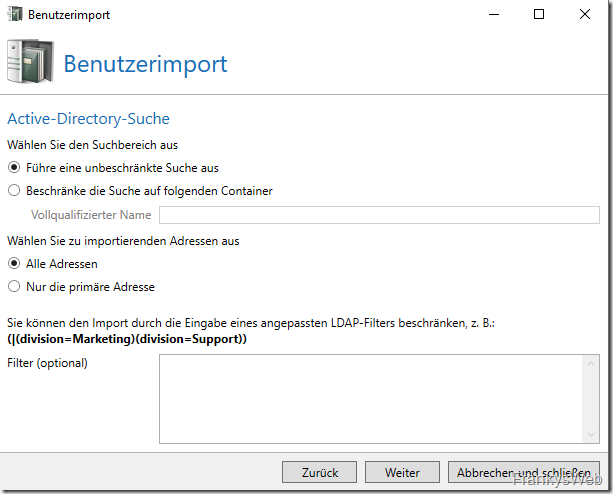

Der Import kann nun weiter eingegrenzt werden, denkbar wäre zum Beispiel nur “Benutzer” zu importieren, aber keine Gruppen. Gruppen die öffentlich erreichbar sein sollen (Vorsicht, “Mail an alle”…), können somit granular freigeschaltet oder geblockt werden:

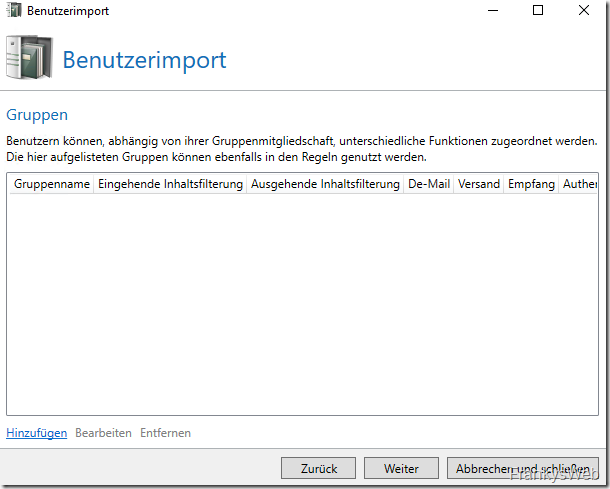

Im nächsten Dialog lassen unterschiedliche Funktionen anhand von AD-Gruppen zuordnen, so könnte der Marketing Abteilung der Empfang von größeren Mails erlaubt werden, wobei andere Benutzer nur kleine Mails empfangen oder versenden dürfen:

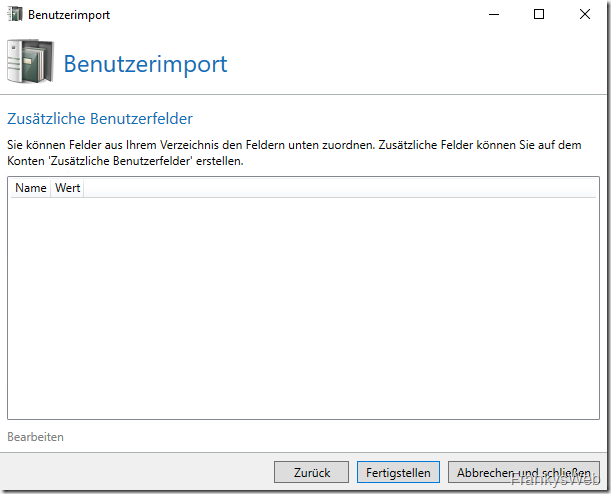

Des weiteren lässt sich auf AD-Attribute filtern, an welcher Stelle dies sinnvoll und nutzbar ist, muss jeder selbst entscheiden:

Nach Abschluss des Assistenten werden die importieren Benutzer angezeigt:

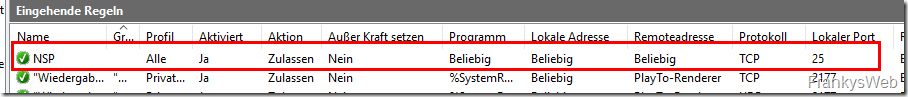

Das NSP Setup konfiguriert leider nicht die Windows Firewall während der Installation, damit NSP also Mails empfangen kann, muss mindestens der Port 25 für SMTP an der Windows Firewall geöffnet werden:

Jetzt kann ich mit Tests beginnen. Der Rest meines Netzwerks ist natürlich bereits vorbereitet (MX, NAT, etc).

Test

Ich habe zum Test von NSP meine gesammelten “Werke der guten Laune” auf das System losgelassen, vom typischen SPAM Quatsch, über virenverseuchte Mails bis zu ausgereiften Phishing Mails war alles dabei.

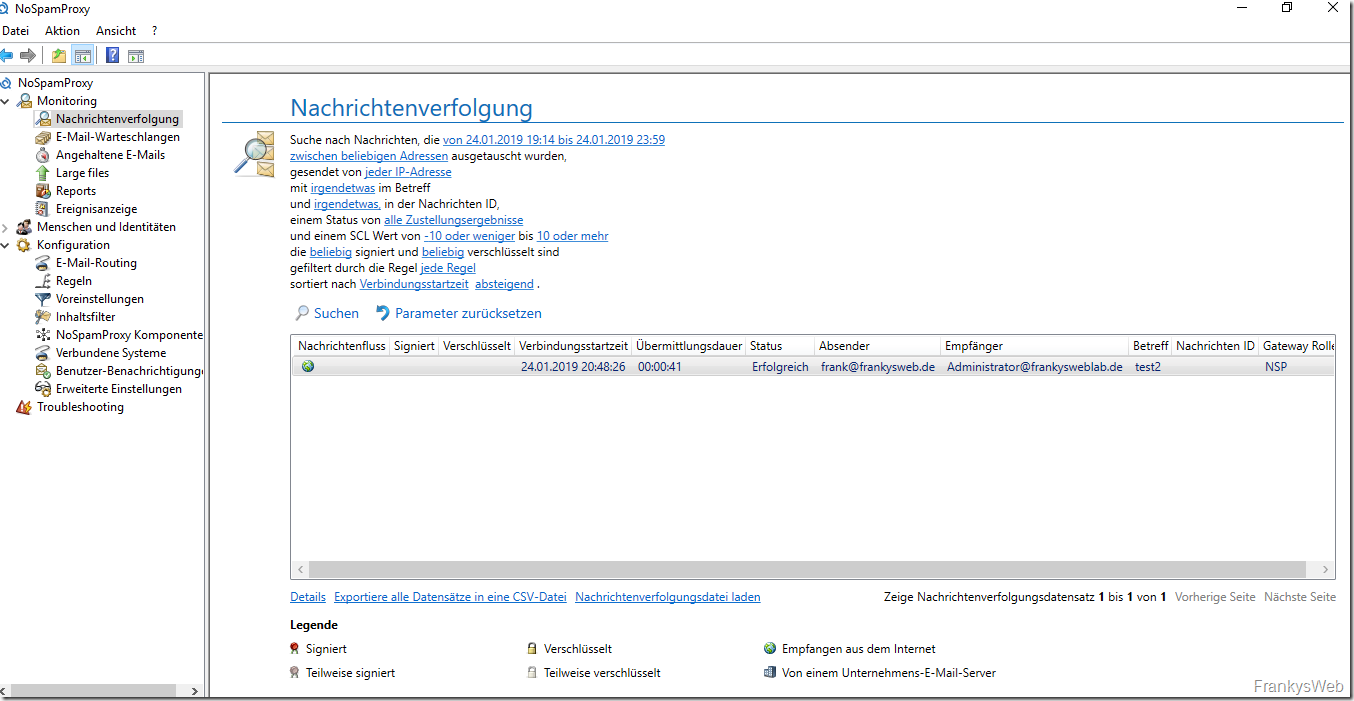

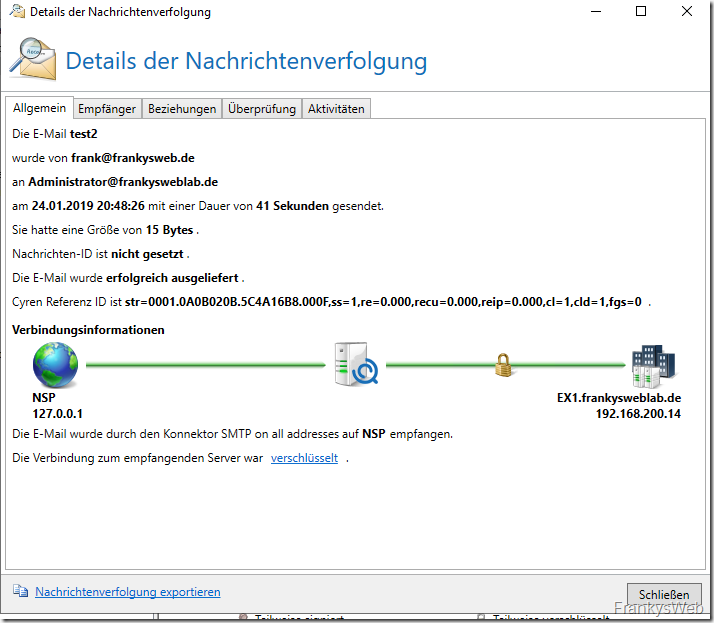

Den kompletten Test und welche Mails abgewiesen oder zugestellt wurden, habe ich gar nicht genau aufgezeichnet. Was genau mit einer Mail passiert, lässt sich mit der Nachrichtenverfolgung prüfen:

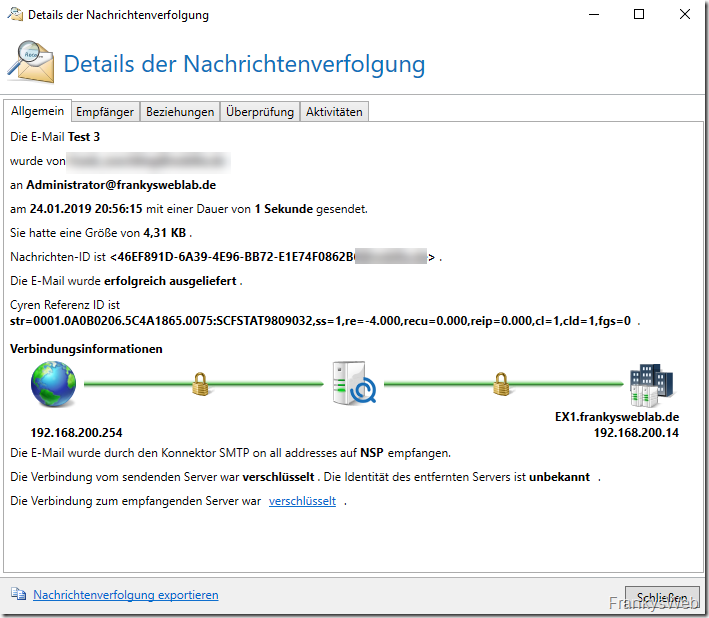

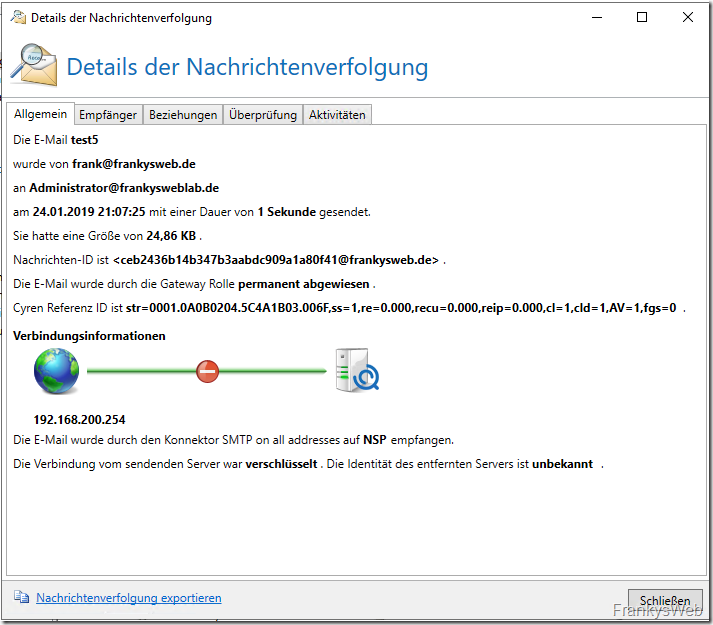

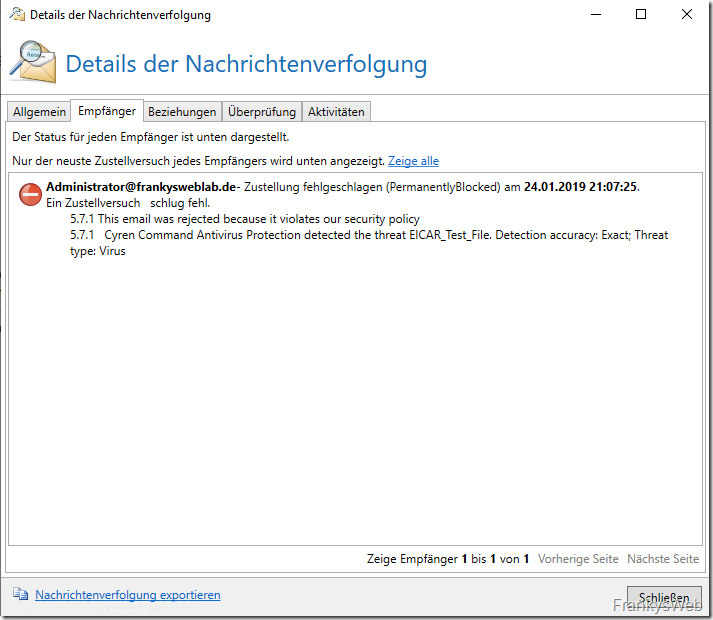

Die Details zu jeder Mail in der Nachrichtenverfolgung sind sehr übersichtlich dargestellt, das Troubleshooting fällt hier meiner Meinung nach besonders leicht. Hier mal 3 Beispiele der Nachrichtenverfolgung:

Eine weitere Mail die den Filter passiert hat:

Hier eine Mail die abgewiesen wurde:

In diesem Fall war in der Mail der EICAR Testvirus enthalten:

Die Erkennungsraten von NSP waren in meinem Test sehr gut, jedoch handelte es sich bei meinem Test um “keine echten Daten”. Ich habe über einen längeren Zeitraum SPAM und Malware Mails von anderen Domains gesammelt und diese dann über ein Relay zu NSP zustellen lassen. Da NSP frühzeitig das Testrelay als Spamschleuder erkannt hat, wurden auch alle weiteren Mais vom Relay abgewiesen. Dies betrifft dann auch harmlose Mails, welches der Arbeitsweise von NSP geschuldet ist, Level of Trust ist hier das Zauberwort.

Fazit

NoSpamProxy arbeitet anders als die Produkte die ich bisher kennengerlernt habe. In Sachen E-Mail Sicherheit setzen die meisten anderen (mir bekannten) Produkte auf spezielle Appliances. Meistens basieren diese Appliances auf Linux oder BSD und werden als “Black-Boxes” geliefert (als VM oder Blech). NSP geht hier einen anderen Weg: Windows als Betriebssystem, MS SQL für die Datenbanken.

Ein weiterer großer Unterschied von NSP zu anderen Lösungen: Es gibt keine Quarantäne. Eine Mail wird also zugestellt oder abgewiesen. Das Mittelding “Quarantäne – Lieber Benutzer entscheide selbst” gibt es mit NSP nicht.

NSP setzt teilweise alte Komponenten voraus, als Beispiel der Report Viewer 2010 und SQL-Express 2012 in der Standardinstallation, auch die MMC zur Verwaltung wirkt angestaubt. Dies ist nicht mehr zeitgemäß, daher habe ich eine Anfrage diesbezüglich beim Hersteller gestellt (Ergebnis, siehe “Ausblick”).

Wenn man sich aber erst einmal mit der Funktionsweise von NSP auseinandergesetzt hat, findet man aber durchaus Gefallen daran. Die Erkennungsraten waren in meinem Test hervorragend, lediglich Mails mit Links zu schadhaften Seiten wurden nicht immer erkannt (dies wird sich wohl aber auch noch ändern, siehe “Ausblick”).

Ein langes Fazit erspare ich mir an dieser Stelle, es gibt eine kostenlose 30-Tage Testversion, daher kann ja jeder selbst testen ob die Anforderungen erfüllt werden. Ich unterbreche hier daher mein Fazit und wechsle lieber zu “Meine Meinung”

Meine Meinung

Wenn man sich einmal an das etwas andere Konzept und die Funktionsweise von NSP gewöhnt hat, fühlt man sich schnell sicher im Umgang mit NSP. Ziemlich gut finde ich die verschiedenen Bereitstellungsmöglichkeiten, NSP kann sowohl redundant und sicher in einer DMZ betrieben werden, aber auch in sehr kleinen Umgebungen direkt auf dem Exchange Server laufen. Diese Flexibilität bietet wahrscheinlich kaum ein anderes Produkt.

Genial finde ich, dass NSP auch unzählige CMDLets für die PowerShell mitbringt:

Weiterer Pluspunkt: Support und Entwicklung finden komplett in Deutschland, konkret Paderborn, statt.

Wer gerade auf der Suche nach einem neuen SPAM-Filter ist, der sollte sich meiner Meinung nach NSP einmal anschauen.

Ausblick

Während ich NSP in der Version 12 getestet habe, habe ich die Testversion zur kommenden Version 13 erhalten. Hier wird es einige sehr interessante neue Funktionen geben, zum Beispiel:

- PDF Reconstruction und ICAP

- Cyren Sandbox

- URL Safeguard

PDF Reconstruction ermöglicht es, potenziell gefährliche Anhänge beispielsweise Word Dokumente mit Makros, in harmlose PDFs umzuwandeln und dem Benutzer zuzustellen. Die Cyren Sandbox ist eine Cloud-basierte Sandbox in der Anhänge ausgeführt und analysiert werden können. URL Safeguard ersetzt Hyperlinks in den Mails um so vor schädlichen Links zu schützen. Mittels ICAP können Daten an andere Sicherheitslösungen zur Analyse weitergeleitet werden.

Außerdem ist der Verzicht auf die alten Komponenten wie Report Viewer und MMC geplant.

Hi Frank,

gerade von der NAW gelernt:

https://github.com/noSpamProxy

schon gesehen?

Hallo Frank,

vielen Dank für den interessanten und ausführlichen Test !

Was mir noch nicht ganz klar ist, wie das mit dem Reputations-System und ohne Quarantäne funktionieren soll.

– wenn wir das System neu installieren, müssen wir dann erst 5.000 Emails an unsere Kunden und Lieferanten verschicken, damit die eine „gute“ Reputation bekommen?

– Was ist mit EMails von Neukunden, Bewerbungen, etc mit denen wir noch kein Kontakt hatten?

– Was ist mit gefälschten Absendern? Wir haben viele Spam-EMails bekommen mit Absenderadressen von unser real existierenden Kunden?

Vielen Dank

Klaus

Hallo zusammen,

das mit dem Quarantäne ist eine nervige Sache, daher favorisiere ich das ablehnen auf SMTP-Ebene.

Wenn NSP die Mails vom eigenen externen Mailserver ablehnt, hatte der externe Mailserver die Mail ja bereits angenommen. Entsteht dadurch kein Collateral Spam ?

Gruß

Matthias König

Hallo Matthias,

die Mail wird noch während der bestehenden eingehenden SMTP Übertragung geprüft.

Nach meinem Wissensstand findet eben kein „Store and Forward“ statt.

Es müssen keine Unzustellbarkeitsnachrichten erzeugt werden, da dem Spamversender noch in der eingehenden SMTP Session die Ablehnung der Übertragung gemeldet wird.

Gruß Lutz

Hallo zusammen,

wir haben auch viele Jahre auf eine System mit Quarantäne Funktion gesetzt und haben uns ständig Beschwerden der User anhören müssen, dass sie doch nahezu täglich Kontakt hätten mit anderen Mitarbeitern aus dem jeweiligen Unternehmen und es leid wären ständig die Quarantäne anzuarbeiten. Ganz ehrlich; Quarantäne ist doch eigentlich der plumpe Versuch eines Systems die Verantwortung abzuschieben auf einen DAU. Wie soll den ein normaler User in einer Quarantäne eine sinnvolle Entscheidung treffen? Wir nutzten (1200 Mitarbeiter Unternehmen) viele Jahre auch diverse Appliances und den Nospamproxy für die Gateway Verschlüsselung. 2018 haben wir ein neues System gesucht und waren von der Idee ohne Quarantäne zu arbeiten überrascht und eher kitsch dazu eingestellt.

Der obige Artikel ist nicht schlecht aber zeigt leider nicht den Unterschied zu den anderen Herstellen auf. Gemeint sei hier das Feature Level of Trust. (Es gibt da noch einige mehr Office/PDF Umwandlung cooles Feature) Ausgehende Mails werden hier erfasst und in ein Bonus System eingearbeitet.

JA das System kennt nur ALLOW or DENY aber alle Mails die ein deny bekommen sollen, durchlaufen noch das Bonus System. Wir haben das System mit ausgehenden Mails 4 Wochen angelernt und nicht mal angekündigt, dass die Quarantäne weggefallen ist. Keiner hat es gemerkt und ich hatte genau 2 Anfragen warum die Quarantäne nicht mehr funktioniert. Eine weitere Arbeitserleichterung ist, dass sich ggf User melden; Kunde XY kann uns keine Mail senden weil er auf einer Blacklist steht. Früher; 1. Kontakt zur Kunden IT aufbauen und bitten, dass sie ihre Blacklist Einträge säubern 2. Whitelisting des Kunden. Heute: Der interne User schickt dem Kunden eine Mail und schups lernt Level of trust die Beziehung und es gibt Bonuspunkte.

Fazit von uns: 1. Quarantäne braucht keiner mehr 2. Probiere immer mal andere Wege zu gehen 3. der Aufwand für die Administratoren hat sich erheblich verringert

Gruß Mike aus Rheine

Hallo Frank,

vielen vielen Dank für diesen wieder mal Klasse Artikel.

Wir befinden uns gerade auch in der Phase Sophos UTM behalten oder auf ein anderes Pferd setzen. Daher kommt der Artikel wie gerufen und hilft mir ungemein. Das K.O. Kriterium ist hier ganz klar der fehlende Quarantäne Bereich. Wir setzen diesen sehr aktiv ein. Die Benutzer wurde die Möglichkeit entzogen die E-Mails freizugeben, dieses kann nur durch die IT-Abteilung geschehen. So haben wir aber eine Gewissheit das die Benutzer ihre E-Mails erhalten und kein Schadcode ins Unternehmen kommt.

Der Ansatz mit dem OpenKeys ist grandios, bisher müssen wir immer erst E-Mail Kontakt haben. Aber auch hier unterstützt die UTM und extrahiert die Zertifikate.

Gruß

Sebastian

Hallo Frank,

vielen Dankt für diesen Artikel.

Wir haben NSP seit Ende 2017 im Einsatz.

In meinem Konstrukt nimmt die Gateway Rolle (DMZ) die Mails an, danach prüft nochmals die Firewall und erst danach gelang die Mail ins LAN.

NSP hält uns zuverlässig 99,999% E-Müll vom Hals, entlastet die IT und spart wertvolle Arbeitszeit ein.

Die Möglichkeit zentral Office Dokumente mit Makros und sonstige gefährliche Dateitypen zu filtern hilft ungemein.

Das WebPortal nutzen wir als „Quarantäne“ für gefilterte Dateianhänge für einige VIP´s im Haus.

Die Nachrichtenverfolgung gibt den First-Level sofort Auskunft über die Fehlerquelle einer nicht zugestellten Mail.

Das Support und Entwickler Team reagiert schnell und kompetent auf unsere Probleme und Verbesserungsverschläge.

Die Jungs lieben was sie tun – und das merkt man bei jedem Kontakt.

Vielen Grüße

Fabian

Leider kann man den SUPPORT kaum erreichen. Antworten kommen teilweise gar nicht oder erst nach mehrmaligen Nachfragen.

Hi,

wir setzen bei uns seit über 10 Jahren auf das GFI Mailessentials als AntiSPAM und sind ebenfalls sehr zufrieden.

30 Tage Voll-Testversion gibt es gratis.

Den NSP hatte wir auch getestet fanden es aber nicht optimal.

Fakt ist, dass an der SPAM Front ein erbitterter Kampf tobt. Im Januar hatten wir bei Kunden oftmals bis zu 98 % SPAM Aufkommen. Das sind für uns Werte, die wie aus den Urzeiten des SPAM Beginns klingen. Ich glaube jeder Chiphersteller würde bei einer nur 2 % Ausbeute, den Herstellungsprozess killen (und die sind mit der Herstellungsausbeute nie verwöhnt), für uns E-Mail Betreiber/Betreuer ist das Alltag.

Früher dachte ich mal mit den ganzen Gegenwehrmaßnahmen irgendwann mal „Ruhe“ ins System zu bekommen – leider weit gefehlt. Egal welches System und Art und Weise der Prüfung/Filterung/Ablehnung, das SPAM Volumen pendelt nahe 100 %. Die Tricks der SPAMer sind so fein und ausgefuchst, da bist du mit Abwehrtechnik immer einen vielleicht sogar zwei Schritte hinterher. Gleiches gilt ja für den Malware Schutz – bekannte Malware wird sicherlich gut erkannt, die ist aber nur im geringen Umfang im Umlauf, neue Varianten hingegen werden nicht erkannt und sind desto gefährlicher. Damit landet man als ITler fast auf dem gleichen Level wie Seelsorger/innen nach einem Terroranschlag. Dagegen tun kann man nichts, nur Nachsorge betreiben, leider mit der bitteren Note, dass dies unser täglich Brot ist.

Hallo Gemeinde,

zunächst vielen Dank an Dich Frank für den tollen Bericht. Wir freuen uns, dass wir einen positiven Eindruck bei Dir hinterlassen konnten. Bezüglich der veralteten Softwarekomponenten bin ich ganz bei Dir, aber es wird sich in der Tat bald etwas ändern. Sowohl beim SQL-Server, als auch in Bezug auf den Report Viewer. Allzuviel möchte ich aber noch nicht verraten. :-)

Was auf jeden Fall schon einmal verraten werden kann, dass man in der nächsten Version 13.1 die Proxy-Einstellungen endlich über GUI einstellen kann. Darauf freuen sich nicht nur die NSP-Kunden, sondern auch das Team.

Viele Grüße von der Pader

Stefan

Hi Frank!

Wie immer ein super Artikel von Dir!! Danke dafür erstmal ..

Und ich kann Dir nur zustimmen: Der NSP ist ein super Produkt und sehr empfehlenswert!

Wir setzen ihn zwar auch „nur“ für Verschlüsselung und für Large Files Transfer ein, aber auch das macht er super und wir können uns kein besseres Produkt vorstellen!

Viele Grüße

Carsten

Hi Frank,

zunächst vielen Dank für deine sehr hilfreichen und gut geschriebenen Artikel. *Daumen hoch*

NSP nutzen wir seit mehr als 2 Jahren produktiv. Allerdings, das hören die Jungs und Mädels von Netatwork wahrscheinlich nicht so gerne, nicht für Anti Spam. Hintergrund ist, dass unsere Kunden und wir selbst meist ne Sophos UTM als u.a. Mail Proxy haben. Mit wenigen Ausnahmen/Ausrutschern ist der Mail Proxy ziemlich gut meiner Meinung nach und bietet eine Quarantäne, welche dem NSP leider fehlt. Somit steht der NSP bei AntiSpam auf „Durchzug“ und handelt die Mailverschlüsselung inkl. Large Files. Das funktioniert allerdings ziemlich gut.

Soweit ich weiß ist der Userbereich (Import aus dem AD) nicht für den Recipient-Check gedacht. Da wir den NSP primär für Mailverschlüsselung nutzen, wird nur die primäre E-Mail Adresse importiert und auch nicht alle vorhandenen Exchange Mailboxen. Trotzdem werden auch nicht importierte E-Mail Adressen weitergeleitet. Kann aber auch sein, dass mir diese Einstellung durch gerutscht ist. ;-)

Aber ein paar Schattenseiten hat auch der NSP, allerdings ist das in den meisten Fällen Jammern auf hohem Niveau. Mich nervt vor allem, dass ich bei jedem NSP-Update nochmal in die Tiefen der XML Einstellungen abtauchen und den Webproxy an min. zwei Stellen eintragen muss.

Viele Grüße

Eric

Hi Eric!

Dann freu Dich auf eins der kommenden Updates.

Da wirst Du die Proxy Einstellungen nur noch in der GUI machen und nicht mehr in den XML!

Wir haben den NSP auch im Einsatz und mich hat das auch immer geärgert …

Ich habe aber von Netatwork gehört dass das bald abgeschafft wird!

Viele Grüße

Carsten

Der AD-Sync ist übrigens tatsächlich für den Recipient Check entwickelt worden. Alle weiteren Verwendungen wurden im Nachhinein dazuentwickelt.

Im Vergleich zu den Marktbegleitern haben wir damit den großen Vorteil, dass man die Intranet Rolle, die für den Sync zuständig ist, ins Intranet Stellen kann (daher auch der Name) und die Gateway Rollen in die DMZ platzieren kann. Somit muss der geneigte Firewall-Admin keine Ports aus der DMZ zu den Domain Controllern öffnen, um einen Recipient Check machen zu können. :-)

Gruß aus Paderborn

Stefan

Hi Carsten und Stefan!

Danke für euer Feedback. Das mit dem Proxy ist dann in der Tat sehr erfreulich. :-)

Das mit dem Recipient-Check ging mir dann tatsächlich durch. Man lernt eben nie aus…

Danke und viele Grüße,

Eric