Hier mal ein kurzer Artikel zur Konfiguration der Sophos UTM Email Protection in Verbindung mit einem internen Exchange 2013 / 2016 Server. Diese Einstellungen verwende ich privat, der meiste SPAM wird zuverlässig gefiltert, Viren sind bisher nicht durchgekommen. Die Frage zur Konfiguration der Email Protection kam durch den Artikel “Umstellung von POP Abruf zu MX Record” auf, daher beschreibe ich hier kurz die Konfiguration.

Damit die UTM gültige und existierende EMail Adressen erkennt und Mails an ungültige Empfänger direkt abweisen kann, muss die UTM alle EMail Adressen der Organisation kennen. Seit Exchange 2013 ist dies nur noch zuverlässig durch eine Abfrage gegen das Active Directory möglich. SMTP CallOut Verfahren (in der Sophos Sprache “Serveranfrage”), wird in Verbindung mit Exchange ab Version 2013 immer ein positives Ergebnis liefern. Der Hintergrund ist, dass Exchange die Empfänger erst im Backend prüft, die UTM aber die Anfrage gegen das FrontEnd stellt und an dieser Stelle noch keine Verifizierung des Empfängers stattfindet.

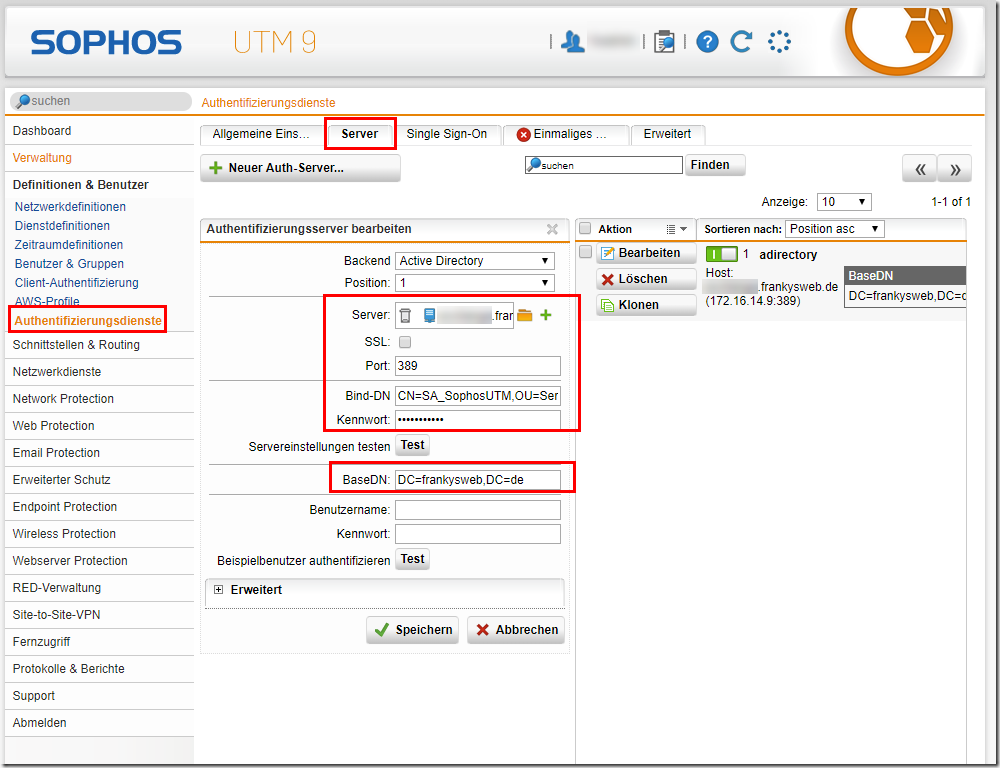

Für die Empfänger Prüfung via Active Directory muss zunächst das AD als Authentifizierungsdienst hinzugefügt werden:

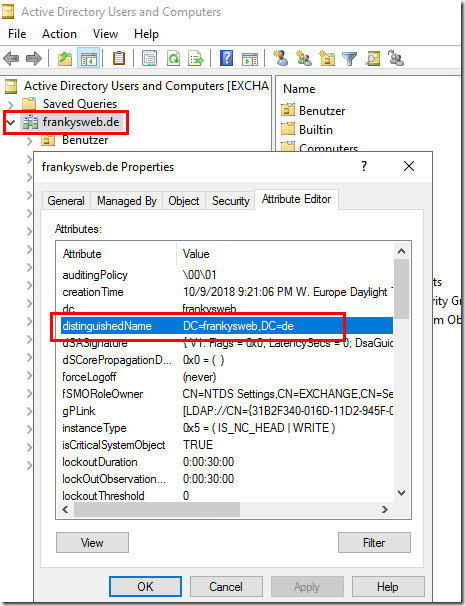

Als Server wird ein Domain Controller angegeben (oder mehrere Domain Controller als Host Gruppe). SSL funktioniert leider seit etlichen UTM Versionen nicht zuverlässig in Verbindung mit der EMail Protection. Als Base-DN wird der DistinguishedName der AD-Domain angegeben:

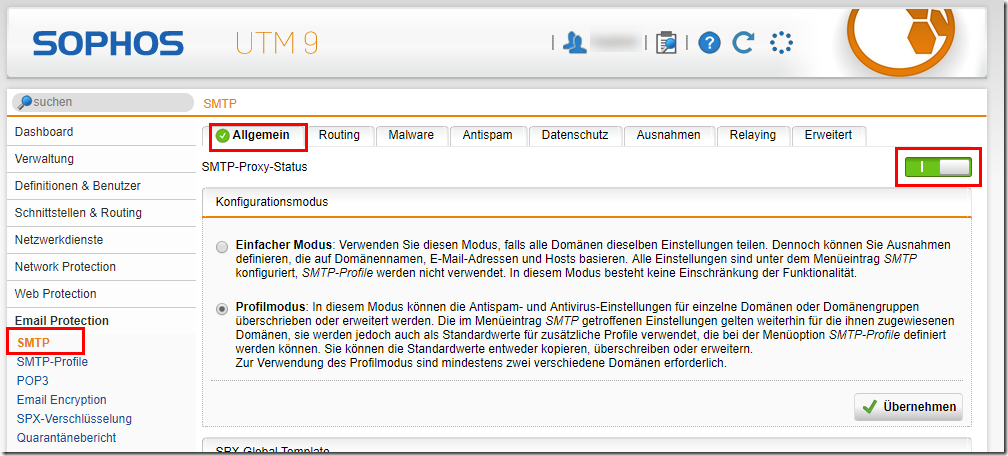

Jetzt kann die EMail Protection aktiviert werden:

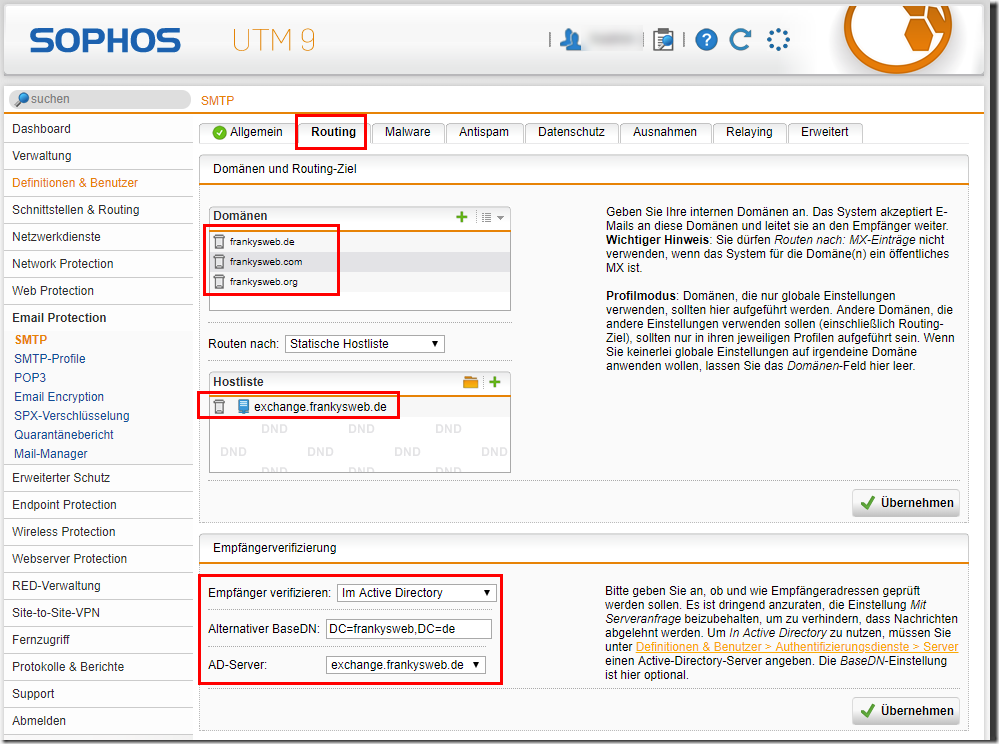

Unter dem Reiter “Routing” werden nun die E-Mail Domänen angegeben, auf die die UTM reagieren soll. Diese müssen mit den akzeptierten Domänen des Exchange Servers übereinstimmen. Die Mails können anhand einer Statischen Hostliste an die Exchange Server zugestellt werden. Für die Empfänger Authentifizierung kann nun das AD verwendet werden:

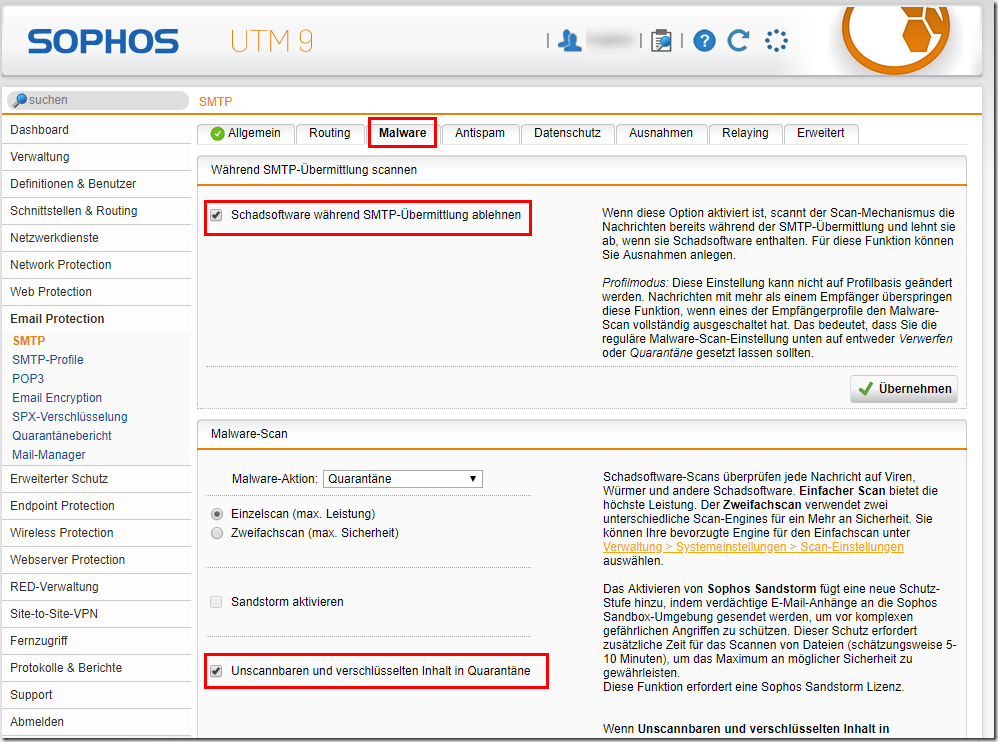

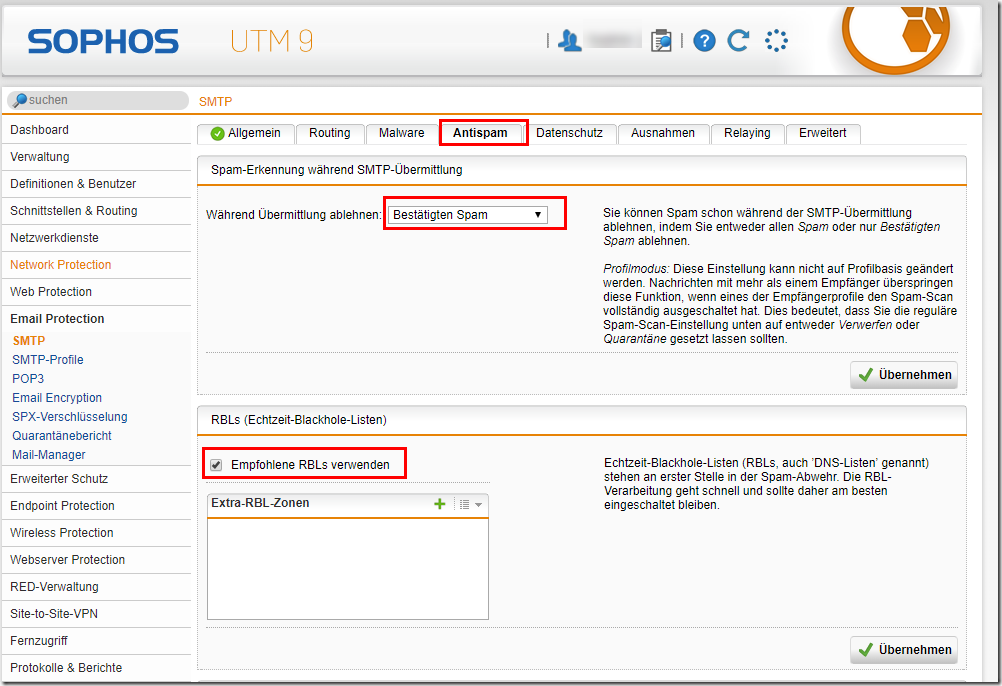

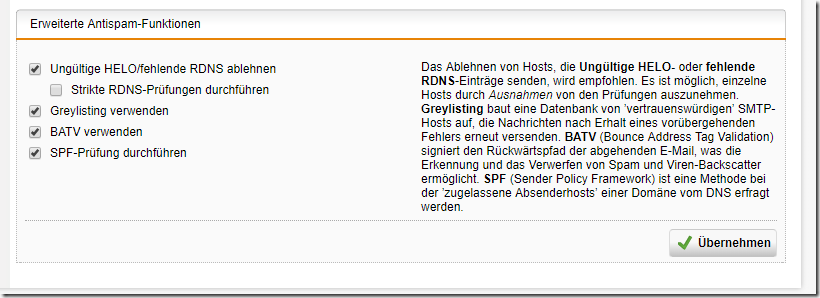

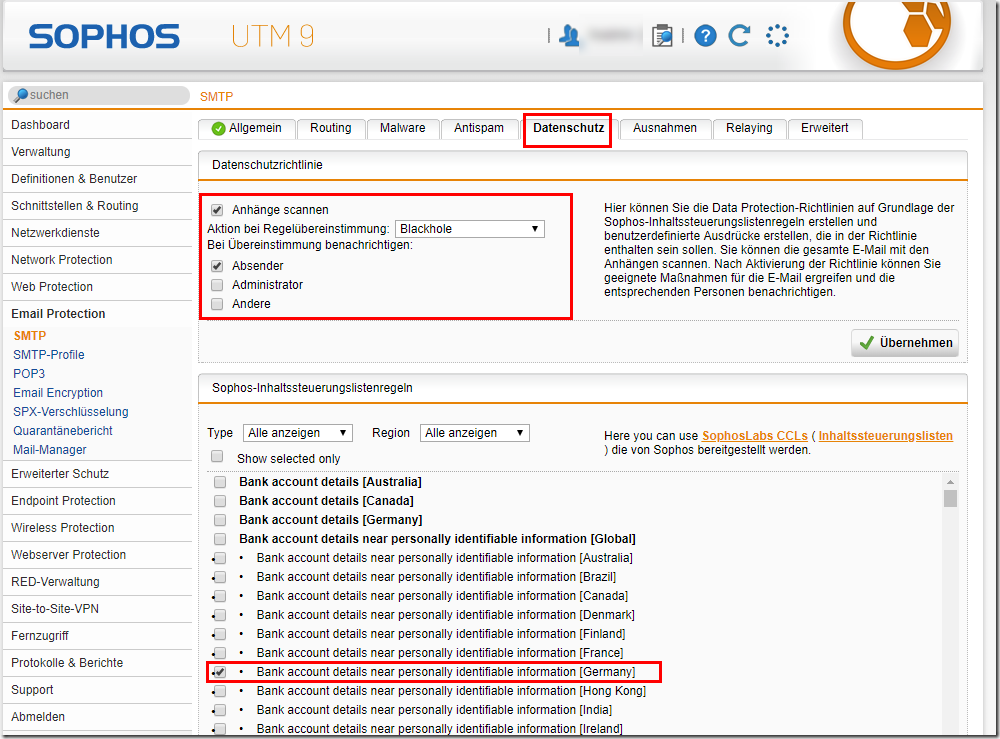

Die weiteren Einstellungen habe ich in meiner Umgebung konfiguriert, manche sind auch schon im Standard konfiguriert, daher folgen hier nur ein paar Screenshots der Konfiguration:

Mit den Datenschutz Einstellungen muss etwas experimentiert werden. Ich habe zum Beispiel das Versenden von Kontoinformationen blockiert. Einige Regeln sind allerdings zu scharf und blockieren auch valide Mails:

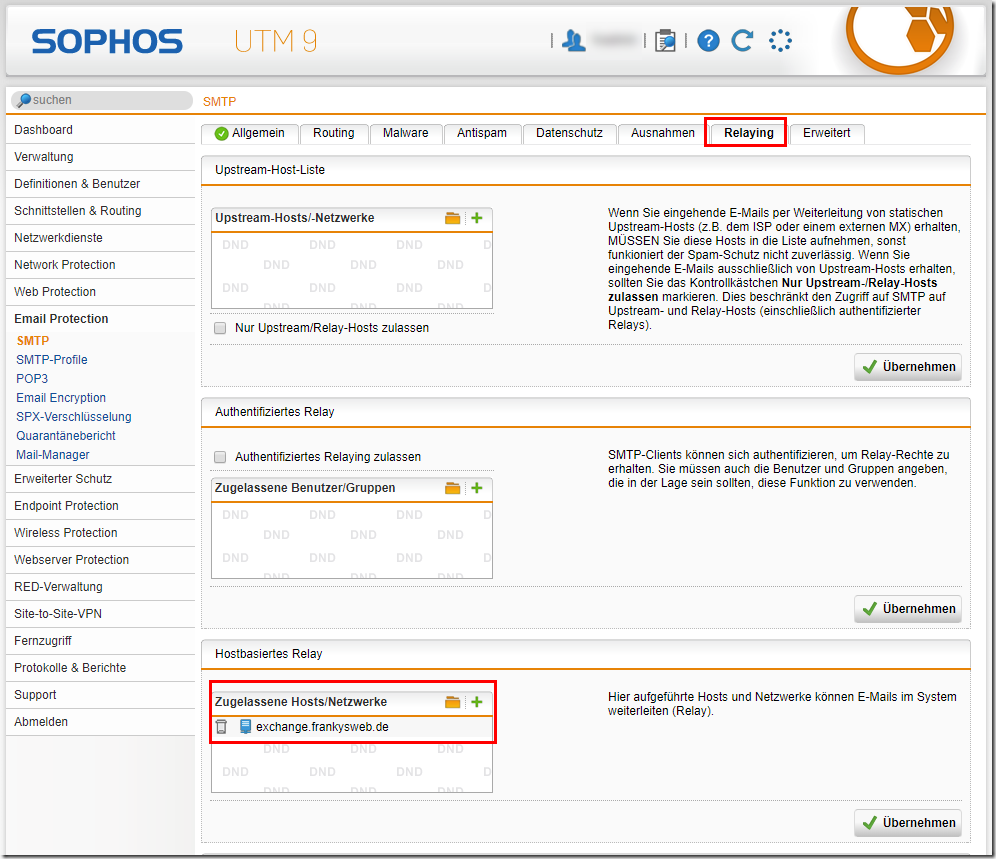

Damit Exchange auch über die UTM verwenden kann, habe ich das Hostbasierte Relay für den Exchange Server erlaubt. Hier würde auch die Möglichkeit “Authentifiziertes Relay” funktionieren:

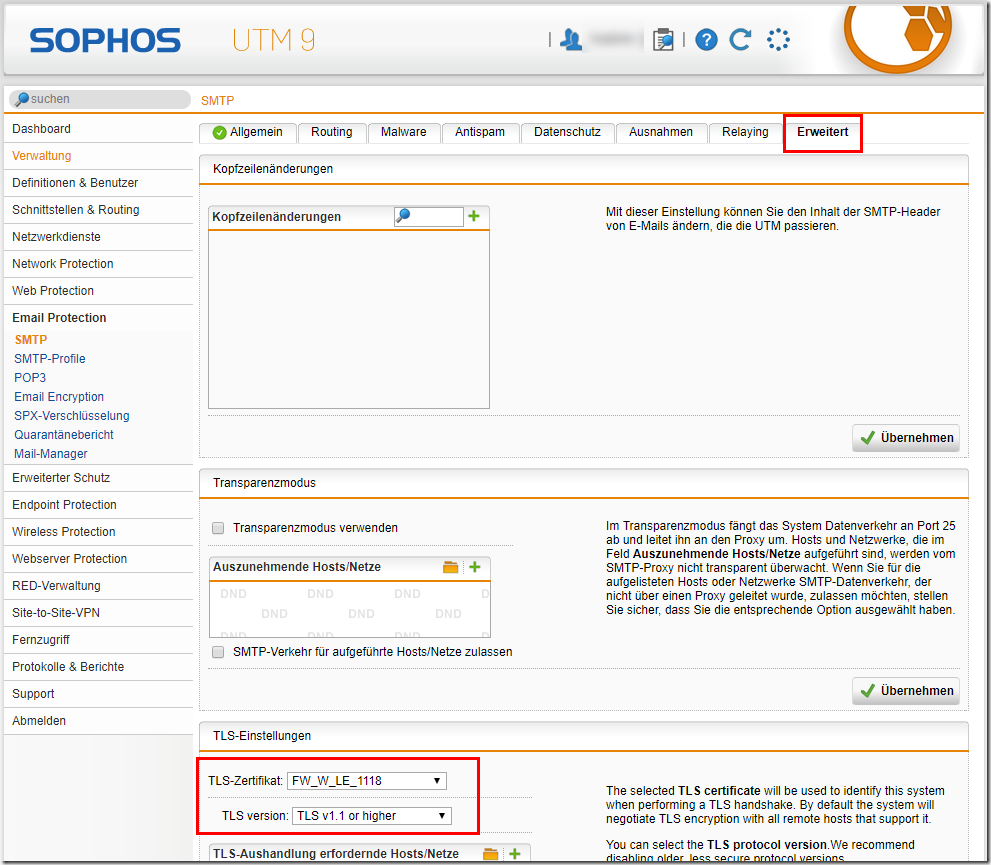

Damit der Mail Transport verschlüsselt funktioniert, muss die UTM über ein gültiges Zertifikate verfügen, auch die TLS Version lässt sich einstellen. Aktuell funktioniert es bei mir mit “TLS 1.1 oder höher” ganz gut. Nur TLS 1.2 hat bei mir dazu geführt, dass viele Verbindungen wieder unverschlüsselt durchgeführt wurden (Fallback auf Plain SMTP), daher lieber ein bisschen Verschlüsselung als gar keine:

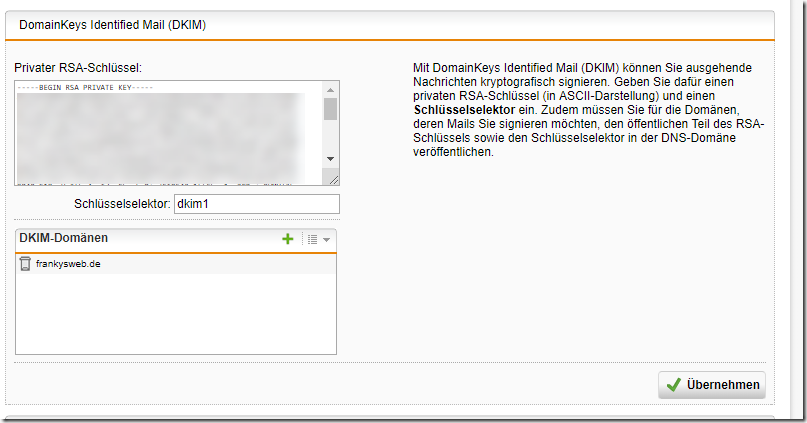

Auch DKIM ist ratsam, die Konfiguration habe ich hier schon einmal beschrieben:

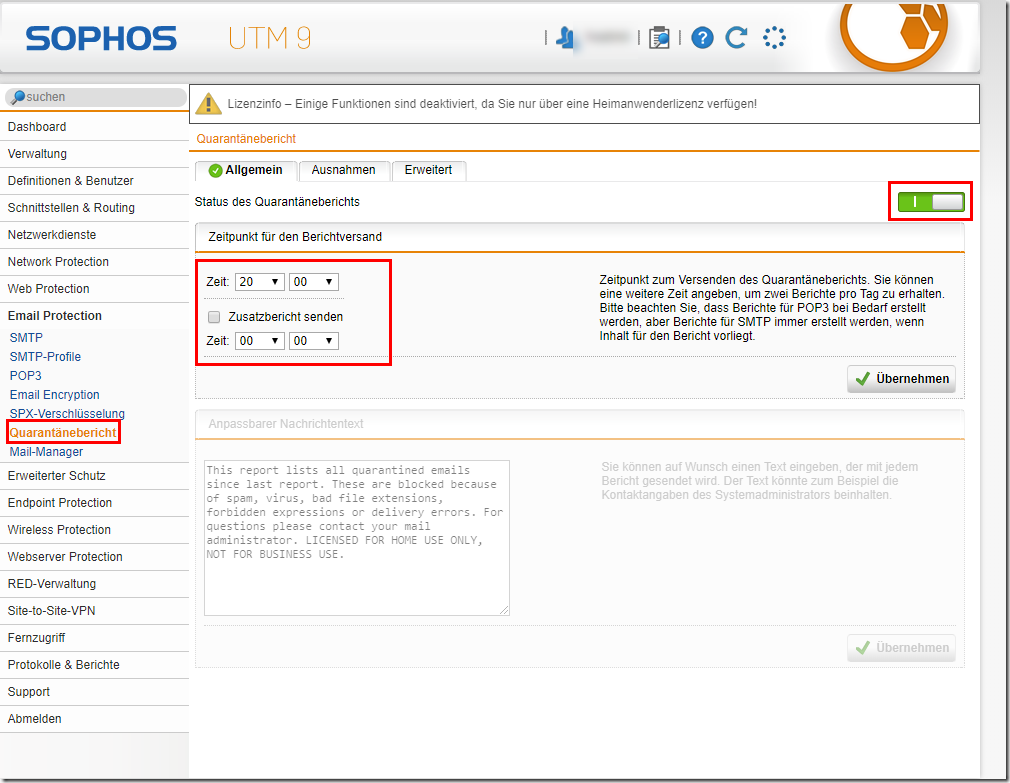

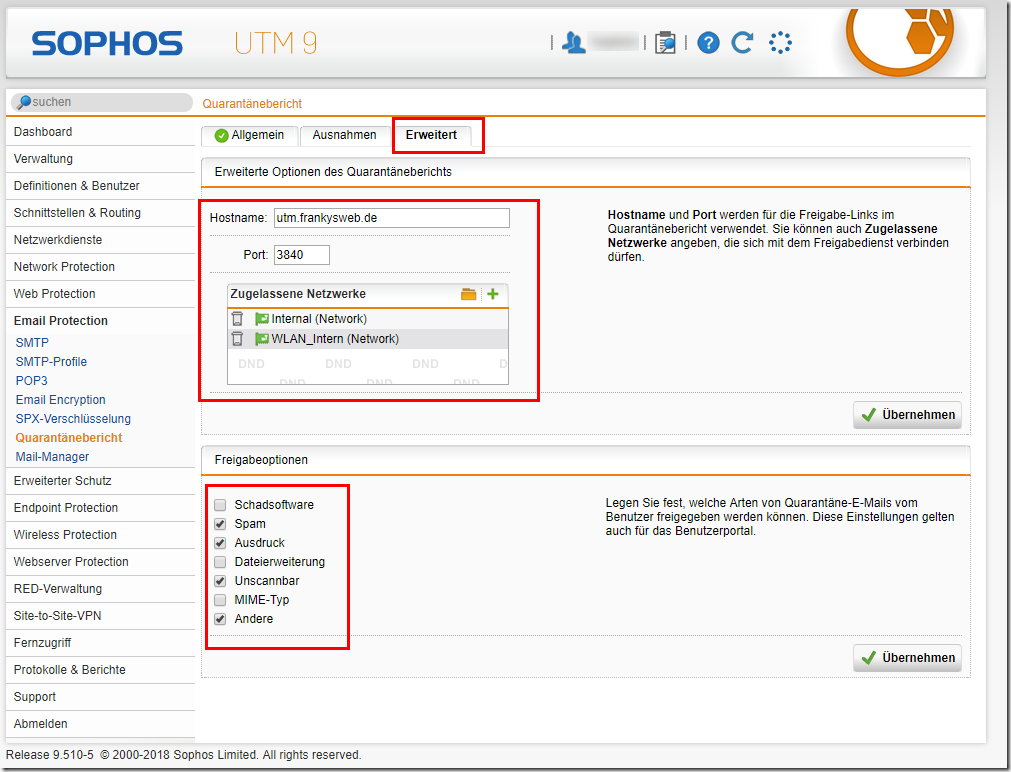

Zuletzt kann auch noch der Quarantänebricht aktiviert werden. Benutzer erhalten dann eine Zusammenfassung aller Mails die in der Qurantäne gelandet sind und können diese ggf. freigeben:

Ich habe hier allerdings die Quellnetzwerke eingeschränkt, sodass ein Freigeben der Mails nur aus internen Netzen möglich ist. Welche Freigabeoptionen aktiviert werden, hängt von den Anforderungen ab. Ich würde hier zunächst einmal nur “Spam” aktivieren:

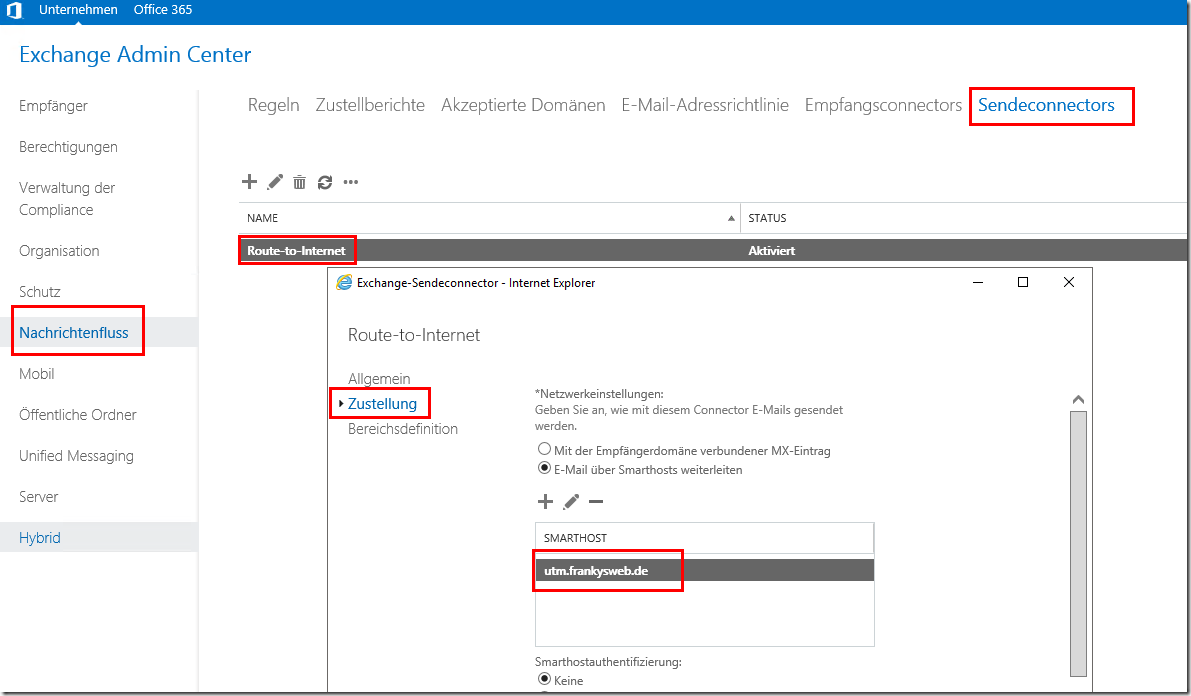

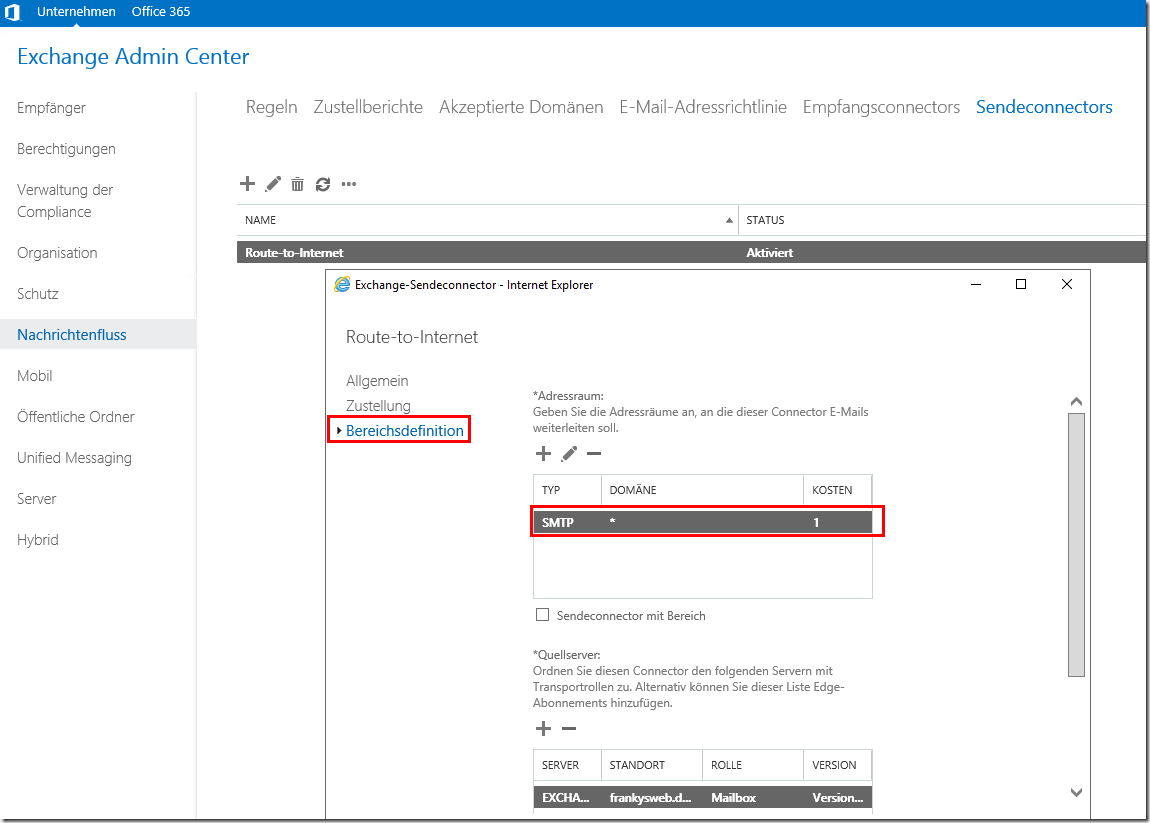

Damit alle Mails zentral über die UTM geroutet werden, kann Exchange mit einem entsprechenden Sendeconnector konfiguriert werden:

Hi Ferdinand,

ist zwar schon n paar Tage her, aber es gibt immer mal wieder Fragen zum Thema EXO Mailsecurity (und Sophos).

Ist zwar keine Anleitung, aber inhaltlich eine gute Antwort zum Abwägen:

https://community.sophos.com/utm-firewall/f/german-forum/118467/email-protection-exchange-online

VG

DSC

Hallo Frank,

eine Frage am Rande.

Wir nutzen eine Sophos UTM mit diversen White- & Blacklist und Sandstorm.

Auch die Quarantäne-Meldungen gehen zweimal pro Tag an die User, die jedoch selber diese nicht freigegeben können – nur der Admin.

Nun zu meiner Frage:

Kann ich jeder externe Mail einen Header via Sophos einfügen? Inhalt: „Externe Mail, seien Sie vorsichtig mit Links und Anhängen!“

Danke für Dein Feedback.

Viele Grüße

Flo

Rolle rückwärts: Hab’s gefunden, läuft über den Exchange und das EAC – https://docs.microsoft.com/de-de/exchange/policy-and-compliance/mail-flow-rules/signatures?view=exchserver-2019

Hallo Frank,

Vielen Dank für deine tollen Beiträge die schon vielen Leuten geholfen haben. Alles gut Schritt für Schritt erklärt, Klasse!

Hast du schon Erfahrungen gesammelt, was Office365 (Exchange Online) und E-Mail Protection auf der SG/XG angeht?

In dem Szenario allerdings einen reinen Exchange-Online und keine hybrid-Bereitstellung.

Wäre schön wenn du Zeit findest dazu vielleicht etwas zu veröffentlichen :-)

geht der spaß auch mit der kostenfreien community edition?

Hat sich ebenfalls erledigt.

Hatte noch eine DNat Regel für SMTP aktiv.

Jetzt läuft alles, danke für die tollen Howtos :)

Gruß

Eric

Hi Frank,

habe die Anleitung durchgearbeitet.

Meine Mails werden von Strato per MX Eintrag zugestellt.

Senden und Empfangen funktioniert auch einwandfrei.

Im SMTP Live Log sehe ich auf der Sophos aber nur ausgehende Mails und keine eingehenden.

Werden jetzt nur die ausgehenden Mails gescannt?

Und falls ja, was muss ich tun damit auch die eingehenden Mails gescannt werden?

Gruß

Eric

Wie sind eure Erfahrungen mit gesperrten AD-Konten durch zu viele fehlerhafte Login-Versuche und was tut ihr dagegen?

Die Anleitung ist gut, vielen Dank! Ich lasse BATV allerdings immer aus; damit gibt es ab und zu Probleme mit Abwesenheitsmeldungen von Exchange. Außerdem verwende ich immer den zweifach Scan und Sandstorm. Das ist allerdings eine Frage der Performance der UTM und ob der Kunde das nötige Kleingeld hat.

Hallo,

ich habe schon ein offizielles Zertifikat exchange.domain.com auf meinem Exchange laufen.

Könnte ich das auch gleichzeitig für die Verschlüsselung des Mailtransports auf der Sophos nutzen?

Oder doch lieber ein eigenes Zertifikat (z.B. sophos.domain.com) dafür?

Danke!

Das würde mich auch interessieren. Vielen Dank.

Moin,

auch bei Exchange 2013/2016 ist die bessere Lösung die Variante mit dem Server Callout. Dazu muss ein separater Empfangsconnector auf einem anderen Port bsp 5252 genutzt werden. Auf der UTM dann entsprechend ein NAT bauen.

Hey Frank,

ich hab grad die Sophos aus der VM rausgenommen und auf einem Mini-PC installiert und war gerade am Konfigurieren von SMTP, als Deine Nachricht mit dieser Anleitung kam. Prompt ausprobiert – klappt hervorragend!

Vielen Dank!

Prima Artikel, vielen Dank. Allerdings würde ich als Bind-DN user@domain.tld verwendet, das funktioniert nach meiner Erfahrung zuverlässiger und funktioniert auch noch, wenn jemand auf die Idee kommt den User in eine andere OU zu verschieben.

Gruß aus dem Norden

Thomas