Ich gebe es zu. In einer meiner Testumgebungen hat es mich jetzt auch erwischt. Ich hab das Passwort vergessen…

Eigentlich trifft sich es aber ganz gut, denn so kann ich gleich mal schauen, ob der gute alte Workaround via “Utilman” noch funktioniert. Die gute Nachricht: Ja, funktioniert immer noch!

Hier noch einmal der Weg wie lokale Administrator Passwörter, oder auch das Domain Administrator Passwort zurück gesetzt werden kann. Wenn ich mich richtig erinnere funktioniert es seit Windows 2000…?!

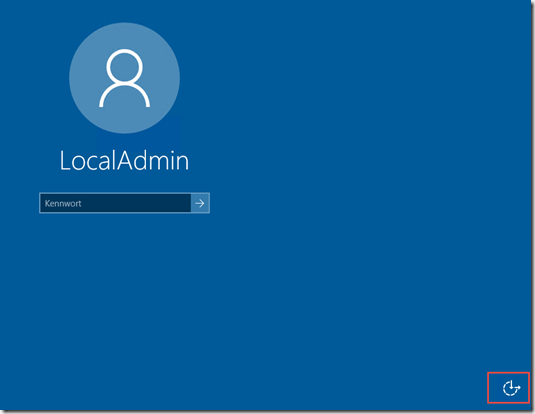

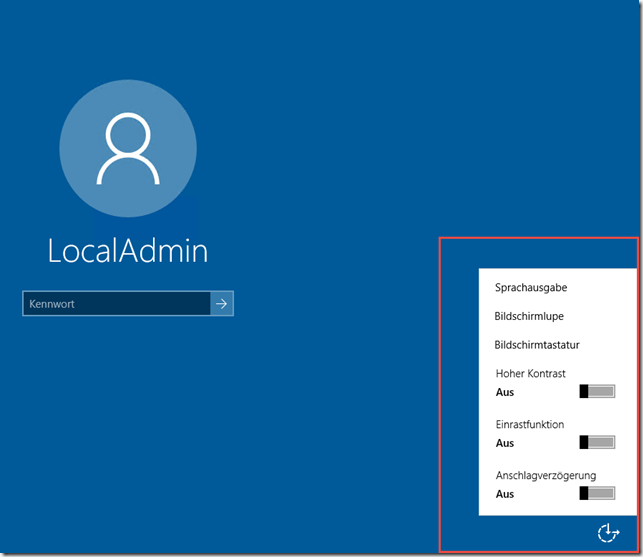

Dieses kleine unscheinbare Symbol auf dem Sperrbildschirm nennt sich Utilman.exe:

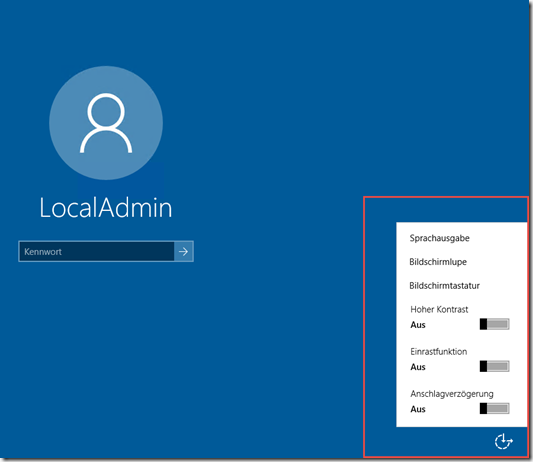

Beim Klick darauf öffnet sich ein Menü mit dem zum Beispiel die Bildschirmtastatur aktiviert werden kann:

Dieses kleine unscheinbare Symbol ist nun der Türöffner, denn es wird mit System-Rechten gestartet. Zum Zurücksetzen des Passwortes wird nur eine Boot-CD, wie zum Beispiel der Windows Server 2016 Installationsdatenträger benötigt. Alternativ funktioniert auch ein USB-Stick oder ähnliches. Im Prinzip also alles, wovon gebootet werden kann und NTFS lesen/schreiben kann.

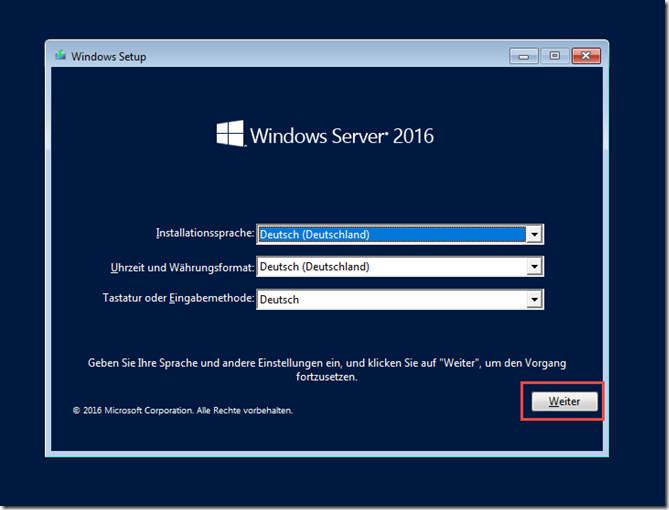

Die Vorgehensweise ist ganz einfach. Der Server wird neu gestartet und es wird vom Windows Server 2016 Datenträger gebootet

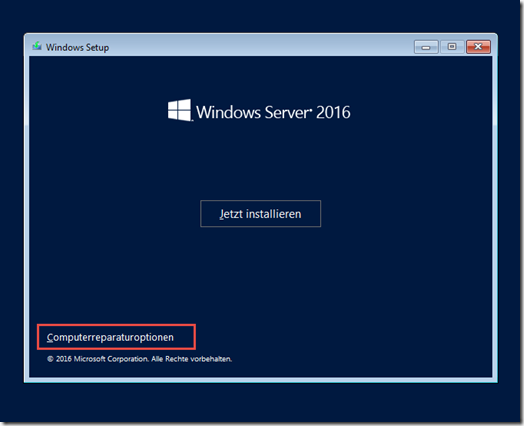

Der Windows 2016 Datenträger bietet “Computerreparaturoptionen” an:

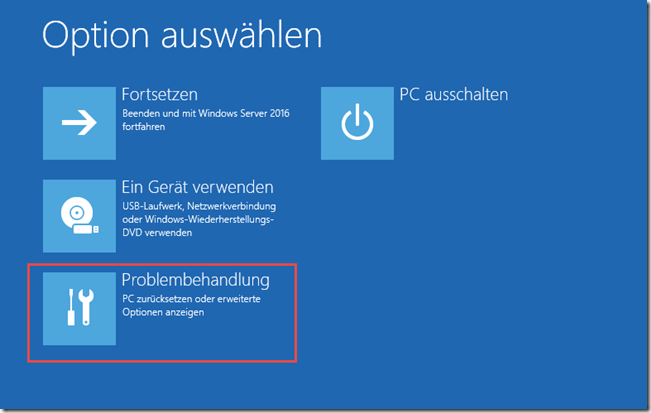

In den Computerreparaturoptionen, kann jetzt die Option “Problembehandlung” ausgewählt werden:

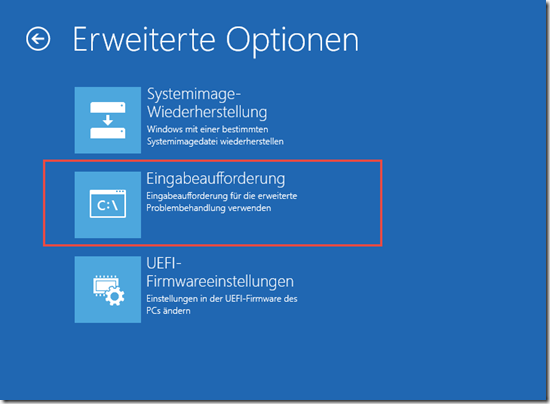

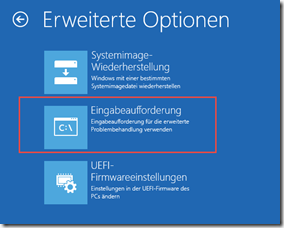

Jetzt kann die Eingabeaufforderung gestartet werden:

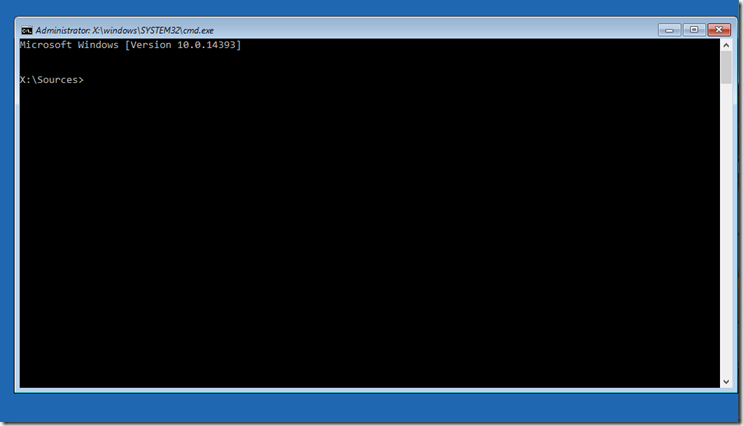

Hier öffnet sich jetzt eine normale CMD:

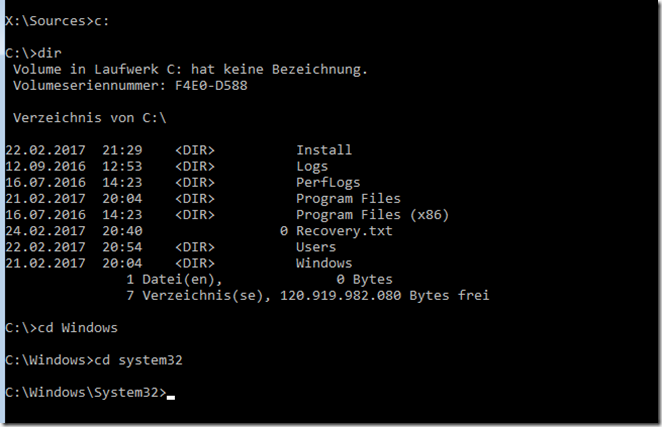

Mittels der CMD kann nun auf die lokale Festplatte in das Verzeichnis c:\Windows\System32 gewechselt werden:

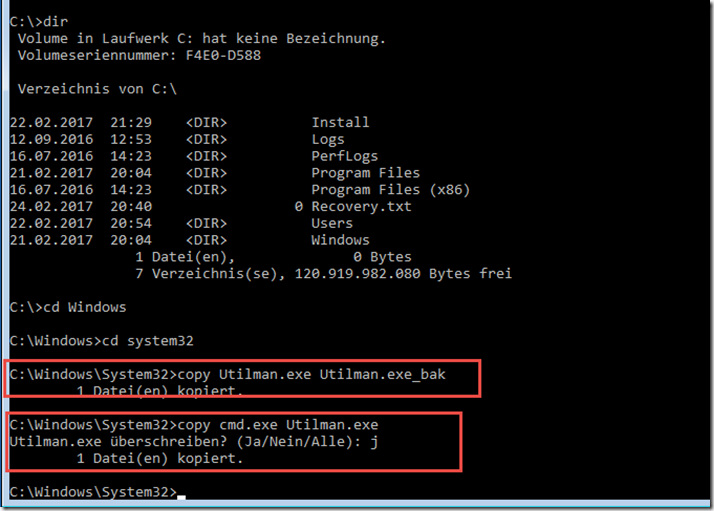

Hier wird nun zuerst ein Backup der Datei Utilman.exe angelegt und dann Utilman.exe mit cmd.exe überschrieben:

Utilman.exe ist nun also cmd.exe. Hier noch einmal die Befehle in der Übersicht:

c: cd windows cd system32 copy Utilman.exe Utilman.exe_bak copy cmd.exe Utilman.exe

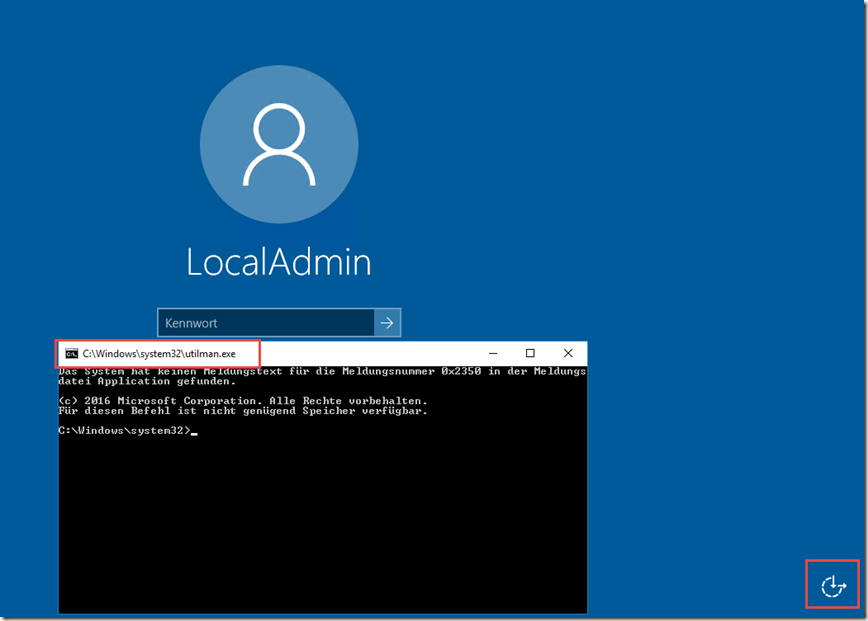

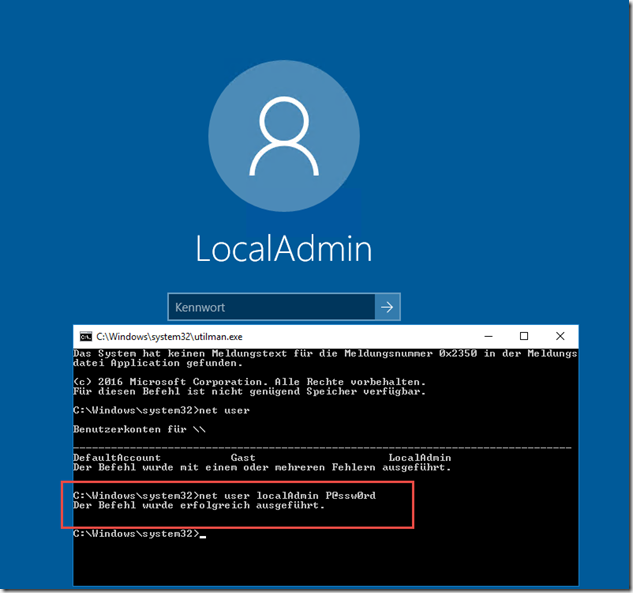

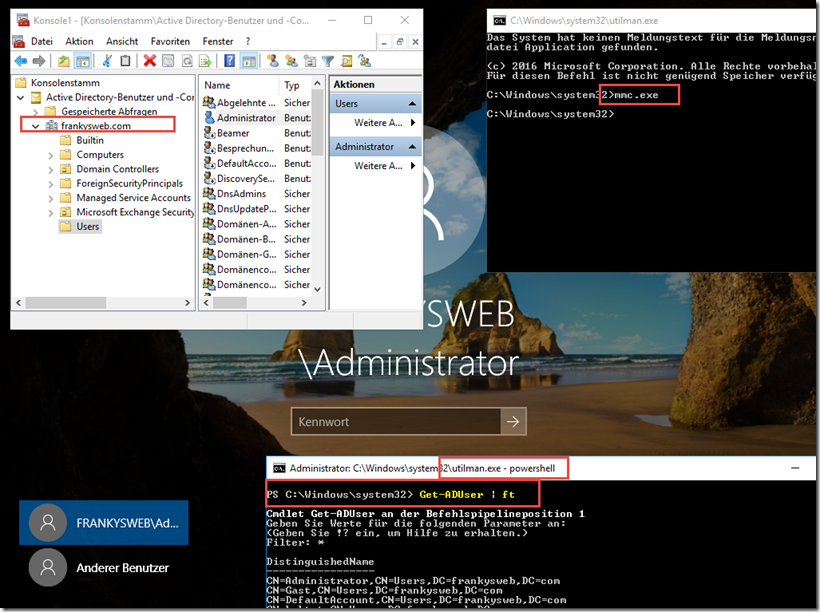

Jetzt wird der Server wieder normal gestartet. Beim Klick auf das kleine unscheinbare Symbol öffnet sich nun allerdings cmd.exe:

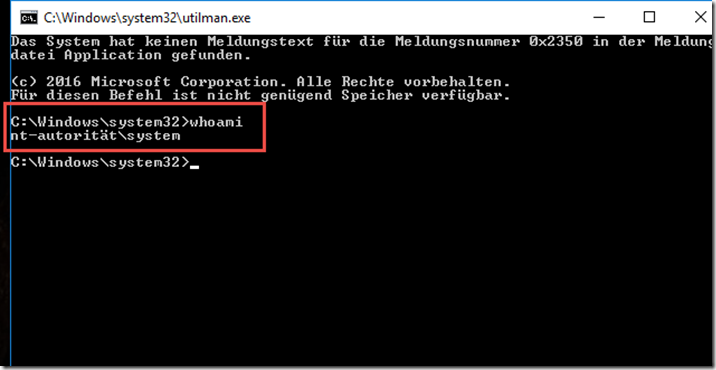

Wie schon eingangs erwähnt, wird Utilman.exe mit dem Benutzer System ausgeführt und hat somit Zugriff auf ALLES:

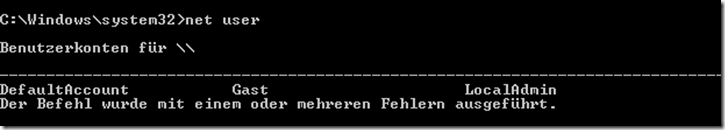

Um die Benutzer anzuzeigen reicht es “net user” auszuführen:

Das Passwort des Benutzer “LocalAdmin” lässt sich dann mit dem folgenden Befehl zurücksetzen:

net user LocalAdmin P@ssw0rd

Das war schon alles. Der Benutzer LocalAdmin hat nun das neue Passwort und es kann sich direkt angemeldet werden. Diese Methode funktioniert auch auf Domain Controllern.

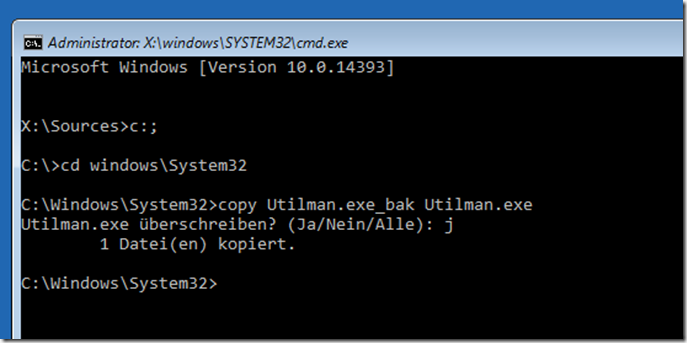

Nachdem das Passwort zurück gesetzt wurde, muss die ursprüngliche Utilman.exe wiederhergestellt werden. Also wieder vom Windows Datenträger starten und eine Shell öffnen:

In der CMD nun wieder das Backup wiederherstellen:

Nach einem Neustart ist die ursprüngliche Funktion wiederhergestellt:

Falls jemand jetzt auch nur eine Millisekunde folgenden Gedankengang hatte: “Könnte ich ja auch so lassen…”:

NEIN!

Hallo,

auch unter Windows Server 2025 (hier: Essentials) funktioniert das noch wunderbar!

Gruß

Klaus-Peter

Selbst im Jahr 2024 unter Windows Server 2022 funktioniert das noch!

Vielen Dank an Frank Zöchling

Bekomme eine Shell , wo ein Passwort eingegeben werden soll. Aber das steht blank dort und hilft mir nicht weiter. Server 2019 und ein HP Proliant Sever Gen 10.

Hi, super Beschreibung. Habe ich auch schon so verwendet. Doch habe ich hier einen SBS2011 bei dem ich trotz System Benutzer den Systemfehler 5 (zugriff verweigert) bekomme. Was kann ich da machen?

Hi,

Kann es sein, dass es seit einem bestimmten Windows-Update nicht mehr funktioniert?

Bei mir kommt Zugriff verweigert.

VG, Tobias

Wie bringe ich die virtuelle Maschine dazu, von dem Server 2016 ISO file zu booten?

CD-Pfad ist gesetzt zum ISO.

Ich habe ein Problem: ich wollte auf einem Testrechner eine mit „mbadmin“ erstellte Sicherung testweise als

Recovery zurückspielen. Mit Windows-USB-Stick gebootet, Systemimage-Wiederherstelltung usw..

ABER: bei der Paßwortabfrage (Der Benutzer „Administrator“ ist vorgegeben) akzepiert Windows nicht das Admini-Domänen-PW.

Ich nehme an, es wird das lokale Admin-PW benötigt. Was ich aber nicht notiert habe und somit zurücksetzen muss.

Bei „net user“ wird „Administrator“, „Gast“ und „JM“ (meine Wenigkeit) angezeigt, aber kein Benutzer „LocalAdmin“.

PS: der Trick mit vorangestelltem „.\“ funktioniert bei mir am Server Windows 2019 nicht (mehr)

Hat jemand noch einen rettenden Gedanken ?? Danke im Voraus !

Guten Tag, ich habe ein Problem, ich kann nicht von X:sources auf C: zugreifen, er sagt mir hier, dass das Laufwerk nicht gefunden werden kann. Beim Befehl diskpart „list volume“ , kommt die Fehlermeldung „Es sind keine Volumes vorhanden“, bei „list disk“ „Es können keine Festplatten angezeigt werden“. Haben Sie eventuell einen Tipp für mich, an was es liegen könnte? Vielen Dank.

@all: Wie vorher schon geschrieben, greift bei Server 2016 und 2019 der Defender ein.

Also: wie oben beschrieben Utilman.exe umbenennen, dann den Server im ABGESICHERTEN Modus starten – !wichtig!

(per Shift+F8 beim Bootvorgang und im Startbildschirm dann das altbekannte F8; Alternativ von der Server Installations-DVD (Stick) booten, in den Troubleshooting Modus gehen, cmd aufrufen, auf das Startlaufwerk des Servers wechseln und:

bcdedit /set {bootmgr} displaybootmenu Yes

bcdedit /set {bootmgr} timeout 15 bcd

)

Im abgesicherten Modus sollte es dann recht schnell gehen mit dem umbenennen, das Symbol ist nach einiger Zeit nicht mehr aufrufbar bzw. die umbenannte utilman.exe wieder gelöscht.

Als Tip:Um die Sache rückgängig zu machen, reicht eine Anmeldung am Server im abgesicherten Modus, nachdem das Passwort zurück gesetzt wurde; per Explorer/cmd kann man nun die utilman.exe (cmd.exe) wieder löschen und die ursprüngliche utilman.exe wieder zurück benennen. Ein erneuter Start per Bootdatenträger ist nicht unbedingt nötig.

Den letzten Punkt muss man nur bei einer Domäne durch führen?

Habs gerade unter Server 2019 1803 getestet. Da klappt es nicht mehr. Beim Klick auf das Behindertensymbol im Anmeldebildschirm passiert gar nichts.

Danke – nach wie vor ein nützlicher Tip!

Auf Server 2016 mindestens ab Build 10.0.14393 greift Defender ein, wenn man weiterhin cmd.exe als utilman.exe im System belässt.

Defender meldet: Kategorie: Trojaner

Beschreibung: Dieses Programm ist gefährlich. Es führt Befehle eines Angreifers aus.

Empfohlene Aktion: Entfernen Sie diese Software unverzüglich.

Elemente:

file:C:\Windows\System32\Utilman.exe

Ist also eine gute Erinnerung, den Rückbau nicht zu vergessen.

Komischerweise wird bei mir wenn ich auf „C“ wechsle und dann „dir“ eingebe nur die recovery.txt angezeigt.

Wenn ich auf meine Datenfestplatte „D“ wechsle, werden alle darauf vorhandenen Daten ganz normal angezeigt.

Benutze diskpart um die Partition in der sich dein System befindet unter neuem Laufwerksbuchstaben zu mounten und mache die zuvor beschrieben Schritte dann unter diesem Buchstaben und nicht C.

Schöner Trick, aber wie funktioniert der bei einem virtuellen Server auf vmware?

Gibt es da auch eine Möglichkeit?

Ahoi

Hallo Varistor,

unter VMware funktioniert es auf dem gleichen Weg.

Gruß, Frank

Kann das bei der Installation von Win Server 2016 eingegebene Administrator Passwort ablaufen?

Ich war leider auch betroffen jetzt wollte ich die utilman exe löschen doch nachdem ich alle Schritte wie beschrieben durchgegangen bin ist dies if Klick des Re Button immer noch da :( wie bekomm ich das wieder weg

„Falls jemand jetzt auch nur eine Millisekunde folgenden Gedankengang hatte…“ Mist. Ertappt ;-) Wollte eigentlich meine Testumgebung grad neu aufsetzen, aber die Idee ist auch nicht schlecht, da ich meine alten Linux NT Utils nicht wieder finde

Aufpassen wen EFS aktiviert

Die Möglichkeit hat uns ja das eine oder andere Mal den A**** gerettet (zum Glück gab es kein Bitlocker). ;-)

Lag aber meistens an fehlender Dokumentation oder Erinnerungsvermögen.

Ja, im Norden gab es genug Anwendungsfälle…

Am fehlenden Erinnerungsvermögen war Hugo Schuld :-)

Ich kann nach dem booten von CD in der Eingabeaufforderung leider nicht nach c: wechseln:

„Laufwerk nicht gefunden“

Was tun?

Ich habe das selbe Problem, hast du eine Lösung?

Dass der Trick immer noch funktioniert :-P

Eigentlich hätte Microsoft den schon längst fixen müssen…

Ich mag den Trick eigentlich :-)

Man könnte ja Bitlocker einsetzen :-D